#Информационная безопасность

Риски ИБ

Риск информационной безопасности — это вероятность возникновения негативного события, которое нанесет ущерб организации или физическому лицу. Применительно к сфере информационной безопасности (ИБ) выделяют следующие последствия:

- Утечка конфиденциальных данных в организации

- Внешние атаки на информационные системы компании

- Действия неблагонадежных сотрудников (человеческий фактор)

- Доступ к потенциально опасным объектам во внешней сети

- Получение информации при помощи технических средств

- Вредоносное ПО (трояны, бэкдоры, блокировщики, шифраторы и т. д.)

- Использование нелицензионных программных решений, зачастую содержащие не декларируемые возможности

Аудит информационной безопасности

Утечка данных в большинстве случаев связана с непониманием сотрудников возможных последствий при нарушении правил ИБ. Пример: рассылка коммерческой информации через незащищенный канал связи.

Сетевые атаки, как правило, проводятся с целью воровства коммерческой тайны, шпионажа за конкурентами, вывода из строя критически важных для жертвы ресурсов и пр.

Человеческий фактор включает в себя не только ошибки сотрудников, но и умышленные действия, которые приводят к распространению конфиденциальной информации.

К опасным объектам относятся сайты, содержащие фишинговые скрипты, зловредное ПО или другие средства, которые нарушают информационную безопасность физического или юридического лица. К примеру, сотрудник зашел на веб-ресурс, созданный мошенниками, и оставил аутентификационные данные, которые в дальнейшем будут использоваться для шантажа.

Один из самых опасных типов вирусного ПО — шифровальщики. Они, например, могут зашифровать все важные служебные данные на компьютерах сотрудников. За дешифровку злоумышленники обычно требуют выкуп. Далеко не все антивирусные продукты способны обнаружить шифровальщика и тем более расшифровать зараженный файлы.

Инциденты ИБ могут сильно повредить бюджету и репутации компании, вплоть до банкротства. Для того, чтобы минимизировать вероятность инцидентов, проводится комплекс превентивных мероприятий, направленных на снижение рисков — аудит ИБ.

Аудит подразумевает анализ текущей ситуации в компании и выявление уязвимостей в ИТ-инфраструктуре. Разрабатывается концепция информационной безопасности объекта. Она включает в себя нормативные документы, политику информационной безопасности, а также приоритезацию рисков. Для повышения уровня ИБ применяют организационные и технические средства.

Уровень риска зависит от множества факторов, как связанных с деятельностью организации, так и не зависящих от нее. Они характеризуются как особенности конкретного вида деятельности, так и специфические черты неопределенности, в условиях которой эта деятельность осуществляется.

Такие факторы принято называть рискообразующими.

Под рискообразующими факторами обычно понимают сущность процессов или явлений, способствующих возникновению того или иного вида риска и определяющих его характер. В научной литературе, посвященной проблеме управления рисками, основное внимание уделяется формированию групп рискообразующих факторов, оказывающих воздействие на конкректные виды рисков, причем основные усилия исследователей направлены на уточнение списка рискообразующих факторов для конкретных видов риска.

Чаще всего при анализе факторов выделяются те из них, которые воздействуют на «конкретный вид риска» (в литературе они получили название нейтивных (от английского native — присущий) рискообразующих факторов. В то же время существует ряд рискообразующих факторов, одновременно воздействующих на риски нескольких видов, или так называемые интегральные факторы риска.

Неопределенность, непредсказуемость и нестабильность внешней среды обусловливают объективный характер возникновения рискообразующих факторов, усложняющих процесс адаптации предпринимательских структур к происходящим изменениям.

Основными проблемами функционирования предпринимательских структур в сфере информатизации являются высокий динамизм внешней среды и высокие темпы инновационной активности, обусловливающие многообразие источников возникновения рисков.

Основным конечным продуктом предпринимательской деятельности организаций в сфере информационных технологий является интеллектуальная собственность в виде программных продуктов, информационных технологий, систем обслуживания, автоматизированных систем управления и т.д., что сформировало ее отличительные особенности: ориентация на постоянную модернизацию и инновации, быстро изменяющаяся конъюнктура рынка, потребность в высококвалифицированном персонале, неопределенность и нестабильность рынка, риск недополучения доходов, высокий уровень мобильности персонала, необходимость соблюдения авторских прав.

Проекты в области информационных технологий (IT) обладают специфическими характеристиками, в силу которых эффективное управление рисками становится жизненно важным для их успеха. Рыночная конкуренция, эволюция технических стандартов, равно как и другие факторы, могут заставить работающую над проектом группу модифицировать принятые планы и решения в середине проекта. Изменяющиеся требования пользователей, новый инструментарий и новые технологии, растущие угрозы для информационной безопасности, текучесть кадров – все это дополнительные факторы, способные повлечь за собой изменения в IT-проекте и заставить проектную группу принимать решения в условиях неопределенности (риска). Jim McCarthy писал: «Практически на каждой стадии даже самых успешных проектов по разработке программного обеспечения существует большое количество важнейших вещей, о которых ничего не известно” (изкниги “Динамика разработки программного обеспечения», 1995, стр. 99)

Оценка рисков в сфере информационно-технологического обслуживания предполагает выделение факторов, представляющих угрозу конкурентоспособности предприятия, ее финансовому состоянию и результатам деятельности, рыночной стоимости предприятия. Некоторые специалисты даже выделяют их в отдельный вид риска — IT-риски. Однако, поскольку мы рассматриваем источники возникновения рисков на предприятии, чья основная производственная деятельность и есть создание IT-продуктов, считаю нецелесообразным выделение IT как отдельный вид риска в данном исследовании, а специфика деятельности предприятия, на мой взгляд, является источником возникновения ряда рискообразующих факторов, отличных для каждой отдельно взятой отрасли и сферы деятельности и связанных с успешностью решения бизнес-задач.

Заместитель генерального директора, директор департамента информационных технологий компании «Аэрофлот — российские авиалинии» Сергей Кирюшин подчеркивает важность рисков, возникающих в работе с IT-системами: «… последствия могут оказать крайне негативное влияние на бизнес…Кроме того, существует риск неуспешного внедрения новой информационной системы, что может привести к потере денег, времени, конкурентных преимуществ на рынке». Причем это справедливо как для компании-заказчика, так и для компании-поставщика IT-продуктов, поскольку ей самой приходится работать с IT-системами (среда разработки, базы-данных и т.д.).

В IT-проектах неблагоприятным событием может быть уменьшение ценности, управляемости, функциональности, качества, увеличение сроков проекта, недополучение прибыли, предполагавшейся по проекту.

Составить даже приблизительную классификацию IT-факторов достаточно проблематично, прежде всего, из-за их разнообразия. Их можно разделить на внешние (природные катаклизмы, техногенные катастрофы или аварии, попытки несанкционированного доступа к информации и т. п.) и внутренние (сбои компьютерного оборудования и программного обеспечения, ошибки персонала), а также по последствиям, к которым они могут привести. По своему характеру они являются интегральными, поскольку существенно влияют не только на процесс производства, но и на коммерческие результаты (коммерческие риски), финансовое состояние предприятия (финансовые риски), его положение на рынке, конкурентоспособность продуктов (маркетинговые риски), скорость внедрения и разработки инноваций (инновационные риски), решения об инвестировании тех или иных проектов (инвестиционные), выбор технологий (технические) и даже представлять источник юридических рисков.

Например, долгое время в нашей стране программное обеспечение в основном получали из незаконных источников. И поэтому компания может попасть в ситуацию, когда ее IT-инфраструктура не сможет работать из-за юридических проблем.

Кроме того, IT-компании часто оказывают консультационные услуги своим заказчикам. Директор по маркетингу Enterprise One (группа компаний Verysell) Ирина Ярославцева подчеркивает, что для компании-консультанта в первую очередь существует риск незапланированного роста объема проекта в ходе его реализации и, как следствие, снижения рентабельности.

Не следует забывать и о такой угрозе, как потеря репутации.

Для сотрудника же главное состоит в том, чтобы прикладные программы работали без перебоев, а что для этого нужно — серверы, операционные системы, телекоммуникации и т.д.

Однако, по мнению многих специалистов в области IT и IT-рисков в частности, что подтверждается и международными исследованиями, на первом месте сейчас стоит человеческий фактор, то есть внутренние проблемы. «Это касается как злонамеренной деятельности, так и просто неумелых действий сотрудников. Техническая составляющая рисков сейчас минимальна» — считает Валентин Крохин, директор по маркетингу Leta IT-company. Такого же мнения придерживается и руководитель отдела внедрения Microsoft CRM компании Softline Solutions Александр Окороков, причем человеческий фактор, по его мнению, представлен не только злым умыслом, но и природной человеческой беспечностью.

В общем виде можно выделить следующие группы факторов риска, присущих компании в сфере IT:

- Технологические, связанные с IT-инфраструктурой, включают в себя оценку влияния на бизнес следующих факторов: выход из строя или частичная потеря работоспособности IT-систем предприятия по причине технических неисправностей или ошибок персонала.

- Потери кадрового потенциала. IT-системы, в связи с растущей степенью их интеграции с бизнесом, становятся уникальными. Это приводит к тому, что для их обслуживания требуются уникальные знания. Если в компании подобные знания надлежащим образом не фиксируются, то при уходе сотрудника — носителя знаний правильная эксплуатация системы становится затруднительной.

- Потеря или утечка информации.

- Социальные — влияние IT на коллектив компании. С развитием IT растут требования к конечным пользователям. Для новых сотрудников требуется больше времени на обучение, а повышение квалификационных требований приводит к необходимости увеличения фонда заработной платы. После внедрения информационной системы может отпасть необходимость в некоторых сотрудниках и придется их либо сократить, либо перепрофилировать.

- Проектные: превышение бюджета, срыв сроков, пересмотр целей проекта.

- Юридические: использование нелицензионного ПО, несоблюдение авторских прав.

- Рыночные: быстрый технологический рост, неустойчивость внешней и внутренней среды. Нахождение на самом острие технологического прогресса не всегда оправдано с точки зрения эффективности затрат. Так, обычный переход на новую версию программного обеспечения означает существенные затраты на лицензии, обновление оборудования, обучение персонала.

Вот лишь некоторые факторы, которые существенным образом влияют на функционирование IT-компании. Реализовавшиеся факторы приводят к увеличению сроков и стоимости реализации проектов, снижению рентабельности IT-продуктов, снижению конкурентоспособности этих продуктов и другим, отрицательным для предприятия явлениям.

Тем не менее, разработаны различные методики, ориентированные на различные предметные области управления рисками в IT.

Например, имеющая большую практику применения — управление рисками Microsoft Solutions Framework.

Управление рисками в рамках Microsoft Solutions Framework (MSF, методология разработки программного обеспечения от Microsoft) существует раздел управления рисками (risk management). Хотя в основном сама MSF и ее управление рисками родилось в процессе разработки программного обеспечения, принципы, заложенные в управление рисками MSF, имеют более широкое применение среди многочисленных партнеров Microsoft при внедрении IT-проектов. Методология управления рисками MSF обеспечивает учет всех элементов проектов: люди, бизнес-процессы, технологии, обеспечивает систематический, непрерывный на протяжении всего жизненного цикла проекта, воспроизводимый процесс управления рисками, обеспечивает обратную связь — непрерывное извлечение уроков из полученного опыта.

Элина Кутушева

Опубликовано 31.12.10.

Если какая-нибудь неприятность может произойти, она случится — гласит закон Мерфи. И сфера ИТ не исключение.

Команда SEBEKON рассказывает, как работать с рисками в IT-проекте, чтобы риски не стали управлять проектом.

В этой статье под IT-проектом подразумевается разработка сложного веб-ресурса — например, b2b-портала или интернет-магазина с множественными интеграциями с внешними системами.

Дилемма управления рисками любого IT-проекта простая: перестраховаться и заложить все угрозы в бюджет проекта, который вырастет до небес, или пропустить часть рисков — и тогда будет велика вероятность не завершить проект вовсе или получить неудовлетворительный результат.

Но даже если принять первый вариант как единственно верный, от рисков никто не застрахован.

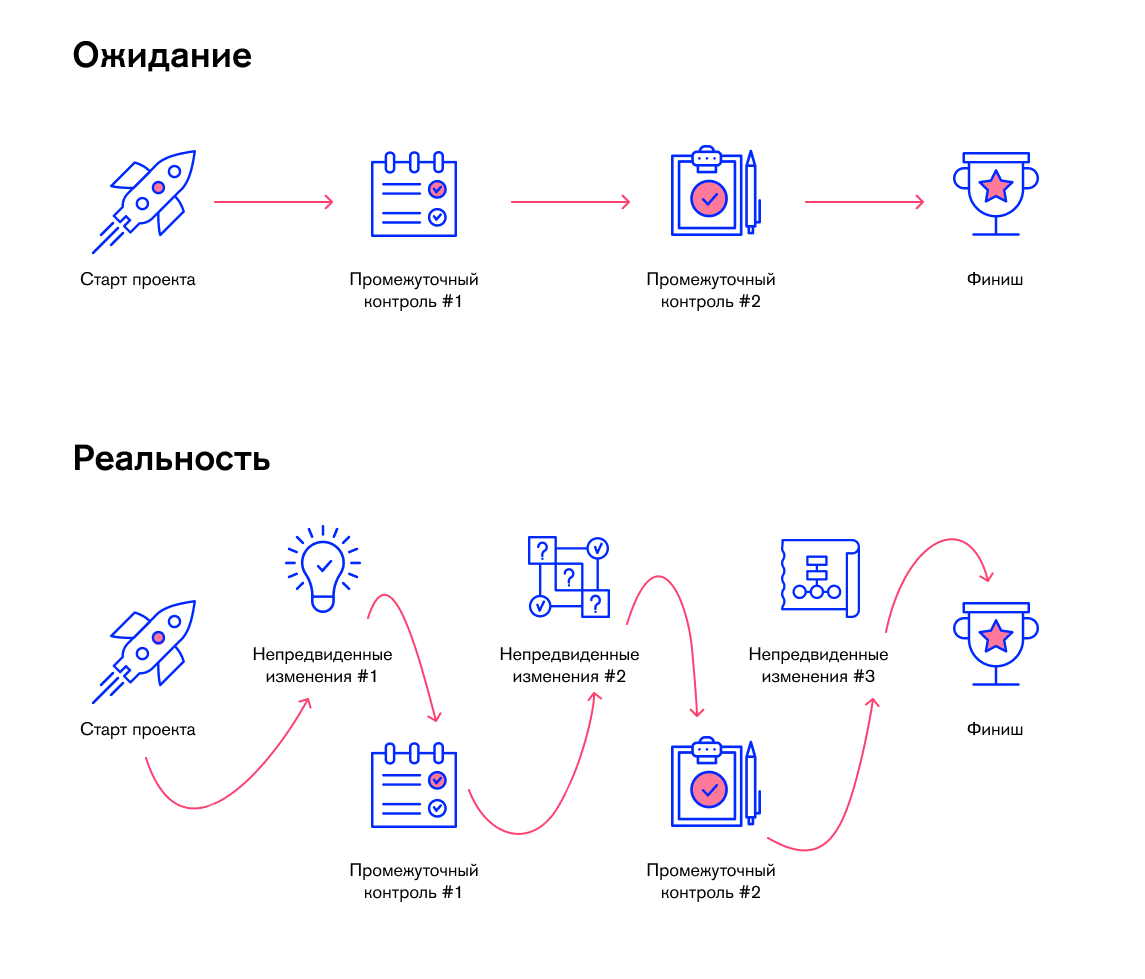

Обычно ожидаемая реализация проекта не совпадает с реальной работой:

На практике управление рисками — это тонкий баланс между разумным и достаточным.

Существуют пять основных инструментов для работы с рисками:

- выявление,

- оценка,

- планирование мероприятий по предотвращению,

- предусмотрение действий при наступлении,

- мониторинг.

Рассмотрим каждый из них подробнее.

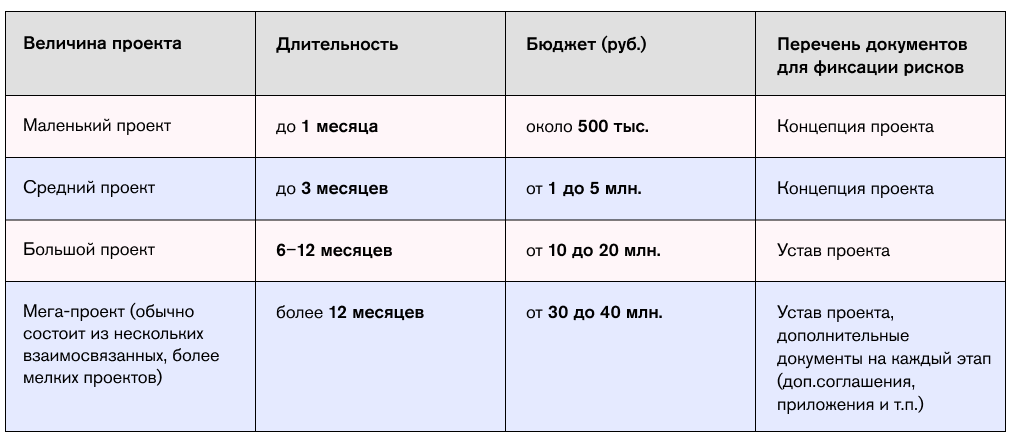

Риски проекта определяются во время фиксации требований к проекту и отражаются в уставе или концепции проекта.

Устав проекта ― это документ, в котором зафиксирована основная информация о проекте: потребности заказчика, бизнес-задачи, высокоуровневые требования к проекту, критерии успешной реализации.

Концепция проекта ― документ, в котором собраны подробные характеристики проекта.

Выбор документа зависит от масштаба проекта.

Чтобы выявить риски, нужно проанализировать множество информации и сопоставить, как те или иные факторы влияют на возникновение рисков.

Рассказываем, что стоит сделать для этого.

Для примера возьмём согласование дизайна страниц сайта.

Дизайн всегда субъективная история, и нужно закладывать дополнительное время на решение вопросов в стиле «а давайте попробуем немного светлее или поиграем со шрифтами». Заказчик должен ещё до начала работ понимать, что любое изменение, требующее нескольких минут работы, в итоге выливается в часы и дни согласования.

Часто на стороне заказчика необходимо согласовать дизайн с несколькими департаментами — и не всегда сотрудники этих отделов могут быстро подтвердить изменения. Если речь идёт о крупной компании, то руководителю проекта придётся назначать собрание или созвон для обсуждения дизайна. И не всегда это получится сделать в ближайшие дни — часто согласование растягивается на недели, а то и на месяцы.

В нашей практике были разные проекты, но редко, когда удавалось согласовать дизайн в первой же итерации и по ходу работы не менять его. Гораздо чаще приходилось сдвигать сроки работ, потому что представители заказчика не смогли оперативно обсудить дизайн и согласовать его.

Например, в проекте предполагается разработка нового функционала, которая требует совместной работы нескольких подразделений на стороне заказчика и дополнительных исследований на стороне исполнителя. Всё это увеличивает сроки согласований и влияет на срок проекта.

Самый очевидный пример ― требования к безопасности, которые могут существенно отодвинуть срок старта проекта. Это связано с необходимостью получения доступов в систему заказчика или требований по использованию определённого, разрешённого на стороне заказчика ПО, которые повлекут за собой дополнительную проработку архитектуры проекта.

Если про покупку хостинга заказчики обычно помнят, то про серверное оборудование в проектах могут забыть и не заложить в бюджет стоимость оборудования, лицензий, а также время на заключение договора с поставщиком оборудования и его доставку.

В зависимости от проекта серверное оборудование может быть стационарным — шкафы с оборудованием — или облачным, когда проект размещается в виртуальном пространстве.

Напоминание заказчику о закупке серверного оборудования на первых же обсуждениях проекта позволит избежать досадных простоев в работе.

Об этом часто забывают, поскольку обычно в организации заказчика под проект выделяются не специально нанятые люди, а текущие сотрудники, у которых есть другая, основная работа. Они воспринимают новый проект как нечто второстепенное, что можно делать по остаточному принципу.

В итоге когда приходит время интеграций проекта с CRM-, ERP- и другими системами работа останавливается на неопределённый срок, потому что менеджер проекта со стороны заказчика не может оперативно подготовить необходимую документацию и доступы для интеграций.

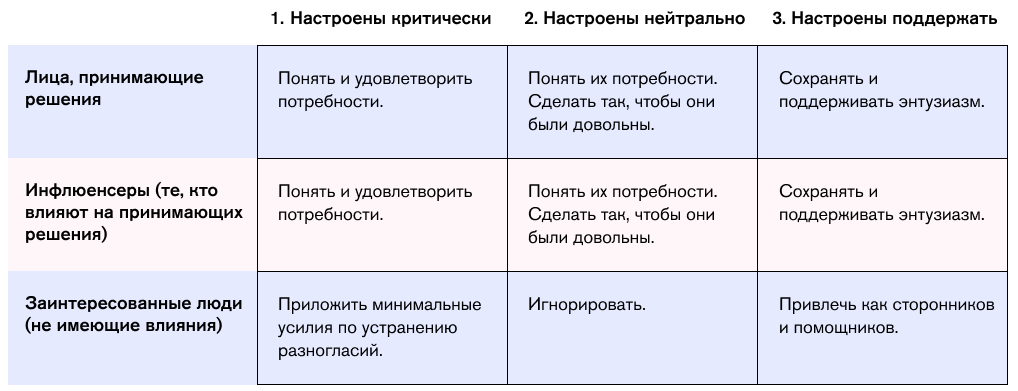

Стейкхолдеры ― это не только топ-менеджмент, но и будущие пользователи и эксперты, которые хорошо разбираются в вопросе и могут помогать с проектом или же оказывать негативное влияние.

На начальном этапе стоит понять, как взаимодействовать с так называемыми негативно настроенными стейкхолдерами, чтобы они не вредили реализации проекта. Под негативно настроенными мы понимаем не тех, кто намеренно вставляет палки в колеса, а тех, кто не понимает последствий от своих решений.

В нашей практике не раз случалось, когда некоторые стейкхолдеры не глядя согласовывали ТЗ, а на этапе тестирования готового проекта выяснялось, что всё должно быть совсем не так.

Например, руководитель департамента логистики должен был проверить сценарий по расчёту доставки товара. Но он был занят текущей деятельностью, мельком просмотрел ТЗ и отправил с пометкой «принято». В ходе тестирования этого сценария оказалось, что он должен быть реализован другим способом. В итоге пришлось откатить проект назад: пересмотреть внесение правок в сценарий, затем внести эти правки в ТЗ, согласовать это со всеми стейкхолдерами, переделать сценарий и заново его протестировать. На всё это ушло больше месяца, а кроме того, заказчику пришлось оплатить дополнительные работы.

Для наглядности можно составить матрицу влияния стейкхолдеров на проект и методы взаимодействия с ними. Например, такую:

У более опытных коллег за плечами больше реализованных проектов, они уже набили свои шишки и могут дать полезные советы. Эксперты помогут разобраться в отдельных нюансах относительно, например, сценариев пользователей или специфической функциональности.

При разработке ресурсов для государственных компаний изучение законодательства ― обязательный этап в работе над таким проектом. Например, сайты и порталы для государственных образовательных организаций должны быть сделаны с учётом требований Министерства образования.

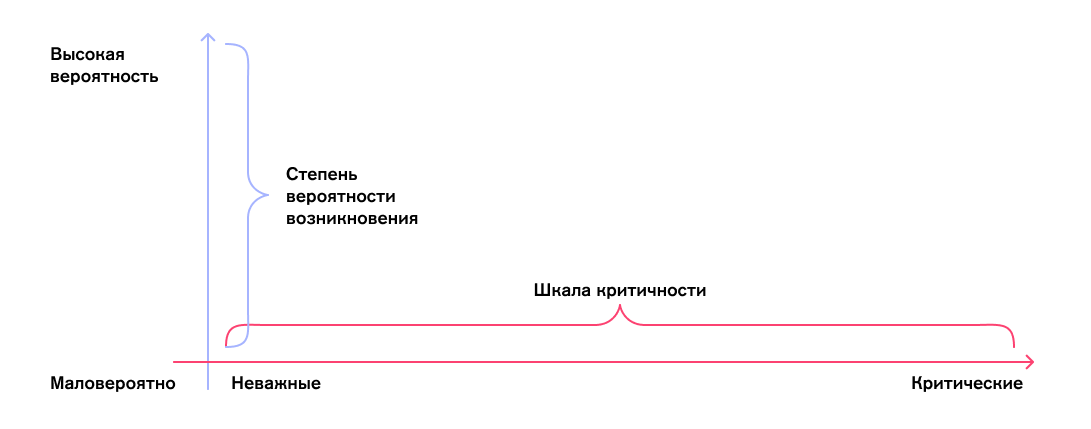

Риски обязательно соотносятся с критичностью или некритичностью требований к проекту в целом.

Критичные требования отвечают за целевую функцию разрабатываемого продукта, включают необходимую инфраструктуру и возможности для разработки MVP.

К некритичным относятся остальные требования.

Для каждого риска выявляют следующее:

- источник — внутренний, внешний;

- вероятность его возникновения — редко, часто, очень часто;

- степень влияния на проект — слабое, среднее, сильное;

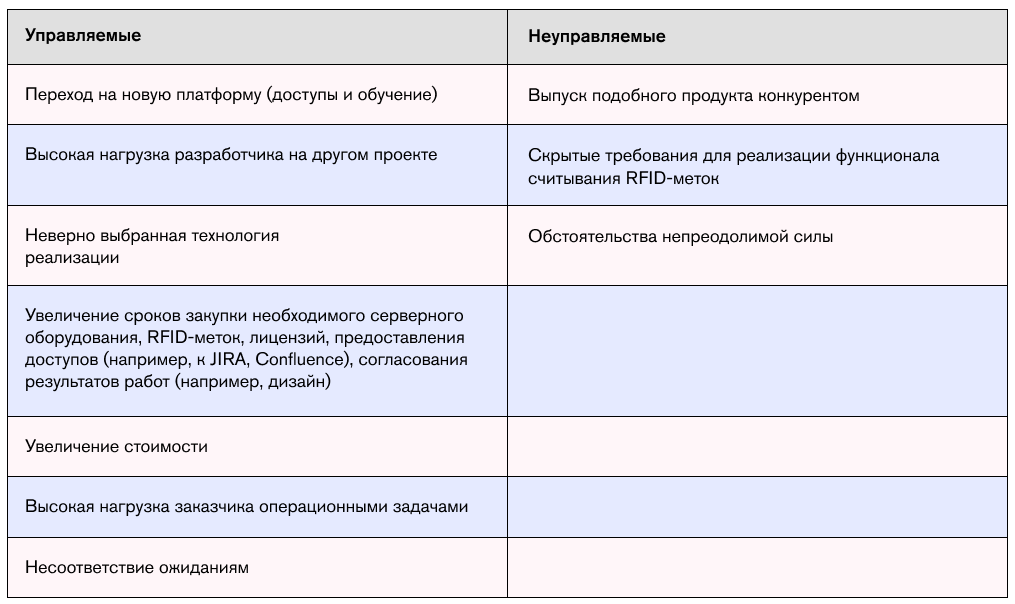

- степень управляемости — управляемый, неуправляемый или скрытый риск.

На базе этих параметров строится матрица рисков.

Остановимся подробнее на степени управляемости рисками.

Управляемые — риски, которые можно предугадать и акцентировать на них внимание уже на начальном этапе проекта, определив для них ответственных и держа под контролем.

Самый очевидный пример ― опять же дизайн сайта. Сразу понятно, что на этапе согласования могут возникнуть сложности, доработки, переделки и бесконечные правки. Поэтому мы на старте проговариваем этот момент с заказчиком, согласовываем, кто будет лицом, принимающим окончательное решение, и письменно фиксируем максимально допустимое количество дней на согласование макета — в среднем, по нашему опыту, это обычно 5.

Неуправляемые — возможные риски, появление которых мы не можем предотвратить.

Например, один из неуправляемых рисков ― более ранний выпуск конкурентами на рынок похожего продукта.

Другой пример — подключение платёжной системы. В описании API говорится, что в ответ на запрос придёт одна строка, а по факту приходит три. И платёжная система на своей стороне не готова вносить правку, потому что на это нужно время, при этом тысячи пользователей этой системы об этом не просили. Так как нужна именно одна строка, разработчику приходится самостоятельно решать этот вопрос, тратить больше запланированного времени на разработку и фиксацию данной ошибки.

Для предотвращения рисков нужно понимать, как от них защищаться.

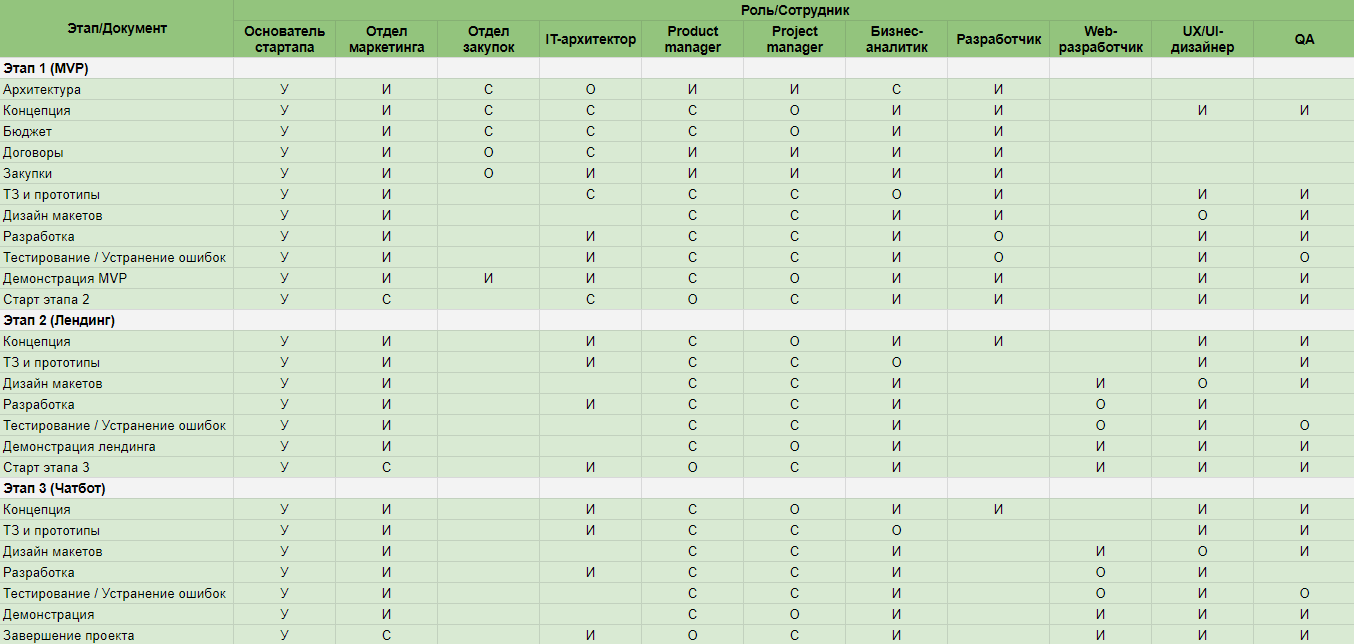

Грамотно выстроенные коммуникации внутри проекта играют главную роль для защиты от рисков и оказывают огромное влияние на успех проекта. Это означает, что все процессы взаимодействия регламентированы, роли всех членов команды закреплены и всё это зафиксировано в понятном для участников формате.

Важно сразу выстроить коммуникацию с заказчиками проекта, создать большую команду из представителей обеих сторон и все вопросы решать совместно.Для этого фиксируем ответственных для каждого этапа проекта в матрице «Роли и зоны ответственности» (RACI Matrix).

В матрице предусмотрены четыре роли:

- Responsible (кратко обозначается R или О на примере ниже) ― ответственный за выполнение задач; например, дизайнер, разработчики, контент-менеджер;

- Accountable (A или C) ― ответственный за весь проект, эту роль может занимать только один человек на одной задаче; например, менеджер проекта или тимлид;

- Consulted (C или У) ― консультант ― сотрудник или группа, с которыми проводятся консультации по реализации проекта и мнение которых должно учитываться; например, представители заказчика, которые помогают правильно реализовать задачи;

- Informed (I или И) ― сотрудники, которых информируют о выполнении конкретной задачи, но сами они никакого влияния на проект не оказывают; такую роль может выполнять, например, PR-менеджер, которого информируют о ходе проекта, чтобы он(а) мог(ла) готовить материалы для СМИ.

Однако просто зафиксировать ответственных мало — нужно проанализировать заполненную матрицу, чтобы не было перекоса в одну роль:

- много ячеек задач у ответственного — правильно ли распределены обязанности?

- много ячеек у исполнителей, ответственных за результат, — не много ли ответственности висит на одной роли?

- отсутствие пустых ячеек в матрице — действительно ли эти роли нужны на каких-то этапах?

- более одного ответственного — по условиям матрицы эта роль должна быть только у одного человека;

- нет ответственного — нужно найти сотрудника на эту роль;

- много исполнителей, ответственных за результат, ― проверить, действительно ли это необходимо на этом участке, так как при большом количестве есть риск, что задача вообще не будет сделана;

- много консультантов — оценить целесообразность такого количества консультантов, будет ли это эффективно?

- нет консультантов и информируемых — правильно ли выстроены коммуникации?

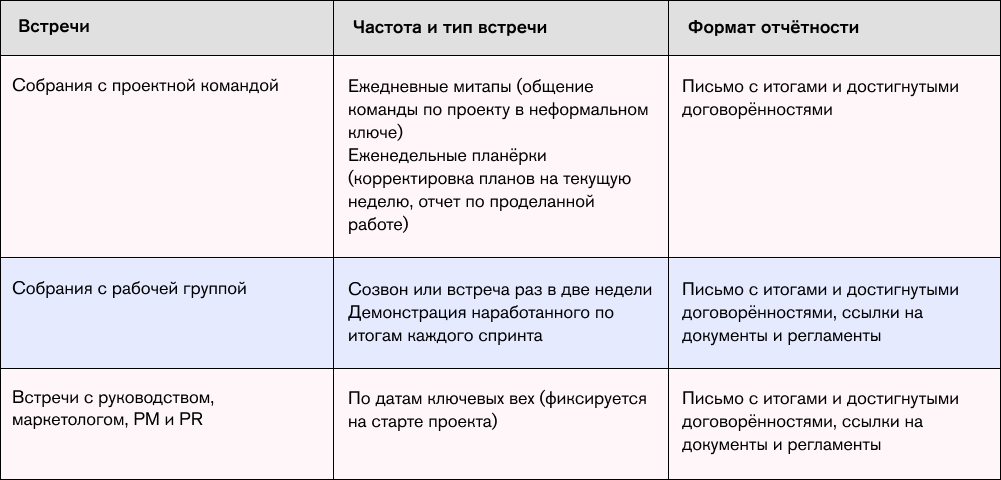

После того, как разобрались с матрицей ролей, проактивно управляем рисками — фиксируем их и то, что нужно сделать для предотвращения.

Вместе с этим определяем план и способ коммуникаций на протяжении всего проекта: сколько раз в неделю и месяц, каким составом и при наступлении каких событий будем проводить созвоны или очные встречи, какой формат отчётности примем для фиксации договоренностей на этих встречах.

Также определяем инфраструктуру проекта:

- через какой канал будем взаимодействовать (например, Microsoft Teams, Skype);

- где будем хранить и вести документацию (например, Confluence);

- какие трекеры используем (например, Jira, Bitrix24).

- Помогаем освоить востребованную профессию

за 6,5 месяцев - Научитесь эффективно управлять проектами, взаимодействовать с командой, готовить проектную документацию

- Передадим ваше резюме партнёрам Нетологии, чтобы у вас не было проблем с поиском работы

Стоит предусмотреть резервный план (contingency plan) на случай непредвиденных обстоятельств.

Задача этапа — выполнить его наиболее эффективным образом, а также собрать и проанализировать информацию о наступившем риске на будущее.

Не стоит тратить время на поиск виноватых — лучше предпринять всё необходимое, чтобы двигаться дальше и продолжать реализацию проекта. На этом этапе главная роль принадлежит коммуникации и поиску оптимального решения.

В нашей практике был проект, когда нужно было разделить один сайт, реализованный на Bitrix, на два. Один из них надо было интегрировать со штатной версией 1С.

Заказчик предполагал, что на разработку на своей стороне их специалисту понадобится три недели. По факту оказалось, что ранее созданная интеграция полностью кастомная — комплекты, цвета, размеры, остатки — и на стороне заказчика нет эксперта, который смог бы выполнить задачу. Пришлось подключиться нам и помочь с решением по интеграции. Дополнительно были пересмотрены сроки проекта.

Ситуация на проекте постоянно меняется ― это нужно принять как аксиому.

Например, если работать по Agile, то перед каждым новым спринтом могут меняться параметры проекта, обрисованные на этапе обсуждения. Следовательно нужно отслеживать изменения параметров рисков, корректируя внутрикомандный перечень топ-10 рисков.

На этапе мониторинга — если возвратиться к примеру с Agile, то это нужно делать в начале каждого спринта — важно отслеживать новые риски, изменять статус выявленных рисков, корректировать планы. На протяжении проекта перечень может значительно измениться.

К примеру, на крупном проекте на финальном этапе в команде заказчика появляется эксперт, который задаёт много вопросов и предъявляет новые требования к проекту, которые подразумевают изменение архитектуры проекта и кода. Если инициировать эти изменения, то есть риск сорвать плановые сроки реализации проекта.

Как вариант — провести встречу, обсудить, что беспокоит эксперта в текущей архитектуре, объяснить, почему реализовано именно так и наметить дальнейшие шаги. При этом важно постараться не увеличить объём работ проекта и не выйти за временные и финансовые рамки.

Ключевой момент управления рисками — их постоянное отслеживание и предотвращение, в идеале согласованное с длительностью циклов разработки проекта.

Оценка рисков и работа с ними зависят от размера и длительности проекта. Рекомендуем возвращаться к работе над рисками один раз в 1‒2 недели, в некоторых крупных проектах периодичность может быть увеличена до месяца.

Лучше составить неполный перечень рисков, чем не составить его вовсе.

В процессе общения с разработчиками или заказчиком лучше забыть фразу «все и так всё понимают»:

- не всегда написанное и услышанное понимается одинаково: в этом случае помогут уточняющие вопросы и прозрачная процедура взаимодействия, о которой говорили выше;

- часто заказчики не понимают, что короткая правка в пределах 10 минут может потянуть за собой сдвиг проекта на месяц: придётся тратить время на внесение правок в документацию, макеты, код, корректировку стоимости проекта.

Главное в работе с рисками ― донести до всех участников проектной команды необходимость работы с рисками. Прежде всего нужно стараться не допускать наступления рисков, анализировать прошлый опыт и причины наступления для составления перечня возможных рисков в новых проектах, предотвращать непредусмотренные риски.

Пример перечня рисков проекта с комментариями и статусами можно посмотреть здесь.

Мнение автора и редакции может не совпадать. Хотите написать колонку для Нетологии? Читайте наши условия публикации. Чтобы быть в курсе всех новостей и читать новые статьи, присоединяйтесь к Телеграм-каналу Нетологии.

Риски — это неизбежная реальность любого бизнеса. Избежать их полностью практически никогда невозможно. Управление рисками строится на том, чтобы минимизировать вероятный ущерб и повысить эффективность деятельности компании. Алексей Александров, генеральный директор компании SEBEKON, рассказал «Бизнесологу», как управлять рисками в IT-проектах.

Алексей Александров, генеральный директор компании SEBEKON, эксперт в области разработки сложных web-проектов.

— Шеф, я заболел. Работать в ближайшую неделю не смогу.

— Нет, договор на подключение эквайринга мы не заключили еще.

— А давайте сделаем так. Я точно не знаю как, но хочется попробовать.

— Ой, а начальник еще не согласовал дизайн. И вообще он сейчас в отпуске, вернется через две недели.

Знакомо? Все эти фразы — это иллюстрации рисков, которые возникают в любом it-проекте.

За всеми it-рисками, на наш взгляд, почти всегда стоят люди:

- кто-то переоценил себя и своих коллег и замахнулся на амбициозный проект, на которых не хватило сил и ресурсов;

- кто-то, наоборот, грамотно посчитал все ресурсы и замахнулся на масштабный проект, который по факту не нужен его компании на данном этапе развития;

- кто-то решил, что нашел грамотного исполнителя, который сделает все правильно без дополнительного участия заказчиков в проекте.

Если не классифицировать и не оценить риски на подготовительном этапе, то у заказчиков есть большая вероятность либо сильно затянуть сроки внедрения, либо вовсе не получить проект, а у подрядчиков — нарушить сроки или вовсе провалить проект и чувствительно ударить по репутации.

У опытных web-разработчиков есть уже перечень рисков, которые можно предотвратить на старте проекта. Причем для каждого нового проекта этот реестр будет индивидуален.

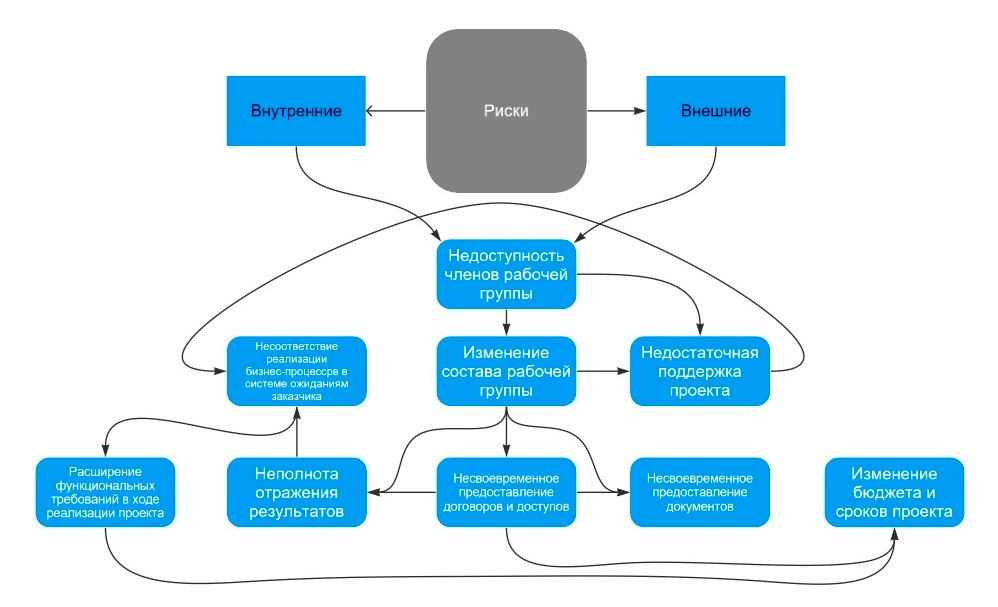

- Как мы управляем ИТ-рисками

- ИТ-риски и их классификация

- Недостаточная поддержка проекта со стороны заказчика

- Недостаточная поддержка со стороны пользователей ИТ-системы

- Несоответствие реализации бизнес-процессов в системе ожиданиям заказчика

- Расширение функциональных требований в процессе реализации проекта

- Недоступность членов рабочей группы

- Изменение состава рабочей группы

- Изменение бюджета и сроков проекта

- Несвоевременное предоставление необходимых документов со стороны заказчика

- Несвоевременное заключение договоров заказчиком со сторонними сервисами, получение тестовых и боевых доступов для интеграции

- Неполнота отражения ожидаемых результатов проекта

Как мы управляем ИТ-рисками

В нашей компании есть документ: таблица с описанием рисков, с которыми мы когда-либо сталкивались в своей практике. Она постоянно дополняется и расширяется. На ее основе для каждого нового проекта мы готовим отдельный документ по возможным рискам. Он содержит не только перечень рисков, но и их описание, способы его предотвращения и устранения последствий.

Для некоторых заказчиков мы даже делали отдельные презентации по возможным рискам, но впоследствии отказались от этого. Некоторым такие меры могут показаться лишними: достаточно проговорить возможные риски в рамках очередной встречи заказчиков и подрядчиков. Однако в том, что касается рисков, лучше сделать как минимум отдельный документ, в котором зафиксировать все риски проекта и способы их минимизации.

ИТ-риски и их классификация

- По источнику риски бывают внутренние, т.е. происходящие внутри команды разработчиков, и внешние, зависящие от компании-заказчика.

- По степени влияния риски делятся на высокие, средние и низкие.

Рамки статьи не позволяют детально рассмотреть все существующие риски, поэтому мы выбрали из своей практики пример проекта по разработке CRM-системы.

На начальном этапе мы сформировали список возможных рисков, оценили их по степени влияния, описали и составили рекомендации по уменьшению и/или преодолению риска.

1. Недостаточная поддержка проекта со стороны заказчика

Степень риска: низкая.

Недостаточный опыт управления и низкий уровень знаний специфики бизнеса могут привести к задержке решения ключевых вопросов о планировании работ, выделении ресурсов, приемки конечных результатов проекта.

Чтобы уменьшить риск, необходимо:

- предоставить руководителю проекта необходимые полномочия;

- привлечь в рабочую группу (далее: РГ) экспертов с необходимыми для проекта компетенциями.

Многие заказчики полагают, что их финансового участия в проекте достаточно. Часто на роль руководителя проекта по созданию сайта со стороны клиента, например, в среднем сегменте, назначают менеджера по продажам. Логика простая: он умеет продавать, значит разберется и в разработке интернет-магазина. Между тем, этот менеджер не обязан знать отличия офлайн- и онлайн-поведения покупателя. Безусловно, у него есть свои представления о хорошем интернет-магазине, но они могут расходиться с бизнес-задачами компании в целом.

И вот под его руководством сделали дизайн, сверстали, напрограммировали. Он посмотрел, не вник, но работу принял. А потом оказывается, что все работает не так, как задумывалось: первый же заказ не попал туда, куда нужно, или попал, но по другому сценарию и т.д.

Чаще всего такого рода риски возникают в небольших компаниях либо в огромных госпредприятиях (например, в вузе в рабочую группу по разработке сайта могут включить преподавателей, которые в принципе плохо понимают, зачем нужен сайт). Чем крупнее компания, тем больше шансов, что у нее есть IT-отдел, который будет заниматься проектом.

2. Недостаточная поддержка со стороны пользователей ИТ-системы

Степень риска: средняя.

Поддержка со стороны пользователей системы крайне важна для успеха проекта. В противном случае возможно увеличение стоимости / продолжительности проекта, неполное / неправильное понимание требований заказчика.

Чтобы уменьшить риск, необходимо:

- дать четкие указания, касающиеся поддержки проекта, подготовить и провести собрание, подготовить приказ или иной документ, в котором будут зафиксированы эти указания;

- контролировать участие сотрудников компании-заказчика в проекте;

- провести обучение сотрудников компании-заказчика;

- передать промежуточную версию системы сотрудникам для тестирования.

В среднем в проекте бывает 5-6 итераций. Если пренебречь последним пунктом, то подрядчик может допустить ошибки, которые фатальным образом скажутся на функционировании всей системы.

3. Несоответствие реализации бизнес-процессов в системе ожиданиям заказчика

Степень риска: низкая.

Недопонимание бизнес-процессов заказчика подрядчиком может привести к несоответствию реализованной системы ожиданиям заказчика.

Для преодоления данного риска необходимо:

- согласовать протоколы встреч с участниками со стороны заказчика.

- настроить и провести показ прототипов системы для детализации требований.

4. Расширение функциональных требований в процессе реализации проекта

Степень риска: средняя.

Расширение функциональных требований к системе после завершения первого этапа приведет к увеличению сроков и бюджета ИТ-проекта. Риск в том, что часть уже сделанных работ может оказаться лишней из-за изменения архитектуры решения.

Чтобы уменьшить риск, необходимо:

- ответственно относиться к выработке требований к системе на подготовительных этапах и согласованию итоговых документов;

Под ответственностью понимается взвешенное отношение к формированию технического задания. Так, лучше сделать минимальный функционал и потом его дорабатывать, чем сразу нагородить множество функций и на этапе тестирования понять, что половина из них лишние.

- привлечь ключевых пользователей будущего решения к обсуждению и согласованию формулировок на начальных этапах.

Для преодоления риска следует обсудить расширения и после этого принять одно из решений:

- пересмотреть согласованные рамки текущего этапа проекта — добавить недостающие этапы работ, если их действительно необходимо провести;

- включить эти этапы в дополнительное соглашение по следующему этапу проекта либо в договор сопровождения;

- отказаться от расширительных требований и продолжить работу в рамках ранее утвержденного перечня работ.

5. Недоступность членов рабочей группы

Степень риска: низкая.

Физическое отсутствие одного или нескольких членов РГ может привести к задержке решения вопросов по проекту и к увеличению сроков проекта.

Чтобы уменьшить риск или полностью его преодолеть, необходимо заранее планировать встречи с учётом отпусков и командировок, а также назначить заместителей.

6. Изменение состава рабочей группы

Степень риска: средняя.

Смена участников РГ в ходе проекта может привести к нарушению сроков и низкому качеству работ.

Чтобы уменьшить риск, необходимо:

- заранее планировать встречи с учетом отпусков и командировок;

- мотивировать участников проекта сохранять состав РГ в неизменном виде.

Для преодоления риска необходимо:

- привлечь дополнительных сотрудников из компании при изменении состава РГ для помощи в работе новому участнику;

- скорректировать состав работ, выходных результатов или рамок текущего этапа, если невозможно быстро решить вопросы замены участника РГ;

- скорректировать сроки выполнения работ, если невозможно изменить рамки проекта.

Этот риск может возникнуть как на стороне заказчика, так и на стороне исполнителя. Новым участникам рабочей группы необходимо время для того, чтобы вникнуть в ход проекта. Как правило, в таких случаях времени обычно не бывает. Новому разработчику нужно пересмотреть все, что было сделано до него. Новому руководителю проекта нужно прочитать множество документов, протоколов встреч, наладить контакт со всеми участниками и т.д.

Для подрядчика этот риск связан с рисками 8 и 9. Например, заказчик не предоставил нужные документы иили доступы к сторонним сервисам. Руководитель проекта перебрасывает разработчиков на другой проект, чтобы у них не было простоя в работе. В итоге, когда доступы получены, разработчики могут быть еще заняты на другом проекте. И тут заказчику либо приходится ждать, когда они освободятся, либо опять ждать, когда другие разработчики вникнут в проект.

7. Изменение бюджета и сроков проекта

Степень риска: низкая.

Неопределенность объемов и сроков финансирования проекта может привести к затруднениям при планировании и использовании необходимых ресурсов. в итоге проект может быть затянут. Несоблюдение графика платежей может стать причиной задержки проекта, вплоть до прекращения работ.

Чтобы уменьшить риск, необходимо:

- согласовать и утвердить бюджет всего проекта, график платежей;

- соблюдать график платежей;

- своевременно проинформировать стороны, вовлеченные в проект, в случае нарушения графика платежей и выработать общее решение вопроса задержки платежа;

- соблюдать график сдачи работ по проекту;

- определить порядок действий при нарушении сроков платежей или сдачи работ

Для преодоления риска необходимо своевременно провести встречи со всеми сторонами и выработать согласованный план действий:

- сдвиг плана проекта;

- уменьшение объема работ;

- перенос работ на другой этап и т.д.

8. Несвоевременное предоставление необходимых документов со стороны заказчика

Степень риска: низкая.

В случае несвоевременного предоставления заказчиком документов, необходимых для реализации проекта, возможен сдвиг сроков реализации этапа ТЗ и проекта в целом.

Чтобы уменьшить риск, необходимо:

- заранее сформировать запрос на предоставление документов в начале разработки ТЗ;

- составить график предоставления документов;

- включить данные по статусу получения документов в отчет по проекту.

Для преодоления риска следует скорректировать план проекта, перенести работы по на более позднее время.

9. Несвоевременное заключение договоров заказчиком со сторонними сервисами, получение тестовых и боевых доступов для интеграции

Степень риска: средняя.

В случае несвоевременного предоставления заказчиком тестовых / боевых доступов к сторонним сервисам, необходимым для реализации проекта, возможен сдвиг сроков запуска.

Чтобы уменьшить риск, необходимо:

- сформировать запрос на предоставление доступов в процессе разработки ТЗ;

- составить график предоставления доступов;

- включить данные по статусу предоставления доступов в отчет по проекту.

Для преодоления риска необходимо скорректировать план проекта, перенести работы на более позднее время.

Несмотря на то, что на каждом проекте мы фиксируем возможные риски и просим заранее организовать все регистрации, доступы и договоры со сторонними сервисами, все равно часто случаются простои из-за несвоевременного заключения договоров. При этом мы со своей стороны для избежания простоев разработчиков можем перекинуть их на других проекты, с которых потом не всегда оперативно можем вернуть их обратно.

10. Неполнота отражения ожидаемых результатов проекта

Степень риска: средняя.

Решения, проговоренные устно на рабочих встречах, могут быть не зафиксированы документально.

Чтобы уменьшить риск необходимо:

- документировать все существенные результаты встреч и совещаний в протоколах или иных документах;

- согласовывать в письменной форме протоколы встреч со всеми участниками.

Для преодоления риска необходимо оперативно добавить новую утвержденную и согласованную информацию во все исходные документы и устранить все разногласия.

Однажды менеджер одного из наших проектов передал его на тестирование заказчику. Во время тестирования вылезли ошибки. Менеджер со стороны заказчика позвонил нашему менеджеру и перечислил, что нужно поправить. Наш менеджер передал все разработчикам для исправления. Ошибки были устранены, сайт заработал как надо.

Наш менеджер выставил счет на оплату проведенных работ. В компании-заказчике эта сумма не была согласована внутри и стала неприятным сюрпризом. Дальше была череда изматывающих встреч, в ходе которых мы со своей стороны доказывали свою правоту и отстаивали стоимость работ, заказчики пытались уйти от оплаты без договора. В итоге для нас все закончилось благополучно, но нервов было потрачено много. Зато теперь мы на каждую работу, не прописанную в основном договоре делаем дополнительное соглашение и не приступаем к реализации работ до подтверждения со стороны заказчиков.

Список рисков можно продолжать бесконечно. И все они, как правило, взаимосвязаны друг с другом. Для наглядности мы собрали в схему описанные выше риски и стрелками показали их зависимости друг от друга. Помните, что даже риск, оставленный без внимания, тянет за собой как минимум еще один.

Новости

Использование любых технологий наряду с положительным эффектом влечёт за собой возникновение неопределённости и связанных с этими технологиями рисков. ИТ не исключение. Широкое применение ИТ как в системах управления компаниями, так и в технологических процессах привело к тому, что риски, связанные с ИТ, стали важной частью всех бизнес-рисков организации. Если происходят какие-то нежелательные события, без управления ИТ-рисками организацию ждут перерасход ресурсов и избыточное финансирование. В результате это приводит к прямым потерям и, возможно, к отказу от использования технологий, которые кажутся слишком новаторскими и недостаточно проверенными. А значит, всё закончится упущенными коммерческими возможностями. В этой части статьи мы расскажем о системе и процессе управления рисками, а также об управлении ИТ-рисками.

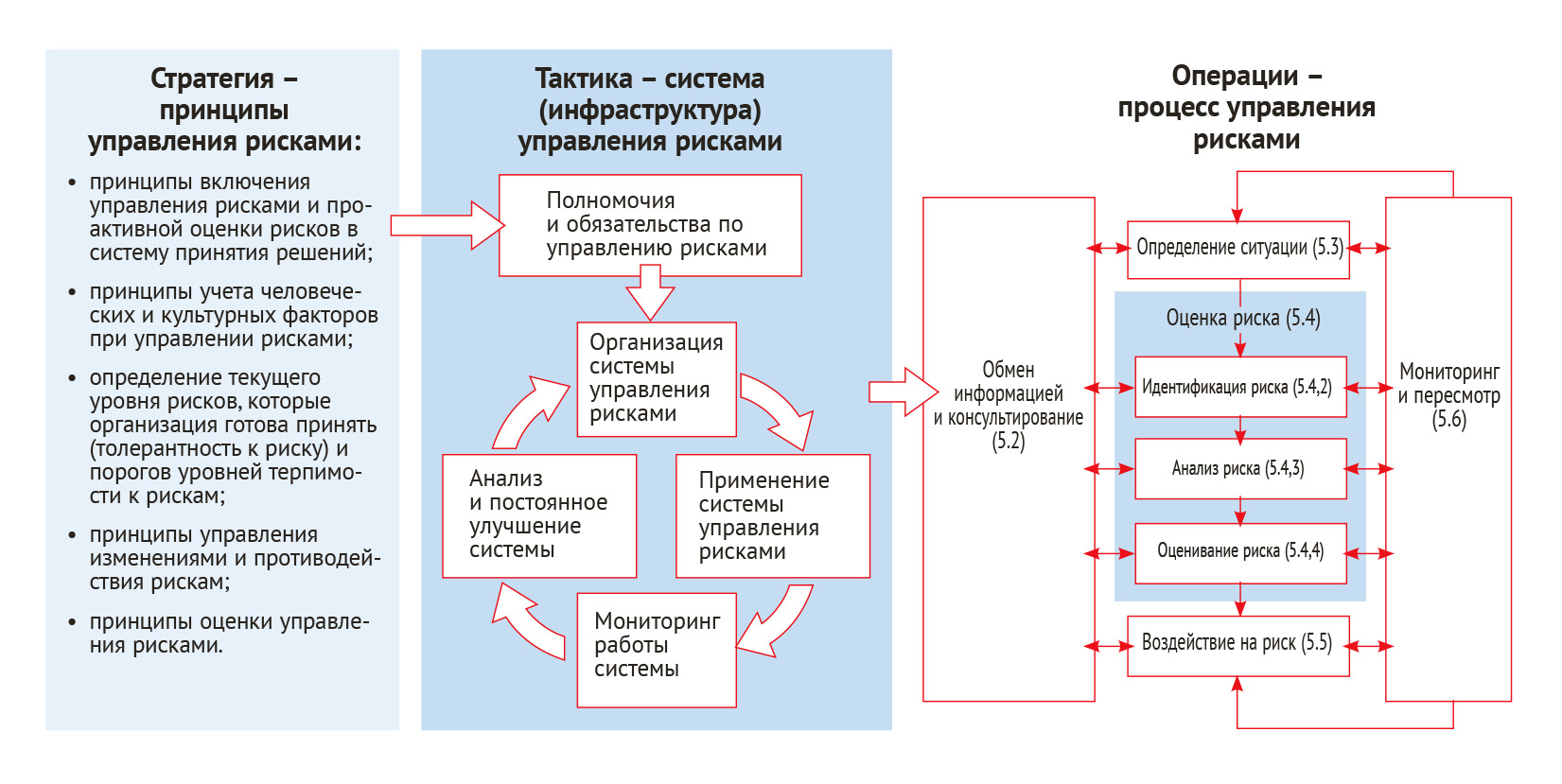

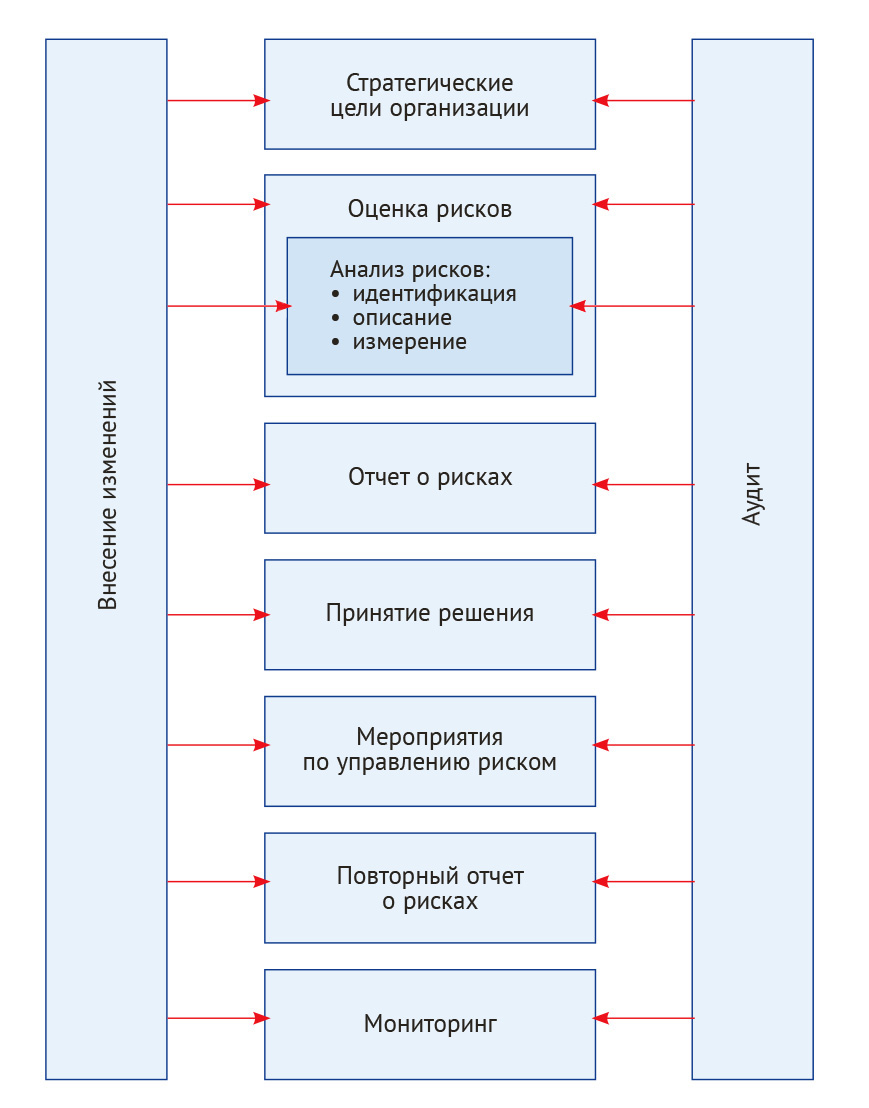

Система управления рисками

Современный подход к управлению рисками рассматривает эту деятельность как непрерывный процесс, в котором риски регулярно выявляют и анализируют, измеряют, ищут способы работы с ними и оценивают эффективность уже принятых мер. Сам процесс управления рисками несложен и сводится к следующему простому алгоритму:

- идентификация рисков: анализ ситуации, выявление причин, построение карты рисков, их детальное описание;

- анализ сценариев дальнейшего развития ситуации и определение уровней рисков;

- проведение мероприятий по снижению уровней рисков.

Но одного процесса недостаточно; современный подход к управлению предполагает, что перед запуском процесса управления рисками необходимо определить принципы и сформировать концепцию, то есть определить рамки, в которых происходит управление рисками. Поэтому в общем виде система управления рисками состоит из трёх основных уровней (рис. 2).

Стратегический уровень — выработка принципов управления рисками. На этом уровне определяют рамки управления рисками, формируют культуру управления рисками и проактивной оценки рисков перед принятием решений, постоянно изучают и анализируют влияние рисков на текущее и будущее состояние организации, определяют приемлемые уровни рисков, а также принципы управления изменениями и противодействия рискам. Кроме того, на данном этапе определяется уровень рисков, которые организация готова принять, то есть толерантность к риску. Читайте также про схемы работы эквайринга.

Тактический уровень — система управления рисками. На этом уровне происходит общее руководство процессами управления рисками, их создание и постоянное совершенствование, а также выбор конкретных методов управления ИТ-рисками. Чтобы обеспечить эффективность управления рисками, топ-менеджмент организации должен:

- определить и утвердить концепцию (политику) управления рисками;

- определить показатели эффективности управления рисками, соответствующие показателям эффективности организации;

- распределить ответственность и обязанности за процессы управления рисками на всех уровнях организации;

- распределить ресурсы, необходимые для управления рисками;

- сформировать культуру управления рисками в рамках всей организации.

На этом уровне принимаются концепция (или политика) и план управления рисками.

Только процесса управления рисками недостаточно. Современный подход к управлению предполагает, что перед запуском процесса управления рисками необходимо определить принципы и рамки, в которых происходит управление рисками.

Концепция управления рисками — формализация решений высшего руководства предприятия об общих намерениях, основных принципах и направлениях деятельности в области управления рисками. Концепция управления рисками должна в полной мере отражать цели и приоритеты организации в области риск-менеджмента и фиксировать обязательства по постоянному управлению рисками и улучшению этой деятельности.

В общем случае концепция управления рисками должна:

- описывать связи между целями организации и политиками, в том числе концепцией управления рисками;

- описывать ответственность и обязанности по обработке рисков, а также правила оповещения и передачи на соответствующие уровни управления;

- описывать то, каким образом риски будут уменьшаться, включая механизмы быстрого реагирования на изменение рисков;

- описывать ключевые цели и показатели процессов управления рисками для их мониторинга, способы измерения эффективности управления рисками;

- описывать правила разрешения конфликта интересов.

План управления рисками — краткое схематичное описание деятельности и мероприятий в области управления рисками, определение основных отвественных и ресурсов, применяемых для управления рисками.

Кроме того, необходимо продвигать культуру осведомленности о рисках и работы с ними, расширяя возможности предприятия по управлению рисками. Эта деятельность также относится к тактическому уровню.

Оперативный уровнь — процесс управления рисками. Здесь происходит основная работа с рисками: идентификация, анализ, определение степени влияния и выработки мер реагирования, а также мониторинг ключевых целей и показателей процессов управления рисками. Риски оценивают с двух точек зрения — вероятность возникновения и степень влияния. На протяжении всего процесса менеджеры коммуницируют с заинтересованными сторонами, анализируют риск и применяют инструменты управления, которые уменьшают вероятность и последствия риска. Кроме того, анализируют причины отклонений от целевых показателей, инициируют корректирующие меры по устранению этих причин и информируют руководство компании о рисках.

Cогласно стандарту FERMA 2002 система управления рисками строится несколько проще (рис. 3). В ней стратегический (выработка принципов управления рисками) и тактический (работа с системой управления рисками) уровни вынесены за рамки, но присутствуют все основные элементы процесса управления рисками.

Не так важно какого подхода вы будете придерживаться в реальной работе. Главное — системный подход к управлению рисками. Практика управления рисками в тех или иных областях может развиваться на предприятии в течение длительного времени, однако только постановка процессов управления рисками в рамках комплексной системы гарантирует системный эффект, чтобы все риски предприятия обрабатывались эффективно, рационально и последовательно.

Рис. 2. Схема управления рисками согласно стандарту ГОСТ Р ИСО 31000:2010 «Менеджмент риска. Принципы и руководство» 1.

Управление рисками возможно отнюдь не в любой ситуации. Управлять рисками можно только в том случае, если существует определённый уровень прогнозируемости событий и внутренних условий деятельности организации. В противном случае невозможно обоснованно оценить вероятность наступления рискового события и его последствия.

Рис. 3. Система управления рисками по стандарту FERMA 2002.

Ограничения управления рисками

Управление рисками возможно отнюдь не в любой ситуации. Исходя из определения риска, управлять им можно только в том случае, если в компании существует:

- культура принятия неопределённости и готовность к частичному управлению ею;

- прогнозируемость (пусть и неполная) внешних и внутренних событий, влияющих на деятельность, которая даёт возможность обоснованно оценить вероятность наступления рискового события;

- прогнозируемость (пусть и частичная) внутренних условий деятельности организации (контекста риска), которая даёт возможность обоснованно оценить величину возможных негативных последствий;

- возможность противодействия рисками, наличие времени и ресурсов, которые можно задействовать в управлении рисками.

Такие условия складываются не всегда: не всегда можно более-менее обоснованно определить величину возможных негативных последствий и уж тем более совсем не всегда есть время и ресурсы для противодействия рискам. В этих случаях управление рисками теряет смысл и должно быть заменено другими подходами, например, управлением в кризисной ситуации.

Система управления ИТ-рисками

Подходы управления рисками можно применить к целой организации, к её площадкам и уровням, равно как и к определённым функциям, проектам и видам деятельности, включая ИТ-деятельность. Существуют нормативные акты, которые прямо предписывают компаниям управлять ИТ-рисками 2. Аналогично определению риска можно сказать:

ИТ-риск — это вероятность возникновения события, связанного с применением информационных технологий, которое окажет отрицательное воздействие на достижение поставленных целей.

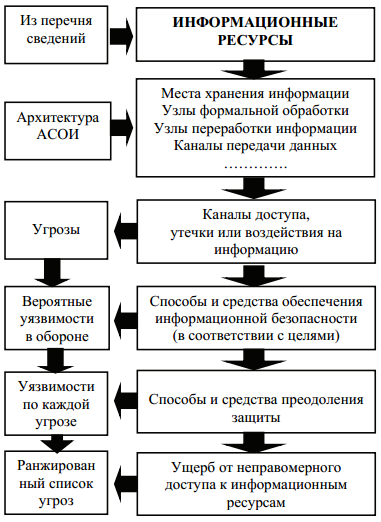

Для постановки системы управления ИТ-рисками целесообразно воспользоваться стандартом COBIT: инструкциями COBIT по аудиту ИТ-процесса «Оценка рисков», рекомендациями Risk Analysis Framework (COBIT) 3. Для оценки ИТ-рисков, разработки мер реагирования на риски, расчёта приемлемого остаточного риска полезно опираться на подходящую методику управления ИТ-рисками. Существует несколько методологий управления ИТ-рисками, из которых следует упомянуть OCTAVE и CRAMM.

- Методология OCTAVE (Operationally Critical Threat, Asset and Vulnerability Evaluation) разработана в Институте программной инженерии при Университете Карнеги — Меллона. Её особенность — активное вовлечение владельцев информации в процесс определения критичных информационных активов и ассоциированных с ними рисков. Методология OCTAVE гибкая, её можно адаптировать под потребности конкретного предприятия.

- Методология CRAMM (CCTA Risk Analysis and Management Method) разработана Central Computer and Telecommunications Agency (Великобритания). Её сильная сторона — идентификация элементов ИТ-риска: материальных и нематериальных активов, их ценности, угроз, мер безопасности, величины потенциального ущерба и вероятности реализации рискового события.

К сожалению, вопрос выбора методологии управления ИТ-рисками в каждом конкретном случае — дело сложное, его нельзя свести к кратким советам.

Ожидаемые результаты деятельности по управлению ИТ-рисками как составной части комплексной системы управления ИТ:

- снижение числа инцидентов, связанных с ИТ;

- рост доли ИТ-услуг, предоставляемых в соотвествии с чётко утверждёнными SLA;

- повышение уровня непрерывности деятельности организации;

- повышение удовлетворённости бизнеса работой ИТ-департамента.

* * *

В следующей части статьи мы перейдём к описанию опыта управления рисками в ходе ИТ-проекта внедрения комплексной системы управления.

Время на прочтение

31 мин

Количество просмотров 30K

Друзья, в предыдущей публикации мы рассмотрели нормативные документы по защите информации в российской кредитно-финансовой сфере, некоторые из которых ссылаются на методологии оценки и управления рисками ИБ. Вообще, если говорить с позиции бизнеса, управление информационной безопасностью является дочерним процессом более широкого процесса управления рисками: если компания после анализа и оценки всех своих бизнес-рисков делает вывод об актуальности рисков ИБ, то в игру вступает уже непосредственно защита информации как способ минимизации некоторых рисков. Управление рисками позволяет эффективно и рационально выстраивать процессы ИБ и распределять ресурсы для защиты активов компании, а оценка рисков позволяет применять целесообразные меры по их минимизации: для защиты от существенных и актуальных угроз логично будет применять более дорогостоящие решения, чем для противодействия незначительным или труднореализуемым угрозам.

Кроме этого, выстроенный процесс управления рисками ИБ позволит разработать и в случае необходимости применить чёткие планы обеспечения непрерывности деятельности и восстановления работоспособности (Business Continuity & Disaster Recovery): глубокая проработка различных рисков поможет заранее учесть, например, внезапно возникшую потребность в удаленном доступе для большого количества сотрудников, как это может произойти в случае эпидемий или коллапса транспортной системы. Итак, в этой публикации — анализ международных документов по управлению рисками информационной безопасности. Приятного чтения!

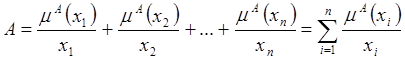

Общая концепция управления рисками ИБ

Под риском информационной безопасности, или киберриском, понимают потенциальную возможность использования уязвимостей активов конкретной угрозой для причинения ущерба организации. Под величиной риска условно понимают произведение вероятности негативного события и размера ущерба. В свою очередь под вероятностью события понимается произведение вероятности угрозы и опасности уязвимости, выраженные в качественной или количественной форме. Условно мы можем выразить это логической формулой:

ВеличинаРиска=ВероятностьСобытия*РазмерУщерба, где

ВероятностьСобытия=ВероятностьУгрозы*ВеличинаУязвимости

Существуют также условные классификации рисков: по источнику риска (например, атаки хакеров или инсайдеров, финансовые ошибки, воздействие государственных регуляторов, юридические претензии контрагентов, негативное информационное воздействие конкурентов); по цели (информационные активы, физические активы, репутация, бизнес-процессы); по продолжительности влияния (операционные, тактические, стратегические).

Цели анализа рисков ИБ таковы:

- Идентифицировать активы и оценить их ценность.

- Идентифицировать угрозы активам и уязвимости в системе защиты.

- Просчитать вероятность реализации угроз и их влияние на бизнес (англ. business impact).

- Соблюсти баланс между стоимостью возможных негативных последствий и стоимостью мер защиты, дать рекомендации руководству компании по обработке выявленных рисков.

Этапы с 1-го по 3-й являются оценкой риска (англ. risk assessment) и представляют собой сбор имеющейся информации. Этап 4 представляет из себя уже непосредственно анализ рисков (англ. risk analysis), т.е. изучение собранных данных и выдачу результатов/указаний для дальнейших действий. При этом важно понимать собственный уровень уверенности в корректности проведенной оценки. На этапе 4 также предлагаются методы обработки для каждого из актуальных рисков: передача (например, путем страхования), избегание (например, отказ от внедрения той или иной технологии или сервиса), принятие (сознательная готовность понести ущерб в случае реализации риска), минимизация (применение мер для снижения вероятности негативного события, приводящего к реализации риска). После завершения всех этапов анализа рисков следует выбрать приемлемый для компании уровень рисков (англ. acceptable risk level), установить минимально возможный уровень безопасности (англ. baselines of performance), затем внедрить контрмеры и в дальнейшем оценивать их с точки зрения достижимости установленного минимально возможного уровня безопасности.

Ущерб от реализации атаки может быть прямым или непрямым.

Прямой ущерб — это непосредственные очевидные и легко прогнозируемые потери компании, такие как утеря прав интеллектуальной собственности, разглашение секретов производства, снижение стоимости активов или их частичное или полное разрушение, судебные издержки и выплата штрафов и компенсаций и т.д.

Непрямой ущерб может означать качественные или косвенные потери.

Качественными потерями могут являться приостановка или снижение эффективности деятельности компании, потеря клиентов, снижение качества производимых товаров или оказываемых услуг. Косвенные потери — это, например, недополученная прибыль, потеря деловой репутации, дополнительно понесенные расходы. Кроме этого, в зарубежной литературе встречаются также такие понятия, как тотальный риск (англ. total risk), который присутствует, если вообще никаких мер защиты не внедряется, а также остаточный риск (англ. residual risk), который присутствует, если угрозы реализовались, несмотря на внедренные меры защиты.

Анализ рисков может быть как количественным, так и качественным.

Рассмотрим один из способов количественного анализа рисков. Основными показателями будем считать следующие величины:

ALE — annual loss expectancy, ожидаемые годовые потери, т.е. «стоимость» всех инцидентов за год.

SLE — single loss expectancy, ожидаемые разовые потери, т.е. «стоимость» одного инцидента.

EF — exposure factor, фактор открытости перед угрозой, т.е. какой процент актива разрушит угроза при её успешной реализации.

ARO — annualized rate of occurrence, среднее количество инцидентов в год в соответствии со статистическими данными.

Значение SLE вычисляется как произведение расчётной стоимости актива и значения EF, т.е. SLE=AssetValue*EF. При этом в стоимость актива следует включать и штрафные санкции за его недостаточную защиту.

Значение ALE вычисляется как произведение SLE и ARO, т.е. ALE=SLE*ARO. Значение ALE поможет проранжировать риски — риск с высоким ALE будет самым критичным. Далее рассчитанное значение ALE можно будет использовать для определения максимальной стоимости реализуемых мер защиты, поскольку, согласно общепринятому подходу, стоимость защитных мер не должна превышать стоимость актива или величину прогнозируемого ущерба, а расчетные целесообразные затраты на атаку для злоумышленника должны быть меньше, чем ожидаемая им прибыль от реализации этой атаки. Ценность мер защиты также можно определить, вычтя из расчётного значения ALE до внедрения мер защиты значение расчётного значения ALE после внедрения мер защиты, а также вычтя ежегодные затраты на реализацию этих мер. Условно записать это выражение можно следующим образом:

(Ценность мер защиты для компании) = (ALE до внедрения мер защиты) — (ALE после внедрения мер защиты) — (Ежегодные затраты на реализацию мер защиты)

Примерами качественного анализа рисков могут быть, например, метод Дельфи, в котором проводится анонимный опрос экспертов в несколько итераций до достижения консенсуса, а также мозговой штурм и прочие примеры оценки т.н. «экспертным методом».

Далее приведем краткий и неисчерпывающий список различных методологий риск-менеджмента, а самые популярные из них мы рассмотрим дальше уже подробно.

1. Фреймворк «NIST Risk Management Framework» на базе американских правительственных документов NIST (National Institute of Standards and Technology, Национального института стандартов и технологий США) включает в себя набор взаимосвязанных т.н. «специальных публикаций» (англ. Special Publication (SP), будем для простоты восприятия называть их стандартами):

1.1. Стандарт NIST SP 800-39 «Managing Information Security Risk» ( «Управление рисками информационной безопасности») предлагает трехуровневый подход к управлению рисками: организация, бизнес-процессы, информационные системы. Данный стандарт описывает методологию процесса управления рисками: определение, оценка, реагирование и мониторинг рисков.

1.2. Стандарт NIST SP 800-37 «Risk Management Framework for Information Systems and Organizations» ( «Фреймворк управления рисками для информационных систем и организаций») предлагает для обеспечения безопасности и конфиденциальности использовать подход управления жизненным циклом систем.

1.3. Стандарт NIST SP 800-30 «Guide for Conducting Risk Assessments» ( «Руководство по проведению оценки рисков») сфокусирован на ИТ, ИБ и операционных рисках. Он описывает подход к процессам подготовки и проведения оценки рисков, коммуницирования результатов оценки, а также дальнейшей поддержки процесса оценки.

1.4. Стандарт NIST SP 800-137 «Information Security Continuous Monitoring» ( «Непрерывный мониторинг информационной безопасности») описывает подход к процессу мониторинга информационных систем и ИТ-сред в целях контроля примененных мер обработки рисков ИБ и необходимости их пересмотра.

2. Стандарты Международной организации по стандартизации ISO (International Organization for Standardization):

2.1. Стандарт ISO/IEC 27005:2018 «Information technology — Security techniques — Information security risk management» («Информационная технология. Методы и средства обеспечения безопасности. Менеджмент риска информационной безопасности») входит в серию стандартов ISO 27000 и является логически взаимосвязанным с другими стандартами по ИБ из этой серии. Данный стандарт отличается фокусом на ИБ при рассмотрении процессов управления рисками.

2.2. Стандарт ISO/IEC 27102:2019 «Information security management — Guidelines for cyber-insurance» («Управление информационной безопасностью. Руководство по киберстрахованию») предлагает подходы к оценке необходимости приобретения киберстраховки как меры обработки рисков, а также к оценке и взаимодействию со страховщиком.

2.3. Серия стандартов ISO/IEC 31000:2018 описывает подход к риск-менеджменту без привязки к ИТ/ИБ. В этой серии стоит отметить стандарт ISO/IEC 31010:2019 «Risk management — Risk assessment techniques» — на данный стандарт в его отечественном варианте ГОСТ Р ИСО/МЭК 31010-2011 «Менеджмент риска. Методы оценки риска» ссылается 607-П ЦБ РФ «О требованиях к порядку обеспечения бесперебойности функционирования платежной системы, показателям бесперебойности функционирования платежной системы и методикам анализа рисков в платежной системе, включая профили рисков».

3. Методология FRAP (Facilitated Risk Analysis Process) является относительно упрощенным способом оценки рисков, с фокусом только на самых критичных активах. Качественный анализ проводится с помощью экспертной оценки.

4. Методология OCTAVE (Operationally Critical Threat, Asset, and Vulnerability Evaluation) сфокусирована на самостоятельной работе членов бизнес-подразделений. Она используется для масштабной оценки всех информационных систем и бизнес-процессов компании.

5. Стандарт AS/NZS 4360 является австралийским и новозеландским стандартом с фокусом не только на ИТ-системах, но и на бизнес-здоровье компании, т.е. предлагает более глобальный подход к управлению рисками. Отметим, что данный стандарт в настоящий момент заменен на стандарт AS/NZS ISO 31000-2009.

6. Методология FMEA (Failure Modes and Effect Analysis) предлагает проведение оценки системы с точки зрения её слабых мест для поиска ненадежных элементов.

7. Методология CRAMM (Central Computing and Telecommunications Agency Risk Analysis and Management Method) предлагает использование автоматизированных средств для управления рисками.

8. Методология FAIR (Factor Analysis of Information Risk) — проприетарный фреймворк для проведения количественного анализа рисков, предлагающий модель построения системы управления рисками на основе экономически эффективного подхода, принятия информированных решений, сравнения мер управления рисками, финансовых показателей и точных риск-моделей.

9. Концепция COSO ERM (Enterprise Risk Management) описывает пути интеграции риск-менеджмента со стратегией и финансовой эффективностью деятельности компании и акцентирует внимание на важность их взаимосвязи. В документе описаны такие компоненты управления рисками, как стратегия и постановка целей, экономическая эффективность деятельности компании, анализ и пересмотр рисков, корпоративное управление и культура, а также информация, коммуникация и отчетность.

NIST Risk Management Framework

Первым набором документов будет фреймворк управления рисками (Risk Management Framework) американского национального института стандартов и технологий (NIST). Данный институт выпускает документы по ИБ в рамках серии стандартов FIPS (Federal Information Processing Standards, Федеральные стандарты обработки информации) и рекомендаций SP (Special Publications, Специальные публикации) 800 Series. Данная серия публикаций отличается логической взаимосвязанностью, детальностью, единой терминологической базой. Среди документов, касающихся управления рисками ИБ, следует отметить публикации NIST SP 800-39, 800-37, 800-30, 800-137 и 800-53/53a.

Создание данного набора документов было следствием принятия Федерального закона США об управлении информационной безопасностью (FISMA, Federal Information Security Management Act, 2002 г.) и Федерального закона США о модернизации информационной безопасности (FISMA, Federal Information Security Modernization Act, 2014 г.). Несмотря на декларируемую «привязку» стандартов и публикаций NIST к законодательству США и обязательность их исполнения для американских государственных органов, эти документы вполне можно рассматривать и как подходящие для любой компании, стремящейся улучшить управление ИБ, вне зависимости от юрисдикции и формы собственности.

NIST SP 800-39

Итак, документ NIST SP 800-39 «Managing Information Security Risk: Organization, Mission, and Information System View» («Управление риском информационной безопасности: Уровень организации, миссии, информационной системы») предлагает вендоро-независимый, структурированный, но гибкий подход к управлению рисками ИБ в контексте операционной деятельности компании, активов, физических лиц и контрагентов. При этом риск-менеджмент должен быть целостным процессом, затрагивающим всю организацию, в которой практикуется риск-ориентированное принятие решений на всех уровнях. Управление риском определяется в данном документе как всеобъемлющий процесс, включающий в себя этапы определения (frame), оценки (assess), обработки (respond) и мониторинга (monitor) рисков. Рассмотрим эти этапы подробнее.

1. На этапе определения рисков организации следует выявить:

- предположения о рисках, т.е. идентифицировать актуальные угрозы, уязвимости, последствия, вероятность возникновения рисков;

- ограничения рисков, т.е. возможности осуществления оценки, реагирования и мониторинга;

- риск-толерантность, т.е. терпимость к рискам — приемлемые типы и уровни рисков, а также допустимый уровень неопределенности в вопросах управления рисками;

- приоритеты и возможные компромиссы, т.е. нужно приоритизировать бизнес-процессы, изучить компромиссы, на которые может пойти организация при обработке рисков, а также временные ограничения и факторы неопределенности, сопровождающие этот процесс.

2. На этапе оценки рисков организации следует выявить:

- угрозы ИБ, т.е. конкретные действия, лиц или сущности, которые могут являться угрозами для самой организации или могут быть направлены на другие организации;

- внутренние и внешние уязвимости, включая организационные уязвимости в бизнес-процессах управления компанией, архитектуре ИТ-систем и т.д.;

- ущерб организации с учетом возможностей эксплуатации уязвимостей угрозами;

- вероятность возникновения ущерба.

В итоге организация получает детерминанты риска, т.е. уровень ущерба и вероятность возникновения ущерба для каждого риска.

Для обеспечения процесса оценки рисков организация предварительно определяет:

- инструменты, техники и методологии, используемые для оценки риска;

- допущения относительно оценки рисков;

- ограничения, которые могут повлиять на оценки рисков;

- роли и ответственность;

- способы сбора, обработки и передачи информации об оценке рисков в пределах организации;

- способы проведения оценки рисков в организации;

- частоту проведения оценки рисков;

- способы получения информации об угрозах (источники и методы).

3. На этапе реагирования на риск организация выполняет следующие работы:

- разработку возможных планов реагирования на риск;

- оценку возможных планов реагирования на риск;

- определение планов реагирования на риск, допустимых с точки зрения риск-толерантности организации;

- реализацию принятых планов реагирования на риск.

Для обеспечения возможности реагирования на риски организация определяет типы возможной обработки рисков (принятие, избегание, минимизация, разделение или передача риска), а также инструменты, технологии и методологии для разработки планов реагирования, способы оценки планов реагирования и методы оповещения о предпринятых мерах реагирования в рамках организации и/или внешних контрагентов.

4. На этапе мониторинга рисков решаются следующие задачи:

- проверка реализации принятых планов реагирования на риск и выполнения нормативных требований ИБ;

- определение текущей эффективности мер реагирования на риски;

- определение значимых для риск-менеджмента изменений в ИТ-системах и средах, включая ландшафт угроз, уязвимости, бизнес-функции и процессы, архитектуру ИТ-инфраструктуры, взаимоотношения с поставщиками, риск-толерантность организации и т.д.

Организации описывают методы оценки нормативного соответствия и эффективности мер реагирования на риски, а также то, как контролируются изменения, способные повлиять на эффективность реагирования на риски.

Управление рисками ведется на уровнях организации, бизнес-процессов и информационных систем, при этом следует обеспечивать взаимосвязь и обмен информацией между данными уровнями в целях непрерывного повышения эффективности осуществляемых действий и коммуникации рисков всем стейкхолдерам. На верхнем уровне (уровне организации) осуществляется принятие решений по определению рисков, что напрямую влияет на процессы, ведущиеся на нижележащих уровнях (бизнес-процессов и информационных систем), а также на финансирование этих процессов.

На уровне организации осуществляются выработка и внедрение функций управления, согласующихся с бизнес-целями организации и с нормативными требованиями: создание функции риск-менеджмента, назначение ответственных, внедрение стратегии управления рисками и определение риск-толерантности, разработка и реализация инвестиционных стратегий в ИТ и ИБ.

На уровне бизнес-процессов осуществляются определение и создание риск-ориентированных бизнес-процессов и организационной архитектуры, которая должна быть основана на сегментации, резервировании ресурсов и отсутствии единых точек отказа. Кроме того, на данном уровне осуществляется разработка архитектуры ИБ, которая обеспечит эффективное выполнение требований ИБ и внедрение всех необходимых мер и средств защиты.

На уровне информационных систем следует обеспечить выполнение решений, принятых на более высоких уровнях, а именно обеспечить управление рисками ИБ на всех этапах жизненного цикла систем: инициализации, разработки или приобретения, внедрения, использования и вывода из эксплуатации. В документе подчеркивается важность стойкости (resilience) ИТ-систем, которая является показателем жизнеспособности бизнес-функций компании.

Отметим, что в приложении «H» к рассматриваемому в документу приводится описание каждого из способов обработки рисков, перечисленных в этапе реагирования на риск. Так, указано, что в организации должна существовать как общая стратегия выбора конкретного способа обработки риска в той или иной ситуации, так и отдельные стратегии для каждого из способов обработки рисков. Указаны основные принципы выбора того или иного подхода к обработке рисков:

- принятие (acceptance) риска не должно противоречить выбранной стратегии риск-толерантности организации и её возможности нести ответственность за возможные последствия принятого риска;

- избегание (avoidance) риска является зачастую самым надежным способом обработки рисков, однако может идти вразрез с желанием компании широко применять ИТ-системы и технологии, поэтому рекомендованным подходом является целесообразный и всесторонне взвешенный выбор конкретных технологий и ИТ-сервисов;

- разделение (share) и передача (transfer) рисков — это соответственно частичное или полное разделение ответственности за последствия реализованного риска с внутренним или внешним партнером в соответствии с принятой стратегией, конечная цель которой — успешность бизнес-процессов и миссии организации;

- минимизация (или смягчение) (mitigation) рисков подразумевает применение стратегии минимизации рисков ИБ на всех трех уровнях организации и непосредственное задействование систем ИБ для смягчения возможных последствий реализации рисков. Организации следует выстраивать бизнес-процессы в соответствии с принципами защиты информации, архитектурные решения должны поддерживать возможность эффективной минимизации рисков, минимизация рисков в конкретных системах должна быть реализована с применением средств и систем защиты информации, а политики, процессы и средства ИБ должны быть достаточно универсальными и гибкими для применения их в динамичной и разнородной среде организации, с учетом непрерывно меняющегося ландшафта угроз ИБ.

В документе также уделено большое внимание организационной культуре и доверию поставщикам/контрагентам как факторам успешного управления рисками. В частности, говорится, что организационная культура и топ-менеджеры компании напрямую влияют на выбираемые решения по обработке рисков, поэтому общая стратегия риск-менеджмента должна учитывать риск-аппетит компании и отражать реально практикующиеся способы управления рисками. Модели построения доверия с контрагентами и поставщиками описаны в приложении «G»: перечислены модели, базирующиеся на проверках контрагентов (например, путем проведения аудитов), на исторически сложившемся доверии (когда за многолетнюю историю взаимоотношений контрагент не допускал нарушений), на доверии третьей стороне (которая проводит независимую оценку контрагентов), на мандатном доверии (в случае, когда регуляторными нормами устанавливаются требования о доверии такому поставщику), а также гибридная модель.

NIST SP 800-37

Теперь перейдем к документу NIST SP 800-37 «Risk Management Framework for Information Systems and Organizations: A System Life Cycle Approach for Security and Privacy» («Фреймворк управления рисками для информационных систем и организаций: жизненный цикл систем для обеспечения безопасности и конфиденциальности»).

Актуальный документ имеет ревизию №2 и был обновлен в декабре 2018 с тем, чтобы учесть современный ландшафт угроз и акцентировать внимание на важности управления рисками на уровне руководителей компаний, подчеркнуть связь между фреймворком управления рисками (Risk Management Framework, RMF) и фреймворком кибербезопасности (Cybersecurity Framework, CSF), указать на важность интеграции процессов управления конфиденциальностью (англ. privacy) и управления рисками цепочек поставок (англ. supply chain risk management, SCRM), а также логически увязать список предлагаемых мер защиты (контролей, англ. controls) с документом NIST SP 800-53. Кроме этого, выполнение положений NIST SP 800-37 можно использовать при необходимости провести взаимную оценку процедур риск-менеджмента компаний в случаях, когда этим компаниям требуется обмениваться данными или ресурсами. По аналогии с NIST SP 800-39, рассматривается управление рисками на уровнях организации, миссии, информационных систем.

В NIST SP 800-37 указано, что Risk Management Framework в целом указывает на важность разработки и внедрения возможностей по обеспечению безопасности и конфиденциальности в ИТ-системах на протяжении всего жизненного цикла (англ. system development life cycle, SDLC), непрерывной поддержки ситуационной осведомленности о состоянии защиты ИТ-систем с применением процессов непрерывного мониторинга (continuous monitoring, CM) и предоставления информации руководству для принятия взвешенных риск-ориентированных решений. В RMF выделены следующие типы рисков: программный риск, риск несоответствия законодательству, финансовый риск, юридический риск, бизнес-риск, политический риск, риск безопасности и конфиденциальности (включая риск цепочки поставок), проектный риск, репутационный риск, риск безопасности жизнедеятельности, риск стратегического планирования.

Кроме этого, Risk Management Framework:

- предоставляет повторяемый процесс для риск-ориентированной защиты информации и информационных систем;

- подчеркивает важность подготовительных мероприятий для управления безопасностью и конфиденциальностью;

- обеспечивает категоризацию информации и информационных систем, а также выбора, внедрения, оценки и мониторинга средств защиты;

- предлагает использовать средства автоматизации для управления рисками и мерами защиты в режиме, близком к реальному времени, а также актуальные временные метрики для предоставления информации руководству для принятия решений;

- связывает процессы риск-менеджмента на различных уровнях и указывает на важность выбора ответственных за приятие защитных мер.

В документе указаны 7 этапов применения RMF:

- подготовка, т.е. определение целей и их приоритизация с точки зрения организации и ИТ-систем;