Задача выстраивания системы информационной безопасности предприятий носит комплексный характер. Руководство должно оценить уровень предполагаемых рисков и выработать модель угроз. Она будет различной для каждого вида бизнеса. Общим будет то, что для причинения ущерба компании используются информационные технологии. Для обеспечения информационной безопасности нужно проведение аудита, по результатам которого вырабатывается комплекс необходимых организационных и программно-технических мер.

Угрозы информационной безопасности

Хакерские атаки рассматриваются на международном уровне как часть единой глобальной угрозы, связанной с цифровизацией общества. От внешних нападений не избавлены даже небольшие компании, особенно если они являются поставщиками или подрядчиками крупных корпораций и оперируют в своей деятельности данными, способными заинтересовать злоумышленников. Но и интернет магазины или небольшие поставщики интернет-услуг не избавлены от DDoS-атак, способных полностью заблокировать каналы связи и сделать сервис недоступным для клиентов.

Среди актуальных внешних угроз информационной безопасности:

- кража конфиденциальной информации путем взлома информационной системы или подключения к плохо защищенным каналам связи. От утечек информации наилучшим способом защищают DLP-системы, но не все предприятия малого и среднего бизнеса имеют возможность использовать их ресурсы в полном объеме;

- кража персональных данных при помощи собственных средств аутентификации и передача их посредникам на черном рынке информации. Этот тип угроз наиболее характерен для банков и организаций сферы услуг, обрабатывающих большой объем клиентской информации;

- кража инсайдерами коммерческой тайны по запросам конкурентов, наиболее часто воруют базы данных клиентов организации;

- DDoS-атаки, направленные на обрушение каналов коммуникации. Они делают сайт предприятия недоступным, что оказывается критичным для организации, продающей товары или оказывающей услуги в Интернете;

- вирусные заражения. В последнее время наиболее опасны вирусы-шифровальщики, делающие информацию в системе недоступной и разблокирующие ее за выкуп. Иногда, чтобы исключить возможность отслеживания, хакеры требуют выплатить им вознаграждение в криптовалютах;

- дефейс сайта. При этом типе хакерской атаки первая страница ресурса заменяется иным контентом, иногда содержащим оскорбительные тексты;

- фишинг. Этот способ совершения компьютерных преступлений основан на том, что злоумышленник направляет письмо с адреса, идентичного привычному для корреспондента, побуждая зайти на свою страницу и ввести пароль и иные конфиденциальные данные, в результате чего они похищаются;

- спам, блокирующий входящие каналы связи и мешающий отслеживать важную корреспонденцию;

- инструменты социальной инженерии, побуждающие сотрудников компании переводить ресурсы в пользу опытного мошенника;

- потеря данных из-за аппаратных сбоев, неисправности техники, аварий, стихийных бедствий.

Общий список угроз остается неизменным, а технические средства их реализации совершенствуются постоянно. Уязвимости в штатных компонентах информационных систем (ОС, протоколах связи) не всегда ликвидируются быстро. Так, проблемы Windows XP были устранены путем выпуска обновлений только через два года после их фиксации. Хакеры не теряют времени, оперативно реагируя на все обновления, постоянно тестируя степень безопасности информационных систем предприятия при помощи средств мониторинга. Особенностью современной ситуации на рынке компьютерной безопасности стало то, что машинные технологии усовершенствовались до того уровня, что пользование ими стало доступным даже школьнику. Заплатив небольшую сумму, иногда не превышающую 10 долларов, за подписку на сервис тестирования уязвимости, можно организовать DDoS-атаку на любой сайт, размещенный на небольшом сервере с не очень производительным каналом связи, и в считанные минуты лишить клиентов доступа к нему. В качестве ботнетов все чаще используются объекты Интернета вещей: холодильники, кофеварки и IP-камеры. Они активно включаются в информационные атаки, так как производители управляющего ими программного обеспечения в целях экономии средств не встроили в них механизм защиты от перехвата управления.

Но не менее опасны и угрозы информационной безопасности, исходящие от сотрудников компании, заинтересованных не в краже, а в манипуляции информацией. Отдельным риском становится такое нарушение целостности информации в базах данных, которое облегчает хищение материальных ресурсов организации. Примером может служить изменение температуры хранения топлива в сторону повышения, при котором его объем в цистернах увеличивается и небольшую откачку датчики безопасности не заметят. Для такого изменения нужно иметь несанкционированный доступ к каналам связи с устройствами, управляющими выставлением температуры на складе.

Обеспечение информационной безопасности предприятий

Задача обеспечения информационной безопасности предприятий решается своими силами или с привлечением внешних экспертов. Необходимо провести аудит и внедрить систему организационных и технических мер общего и специального характера, которые позволят эффективно обеспечить высокое качество информационной безопасности предприятия. Начинать создание системы надо с аудита. Система защиты будет основываться на его результатах.

Аудит

Объем аудита зависит от размеров компании и ценности обрабатываемой информации. Для предприятий малого и среднего бизнеса аудит может проводиться своими силами, для распределенной сложной системы, включающей несколько контуров управления, в которой обрабатываются конфиденциальные данные высокой важности, необходимо привлекать для проведения аудита профессиональные организации, специализирующиеся на аутсорсинге информационных услуг.

На базовом уровне аудита необходимо выяснить:

- доступны ли компьютеры кому-то, кроме сотрудников определенного подразделения, реализована ли пропускная система с использованием электронных пропусков и фиксацией времени нахождения сотрудника в помещении;

- существует ли возможность подключения к рабочим станциям съемных носителей информации, физическая возможность копирования данных на съемные устройства;

- какое программное обеспечение установлено на рабочих станциях информационной системы, лицензировано ли оно, регулярно ли выполняются обновления, известно ли о недостатках установленного программного обеспечения, облегчающих доступ к данным извне;

- как ведется настройка операционной системы, используются ли штатные ресурсы обеспечения информационной безопасности предприятий, антивирусы, брандмауэры, журналы учета действий пользователя, разграничение доступа;

- как реализована система разграничения прав доступа, применяется ли принцип предоставления минимально возможных прав, кто и как вносит изменения в права доступа;

- как реализована система аутентификации и идентификации, применяется ли двухфакторная модель, существует ли ответственность за передачу логинов и паролей другим сотрудникам;

- как реализована система паролей, как часто они меняются, как реагирует система на неоднократный ввод неверного пароля;

- принят ли необходимый пакет организационно-распорядительной документации, касающейся информационной безопасности.

Для небольшой компании ответы на эти вопросы помогут выявить наиболее очевидные уязвимости системы информационной безопасности предприятия и направить усилия на их устранение.

Существуют ситуации, когда угрозы оказываются более существенными, чем действия инсайдеров или случайные и непредсказуемые хакерские атаки, например, когда компания:

- действует на высококонкурентном рынке;

- участвует в разработке научных или информационных технологий;

- обрабатывает большие объемы персональных данных.

В этих случаях простой аудит доступа и специфики программного обеспечения окажется средством, не решающим проблему. ИС нужно исследовать на более глубоком уровне, выявив:

- наличие уязвимостей системы для внешних проникновений при помощи платных и бесплатных программ – сканеров уязвимостей;

- отсутствие или наличие обработки информации с высокой степенью конфиденциальности в отдельных кластерах информационной системы, установлены ли сетевые экраны на границах зон;

- используются ли протоколы защищенной связи при передаче информации от сотрудников, находящихся на удаленном доступе;

- как осуществляется запись действий пользователей с объектами, содержащими конфиденциальную информацию;

- реализован ли дифференцированный доступ к данным, какой способ применяется, существует ли многоуровневая система доступа.

Если компания является оператором персональных данных, в ходе аудита дополнительно надо выявить:

- насколько скрупулезно реализуются требования закона «О персональных данных»;

- внедрены ли предусмотренные законом и рекомендациями ФСТЭК РФ организационные меры;

- используется ли необходимое сертифицированное программное обеспечение.

Ответ на вопросы аудита даст почву для разработки системы информационной безопасности предприятия с учетом релевантных угроз.

Этапы внедрения системы безопасности

Понимание текущего состояния информационной системы и категории информационных ресурсов дает почву для разработки стратегии ее модернизации и приближения к современным требованиям безопасности.

Работу необходимо проводить по следующему алгоритму:

- описание всех инфраструктурных и программных объектов в архитектуре информационной сети, выявление их ключевых характеристик;

- разработка требований к оптимальной конфигурации информационной системы с учетом временных, человеческих и бюджетных ограничений;

- разработка пакета организационно-распорядительной документации, ознакомление с ней сотрудников, обучение их основам информационной безопасности;

- внедрение технических и программных мер, призванных исключить возникновение инцидентов информационной безопасности и сделать более эффективной реакцию на них.

Большинство этапов работы может быть выполнено силами собственного персонала, на особо сложные участки работы привлекаются консультанты. Весь процесс должен идти под руководством менеджера высшего звена, заинтересованного в успешной реализации проекта внедрения стратегии обеспечения информационной безопасности предприятия.

Организационные меры

Применяемые для обеспечения информационной безопасности предприятия организационные меры делятся на три группы:

- общеобязательного характера;

- защищающие персональные данные;

- защищающие отдельные информационные объекты или процессы.

В каждой категории они делятся на две группы – документы и действия, и в каждом секторе защиты необходимы обе группы мер.

Организационные меры общего характера

Информационная безопасность предприятия начинается с принятия единой политики или методики обеспечения защиты данных. Политика должна содержать следующие разделы:

- общие принципы защиты информации, угрозы и цели обеспечения безопасности;

- градация информации по степени значимости для компании;

- условия доступа к данным, принципы разграничения доступа;

- правила работы с компьютерной техникой и съемными носителями;

- ответственность за нарушение требований документа.

Документ принимается на уровне высшего руководства и сопровождается политиками и методиками, определяющими более узкие задачи информационной безопасности на предприятии.

Режим коммерческой тайны

Гражданское законодательство РФ вводит понятие коммерческой тайны как информационного актива, охраняемого государством. Ее преднамеренное или непреднамеренное разглашение, причинившее ущерб компании, является основанием для предъявления гражданского иска о возмещении ущерба. Если ущерб действительно серьезен, дело может дойти до уголовного преследования. Но чтобы привлечь виновного сотрудника к ответственности, придется совершить несколько шагов, относящихся к организационной части системы информационной безопасности на предприятии:

- ввести режим коммерческой тайны, издав соответствующий приказ;

- составить перечень сведений, относящихся к конфиденциальной информации. Многие компании совершают ошибку, относя к коммерческой тайне все виды документов и информации, которые могут вспомнить сотрудники службы безопасности. Это превращает режим защиты данных в профанацию. Создать систему защиты должного уровня для всех файлов и документов невозможно, а каждый вынос документа из офиса, например, в налоговую или на встречу с контрагентом, не отраженный в книге учета носителей коммерческой тайны, превращается в нарушение режима. Перечень данных должен быть четким и конкретным, это облегчает механизм контроля и делает его возможным;

- ввести механизм контроля перемещения документов, содержащих коммерческую тайну, грифы секретности, журнал учета движений;

- ознакомить всех сотрудников под роспись с приказом о режиме конфиденциальности и перечнем документов (Положением об охране коммерческой тайны);

- ввести в трудовые договоры условие об ответственности за разглашение коммерческой тайны.

Выполнение этих действий поможет в должной мере защитить конфиденциальность данных.

Технические меры

Внедрение программно-технических средств защиты информации неизбежно, многие организации пользуются ими, не подозревая об этом. Для того чтобы выбрать наиболее эффективные для конкретной организации типы защиты, необходимо ответить на следующие вопросы:

- типы информации, подлежащей защите, в каких секторах сети и в каких базах данных она хранится. В деятельности компании к наиболее важной информации относятся данные корпоративных банковских карт и счетов, персональные сведения, бизнес-секреты, базы данных клиентов, наиболее часто становящиеся целью намеренного хищения;

- какие устройства участвуют в создании инфраструктуры сети и какие устройства подключаются к ней на удаленном доступе, кто и на каком основании выдает разрешение на подключение;

- какое программное обеспечение требует замены или обновления, какие дополнительные модули безопасности нужно устанавливать;

- как защищены учетные записи администраторов, может ли воспользоваться ими другое лицо путем подбора паролей или иным способом;

- существует ли необходимость шифрования файлов или трафика, какие средства для этого используются;

- отвечают ли антивирусные программы, программы фильтрации электронной почты, сетевые экраны современным требованиям к безопасности;

- как регулируется доступ сотрудников к Интернету, необходимо ли получать специальное разрешение, какие сайты и по какому принципу блокируются.

Далее начинается этап выбора программного обеспечения, которое призвано создать систему информационной безопасности предприятия на эффективном уровне:

- антивирусная защита. Если компания является оператором персональных данных, программный продукт должен быть сертифицирован ФСТЭК РФ. Если такой необходимости нет, то можно выбрать удобный или популярный продукт. Так, Роскачество в своем обзоре определило, что наибольшим успехом в борьбе с вирусами пользуется Internet Security от ESET, при этом встроенный в Windows антивирус оказался только на 17-м месте;

- сетевые экраны (файрволы). Здесь желательно ориентироваться на программные продукты, одобренные ФСТЭК РФ;

- средства фильтрации электронной почты, которые защитят почтовые ящики сотрудников от спама и вирусов;

- программа Enhanced Mitigation Experience Toolkit (EMET), установленная на компьютерах с Windows, окажется полезной для защиты от уязвимостей, связанных с программным кодом;

- средства криптографической защиты. В зависимости от уровня конфиденциальности данных, используются или общедоступные продукты, или СКЗИ (средства криптографической защиты информации), одобренные ФСБ РФ;

- средства мониторинга работоспособности инфраструктуры. Могут быть выбраны бесплатные или лицензионные продукты, главное, настроить непрерывность мониторинга уязвимостей. Если принято решение приобрести продукт более высокого уровня, то следует обратить внимание на SIEM-системы, предназначенные для выявления инцидентов информационной безопасности и выстраивания реакции на них;

- средства борьбы с утечками информации. Можно реализовать комплекс мер, призванных предотвратить утечки на всех уровнях. Можно установить DLP-систему, настроенную блокировать любую попытку вывести конфиденциальную информацию из периметра информационной обороны.

Одним из основных рисков для информационной безопасности предприятия становится отказ от своевременного обновления программного обеспечения. Причин может быть несколько:

- невнимательность системных администраторов;

- ограниченный бюджет;

- длительный период сертификации для ПО, используемого для защиты персональных данных.

Но несвоевременное обновление программ создает лазейки для хакеров, которые могут привести к утечкам информации. Если существуют такие риски, рекомендуется применять сканер безопасности Microsoft Security Analyzer, чтобы определить, какие патчи или обновления не установлены для Windows и какие изменения в конфигурации надо выполнить для обеспечения безопасности.

При проверке подключения устройств необходимо использовать следующие методы:

- при помощи маршрутизатора (контроллера беспроводного доступа) проверить, какие именно устройства подключены к сети;

- для сетей большего размера можно при поиске устройств применять сетевой сканер. Эксперты рекомендуют использовать популярную программу Nmap;

- активировать запись логов всех событий, связанных с подключением устройств к сети.

Выполнение простых рекомендаций позволит создать информационную безопасность предприятия на уровне, обеспечивающем гарантированную систему защиты и отсутствие инцидентов.

21.01.2020

В 2021 году охранная система каждого более или менее крупного бизнеса должна быть не только физической, ведь сегодня угрозы корпоративной безопасности могут принимать практически любой, даже самый простецкий вид. Повсеместная глобализация принесла огромное количество преимуществ, но с повальным развитием технологий у предпринимателей появилось множество проблем, касающихся защиты информации. Человек, сумевший добраться до сведений о своих конкурентах, получает мощный перевес для работы на рынке, тем самым превращаясь в настоящего монополиста. Именно поэтому абсолютно каждой организации следует надежно хранить свои данные, предваряя все попытки несанкционированного вторжения.

Что значит комплексная безопасность компании

Нетрудно догадаться, что в современных реалиях вопросы, связанные с охраной тех или иных особо важных данных, выдвигаются перед каждым предприятием, вне зависимости от вида осуществляемой деятельности, организационно-правовой формы и места, занимаемого в отрасли. Всевозможные утечки, связанные, например, с документацией, способны нанести непоправимый ущерб интересам фирмы, в том числе и благодаря усилению позиций конкурентов. К счастью, в 2021 году владельцы разных типов бизнеса могут оперировать целыми перечнями различных средств и систем, не допускающих утечки важной информации.

Сегодня под термином о корпоративной безопасности подразумевается понятие о целом комплексе различных мероприятий, нацеленных на повсеместную протекцию экономических, технических и юридических выгод какой-либо организации. Причем абсолютно все меры внедряются в структуры корпорации пошагово, в соответствии с этапами изначально проработанного и продуманного плана. Выполнить все операции наскоком и рядом быстрых решений не получится: в современных реалиях высокие заборы и охранные посты не представляют собой особой проблемы для злоумышленников. Нынешние бизнесмены борются буквально за каждого клиента, и любая утечка способна решить исход рыночной коммерческой битвы.

Внешние и внутренние угрозы корпоративной безопасности компании

К числу самых популярных проблем, с которыми сталкиваются владельцы бизнеса, не позаботившиеся о должной протекции наличествующих сведений, относятся:

- действия нечистых на руку конкурентов;

- финансовый шантаж;

- незаконные влияния со стороны сотрудников государственных учреждений;

- умышленные кражи, взломы, вторжения;

- случаи некомпетентности сотрудников;

- мошенничество и ситуации, связанные с намеренным непогашением кредитов;

- и т. д.

Готовые решения для всех направлений

Ускорь работу сотрудников склада при помощи мобильной автоматизации. Навсегда устраните ошибки при приёмке, отгрузке, инвентаризации и перемещении товара.

Узнать больше

Мобильность, точность и скорость пересчёта товара в торговом зале и на складе, позволят вам не потерять дни продаж во время проведения инвентаризации и при приёмке товара.

Узнать больше

Обязательная маркировка товаров — это возможность для каждой организации на 100% исключить приёмку на свой склад контрафактного товара и отследить цепочку поставок от производителя.

Узнать больше

Скорость, точность приёмки и отгрузки товаров на складе — краеугольный камень в E-commerce бизнесе. Начни использовать современные, более эффективные мобильные инструменты.

Узнать больше

Повысь точность учета имущества организации, уровень контроля сохранности и перемещения каждой единицы. Мобильный учет снизит вероятность краж и естественных потерь.

Узнать больше

Повысь эффективность деятельности производственного предприятия за счет внедрения мобильной автоматизации для учёта товарно-материальных ценностей.

Узнать больше

Первое в России готовое решение для учёта товара по RFID-меткам на каждом из этапов цепочки поставок.

Узнать больше

Исключи ошибки сопоставления и считывания акцизных марок алкогольной продукции при помощи мобильных инструментов учёта.

Узнать больше

Получение сертифицированного статуса партнёра «Клеверенс» позволит вашей компании выйти на новый уровень решения задач на предприятиях ваших клиентов..

Узнать больше

Используй современные мобильные инструменты для проведения инвентаризации товара. Повысь скорость и точность бизнес-процесса.

Узнать больше

Показать все решения по автоматизации

Политика безопасности компании как составляющая нормативного регулирования

Нетрудно догадаться, что в основе любой крупной организации лежит ряд правоприменительных регламентов, расширяемых и сжимаемых в зависимости от сферы деятельности и размеров предприятия. В рамках присутствующих, функционирующих внутри фирмы положений, в обязательном порядке прописываются меры различной протекции как физической, так и технической или информационной. Причем человек, составляющий своды подобных правил, в обязательном порядке опирается на действующее законодательство.

10 принципов обеспечения безопасности компании

К счастью, в 2021 году бизнесмены могут опираться на выкладки, полученные благодаря анализу деятельности каких-либо других организаций. Специалисты, много лет работающие в сфере СБ, сумели выработать перечень основных, принципиальных моментов, по которым осуществляется протекция любого более или менее успешного бренда:

- комплексность;

- своевременность;

- непрерывность;

- законность;

- плановость;

- целесообразность;

- дублирование;

- специализация;

- совершенствование;

- централизация.

Под каждым из этих терминов скрывается особо важный момент, обязательно принимаемый во внимание во время построения надежной охранной системы в рамках какой-либо фирмы.

Создание эффективной службы безопасности компании: пошаговая инструкция

Как уже говорилось ранее, сегодня владельцу бизнеса не нужно самостоятельно сидеть над планом по проработке структур СБ на своем предприятии. Все выкладки давно написаны компетентными людьми — осталось только продумать способ их внедрения.

Шаг 1. Выбор цели

Поиск явных, неявных и криминальных угроз, с последующими выводами о том, как можно их избежать.

Шаг 2. Постановка целей

Расстановка приоритетов и делегирование некоторых секторов общей задачи отдельным специалистам. Анализ ситуаций, в рамках которых беда уже случилась, с полным исследованием всех возможных последствий.

Шаг 3. Формирование отдела

Максимально приемлемый состав СБ на небольшом предприятии, должен включать в себя трех сотрудников — управляющего, заместителя и аудитора. На иные должности у маленькой компании попросту не хватит средств. Это важный этап системы обеспечения корпоративной безопасности.

Шаг 4. Расчет бюджета

СБ — это структура, не приносящая доходов, но напрямую влияющая на количество всяческих убытков. По статистике, на годовое содержание подобного отдела требуется не менее 3 млн рублей.

Шаг 5. Поиск профессионалов

Учет послужных списков, компетенций, знаний и навыков каждого приглашаемого на работу человека. Желательно отдать предпочтение специалистам, ранее трудившимся в МВД, ФСБ, ФСКН и ФСО.

Объекты ОБ

К числу таковых относятся:

- различные бизнес-процессы;

- руководство корпорации и ее персонал;

- активы и финансовые средства;

- товарно-материальные ценности;

- технологические выкладки;

- информационные ресурсы;

- репутация, имидж и так далее.

Именно по этим направлениям работают классические СБ всевозможных профильных организаций.

Субъекты ОБ

Рассмотрение корпоративной безопасности как системного явления производится с учетом следующих переменных:

- руководящий состав;

- отдельно нанятый сотрудник;

- совещательные органы;

- внешняя команда иного юридического лица;

- собственная группа СБ.

Нетрудно догадаться, что в рамках той или другой компании могут функционировать и смешанные варианты, включающие в себя несколько вышеупомянутых аспектов.

Новая парадигма ответственности

Как уже говорилось ранее, в 2021 году абсолютно каждое предприятие должно заботиться о сохранении собственных тайн, технологических карт, сертификатов, сведений и информационных свидетельств. Сегодня к защитным модулям выдвигаются чрезвычайно высокие требования, касающиеся, в том числе и необходимости в комплексном, повсеместном подходе.

Служба безопасности не справится

Чтобы не столкнуться с ситуацией, в рамках которой нанятые мастера попросту не сумели выполнить свои непосредственные обязанности, руководитель должен:

- Обучить обнаружению критических событий.

- Научить анализу тех или иных угроз.

- Рассказать о методах противостояния.

- Ввести должностные стандарты и регламенты.

- Проработать пошаговые инструкции.

Что больше всего мешает выстраивать систему

Сегодня в числе общеизвестных выкладок присутствует целых пять основных фактов, встающих на пути в виде препятствий у каждого бизнесмена, реализующего комплекс мер по протекции предприятия от внешних и внутренних угроз:

- низкая квалификация в профильной отрасли;

- нехватка профессионалов;

- чрезмерная экономия на сопутствующей отрасли;

- страх потери, казалось бы, нужных специалистов.

Избавившись от представленных проблем, руководитель без особого труда займется операциями по повышению эффективности вверенной ему СБ.

Какие задачи стоят перед новообразованной службой

Нетрудно догадаться, что практически все основные дела только что созданной структуры безопасности должны пролегать в двух плоскостях:

- защита любой информации, представляющей интерес для фирмы;

- предотвращение случаев утечки данных в сторону конкурентов;

- обеспечение стабильного операционного функционирования бренда;

- развитие кадрового состава, увеличение числа мастеров своего дела;

- протекция от нападок со стороны партнеров и так далее.

Абсолютно все перечисленные аспекты в обязательном порядке разбиваются на множества шагов, с последующей их тщательной, внимательной и аккуратной проработкой.

Принципы обеспечения безопасности в компании

К числу таковых относятся:

- создание нормативной отчетности;

- установление брендовой политики;

- оформление инструкций по реагированию на разные ситуации;

- непрерывность и комплексность подхода;

- повсеместная координация;

- адресация управления персоналам.

Сюда входят такие принципиальные моменты, как экономность, прозрачность и открытость всех образуемых структур. Причем один из самых важных этапов заключается именно в приобретении профильного программного обеспечения, позволяющего структурировать все имеющиеся на предприятии информационные выкладки.

Шпаргалка распознавания угроз

Общие рекомендации, выдаваемые персоналу новообразованной СБ, имеют приблизительно такой вид:

- всесторонний подход к каждой ситуации;

- действие по минимальному набору документации;

- применение средств обнаружения и профилактики;

- тщательный и внимательный подбор членов команды;

- развитие лояльности специалистов;

- использование безопасного, надежного ПО.

Подобные советы в обязательном порядке отражаются в нормативных, правоприменительных и внутрикорпоративных инструкциях компании.

Международные организации, предоставляющие услуги по аутсорсинговому обслуживанию в области корпоративной безопасности

Сегодня в сети можно найти огромное количество порталов, рассказывающих о тех или иных брендах, функционирование которых лежит исключительно в плоскости построения модулей СБ. К числу самых надежных предприятий подобного толка относятся:

- ControlRisks;

- Kroll;

- GPW LTD;

- Hartsecurity;

- G4S и так далее.

Профильных брендов, предлагающих аналогичные услуги в рамках общего коммерческого рынка, на самом деле очень много. Однако перечисленные организации обладают непререкаемым авторитетом однозначных лидеров для всей сферы в целом. Их клиенты — это крупные корпорации, индивидуальные предприниматели и небольшие юридические лица, официально зарегистрированные на территории различных стран.

Готовые решения для всех направлений

Ускорь работу сотрудников склада при помощи мобильной автоматизации. Навсегда устраните ошибки при приёмке, отгрузке, инвентаризации и перемещении товара.

Узнать больше

Мобильность, точность и скорость пересчёта товара в торговом зале и на складе, позволят вам не потерять дни продаж во время проведения инвентаризации и при приёмке товара.

Узнать больше

Обязательная маркировка товаров — это возможность для каждой организации на 100% исключить приёмку на свой склад контрафактного товара и отследить цепочку поставок от производителя.

Узнать больше

Скорость, точность приёмки и отгрузки товаров на складе — краеугольный камень в E-commerce бизнесе. Начни использовать современные, более эффективные мобильные инструменты.

Узнать больше

Повысь точность учета имущества организации, уровень контроля сохранности и перемещения каждой единицы. Мобильный учет снизит вероятность краж и естественных потерь.

Узнать больше

Повысь эффективность деятельности производственного предприятия за счет внедрения мобильной автоматизации для учёта товарно-материальных ценностей.

Узнать больше

Первое в России готовое решение для учёта товара по RFID-меткам на каждом из этапов цепочки поставок.

Узнать больше

Исключи ошибки сопоставления и считывания акцизных марок алкогольной продукции при помощи мобильных инструментов учёта.

Узнать больше

Получение сертифицированного статуса партнёра «Клеверенс» позволит вашей компании выйти на новый уровень решения задач на предприятиях ваших клиентов..

Узнать больше

Используй современные мобильные инструменты для проведения инвентаризации товара. Повысь скорость и точность бизнес-процесса.

Узнать больше

Показать все решения по автоматизации

Задачи систем КБ

К перечню таковых относятся:

- создание условий для нормальной работы;

- предотвращение всевозможных инцидентов;

- минимизация рисков;

- защита законных структур бизнеса;

- протекция информационных выкладок;

- проведение охранных мероприятий и так далее.

Принципы построения, процессы и направления корпоративной безопасности предприятия в обязательном порядке направляются как во внутреннюю, так и во внешнюю сторону деятельности фирмы. Причем немаловажную роль играет факт использования персоналом какого-либо профессионального или непрофессионального программного обеспечения.

От качества и степени надежности софта зависят случаи утечки нужных данных, и именно поэтому владельцу бизнеса следует подумать о покупке по-настоящему стоящего своих денег ПО.

Для эффективного функционирования и автоматизации различных бизнес-процессов подходит софт от «Клеверенс», который позволяет не только быстро и безопасно проводить все операции, но и помогает повысить эффективность работы предприятия в целом.

Основные виды угроз интересам компании

К числу таковых относятся:

- конкуренция;

- человеческий фактор;

- деятельность государственных органов;

- организованная преступность;

- техногенные и природные катастрофы.

Сотрудники обязаны иметь достойный ответ на проблему любого характера.

Функционирование СБ осуществляется на принятии во внимание следующих принципов:

- комплексность;

- своевременность;

- плановость;

- централизация;

- кооперация;

- законность;

- активность и так далее.

Средства обеспечения протекции

Могут быть техническими, организационными, информационными, финансовыми, правовыми, кадровыми и интеллектуальными.

Подсистемы охранительных структур

К числу таковых относятся следующие разновидности модулей безопасности:

- информационная;

- кадровая;

- физическая;

- личная;

- территориальная;

- правовая и пр.

Причем с любым из перечисленных аспектов должен взаимодействовать отдельный специалист, обладающий соответствующими компетенциями.

Способы функционирования СБ

Основы, риски и задачи корпоративной безопасности организации при проработке инструкций должны учитывать следующий набор методик:

- изменение местоположения;

- устранение объекта опасности;

- маскировка настоящего положения дел;

- активация охранных структур.

Нетрудно догадаться, что на каждый регламент пишется собственная пошаговая инструкция, шаги которой проанализированы заранее.

Служба безопасности компании

Как уже говорилось ранее, в небольших организациях сопутствующий отдел должен состоять из, максимум, трех людей — управленца, заместителя и аналитика. В рамках более крупных компаний ячейка расширяется соответственно габаритам и конфигурации бизнеса.

Подготовка к созданию служб, департаментов, руководителей и отделов комплексной корпоративной безопасности

Здесь основную роль играет плановый подход — предварительное оформление всех будущих шагов. После создания определенной нормативной документации ответственный человек должен неукоснительно следовать заранее созданной схеме действий. Нетрудно догадаться, что основной момент заключается, в том числе и в проработке внутриполитических стандартов для всей фирмы в целом. Заниматься подобными операциями должен сотрудник, спокойной обращающийся с текущими разделами законодательства Российской Федерации. Даже у небольшой фирмы на содержание СБ уходит порядка 3 000 000 рублей в год. Именно поэтому цена ошибки велика, так как данные активы направлены не на увеличение прибыли, а на снижение возможных расходов.

Особенность построения охранительных служб в условиях экономического кризиса

В 2021 году бизнесу пришлось столкнуться со множеством проблем, касающихся международной пандемии и предпосылок надвигающегося финансового упадка. Добиться немалых успехов в деле создания эффективной и оптимальной протекции сегодня можно только с использованием следующих принципов:

- определение направлений, оставляемых на аутсорсинг;

- привлечение сотрудников непрофильных отделов к антикризисным процессам;

- внутрикорпоративные расследования;

- вычисление ненадежных партнеров и контрагентов;

- внесение изменений в общие концепции и так далее.

Модернизации должна подвергаться, в том числе и политика обеспечения безопасности на корпоративных мероприятиях.

Количество показов: 12408

Любая компания ежедневно подвергается рискам — правовым, репутационным, экономическим и программным. Их — десятки. Они могут быть незначительными — из-за мелких оплошностей и недосмотра персонала (не отправили вовремя договор или не подписали документы). А могут быть и довольно серьёзными — утечка баз данных, материальные и репутационные потери и даже разорение предприятия.

Какой бы ни была угроза, её необходимо своевременно выявить, а лучше — предотвратить на корню. Необходимо иметь понимание: откуда и какой опасности можно ожидать, какие действия или бездействия являются рискованными и чего такие риски могут стоить.

Какими бывают корпоративные угрозы

Корпоративные угрозы можно разделить на несколько видов (таблица 1).

Таблица 1. Виды корпоративных угроз

|

Виды угроз |

Источники угроз |

|

|

В зависимости от места возникновения |

||

|

Внутренние угрозы |

Некачественный отбор персонала. Нарушение сотрудниками правил трудового распорядка. Действия сотрудников, причиняющие предприятию материальный и (или) репарационный ущерб. |

|

|

Внешние угрозы |

Действия рейдерских компаний или отдельных лиц, направленные на захват управления или имущества компании. Действия конкурентов, направленные на подрыв репутации компании, кражу интеллектуальной собственности, коммерческой тайны. Экономический террор по отношению к компании. Поступки физических лиц, вызванные личной неприязнью к компании, её руководству или персоналу, нацеленные на подрыв репутации компании и (или) порчу имущества. Незаконные действия госорганов и силовых структур. |

|

|

В зависимости от фактора воздействия |

||

|

Экономические |

Объективные |

Возникают по причинам экономических кризисов, инфляции, санкций. |

|

Преднамеренные |

Могут возникнуть ввиду мошеннических действий, недобросовестной конкуренции, демпинга, промышленного шпионажа. |

|

|

Юридические |

Целенаправленные |

Заведомо неправильное оформление документов. |

|

Субъективные |

Возникают из-за правовой неосведомлённости. |

|

|

Информационные |

Преднамеренные |

Связаны с разглашением, использованием, искажением или уничтожением конфиденциальной информации, порчей используемого для приёма и хранения данных оборудования. |

|

Непреднамеренные |

Ошибки при разработке ПО, халатность сотрудников, отказ техники |

|

|

Физические |

Непреднамеренные |

Связаны техногенными авариями и природными явлениями. |

|

Преднамеренные |

Взломы, кражи, непреднамеренное проникновение на территорию и т.п. |

Кроме этого, угрозы можно классифицировать по уровню допустимости — на реальные и потенциальные.

Справка! Потенциальная угроза — это опасность «в зачатке», формирование предпосылок к возможному нанесению вреда. Реальные угрозы представляют собой окончательно сформировавшееся явление, когда для нанесения вреда недостаёт одного или нескольких условий. Вероятность реальной угрозы можно подсчитать исходя из теистических данных, с помощью экспертных методов, методами группового SWOT-анализа.

Руководитель компании для каждой обнаруженной угрозы должен просчитать уровень возможных потерь в материальном или денежном выражении.

Как обеспечить безопасность организации: 10 принципов

Защитным «куполом» от внешних и внутренних угроз для компании станет комплекс мер по обеспечению корпоративной безопасности.

Система безопасности должна быть уникальной для каждой компании, что во многом зависит от рода деятельности. Но есть общие принципы, которые можно взять за основу.

Итак, система безопасности должна быть:

- Комплексной. Руководство должно учесть все потенциальные угрозы.

- Целесообразной. Расходы на безопасность нужно сопоставить с размерами потенциального ущерба

- Постоянной. Цикл защиты должны работать непрерывно по цепочке: планирование — тестирование — внедрение — совершенствование — планирование.

- Своевременной. Каждое мероприятие по созданию безопасности должно быть направлено на предупреждение возможных угроз и содержать алгоритмы по недопущению посягательств на ценности компании.

- Специализированной. Для работы с системой следует использовать специально обученных и подготовленных специалистов.

- Заменяемой. Способы защиты рекомендуется дублировать, чтобы иметь запасной вариант в случае выпадения одного из звеньев системы безопасности.

- Централизованной. Система безопасности компании должна функционировать в соответствии с общими утверждёнными принципами и контролироваться руководителем организации.

- Плановой. Защита должна укрепляться в соответствии с планами, разработанными для каждого подразделения, отдела, отдельных сотрудников компании.

- Законной. Безопасность компании должна обеспечиваться в рамках действующего законодательства.

- Прогрессивной. Средства и меры защиты нужно постоянно совершенствовать и дополнять, следить за выходом поправок в законах и методиках, техническими новинками.

Строим систему безопасности: с чего начать

Прежде всего проведите аудит процессов компании и выделите те из них, которые требуют защиты. По итогу аудита нужно составить список слабых мест, конфиденциальных данных компании, отделов, где они используются и допущенных к ним лиц. Также проанализируйте, случались ли ошибки, утечки сведений, и когда это было в последний раз. Не обойдётся без мелких нарушений и оплошностей со стороны сотрудников. Это вполне рабочие моменты, но нужно подумать о том, как их предотвратить или свести к минимуму. Для слабых мест нужно просчитать вероятность наступления негативных моментов (сбои работы систем, проникновения на территорию, кражи данных и т.п.) и размер возможного ущерба, который может понести компания.

Далее можно придерживаться несложного пошагового алгоритма

1. В зависимости от слабых мест и угроз, характерных для конкретной сферы деятельности определите цели и задачи системы безопасности. К примеру, для IT-компаний в приоритете защита от утечек информации, если компания реализует смартфоны или ювелирные изделия, потребуется предотвратить возможные вторжения и внутренние кражи.

2. Разработайте «Политику безопасности предприятия». Это основной документ, необходимый для защиты от угроз. В него можно включить:

- описание потенциально опасных ситуаций;

- описание система безопасности компании и её задач;

- методы оценки состояния безопасности;

- материально-техническую базу;

- меры по реализации основных положений концепции безопасности и контроля.

«Политика безопасности» подписывается руководителем компании.

3. Назначьте ответственных или сформируйте отдел. Курировать такие вопросы и заниматься разработкой охранных мероприятий может непосредственно руководитель организации. Если компания небольшая, можно доверить такую работу отдельному сотруднику. Для крупного предприятия целесообразно создать службу безопасности с привлечением обученных специалистов или передать такую функцию на аутсорсинг.

Совет! При разработке стратегии руководствуйтесь принципом рациональной достаточности и адекватности действий. Расходы на обеспечение безопасности не должны превышать сумму возможных потерь в случае возникновения негативных ситуаций.

4. И снова — аудит. Но на этот раз будем проверять на прочность саму систему безопасности. Такие проверки бывают двух видов — внутренние и внешние (таблица 2)

Таблица 2. Особенности аудита службы безопасности

|

Виды аудита |

Цели аудита |

Объекты аудита |

|

Внутренний аудит |

Проводится для выявления и исправления ошибок службы безопасности и защиты от потенциальных рисков, вызванных некомпетентностью работников службы, их недостаточным взаимодействием с другими подразделениями. |

Проверяют:

|

|

Внешний аудит |

Комплекс мер направлен на проверку эффективности реакции на угрозы извне. |

Проверяют:

|

Для проверки службы безопасности можно привлечь сторонних специалистов, в частности, это целесообразно для внешнего аудита. По завершении проверки составляется отчёт. В нём прописываются слабые места службы безопасности, которые необходимо устранить.

Если вовремя не внедрить систему безопасности, можно столкнуться с тремя критическими последствиями: утечкой пользовательских данных, техногенной катастрофой или остановкой обеспечения услуг компании. После этого бизнес рискует столкнуться с куда более опасными проблемами, чем кибератаки.

Чтобы защитить себя в этой области, организациям уже сейчас стоит подумать, какие средства выбрать для защиты и каких атак стоит опасаться больше всего. Об этом рассказал Андрей Голов, генеральный директор «Кода Безопасности».

Содержание:

- Что такое «информационная безопасность предприятия»?

- Как осуществить контроль информационной безопасности?

- Виды угроз информационной безопасности

- Средства защиты информации

- Обеспечение информационной безопасности предприятий

- Этапы внедрения системы безопасности

- Организационные меры

- Режим коммерческой тайны

- Технические меры

- Итог: как выбрать комплекс мер по информационной безопасности в организации?

Что такое «информационная безопасность предприятия»?

Если говорить просто, то это комплекс мер, которые закрывают три ключевых уровня:

- Работоспособность некритичных для бизнеса сервисов — например, сайта компании. Компания должна быть готова к банальным DDoS-атакам и прочим киберсредствам нападения.

- Защита критической информации, к которой относятся персональные данные и коммерческие тайны. Задача ИБ-специалистов защитить ИТ-узлы, чтобы организация могла функционировать и при этом не нести репутационные или финансовые потери.

- Требования регуляторов. Часто, увидев смету на решения информационной безопасности, руководство компании пытается на них «забить». Государство понимает нежелание организаций тратить деньги на вещи, которые могут не случиться, но, с другой стороны, есть критические процессы, и их необходимо предупреждать, поэтому власти заставляют делать это законодательно.

Три уровня — это минимум, под которым понимается система информационной безопасности организации. Более глобальный вопрос звучит так: кто атакует?

Это могут быть:

- малоквалифицированные студенты,

- спецслужбы или военизированные группировки, для которых нанести критический урон — прямая задача.

От того, в чьей руке «меч», зависит обеспечение информационной безопасности предприятия.

То, что эффективно против студентов, вряд ли остановит хакеров на службе у государства. Это мы увидели в феврале-марте 2022 года: уровень систем информационной безопасности организаций РФ оказался ниже необходимого из-за выросшего качества атак.

Компании это поняли, поэтому за последний год затраты на ИБ существенно выросли.

Как осуществить контроль информационной безопасности?

Есть несколько способов в организации защиты информационной безопасности:

- Неправильный — когда равномерно тратятся на защиту всей ИТ-инфраструктуры. Чаще всего компании используют именно его.

- Половинчатый — заключается в следовании нормативам регуляторов, когда компания обеспечивает безопасность тех узлов ИТ-инфраструктуры, которые требует государство.

- Правильный — когда компания оценила уровень воздействия событий безопасности на бизнес и понимает, какой компонент ИТ-системы нужно защищать в первую очередь. Для этого необходима серьезная зрелость, но зато такой подход дает бизнесу наибольшую устойчивость.

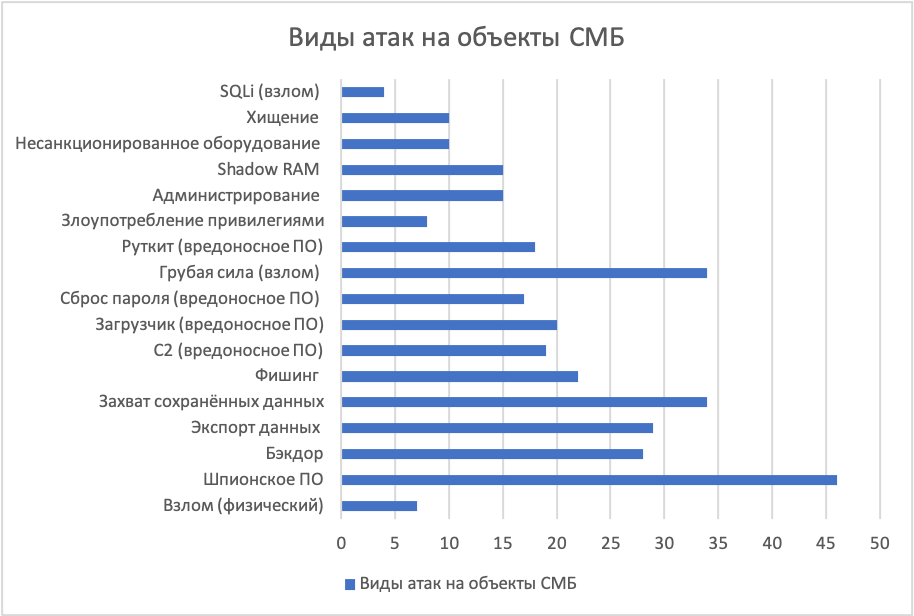

Виды угроз информационной безопасности

Хотя ландшафт угроз информационной безопасности организации постоянно расширяется за счет новых уязвимостей, основные виды атак остаются примерно одинаковыми.

Среди них можно выделить:

- вредоносное ПО (шифровальщики, вирусы, троянцы);

- SQL-инъекции (фишинг, DoS, перехват данных).

Опасность атаки определяют по специальной модели угроз, которая состоит из нескольких параметров-вопросов:

- Какими ресурсами располагают злоумышленники?

- Сколько времени они готовы потратить на атаку?

Проблема в том, что продвинутый хакер, имея время и ресурсы, попадет в любую систему. Конечно, такое «внимание» уделяют не всем компаниям, и большинство организаций могут подготовиться к возможным проникновениям.

К сожалению, пока что эта «игра» напоминает «Тетрис» — в нее невозможно выиграть.

Средства защиты информации

На сегодня отечественные разработчики создали десятки решений информационной безопасности, которые закрывают все сегменты ИТ-инфраструктуры.

Они относятся:

- к контролю доступа,

- защите данных и приложений,

- обнаружению и реагированию на инциденты.

Как правило, многие инструменты идут в связке — это позволяет проводить грамотную политику информационной безопасности организации и обеспечивать комплексную защиту.

Сейчас особенно актуальными считаются межсетевые экраны следующего поколения (Next Generation Firewall, NGFW), которые сочетают несколько решений с единой панелью управления. Это особенно полезно для крупных ИТ-инфраструктур.

Обеспечение информационной безопасности предприятий

В построении системы информационной безопасности организации средства защиты не занимают ведущую роль.

Можно выбрать самое навороченное решение, но бизнес все равно встанет.

Почему? Потому что сначала необходимо разобраться: а какие последствия в принципе критичны.

Об этом необходимо договориться с теми, кто принимает решения, то есть с топ-менеджментом, иначе защита не будет эффективной. Люди, управляющие рисками компании, не воспринимают ИБ-события как неизбежность — это скорее что-то эфемерное, что не случится вовсе, а значит, можно и не вкладываться.

Этапы внедрения системы безопасности

Итак, первым делом необходимо определить критические процессы и договориться об этом с руководством.

Затем анализ продолжается:

- нужно обозначить те бизнес-процессы, в которых нарушения повлекут недопустимые последствия,

- понять, какие ИТ-системы их поддерживают.

Финальный этап — определение возможных инструментов защиты.

К недопустимым последствиям относятся:

- Утечка данных пользователей;

- Техногенные катастрофы;

- Остановка обеспечения услуг компании.

Организационные меры

Такие меры порой позволяют избежать громадных инвестиций и при этом сильно облегчить жизнь. Это банальное введение регламентов, которые бы структурировали работу с ИТ-системами.

Скажем, инструкция по работе с интернетом и жесткое требование:

- не кликать по ссылкам в почте и мессенджерах;

- менять пароль каждые полгода;

- не использовать один и тот же пароль для разных сервисов.

Сотрудникам кажется, что эти мелочи отравляют им жизнь, но на деле — помогают избежать больших проблем. К сожалению, такие регламенты чаще всего вводят зрелые компании, у которых система информационной безопасности предприятия и так выстроена на отлично.

Режим коммерческой тайны

Это отдельная область права позволяет легитимно наказывать людей, раскрывших конфиденциальные данные.

В основном она касается случаев, которые относятся к краже информации, но есть и второй момент. Как известно, слабое место ИБ — это человек, поэтому хакеры часто прибегают к социальному инжинирингу, и «точкой входа» может стать сотрудник компании, который даже не подозревает, что его используют.

В этом случае режим коммерческой тайны действует, как окрик родителя, — предупреждающе, и человек поостережется раскрывать даже незначительную информацию.

Технические меры

ИТ-инфраструктура предприятия в идеале напоминает подводную лодку — отсеки разделены переборками, которые задраиваются в случае проблемы и сохраняют судно на плаву.

На практике это реализуется так: у компании есть ИБ-средства для сегментации доступа, при этом большинство пользователей обладают минимальными правами. Если сотрудник имеет доступ к ограниченному числу сервисов, то и злоумышленнику будет сложнее войти в систему.

Итог: как выбрать комплекс мер по информационной безопасности в организации?

Информационная безопасность предприятия — это масштабная задача, успешность которой зависит от множества факторов.

Компания должна понимать:

- Какие ИБ-события она не может допустить;

- Удар по каким бизнес-процессам станет критическим;

- Какие ИТ-системы поддерживают эти процессы.

Затем нужно обеспечить их защиту. И лишь когда прикрыты критические узлы, можно подумать о полноценной безопасности других компонентов.

При этом нельзя забывать о требованиях регуляторов, которые у каждой отрасли свои. В составлении таких требований участвуют ведущие компании сектора, поэтому их можно считать эталонными.

Фото на обложке сгенерировано с помощью нейросети Midjourney

Подписывайтесь на наш Telegram-канал, чтобы быть в курсе последних новостей и событий!

Информационная безопасность в сфере СМБ вызывает повышенное беспокойство и у владельцев бизнеса, и в индустрии безопасности в целом.

Ушедший 2020 год принес немало испытаний для предприятий малого и среднего бизнеса: карантин, сокращения оборотов и штата, массовый переход на удаленную работу, экономический кризис, финансовые потери. И еще одно – ощутимый рост киберпреступности.

Преступные хакерские сети расширили свой арсенал и собрали гигабайты информации, позволяющей идентифицировать пользователей, их медицинские данные, номера кредитных карт. Проблема утечки данных затронула не только гигантов, но и представителей малых предприятий, на долю которых приходится добрая треть атак. Ирония заключается в том, что многих инцидентов можно было бы избежать, однако в сфере СМБ до сих пор бытуют расхожие заблуждения, которые легко опровергнуть с помощью статистических данных.

Эксперты «НТЦ ЕВРААС« озвучивают самые распространённые мифы, с которыми приходится сталкиваться на регулярной основе.

Миф № 1. Внимание хакеров привлекают исключительно крупные предприятия

Считается, что организации, имеющие небольшой штат сотрудников или невысокий оборот, не представляют собой большого интереса для киберпреступников. Это мнение абсолютно лишено оснований, поскольку современные хакерские атаки автоматизированы.

Боты, ищущие уязвимости всех доступных узлов сети Интернет, не выбирают свои цели. Поэтому в числе их жертв с равной вероятностью оказываются компании вне зависимости от их размера. Кроме того, малые предприятия являются простой мишенью, так как не обеспечивают защиту данных в полном объёме и часто не имеют квалифицированных сотрудников, что делает их более вероятной жертвой атак. Целенаправленные атаки также направлены на малый и средний бизнес, поскольку киберпреступники знают, что такие компании менее защищены.

В таком случае надеяться можно только на случай? Конечно же нет. Никогда не поздно устранить уязвимости и повысить уровень защиты. По меньшей мере, неразумно полагать, что вам нечего бояться или нечего терять. Банковская информация ваших заказчиков, пароли, логины, личные данные партнеров и сотрудников – всё это в любой момент может стать собственностью хакеров.

Миф № 2. Компании СМБ и крупные предприятия сталкиваются с разными видами угроз

Как свидетельствует статистика, весомую угрозу для коммерческих организаций любого размера являют собой программы-вымогатели, способные парализовать работу предприятия. В ряде случаев время вынужденных простоев, как у крупных, так и у малых компаний, превышало несколько дней.

Безусловно, существуют и отличительные особенности. Например, крупные предприятия лучше защищены от фишинга, который являет собой актуальную проблему для небольших компаний, но больше страдают от DDoS атак, редко оказывающих существенное влияние на малый и средний бизнес. Предприятия СМБ также сталкиваются с программами-вайперами, уничтожающими всю информацию без возможности ее восстановления, и с утечкой конфиденциальных данных.

Разница заключается лишь в том, что большая корпорация имеет больше шансов на восстановление своей работы или репутации после атаки. В 2020 году 22% атакованных малых или средних предприятий завершили свою деятельность.

Миф №3. Защиты рабочих устройств будет достаточно

Если ваши сотрудники пользуются своими собственными устройствами — смартфонами, планшетами или ноутбуками для ведения бизнеса — ваши сотрудники представляет угрозу безопасности вашей компании. Более того, статистика говорит о том, что двое из трех сотрудников компании используют свои личные устройства для доступа к сетям и приложениям компании, даже если эта деятельность запрещена.

Работодатели имеют два варианта: либо принять все необходимые меры безопасности, либо полностью запретить такую практику и обеспечить соблюдение правил. Для большинства компаний имеет смысл принять систему BYOD и извлечь выгоду из её преимуществ при одновременном осуществлении мер безопасности, которые смягчают связанные с этим риски. Политика безопасности должна охватывать все устройства, имеющие доступ в Интернет, в том числе и устройства IoT.

Миф № 4. Обеспечение информационной безопасности – это разовая мера, которая сводится к покупке определенного ПО и оборудования

Не стоит заблуждаться относительно того, что интернет безопасность можно обеспечить раз и навсегда. Это – не разовая задача, а непрерывная комплексная работа. В данном случае защита не сводится к модернизации оборудования или покупке последнего антивируса. Методы преступников разнообразны и постоянно совершенствуется.

Антивирусные программы не являются панацеей, а надёжные пароли – лишь малая часть работы. Необходимо правильно выстроить систему информационной безопасности предприятия, начиная с оценки возможных рисков. Кроме того, меры по противодействию киберпреступности должны включать в себя постоянную разъяснительную работу в коллективе и непрерывный поиск возможных угроз и уязвимостей.

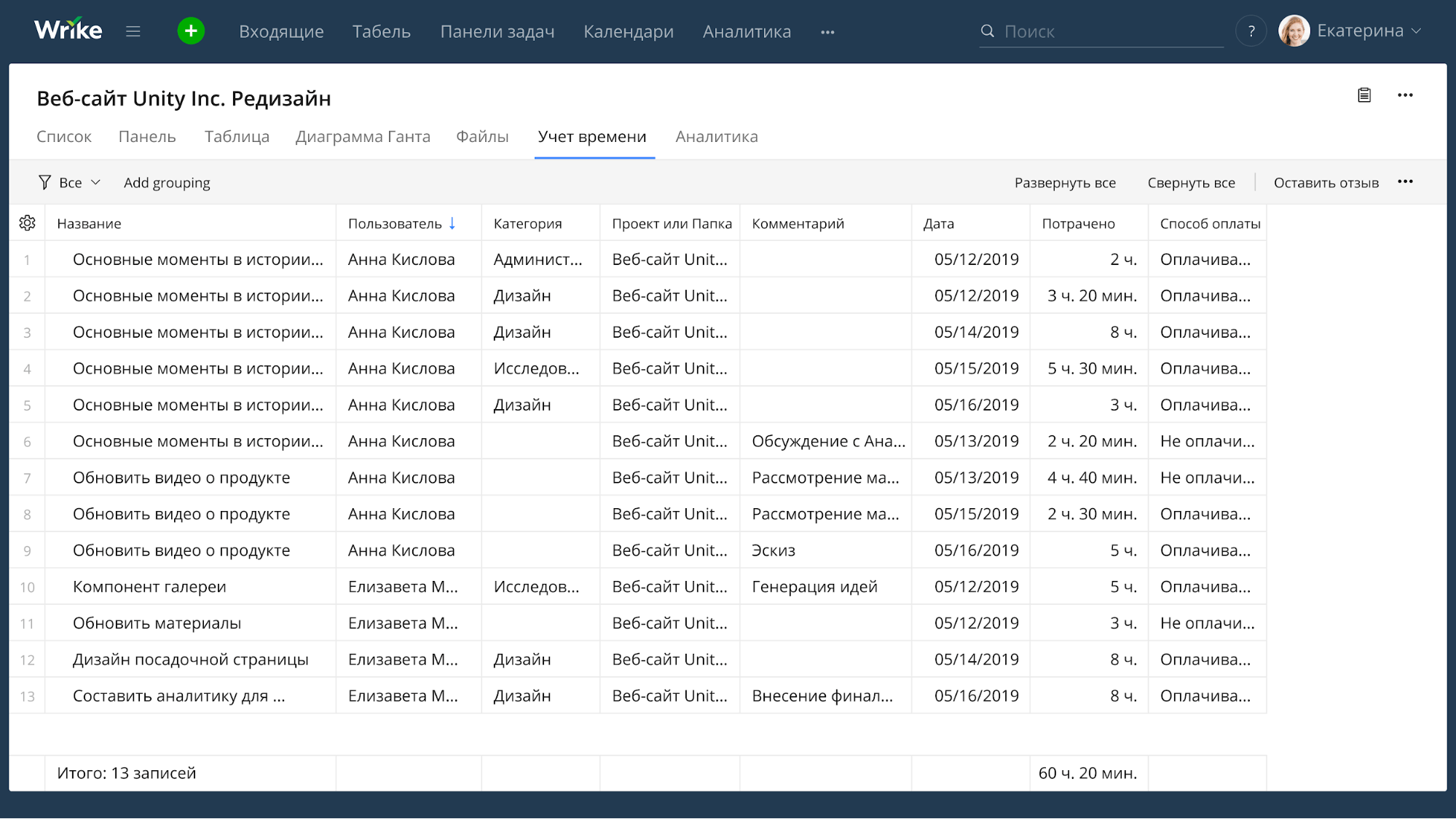

Миф № 5. Информационная безопасность – это задача отдела ИТ

Удивительно, но в наше время многие компании не имеют отделов ИБ, в связи с чем функции обеспечения информационной безопасности выполняют сотрудники ИТ-отделов. Однако снижение риска зависит не только от современных средств защиты, но и от правильного подхода к организации процесса. Только правильная настройка уже имеющихся средств защиты помогла бы избежать 95% всех результативных атак.

Может ли специалист в сфере ИТ организовать работу по защите от взлома так же эффективно, как и профессионал в сфере информационной безопасности? Очевидно, нет.

Гораздо более правильным решением будет делегировать эти функции специально обученным людям, имеющим соответствующую подготовку и постоянно развивающимся в данном направлении. И если возможности сформировать собственный отдел ИБ или иметь штатного узкопрофильного специалиста у вас нет, то всегда лучше обратиться к аутсорсингу, чем поручать эту задачу людям, не имеющим достаточной компетенции.

Миф № 6. Информационная безопасность – это дорого

Заблуждение относительно дороговизны средств и мер, направленных на обеспечение информационной безопасности, является самым опасным.

В последнем квартале 2020 года средняя сумма, которую теряют компании в следствие кибератак вымогателей, составила 154 108 долларов США. При этом, как показала практика, восстановить зашифрованные или похищенные файлы удается далеко не всегда. Нередки случаи, когда, получив выкуп, преступники совершали повторные атаки. И, как мы уже упоминали ранее, последствия кибератак для малого и среднего бизнеса бывают фатальными.

Несмотря на вынужденные простои, длительность которых в прошедшем году для одной третьей части всех атакованных предприятий достигала восьми и более часов, и ущерб от дискредитации данных клиентов или партнеров, руководство некоторых компаний среднего и малого бизнеса по-прежнему предпочитает надеяться на удачу, пренебрегая важностью принятия базовых мер информационной защиты. При этом сумма инвестиций в ИБ несопоставимо мала по сравнению со стоимостью выкупа украденных данных или затратами на восстановление после хакерского нападения. Любая хорошая стратегия кибербезопасности должна быть разработана с учетом конкретных потребностей вашего бизнеса. При правильном подходе это можно сделать с минимальными затратами.

Что делать?

У нас есть ответы на эти вопросы:

• Прежде всего следует обнаружить и устранить имеющиеся уязвимости, повысить уровень защиты всех устройств (например, одним из первых средств защиты является брандмауэр. Использование многофакторных параметров идентификации также обеспечивает дополнительный уровень защиты). Обновлённое антивирусное ПО – «маст хэв», но не может заменить собой все средства;

• Также следует провести обучение сотрудников и внедрить собственную политику доступа к информации, которую необходимо задокументировать. Каждый сотрудник должен подписать документ о том, что был проинформирован о политике безопасности, и в случае её нарушения может быть привлечён к ответственности;

• Для предотвращения утечки данных и внутренних угроз ограничьте доступ к тем областям, которые не нужны персоналу для выполнения своей работы;

• Создайте план реагирования на инциденты и ликвидации последствий. Удивительно, но подавляющее большинство компаний не разработали план действий на случай встречи с хакерами;

• Обеспечьте резервное копирование важных бизнес-данных. Это является наиболее важным компонентом любого плана восстановления после кибератак. Копии следует делать как можно чаще и максимально автоматизированным способом;

• Налаживайте отношения с поставщиками услуг в сфере информационной безопасности. Тесное сотрудничество с профессионалами поможет существенно упростить вашу инфраструктуру, повысить степень ее защищенности и минимизировать риск простоев или утечки информации;

• Проведение аудита должно быть периодической процедурой. В первую очередь это касается веб-сайтов электронной коммерции, поскольку помимо вашей собственной финансовой информации у вас есть доступ к финансовой информации своих клиентов;

• Регулярно обновляйте уже существующую инфраструктуру кибербезопасности до более сложной.

Объекты обеспечения безопасности:

- бизнес-процессы;

- руководство и персонал;

- активы;

- финансовые средства;

- материальные ценности;

- технологии;

- информационные ресурсы;

- репутация компании;

- иные объекты.

Субъекты обеспечения безопасности:

- 1 вариант — обеспечением безопасности занимается руководство компании;

- 2 вариант — обеспечением безопасности занимается сотрудник, у которого есть иные должностные обязанности (работа по совместительству);

- 3 вариант — обеспечением безопасности занимается сотрудник, у которого эта работа входит в основные должностные обязанности (отдельная должность);

- 4 вариант — обеспечением безопасности занимается Совет по безопасности (совещательный орган) и сотрудник, у которого эта работа входит в основные должностные обязанности;

- 5 вариант — обеспечением безопасности занимается внешняя организация (аутсорсинг безопасности);

- 6 вариант — обеспечением безопасности занимается Служба безопасности;

- 7 вариант — смешанный вариант из вышеперечисленных.

Виды аутсорсинга безопасности

- полный;

- частичный (по времени или по решаемым задачам).

На аутсорсинг рекомендуется отдать:

- создание систем инженерно-технической, технической и ИТ безопасности;

- проведение независимого аудита корпоративной безопасности или отдельных направлений;

- независимое консультирование по вопросам корпоративной безопасности;

- проведение охранных мероприятий;

- осуществление детективной деятельности;

- осуществление контрольно-пропускного и внутриобъектового режимов;

- стратегическое направление бизнес-разведки, предполагающее использование информационно-аналитических систем;

- правовую защиту бизнеса (привлечение адвокатов и юридических организаций);

- осуществление защиты от аппаратуры промышленного шпионажа, проведение спецпроверок и специсследований помещений и технических средств обработки информации;

- услуги по взысканию долгов (коллекторские услуги).

На Службу безопасности рекомендуется возложить:

- организацию работ по созданию корпоративной безопасности;

- создание нормативно-правовой базы компании, регламентирующей безопасность компании и осуществление контроля за ее выполнением;

- координацию действий сотрудников и подразделений компании по вопросам обеспечения безопасности;

- взаимодействие с государственными и правоохранительными органам по вопросам, затрагивающим безопасность компании;

- взаимодействие с аутсорсинговыми организациями, представляющими услуги по корпоративной безопасности;

- организацию защиты конфиденциальной информации;

- текущее обслуживание технических средств безопасности и охраны;

- информационно-аналитическую работу по обеспечению безопасности компании;

- анализ финансовой деятельности компании с целью предотвращения и вычисления противоправных действий, наносящих ущерб интересам компании (воровство, откаты, мошенничество, коммерческий подкуп и т.д.);

- проведение мероприятий, направленных на обеспечение кадровой безопасности компании;

- проведение внутренних проверок по фактам совершения противоправных действий со стороны персонала компании;

- консультирование и предоставление рекомендаций руководству и персоналу компании по вопросам обеспечения безопасности.

Плюсы аутсорсинга по безопасности:

- профессионально;

- проще для компании;

- привязка к гражданско-правовому договору;

- возможность нестандартных решений исходя из опыта работы;

- нет зависимости от мнения руководства компании;

- в некоторых случаях дешевле;

- последствия безопасны для компании.

Минусы аутсорсинга по безопасности:

- в некоторых случаях дороже;

- медленное погружение в тематику;

- замедленное реагирование на изменение ситуации (допсоглашение к договору);

- допуск посторонних людей в компанию;

- конкуренция за квалифицированный персонал внутри аутсорсинговой компании, так как наиболее профессиональные сотрудники обслуживают ключевых клиентов;

- разные интересы (увеличить прибыль для аутсорсинговой организации и снизить затраты для самой компании).

Международные организации, представляющие услуги по аутсорсинговому обслуживанию в области корпоративной безопасности (ссылки)

- www.controlrisks.com

- www.kroll.com

- www.gpwltd.com

- www.hartsecurity.com

- www.olivegroup.com

- www.drum-cussac.com

- www.g4s.com

Задачи построения системы корпоративной безопасности:

- обеспечение устойчивого функционирования компании;

- предотвращение угроз безопасности компании;

- защита законных интересов компании;

- проведение охранных мероприятий;

- защита информационных ресурсов компании;

- иные задачи, исходя из объектов безопасности.

Основные виды угроз интересам компании:

Под угрозой безопасности компании следует понимать потенциально или реально возможное событие, действие, процесс или явление, которое способно нарушить её устойчивость и развитие или привести к остановке её деятельности.

Угрозы классифицируются:

- постоянные/временные;

- внешние/внутренние.

В соответствии с общей теорией безопасности выделяют пять групп базовых угроз:

- угрозы, связанные с конкурентной борьбой;

- угрозы, связанные с человеческим фактором;

- угрозы, связанные с деятельностью государства (коррупция, несовершенство законодательства, административный ресурс, политика и т.д.);

- угрозы, связанные с организованной преступностью;

- угрозы, связанные с техногенными и природными факторами.

Типы внешних угроз:

- экономические угрозы в стране и мире;

- политические угрозы в стране и мире;

- угрозы со стороны государственных органов (коррупция и т.д.);

- угрозы при осуществлении гражданско-правовых отношений с контрагентами;

- угрозы со стороны конкурентов;

- техногенные и природные угрозы;

- угрозы, связанные с организованной преступностью.

Типы внутренних угроз:

- угрозы со стороны персонала компании;

- угрозы, связанные с неэффективным управлением и организацией бизнес-процессов.

Борьба с угрозой проходит по следующим этапам:

1 этап — определение угрозы;

2 этап — определение варианта реализации угрозы и формирование модели потенциального правонарушителя;

3 этап — определение вероятности наступления события;

4 этап — определение возможного ущерба от угрозы;

5 этап — выстраивание системы защиты от угрозы включая превентивные меры, меры реагирования при наступлении угрозы и меры ликвидации последствий.

При оценке угроз безопасности применяются:

- теория надежности для определения угроз, создаваемых техническими средствами (сбои, отказы, ошибки и т.д.);

- математическая статистика для описания естественных угроз (природные явления, стихийные бедствия и т.д.);

- теория вероятности для описания угроз, создаваемых людьми по небрежности, халатности и т.д.;

- экспертные методы для описания умышленных угроз.

Основные виды угроз предпринимательской деятельности:

- физические

- преднамеренные (кражи, нападения, взломы, проникновения на территорию и т.д.);

- непреднамеренные (природные и технические);

- информационные

- преднамеренные (внутренние и внешние угрозы);

- непреднамеренные (некомпетентность пользователя, ошибки при разработке программного обеспечения, халатность, отказы технических средств и т.д.);

- экономические

- преднамеренные (недобросовестная конкуренция, демпинг, промышленный шпионаж, шантаж и т.д.);

- объективные (инфляция, конкуренция, экономические кризисы и т.д.);

- юридические

- целенаправленные (заведомо неправильное оформление договоров, документов и т.д.);

- субъективные (юридические ошибки).

Угрозу можно классифицировать по различным основаниям и измерить их в количественных параметрах. Например, возможный ущерб оценивается числом погибших людей, потерявших (ухудшивших) здоровье, денежной сумме экономических потерь и т.д.

По степени вероятности угроза оценивается как:

- реальная, где вероятность может быть подсчитана, например, исходя из статистики, экспертным методом, методикой группового SWOT анализа и т.д.;

- потенциальная

По степени развития угроза проходит четыре этапа:

- возникновение;

- экспансия;

- стабилизация;

- ликвидация.

Отдаленность угрозы во времени определяется как:

- непосредственная;

- близкая (до 1 года);

- далекая (свыше 1 года).

Отдаленность угрозы в пространстве определяется как:

- территория компании;

- прилегающая к компании территория;

- территория региона;

- территория страны;

- зарубежная территория.

Темпы нарастания угрозы измеряются по месяцам, кварталам, годам.

Угрозы делятся по природе их возникновения на два класса:

- естественные (объективные), т.е. вызванные стихийными природными явлениями, не зависящими от человека (наводнения, землетрясения, ураганы и т.п.);

- искусственные (субъективные), т.е. вызванные деятельностью человека непреднамеренные (неумышленные) и преднамеренные (умышленные) угрозы.

К угрозам безопасности личности относятся:

- похищения и угрозы похищения руководства, сотрудников, членов их семей и близких родственников;

- убийства или насилие;

- психологический террор, угрозы, запугивание, шантаж, вымогательство;

- нападение с целью завладения денежными средствами, ценностями или документами.

К угрозам в отношении помещений (в том числе и жилых) относятся:

- взрывы;

- обстрелы из огнестрельного оружия;

- минирование;

- поджоги;

- нападение, вторжение, захваты, пикетирование, блокирование;

- повреждения входных дверей, решеток, ограждений, витрин, мебели, а также транспортных средств;

- технологические аварии, пожары.

К угрозам финансовым ресурсам относятся (применительно к инвестиционным компаниям или банкам):

- не возврат кредитов;

- мошенничество со счетами и вкладами клиентов, а также с финансовой или бухгалтерской отчетностью;

- подделка платежных документов и пластиковых карт;

- хищение финансовых средств из касс и инкассаторских машин.

К угрозам информационным ресурсам относятся:

- разглашение конфиденциальной информации;

- утечка конфиденциальной информации через технические средства;

- несанкционированный доступ к охраняемым сведениям со стороны конкурентных организаций и преступных группировок;

- уничтожение или несанкционированное изменение информации;

- блокирование или разрушение технических средств приема, передачи, обработки и хранения информации.

Целью системы безопасности является своевременное выявление и предотвращение опасностей и угроз, обеспечение защищенности деятельности компании и достижения ей целей бизнеса.

Организация и функционирование системы безопасности компании должны осуществляться на основе следующих принципов

- комплексность;

- своевременность;

- непрерывность;

- активность;

- законность;

- системность и плановость;

- целесообразность;

- дублирования;

- специализация;

- взаимодействие и координация;

- совершенствование;

- централизация управления;

- золотое сечение безопасности. Существуют три понятия: безопасность, скорость и дешевизна. Строя систему, можно выбрать только два из них. Система может быть безопасной и быстрой, но при этом она окажется очень дорогой. Она может быть безопасной и дешевой, но она будет медленной. Она может быть дешевой и быстрой, но небезопасной. Выбор оптимальной комбинации (золотого сечения) — прерогатива лиц, принимающих решения;

- персональная ответственность;

- минимальное использование человеческого фактора.

- ограничение полномочий;

- многорубежность систем безопасности;

- равнопрочность;

- сочетание гласности с конспирацией;

- психологическое воздействия на правонарушителя.

Средства обеспечения безопасности

- технические средства;

- организационные средства;

- информационные средства;

- финансовые средства;

- правовые средства;

- кадровые средства;

- интеллектуальные средства.

Корпоративная безопасность достигается:

- созданием организационно защищенной структуры бизнеса;

- проведением мероприятий по защите компании.

Организационно защищенная структура бизнеса:

- регистрация компании в оффшоре;

- разделение бизнеса на владеющие (активы) и операционные компании (договора);

- создание холдинга;

- использованием заемного капитала;

- отсутствием собственности (аренда помещений, лизинг оборудования и т.д.);

- обременение активов (например, использование залоговых схем);

- наличие филиалов и представительств;

- диверсификация бизнеса;

- установление ключевых акционеров (государство, распределение акций и т.д.);

- защищенная организационно-правовая форма;

- выстраивание защищенных бизнес процессов;

- создание защищенных учредительных документов (в первую очередь Устав);

- выстраивание отношений с государственными органами (лобби);

- участием компании в политической жизни страны;

- выстраивание взаимовыгодных отношений с государственными структурами (выполнение социальных проектов, поставка товаров и услуг для нужд государства и т.д.);

- возможностью быстро вывести активы и уехать в другую страну.

Система безопасности компании включает в себя подсистемы:

- информационная безопасность;

- кадровая безопасность;

- экономическая безопасность;

- физическая безопасность;

- личная безопасность;

- инженерно-техническая безопасность;

- техническая безопасность;

- IT-безопасность;

- правовая защита бизнеса.

Информационная безопасность компании достигается проведением:

- режимных мероприятий;

- инженерно-технических мероприятий;

- организационных мероприятий;

- мероприятий по созданию и функционированию конфиденциального делопроизводства;

- нормативно-правовых мероприятий;

- IT-мероприятий;

- кадровых мероприятий.

Кадровая безопасность компании достигается проведением:

- проверочных мероприятий при приеме сотрудников;

- мероприятий по защите компании от противоправных (некомпетентных) действий со стороны сотрудников, включая как проведение превентивных мероприятий, так и внутренних расследований;

- мероприятий при увольнении сотрудников.

Экономическая безопасность компании достигается проведением:

- организационными мероприятиями по защите бизнес-процессов;

- информационно-аналитической работы (бизнес-разведка);

- мероприятий по защите от мошенничества (внутреннего и внешнего);

- аудита кредитно-финансовой деятельности компании

- мероприятий по взаимодействию с государственными и правоохранительными органами;

- мероприятий по защите от враждебного поглощения;

- мероприятий по взысканию долгов.

Физическая безопасность компании достигается проведением:

- контрольных мероприятий сотрудниками компании (при наличии должностей контролеров контрольно-пропускных пунктов);

- охранных мероприятий силами частных охранных организаций;

- охранных мероприятий силами подразделений вневедомственной охраны (ФГУП «Охрана»);

- охранных мероприятий силами подразделений ведомственной охраны;

- охранных мероприятий силами подразделений государственной охраны.

Личная безопасность компании достигается проведением:

- мероприятий по физической защите;

- мероприятий по юридической защите;

- мероприятий по психологической защите.

Инженерно-техническая безопасность компании достигается проведением:

- противопожарных мероприятий;

- мероприятий по контролю и управлению доступом в компанию;

- мероприятий по проведению видеонаблюдения в компании;

- мероприятий по контролю периметров компании;

- мероприятий по установке систем сигнализации.

Техническая безопасность компании достигается проведением:

- мероприятий по защите акустического канала утечки информации;

- мероприятий по защите визуального канала утечки информации;