Если вы храните персональные данные, то обязаны их защищать. Для защиты нужно знать, насколько система, в которой они хранятся, подвержена угрозам. Чтобы это понять, надо определить, к какому виду и классу относится она и сами данные. Разберем, что такое ИСПДн и что полезно знать про такие системы, если вы работаете с персональными данными.

Что такое ИСПДн: раскладываем по полочкам

ИСПДн — это информационная система персональных данных. Она включает в себя сами персональные данные и средства, которые используют для их обработки и защиты.

Например, у вас интернет-магазин и вы собираете в базу персональные данные клиентов. В таком случае вы оператор персональных данных, а к вашей ИСПДн относят:

- Сами персональные данные: имена, фамилии, почтовые адреса, номера телефонов, а также другую информацию, которую вы можете спрашивать у клиентов, чтобы предлагать им определенные товары и скидки, например, дату рождения или данные о семейном положении и наличии детей.

- Базы данных, в которых эти данные записаны.

- Серверы, то есть физическое оборудование, на котором хранятся базы.

- Программы, где данные обрабатываются, например CRM менеджеров.

- Компьютеры, на которых сотрудники работают с персональными данными.

- Защитные программы: антивирусы, межсетевые экраны и другое подобное ПО.

ИСПДн делят на виды и классы, в зависимости от разных параметров. При этом сами данные — обязательная часть системы. Поэтому когда мы говорим о видах и классах ИСПДн, мы можем говорить о видах и классах самих персональных данных.

Какие бывают виды ИСПДн

Согласно документу ФСТЭК об определении угроз, ИСПДн делят на несколько групп по разными критериям. У каждой группы есть базовая защищенность, которую нужно знать, чтобы определить общий уровень защищенности системы.

Общий уровень защищенности считается так:

- Если у 70% критериев системы высокий уровень защищенности, а у остальных — средний, то уровень защищенности всей ИСПДн высокий.

- Если у 70% критериев системы высокий или средний уровень защищенности, а у остальных низкий — уровень защищенности всей системы средний.

- В остальных случаях уровень защищенности системы низкий.

Ниже расскажем, на какие группы ИСПДн делят, а также как оценить общий уровень защищенности системы с учетом базовой защищенности групп, к которым ее относят.

Группы ИСПДн по территориальному размещению:

- Распределенные, которые находятся в разных регионах и городах России. Например, ИСПДн облачного провайдера распределенная, так как серверы и клиенты находятся по всей стране.

- Городские, все части которых находятся в пределах одного города.

- Корпоративные распределенные, все части которой принадлежат одной компании. Они могут находиться как в одном, так и в нескольких городах. Например, если у компании много филиалов по всей стране, ее ИСПДн считается корпоративной распределенной.

- Кампусные, все части которых находятся в пределах близко расположенных зданий. Так, ИСПДн завода будет кампусной.

- Локальные, все части которых находятся в одном здании. Обычно это ИСПДн небольших локальных фирм.

Низкий уровень защищенности по какому-либо параметру не означает, что система всегда будет уязвима и данные в ней хранить опасно — это всего лишь накладывает на владельца системы дополнительные обязанности по защите данных.

Группы ИСПДн по наличию выхода в интернет:

- Многоточечный выход в сеть, когда выход в интернет есть у нескольких компьютеров и серверов.

- Одноточечный выход в интернет, когда все компьютеры и серверы выходят в интернет через один общий шлюз.

- Выхода в интернет нет, например, если на заводе построена закрытая сеть.

Группы ИСПДн по доступным операциям с данными:

- Разрешены только чтение и поиск — база сформирована, дополнять и изменять ее нельзя.

- Дополнительно разрешена запись данных, их удаление и сортировка.

- Дополнительно разрешена модификация и передача данных — так работают практически все системы.

Группы ИСПДн по разграничению доступа к персональным данным:

- Доступ к персональным данным есть только у их субъекта и у отдельных сотрудников оператора персональных данных.

- Доступ к персональным данным есть у всех сотрудников оператора.

Формально может существовать система, в которой доступ к персональным данным есть у любого постороннего человека. Но это запрещено законом — персональные данные не должны находиться в открытом доступе.

Группы ИСПДн по уровню обезличивания данных:

- Пользователи ИСПДн получают только обезличенные данные, их нельзя связать с конкретным человеком. При этом в самой системе данные хранятся в необезличенном виде, поэтому остаются персональными.

- Данные обезличивают при передаче в другие организации, но сотрудники внутри организации могут получить их необезличенными.

- Данные не обезличивают даже для передачи.

Группы ИСПДн по объему предоставления базы данных другим компаниям:

- По запросу оператор предоставляет другой компании полный доступ к базе персональных данных.

- По запросу оператор выдает доступ только к части данных, например, к информации об отдельных пользователях.

- Оператор не предоставляет никакой информации, хранит базу только для себя и не передает ее третьим лицам.

Предположим, у вашей компании филиалы в разных городах, доступ к интернету многоточечный, доступ к данным разрешен только некоторым сотрудникам, разрешены только чтение и поиск данных, система выдает обезличенные данные и компания хранит данные только для себя. Получается, что по одному критерию у вас низкий уровень защищенности, по двум средний, а по остальным трем — высокий. И у вашей ИСПДн будет средний общий уровень защищенности.

Когда общий уровень защищенности подсчитан, его используют для оценки угроз, актуальных для ИСПДн. Это нужно сделать, чтобы понять, как защищать персональные данные. Оценка угроз — сложная процедура со множеством технических тонкостей, которая подробно описана в двух документах ФСТЭК: «Методике определения актуальных угроз» и «Базовой модели угроз безопасности». Оценку проводит IT-специалист компании: штатный или на аутсорсе.

Но мало знать уровень защищенности ИСПДн и актуальные угрозы — конкретные технические требования к защите системы зависят еще и от уровня защищенности персональных данных.

Уровни защищенности персональных данных и классы защищенности ИСПДн

До 11 марта 2013 года все, кто работал с персональными данными, обязаны были провести классификацию своей ИСПДн. Для этого нужно было собрать специальную комиссию и тщательно проанализировать систему. Теперь приказ, который обязывал это делать, отменен. Соответственно, классификация ИСПДн по защищенности тоже больше не действует.

Зато теперь уровни защищенности появились у персональных данных. Всего их четыре — чем выше уровень, тем более серьезная защита нужна данным. Уровни защищенности описаны в 1119 постановлении Правительства, меры защиты — в 21 приказе ФСТЭК.

Мы подробно разбирали уровни защищенности, категории персональных данных и типы актуальных угроз в статье о защите персональных данных в облаке.

Если вам нужно хранить данные третьего уровня защищенности и выше, необходимо провести аттестацию ИСПДн во ФСТЭК. В ходе аттестации ФСТЭК проверяет вашу систему: смотрит, правильно ли вы оценили угрозы, используете ли подходящие технические средства защиты, обеспечили ли достаточную безопасность персональным данным. По итогам проверки выдается аттестат, который подтверждает, что ваша ИСПДн достаточно надежна.

В публичном облаке VK можно хранить персональные данные в соответствии с УЗ-2, 3 и 4. Для хранения данных с УЗ-2 и УЗ-1 также есть возможность сертификации, как в формате частного облака, так и на изолированном выделенном гипервизоре в ЦОДе VK. При построении гибридной инфраструктуры для хранения персональных данных на платформе VK Cloud (бывш. MCS) вы получаете облачную инфраструктуру, уже соответствующую всем требованиям законодательства. При этом частный контур нужно аттестовать, в этом могут помочь специалисты VK, что позволит быстрее пройти необходимые процедуры.

Что нужно знать про ИСПДн

- ИСПДн — это информационные системы персональных данных. В ИСПДн входят как сами персональные данные, так и ПО для их обработки и защиты.

- ИСПДн делят на группы по нескольким критериям: территориальному, наличию выхода в интернет и другим.

- У разных групп разная базовая защищенность — она нужна, чтобы определить актуальные для системы угрозы и понять, как именно защищать персональные данные.

- Классы защищенности ИСПДн упразднены с 2013 года. Теперь есть уровни защищенности самих персональных данных — они зависят от типа данных и актуальных угроз.

Читать по теме:

- Westwing Russia: мы переехали из AWS в облако VK, чтобы предлагать российским клиентам все необходимое.

- Как выполнить 152-ФЗ о защите персональных данных и что с вами будет, если его не соблюдать.

- Защита персональных данных в облаке: как сделать все по закону 152-ФЗ.

Вопросы защиты конфиденциальной информации актуальны для каждого современного предприятия. Конфиденциальные данные компании должны быть защищены от утечки, потери, других мошеннических действий, так как это может привести к критическим последствиям для бизнеса. Важно понимать, какие данные нуждаются в защите, определить способы и методы организации информационной безопасности.

Данные, нуждающиеся в защите

Чрезвычайно важная для ведения бизнеса информация должна иметь ограниченный доступ на предприятии, ее использование подлежит четкой регламентации. К данным, которые нужно тщательно защитить, относятся:

- коммерческая тайна;

- производственная документация секретного характера;

- ноу-хау компании;

- клиентская база;

- персональные данные сотрудников;

- другие данные, которые компания считает нужным защитить от утечки.

Какие сведения составляют коммерческую тайну и как их обезопасить? Подробнее…

Конфиденциальность информации часто нарушается в результате мошеннических действий сотрудников, внедрения вредоносного ПО, мошеннических операций внешних злоумышленников. Неважно, с какой стороны исходит угроза, обезопасить конфиденциальные данные нужно в комплексе, состоящем из нескольких отдельных блоков:

- определение перечня активов, подлежащих защите;

- разработка документации, регламентирующей и ограничивающей доступ к данным компании;

- определение круга лиц, которым будет доступна КИ;

- определение процедур реагирования;

- оценка рисков;

- внедрение технических средств по защите КИ.

Федеральные законы устанавливают требования к ограничению доступа к информации, являющейся конфиденциальной. Эти требования должны выполняться лицами, получающими доступ к таким данным. Они не имеют права передавать эти данные третьим лицам, если их обладатель не дает на это своего согласия (ст. 2 п. 7 ФЗ РФ «Об информации, информационных технологиях и о защите информации»).

Федеральные законы требуют защитить основы конституционного строя, права, интересы, здоровье людей, нравственные принципы, обеспечить безопасность государства и обороноспособность страны. В связи с этим необходимо в обязательном порядке соблюдать КИ, к которой доступ ограничивается федеральными законами. Эти нормативные акты определяют:

- при каких условиях информация относится к служебной, коммерческой, другой тайне;

- обязательность соблюдения условий конфиденциальности;

- ответственность за разглашение КИ.

Информация, которую получают сотрудники компаний и организации, осуществляющие определенные виды деятельности, должна быть защищена в соответствии с требованиями закона по защите конфиденциальной информации, если в соответствии с ФЗ на них возложены такие обязанности. Данные, относящиеся к профессиональной тайне, могут быть предоставлены третьим лицам, если это прописано ФЗ или есть решение суда (при рассмотрении дел о разглашении КИ, выявлении случаев хищения и др.).

Полный перечень документов, которые регламентируют подходы к безопасности информации. Смотреть.

Защита конфиденциальной информации на практике

В ходе рабочего процесса работодатель и сотрудник совершают обмен большим количеством информации, которая носит различный характер, включая конфиденциальную переписку, работу с внутренними документами (к примеру, персональные данные работника, разработки предприятия).

Степень надежности защиты информации имеет прямую зависимость от того, насколько ценной она является для компании. Комплекс правовых, организационных, технических и других мер, предусмотренных для этих целей, состоит из различных средств, методов и мероприятий. Они позволяют существенно снизить уязвимость защищаемой информации и препятствуют несанкционированному доступу к ней, фиксируют и предотвращают ее утечку или разглашение.

Правовые методы должны применяться всеми компаниями, независимо от простоты используемой системы защиты. Если эта составляющая отсутствует или соблюдается не в полной мере, компания не будет способна обеспечить защиту КИ, не сможет на законном основании привлечь к ответственности виновных в ее утрате или разглашении. Правовая защита – это в основном грамотное в юридическом плане оформление документации, правильная работа с сотрудниками организации. Люди – основа системы защиты ценной конфиденциальной информации. В этом случае необходимо подобрать эффективные методы работы с сотрудниками. Во время разработки предприятиями мероприятий по обеспечению сохранности КИ вопросы управления должны находиться в числе приоритетных.

Защита информации на предприятии

При возникновении гражданско-правовых и трудовых споров о разглашении, хищении или при других вредительских действиях в отношении коммерческой тайны, решение о причастности к этому определенных лиц будет зависеть от правильности создания системы защиты этой информации в организации.

Особое внимание нужно уделить идентификации документации, составляющей коммерческую тайну, обозначив ее соответствующими надписями с указанием владельца информации, его наименования, месторасположения и круга лиц, имеющих к ней доступ.

Сотрудники при приеме на работу и в процессе трудовой деятельности по мере формирования базы КИ должны знакомиться с локальными актами, регламентирующими использование коммерческой тайны, строго соблюдать требования по обращению с ней.

В трудовых договорах должны прописываться пункты о неразглашении работником определенной информации, которую предоставляет ему работодатель для использования в работе, и ответственности за нарушение этих требований.

IT-защита информации

Важное место в защите КИ занимает обеспечение технических мероприятий, так как в современном высокотехнологичном информационном мире корпоративный шпионаж, несанкционированный доступ к КИ предприятий, риски утери данных в результате вирусных кибератак являются довольно распространенным явлением. Сегодня не только крупные компании соприкасаются с проблемой утечки информации, но и средний, а также малый бизнес чувствует необходимость в защите конфиденциальных данных.

Нарушители могут воспользоваться любой ошибкой, допущенной в информационной защите, к примеру, если средства для ее обеспечения были выбраны неправильно, некорректно установлены или настроены.

Хакерство, Интернет-взломы, воровство конфиденциальной информации, которая сегодня становится дороже золота, требуют от собственников компаний надежно ее защищать и предотвращать попытки хищений и повреждений этих данных. От этого напрямую зависит успех бизнеса.

Многие компании пользуются современными высокоэффективными системами киберзащиты, которые выполняют сложные задачи по обнаружению угроз, их предотвращению и защите утечки. Необходимо использовать качественные современные и надежные узлы, которые способны быстро реагировать на сообщения систем защиты информационных блоков. В крупных организациях из-за сложности схем взаимодействия, многоуровневости инфраструктуры и больших объемов информации очень сложно отслеживать потоки данных, выявлять факты вторжения в систему. Здесь на помощь может прийти «умная» система, которая сможет идентифицировать, проанализировать и выполнить другие действия с угрозами, чтобы вовремя предотвратить их негативные последствия.

Для обнаружения, хранения, идентификации источников, адресатов, способов утечки информации используются различные IT-технологии, среди которых стоит выделить DLP и SIEM- системы, работающие комплексно и всеобъемлюще.

DLP-систему «КИБ СёрчИнформ» можно интегрировать с SIEM-решениями. Это усилит эффект от двух продуктов.

DLP-системы для предотвращения утери данных

Чтобы предотвратить воровство конфиденциальной информации компании, которое может нанести непоправимый вред бизнесу (данные о капиталовложениях, клиентской базе, ноу-хау и др.), необходимо обеспечить надежность ее сохранности. DLP-системы (Data Loss Prevention) – это надежный защитник от хищения КИ. Они защищают информацию одновременно по нескольким каналам, которые могут оказаться уязвимыми к атакам:

- USB-разъемы;

- локально функционирующие и подключенные к сети принтеры;

- внешние диски;

- сеть Интернет;

- почтовые сервисы;

- аккаунты и др.

Основное предназначение DLP-системы – контролировать ситуацию, анализировать ее и создавать условия для эффективной и безопасной работы. В ее задачи входит анализирование системы без информирования работников компании об использовании этого способа отслеживания рабочих узлов. Сотрудники при этом даже не догадываются о существовании такой защиты.

DLP-система контролирует данные, которые передаются самыми различными каналами. Она занимается их актуализацией, идентифицирует информацию по степени ее важности в плане конфиденциальности. Если говорить простым языком, DLP фильтрует данные и отслеживает их сохранность, оценивает каждую отдельную информацию, принимает решение по возможности ее пропуска. При выявлении утечки система ее заблокирует.

Использование этой программы позволяет не только сохранять данные, но и определять того, кто их выслал. Если, к примеру, работник компании решил «продать» информацию третьему лицу, система идентифицирует такое действие и направит эти данные в архив на хранение. Это позволит проанализировать информацию, в любой момент взяв ее из архива, обнаружить отправителя, установить, куда и с какой целью эти данные отправлялись.

Специализированные DLP-системы – это сложные и многофункциональные программы, обеспечивающие высокую степень защиты конфиденциальной информации. Их целесообразно использовать для самых различных предприятий, которые нуждаются в особой защите конфиденциальной информации:

- частных сведений;

- интеллектуальной собственности;

- финансовых данных;

- медицинской информации;

- данных кредитных карт и др.

SIEM-системы

Эффективным способом обеспечения информационной безопасности специалисты считают программу SIEM (Security Information and Event Management), позволяющую обобщить и объединить все журналы протекающих процессов на различных ресурсах и других источниках (DLP-системах, ПО, сетевых устройствах, IDS, журналах ОС, маршрутизаторах, серверах, АРМ пользователей и др.).

Если угроза не была выявлена своевременно, при этом существующая система безопасности сработала с отражением атаки (что происходит не всегда), «история» таких атак впоследствии становится недоступной. SIEM соберет эти данные во всей сети и будет хранить на протяжении определенного отрезка времени. Это позволяет в любой момент воспользоваться журналом событий с помощью SIEM, чтобы использовать его данные для анализа.

Кроме того, эта система позволяет использовать удобные встроенные средства с целью анализа и обработки произошедших инцидентов. Она преобразовывает трудночитаемые форматы информации о происшествиях, сортирует их, выбирает самые значимые, отсеивает незначительные.

В особых правилах SIEM прописаны условия для накопления подозрительных событий. Она сообщит о них при накоплении такого их количества (три и более), которое свидетельствует о возможной угрозе. Пример – неверное введение пароля. Если фиксируется единичное событие введения неправильного пароля, SIEM не будет сообщать об этом, так как случаи единоразовых ошибок ввода пароля при входе в систему происходят довольно часто. Но регистрация повторяющихся попыток введения невалидного пароля во время входа в один и тот же аккаунт может свидетельствовать о несанкционированном доступе.

Любая компания сегодня нуждается в подобных системах, если ей важно сохранить свою информационную безопасность. SIEM и DLP обеспечивают полноценную и надежную информационную защиту компании, помогают избежать утечки и позволяют идентифицировать того, кто пытается навредить работодателю путем хищения, уничтожения или повреждения информации.

Все статьи

Самое важное про ИСПДн: что нужно знать о системах персональных данных

12 ноя 20213490

Согласно законодательству РФ и требованиям регуляторов, на все компании, работающие с ПДн, возложены обязанности по обеспечению их безопасности и защите. Для выполнения требований необходимо понять, насколько защищена система, используемая для их хранения и обработки, и какие опасности могут ей угрожать.

Сегодня мы расскажем, что скрывается под аббревиатурой ИСПДн, как определить уровень ее защищенности и грамотно выбрать подходящую инфраструктуру для ее размещения. Статья будет полезна компаниям, которые работают с персональными данными своих клиентов или сотрудников и хотят обеспечить полное соответствие требованиям 152-ФЗ и регуляторов.

По порядку об ИСПДн

Начнем с терминологии. Аббревиатура ИСПДн расшифровывается как информационная система персональных данных. В ее состав входят не только сами ПДн, но также инструменты, использующиеся для обеспечения безопасности этих данных, и средства их обработки. Разберемся, что конкретно включает ИСПДн, на простом примере.

Предположим, у вас есть собственный сервис доставки. В рамках бизнес-процессов вы вынуждены собирать определенные персональные данные своих пользователей, с которыми работают менеджеры вашей компании. Соответственно, ваша ИСПДн будет включать:

- сами персданные (ФИО, адреса электронной почты, номера контактных телефонов, а в некоторых случаях дополнительную информацию вроде даты рождения);

- БД, где собраны эти данные;

- серверное оборудование, используемое для хранения этих БД;

- программное обеспечение для обработки данных — CRM или другие инструменты автоматизации отношений с клиентами;

- устройства, которые ваши сотрудники (менеджеры, курьеры и пр.) используют для работы с ПДн;

- средства защиты информации — антивирусные средства, файрволы и прочие.

Обратите внимание: компания обязана защищать персональные данные не только своих клиентов, но и сотрудников.

Подробнее о том, как меняется уровень защищенности в зависимости от того, кому принадлежат данные, мы поговорим чуть ниже.

Классификация ИСПДн

Согласно методике ФСТЭК, все ИСПДн можно разделить на группы по 7 параметрам. Каждому типу в каждой группе соответствует свой уровень защищенности (УЗ). Давайте рассмотрим эту классификацию внимательнее.

По размещению:

| Тип ИСПДн | УЗ |

|---|---|

| Распределенная (расположена в разных субъектах, городах или регионах РФ или же охватывает всю территорию страны) |

Низкий |

| Городская (сконцентрирована в одном городе или поселке) | Низкий |

| Корпоративная распределенная (может находиться как в одном, так и в разных населенных пунктах, однако при этом целиком принадлежит только одной организации) | Средний |

| Кампусная (размещается в разных, но близко расположенных по отношению друг к другу зданиях) | Средний |

| Локальная (сосредоточена в одном здании) | Высокий |

По типу соединения с сетями общего пользования (интернетом):

| Тип ИСПДн | УЗ |

|---|---|

| Все сотрудники компании-владельца ИСПДн имеют доступ к ПДн | Низкий |

| Только определенные сотрудники, закрепленные в перечне, и сам субъект ПДн имеют доступ к данным | Средний |

По операциям, которые можно производить над записями баз ПДн:

| Тип ИСПДн | УЗ |

|---|---|

| Исключительно чтение и поиск данных | Высокий |

| Разрешается запись новых данных, их удаление и сортировка | Средний |

| Можно модифицировать и передавать данные | Низкий |

По степени обезличивания ПДн:

| Тип ИСПДн | УЗ |

|---|---|

| Данные обезличиваются при предоставлении пользователю | Высокий |

| Данные обезличиваются исключительно при их передаче в другие организации, при этом пользователю внутри организации предоставляются без обезличивания | Средний |

| Обезличивания данных не происходит, они позволяют идентифицировать субъекта ПДн | Низкий |

По объему данных, предоставляемых без обработки:

| Тип ИСПДн | УЗ |

|---|---|

| Предоставляется доступ ко всей базе данных | Низкий |

| Доступ есть только к части данных | Средний |

| Данные не предоставляются | Высокий |

С помощью классификации ФСТЭК, зная указанные выше параметры ИСПДн, можно установить общий уровень ее защищенности. Зачем это нужно? В будущем это позволит оценить актуальные для рассматриваемой информационной системы типы угроз и установить требуемый уровень защищенности ПДн.

Уровни и классы защищенности персональных данных

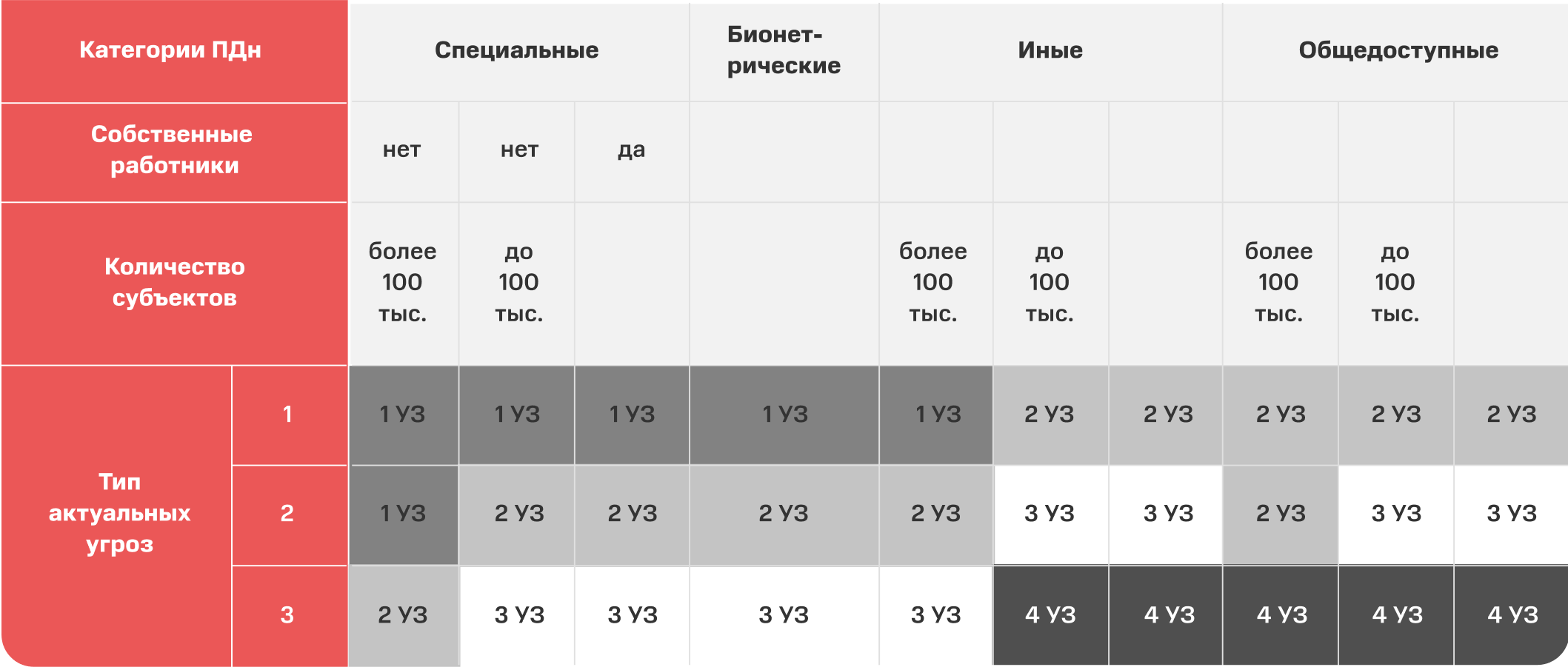

Российские регуляторы выделяют четыре уровня защищенности (УЗ) персональных данных — УЗ-1, 2, 3 и 4, при этом:

- УЗ-1 требует наиболее серьезных мер защиты;

- УЗ-4 наименее требователен к средствам обеспечения безопасности данных;

УЗ зависит сразу от нескольких факторов:

- категория ПД — общедоступные, специальные, биометрические или иные;

- принадлежат ли эти данные только сотрудникам оператора;

- количество субъектов;

- тип актуальных угроз.

Для определения уровня защищенности можно обратиться к этой таблице:

К примеру, вы храните ПДн 120 тысяч субъектов, они относятся к типу общедоступных, принадлежат не только вашим сотрудникам и для них актуален третий тип угроз. По этим параметрам мы можем определить уровень защищенности ПДн — УЗ-4. Однако в случае, если вы храните специальные данные сотрудников, для которых актуален первый тип угроз, они относятся уже к УЗ-1.

Зная, к какому уровню защищенности относятся данные в вашей ИСПДн, можно подобрать облачную инфраструктуру, соответствующую требованиям регуляторов по защите информации в ИСПДн.

Среди компаний до сих пор жив миф о том, что персональные данные нельзя хранить в облаках. На самом деле, ни законодательство РФ, ни регуляторы не запрещают этого делать. Чтобы избежать недоразумений, в первую очередь, необходимо выбрать провайдера, предлагающего виртуальную инфраструктуру, которая обеспечивает требуемый вам уровень защищенности. Эта информация, как правило, представлена не только на сайтах IaaS-провайдеров, но и зафиксирована документально.

Облако 152-ФЗ от #CloudMTS подходит для размещения ИСПДн с учетом требований 21 приказа ФСТЭК вплоть до УЗ-1. Значит, нашу аттестованную виртуальную инфраструктуру можно использовать для хранения ПДн любого уровня защищенности.

Размещение ИСПДн не на локальных ресурсах, а в аттестованном облаке провайдера имеет множество преимуществ:

- CAPEX трансформируются в OPEX;

- экономия на обслуживании оборудования и ФОТ сотрудников;

- быстрое и гибкое масштабирование — как и в обычном публичном облаке;

- поставщик услуги гарантирует обеспечение нужного уровня безопасности данных и несет финансовую ответственность.

Если вы уже сделали выбор в пользу защищенного облака, постарайтесь выяснить у провайдера максимум информации о предлагаемом сервисе. Изучите аттестат или иной документ, уточните, заключает ли провайдер официальный договор-поручение на обработку ПДн и проведение каких дополнительных работ он берет на себя.

Мероприятия

11 апр 2023

Вебинар

Повышаем отказоустойчивость микросервисного приложения с помощью Apache Kafka

Регистрация открыта

29 мар 2023

Вебинар

Создаем экосистему цифрового рабочего места с помощью сервисов #CloudMTS

Регистрация открыта

21 мар 2023

Бизнес-завтракПартнерский проект

Бизнес-завтрак «Бизнес вместе с МТС»

Подробнее

13 мар 2023

Вебинар

Основы Kubernetes: секреты от #CloudMTS

Подробнее

28 фев 2023

ВебинарПартнерский проект

Технологии и здоровье: автоматизируем медосмотры 2.0

Подробнее

28 фев 2023

Вебинар

Облака 2023. Главные причины перенести ИТ инфраструктуру в облако прямо сейчас

Подробнее

15 фев 2023

КонференцияРазработка

Site Reliability Engineering

Подробнее

14 фев 2023

Конференция

Kubernetes 101: что такое контейнеры и зачем они вашему бизнесу

Подробнее

Новости

Подпишитесь на рассылку

- Рассказываем про новинки и обновления наших продуктов

- Онлайн и оффлайн мероприятия, в которых вы можете принять участие

- Раз в месяц присылаем рассылку с последними новостями

Регистрация на выбранную

вами дату завершена

В этой статье мы приведём наш топ-9 программ и сервисов для обеспечения полной кибербезопасности вашего бизнеса, включая SIEM и DLP системы, программу для предотвращения утечки файлов, корпоративные антивирусы и систему учёта рабочего времени.

«Противостояние брони и снаряда» — выражение, когда-то введённое в обиход теоретиками войны и конструкторами оружия. Его суть – как только появляется новая, более прочная и надёжная броня, сразу начинается разработка снаряда, способного её пробить. И наоборот. Впрочем, это правило работает не только в оружейной среде, но и в других сферах. В том числе в секторе обеспечения информационной безопасности компаний и предприятий.

Базовый постулат обеспечения корпоративной цифровой безопасности в современных реалиях – принцип «нулевого доверия», Zero Trust. Он заключается в том, что киберзащита компании должна быть тотальной, и охватывать не только попытки взлома извне, но и потенциальные недружественные действия изнутри. Основывается такая система на использовании комбинации из разных программных решений.

В этой статье мы расскажем, какое ПО лучше использовать, чтобы создать «киберброню», способную защитить корпоративную информацию от «снарядов» преступников, мошенников, конкурентов, недоброжелателей и прочих инсайдеров. Рассмотрим комплекс из SIEM и DLP-систем, программ для защиты документооборота, антивирусов и СУРВ.

SIEM (Security Information and Event Management) – системы сбора и управления информацией о безопасности, а также анализа событий информационной безопасности открывают наш Топ-9 лучших программ для обеспечения информационной безопасности. Само это ПО не предназначено для защиты и предотвращения утечек данных и иных кибер-проблем. Его задача – собирать информацию от DLP, IDS, антивируса, маршрутизатора и проч., анализировать её и сообщать об отклонениях, подозрительных действиях и т.п.

Подобных программ достаточно много, поэтому мы выбрали сразу несколько вариантов для рассмотрения.

IBM QRadar Security Intelligence

IBM QRadar Security Intelligence – платформа, в рамках которой реализовано сразу несколько продуктов для обнаружения угроз сетевой безопасности, оценки и противодействия им. ПО обеспечивает возможность управления событиями, интеграции информации о безопасности, обнаружения аномальных ситуаций, управления журналами и реализации других задач. Именно комплексность и большое количество возможностей – главные достоинства данной системы.

Основные возможности:

- Единая архитектура анализа угроз, журналов, событий и других маркеров.

- Расчёт корреляции, а также аномальных событий фактически в режиме реального времени.

- Обширные возможности анализа сетевой активности.

- Обширные возможности анализа действий пользователей и запущенных приложений.

- Определение инцидентов с высоким уровнем приоритетности.

- Автоматизированная система составления отчётов.

- Сбор и обобщение информации о зафиксированных угрозах.

- Масштабированный контроль активности в рамках предприятия.

- Проведение детального анализа на основании технологий больших данных.

Недостатки:

- Некоторым регистрируемым событиям не присваивается категория.

- Это масштабная система, что может повлечь некоторые сложности с интеграцией.

Стоимость:

Доступен 14-дневный пробный период, а также возможность бесплатного использования ПО с ограниченным функционалом. Стоимость лицензии – от 800$ в месяц.

Splunk Enterprise Security

Splunk Enterprise Security – ещё один мощный инструмент, предназначенный для аналитики событий информационной безопасности на предприятиях. Его основная отличительная черта – ориентированность в первую очередь на современные угрозы и адаптивность с новыми программно-аппаратными решениями. Благодаря этому ПО отличается высокой оперативностью обнаружения угроз и оповещения о них.

Основные возможности:

- Мониторинг угроз в режиме реального времени.

- Проверка пользователей, программ и сетевых ресурсов.

- Обнаружение сложных угроз, в том числе определение взаимосвязей между разными событиями.

- Обнаружение внутренних угроз, в том числе касающихся злонамеренных действий со стороны сотрудников.

- Расследование инцидентов, в том числе установление их масштабов.

- Автоматизация управления и выгрузки данных.

- Обнаружение мошенничества на основании выявления аномалий в действиях.

Недостатки:

- Корпоративная версия отличается определённой сложностью установки.

- Отсутствует русскоязычная локализация новых версий ПО.

Стоимость:

Стоимость лицензии – от 1800$ в год в зависимости от конфигурации.

McAfee Enterprise Security Manager

Разработчики McAfee Enterprise Security Manager называют свою систему одним из лидеров по скорости и полноте обработки информации. Это ПО доступно для развёртывания, как в облачных, так и в локальных сетях. Хорошо подходит для предприятий и организаций, где требуется обработка больших объёмов данных. Также продукт отличается высоким уровнем интеграции с ПО сторонних разработчиков без API, что позволяет создавать корпоративные системы информационной безопасности, используя наиболее подходящее с собственной точки зрения программное обеспечение.

Основные возможности:

- Наличие готовых конфигураций с предварительно настроенными сценариями.

- Встроенные пакеты материалов по базовым поведениям пользователей.

- Отдельный пакет функций для мониторинга внутренних служб ОС Windows.

- Обнаружение угроз в режиме реального времени.

- Система информирования об угрозах.

- Мониторинг данных в облачных и локальных сетях.

- Сбор и кластеризация событий.

- Формирование автоматических отчётов о событиях.

Недостатки:

- Система требовательна к объёму вычислительных ресурсов.

- Не всегда оперативное устранение обнаруженных багов.

Стоимость:

Стоимость одной бессрочной лицензии – от 1400 рублей. Для всех новых пользователей доступен 14-дневный бесплатный тестовый период.

DLP-системы

DLP-система (расшифровка аббревиатуры – Data Leak Prevention) – специализированное ПО, предназначенное для защиты от утечек и кражи конфиденциальной корпоративной информации. Такие программы используют технологии блокировки передачи информации через разные каналы, предлагают функционал для мониторинга поведения сотрудников и всех участников сети, предоставляют некоторые возможности отслеживания активностей персонала.

Рынок DLP-систем обширен, но на нем можно выделить два лидирующих продукта.

InfoWatch Traffic Monitor

Система InfoWatch Traffic Monitor разработана для работы под большими нагрузками при необходимости обработки значительных объёмов информации. Это масштабируемое ПО, которое одинаково хорошо подходит для крупных организаций и небольших офисов. Основные функции – мониторинг и блокировка данных. Особенность – способность обнаруживать документы и мультимедийные данные, блокировать их даже в случае их значительного видоизменения пользователем.

Основные возможности:

- Обнаружение трафика конфиденциальной информации всех типов.

- Блокировка передачи конфиденциальной информации.

- Обнаружение недобросовестных сотрудников.

- Обнаружение мошеннических схем.

- Обнаружение неочевидных угроз.

- Контроль путей распространения информации внутри компании.

Недостатки:

- Недостаточный функционал контроля активности пользователей.

- Отсутствие кейлоггера.

- Модульная инфраструктура с размещением модулей на отдельных серверах.

Стоимость:

Продукт продаётся с годичной возобновляемой лицензией. Стоимость зависит от выбранной конфигурацией и предоставляется разработчиком по запросу.

DeviceLock DLP

DeviceLock DLP – хостовая DLP-система, предназначенная для мониторинга информации и блокировки её несанкционированного распространения. Предоставляет обширные возможности настройки сценарий и политик контроля, что позволяет интегрировать её в организациях разных типов для решения большинства задач, связанных с защитой конфиденциальных данных.

Основные возможности:

- Блокировка доступа пользователей к данным.

- Блокировка доступа пользователей к серверам и периферийным устройствам.

- Индивидуальная настройка параметров мониторинга и блокировки.

- Контроль доступа и взаимодействия пользователей с сетевыми сервисами.

Недостатки:

- Ограниченные возможности мониторинга сотрудников.

- Необходимость точной настройки сценариев для корректного срабатывания блокировки.

Стоимость:

Стоимость годичной лицензии – от 4 275 рублей. Точная цена зависит от выбранной версии и конфигурации.

Решения для защиты документов

Ещё одна категория полезных программ – ПО, позволяющее обнаружить человека, похитившего документы. В разных решениях реализованы различные методы достижения такого результата. Но действительно эффективной можно назвать только одну систему.

EveryTag

EveryTag – программа, которая позволяет с очень высокой вероятностью обнаружить сотрудника, похитившего информацию. ПО особым образом маркирует документы, причём маркировка визуально незаметна. В случае утечки информации и появления несанкционированной копии, её достаточно загрузить в систему чтобы узнать, кто из сотрудников совершил хищение. Подход простой, но эффективный.

Основные возможности:

- Защита документов в электронном формате.

- Защита от несанкционированного фотографирования распечатанных документов.

- Защита от кражи методом несанкционированных снимков экрана.

- Защита от хищения распечатанных документов.

Недостатки:

- Это целевое ПО, функционал которого позволяет только обнаруживать сотрудников, похищающих документы.

Стоимость:

Стоимость зависит от приобретаемой конфигурации ПО. Прайс-лист разработчик предоставляет только по запросу клиента.

Корпоративные антивирусы

Система информационной безопасности компании не будет полной без внедрения хорошего корпоративного антивируса. Это ПО для защиты информации и оборудования от вредоносного программного обеспечения, вирусных угроз и кибер-атак. Рынок предлагает достаточно много хороших программ такого типа. Рассмотрим некоторые из них.

Kaspersky Small Office Security

Kaspersky Small Office Security – надёжный антивирус с быстрым обновлением баз данных и хорошим уровнем защиты от угроз. ПО оптимально подходит для небольших компаний, но может использоваться и в крупных организациях. Несомненное достоинство – расширенный функционал, охватывающий практически все аспекты цифрового взаимодействия компании с внешними сетями.

Основные возможности:

- Файловый антивирус.

- Веб-антивирус.

- Защита от сбора данных.

- Контроль обновления программ.

- Защита веб-камер.

- Фильтрация активности пользователей.

- Контроль установленных программ.

- Защита финансовой информации.

- Блокировка рекламы.

- Шифрование информации.

Недостатки:

- ПО в большей степени ориентировано на малые офисы.

- Ограниченный функционал управления в веб-панели.

Стоимость:

Стоимость годичной лицензии – от 3900 рублей для конфигурации с защитой до 5 ПК.

McAfee Endpoint Protection Essential

McAfee Endpoint Protection Essential – ещё один популярный корпоративный антивирус. Также отличается хорошим набором инструментов для защиты от сетевых и программных угроз. Оптимизирован для решения задач компаний и организаций, отличается простотой настройки и управления, а также высокой частотой обновления баз данных. Ключевые достоинства – высокая эффективность обнаружения угроз и противодействия им, обширные возможности настройки отчётов.

Основные возможности:

- Брандмауэр.

- Мониторинг в режиме реального времени.

- Защита от вирусов-вымогателей.

- Сетевая защита ПК.

- Контроль веб-трафика.

- Автоматическая реакция на вероятные угрозы.

Недостатки:

- Усложнённая установка и настройка.

- Требовательность к ресурсам оборудования при полном сканировании системы.

Стоимость:

Стоимость годичной лицензии – от 6000 рублей. Точная цена зависит от выбранной конфигурации.

Системы учёта рабочего времени (Kickidler)

Системы учета рабочего времени (СУРВ) – еще одна категория ПО, без которого не обойтись, налаживая комплексную защиту корпоративных данных. Правда, здесь следует рассматривать только СУРВ, функционал которых дополнен инструментами контроля сотрудников, работающих за ПК. И здесь вне конкуренции программа Kickidler, поскольку среди всего доступного на рынке ПО именно у неё наиболее обширный набор инструментов для мониторинга работников и их действий.

Изобретательность недобросовестных сотрудников в стремлении к совершению корпоративных преступлений нельзя недооценивать. Они регулярно изобретают новые методы обхода внимания ПО для контроля и блокировки движения информации. Но возможные бреши в защите можно закрыть, контролируя не только движение корпоративных данных, но и действия самого работника.

Kickidler с его функциями записи видео с мониторов сотрудников, кейлоггера, онлайн-мониторинга и контроля времени пребывания за ПК в этом отношении очень хорош. К слову, у компании есть реальный кейс по обнаружению инсайдера, ворующего клиентскую базу, подтверждающий эффективность такого контроля.

К слову, сотрудник, зная, что каждое его действие регистрируется и сохраняется, с гораздо меньшей вероятностью попытается похитить данные или совершить другое корпоративное преступление. Особенно с учётом того, что противоречивые или спорные моменты можно уточнить на основании показателей сразу нескольких инструментов (например, проверив данные кейлоггера и запись видео с экрана).

Основные возможности:

- Онлайн-мониторинг ПК работников – возможность смотреть экраны сотрудников в реальном времени.

- Кейлоггер – запись всех нажатий на клавиатуру.

- Запись видео – в непрерывном режиме записывается видеосигнал с экрана сотрудника.

- Регистрация времени начала и завершения работы, а также пауз и простоев.

- Удалённый доступ к ПК сотрудников.

- Автоуведомления о нарушениях на рабочем месте – напоминания о постоянном контроле для предупреждения серьёзных проступков.

Недостатки:

- Отсутствие мобильных версий.

- Отсутствие интеграции с облачными сервисами.

Стоимость:

ПО доступно в бесплатной версии (подключение до 6 ПК). Доступен 2-недельный бесплатный тестовый период для полной версии. Стоимость лицензии – 220 рублей в месяц за каждый подключенный ПК.

Выводы

SIEM-система контролирует информацию, ищет угрозы и предупреждает о них. DLP-система контролирует обмен данными и препятствует их краже. ПО для защиты документов исключает вероятность их кражи любым способом. Корпоративный антивирус противодействует вредоносному ПО. СУРВ контролирует поведение и действия сотрудников. А вместе все эти системы составляют надёжный контур кибер-безопасности, который в такой конфигурации пробить практически невозможно.

Система учёта рабочего времени Kickidler

Понравилась статья? Подпишитесь на нас в соцсетях.

Угрозы безопасности персональных данных зависят от вида информационной системы персональных данных (ИСПДн). Нормативными правовыми актами в области защиты персональных данных определены виды ИСПДн, которые различаются теми или иными характеристиками.

Характеристики информационных систем персональных данных

По структуре ИСПДн подразделяются:

- на автономные (не подключенные к иным ИСПДн) комплексы технических и программных средств, предназначенные для обработки персональных данных (автоматизированные рабочие места);

- на комплексы автоматизированных рабочих мест, объединенных в единую ИСПДн средствами связи без использования технологии удаленного доступа (локальные ИСПДн);

- на комплексы автоматизированных рабочих мест и (или) локальных ИСПДн, объединенных в единую ИСПДн средствами связи с использованием технологии удаленного доступа (распределенные ИСПДн).

По наличию подключений к сетям связи общего пользования и (или) сетям международного информационного обмена ИСПДн подразделяются на системы, имеющие подключения, и системы, не имеющие подключений.

ИСПДн имеет подключения к сетям связи общего пользования и (или) сетям международного информационного обмена, если вся система или ее элементы пересылают данные по электронным каналам связи в другие системы или имеют подключение к сети Интернет.

По режиму обработки персональных данных в ИСПДн. ИСПДн подразделяются на однопользовательские и многопользовательские.

ИСПДн является однопользовательской, когда один сотрудник сочетает в себе роли Администратора и Пользователя ИСПДн, и единолично осуществляет обработку персональных данных на одном автоматизированном рабочем месте. Во всех других случаях, ИСПДн является многопользовательской.

По разграничению прав доступа пользователей. ИСПДн подразделяются на системы без разграничения прав доступа и системы с разграничением прав доступа.

ИСПДн является системой с разграничением прав, если в ней присутствуют разные группы пользователей с разными правами. ИСПДн является системой без разграничения прав, когда все пользователи имеют одинаковые права на действия с персональными данными.

ИСПДн в зависимости от местонахождения их технических средств подразделяются на системы, все технические средства которых находятся в пределах Российской Федерации, и системы, технические средства которых частично или целиком находятся за пределами Российской Федерации.

Основные виды информационных систем персональных данных

Исходя из характеристик ИСПДн, ФСТЭК России, выделило 6 видов ИСПДн [1]:

- автоматизированные рабочие места, не имеющих подключение к сетям связи общего пользования и (или) сетям международного информационного обмена;

- автоматизированные рабочие места, имеющих подключение к сетям связи общего пользования и (или) сетям международного информационного обмена;

- локальных ИСПДн, не имеющих подключения к сетям связи

общего пользования и (или) сетям международного

информационного обмена; - локальных ИСПДн, имеющих подключения к сетям связи

общего пользования и (или) сетям международного

информационного обмена; - распределенных ИСПДн, не имеющих подключения к сетям связи

общего пользования и (или) сетям международного

информационного обмена; - распределенных ИСПДн, имеющих подключения к сетям связи общего пользования и (или) сетям международного информационного обмена.

Виды информационных систем персональных данных в сфере здравоохранения, социальной сферы, труда и занятости

Минздравсоцразвития России,с учетом основных видов ИСПДн от ФСТЭК России и характеристик ИСПДн, определило 10 типов ИСПДн для учреждений здравоохранения, социальной сферы, труда и занятости [2]. А именно:

- Автономная ИС I типа – однопользовательское, автономное рабочее место, не имеющее подключения к сетям связи общего пользования и (или) сетям международного информационного обмена информационные системы.

- Автономная ИС II типа – однопользовательское, автономное рабочее место, имеющее подключение к сетям связи общего пользования и (или) сетям международного информационного обмена информационные системы.

- Автономная ИС III типа – многопользовательское автономное рабочее место, не имеющее подключения к сетям связи общего пользования и (или) сетям международного информационного обмена информационные системы, без разграничения прав доступа.

- Автономная ИС IV типа – многопользовательское, автономное рабочее место, имеющее подключение к сетям связи общего пользования и (или) сетям международного информационного обмена информационные системы, без разграничения прав доступа.

- Автономная ИС V типа – многопользовательское, автономное рабочее место, не имеющее подключения к сетям связи общего пользования и (или) сетям международного информационного обмена информационные системы, с разграничением прав доступа.

- Автономная ИС VI типа – многопользовательское, автономное рабочее место, имеющее подключение к сетям связи общего пользования и (или) сетям международного информационного обмена информационные системы, с разграничением прав доступа.

- ЛИС I типа – локальная информационная система, не имеющая подключения к сетям связи общего пользования и (или) сетям международного информационного обмена информационные системы, с разграничением прав доступа.

- ЛИС II типа – локальная информационная система, имеющая подключение к сетям связи общего пользования и (или) сетям международного информационного обмена информационные системы, с разграничением прав доступа.

- Распределенная ИС I типа – распределенная информационная система, не имеющая подключения к сетям связи общего пользования и (или) сетям международного информационного обмена информационные системы, с разграничением прав доступа.

- Распределенная ИС II типа – распределенная информационная система, имеющая подключение к сетям связи общего пользования и (или) сетям международного информационного обмена информационные системы, с разграничением прав доступа.

Вывод

Из вышеизложенного следует вывод, что для всех организаций, которые не являются учреждениями здравоохранения, социальной сферы, труда и занятости, используют 6 основных видов информационных систем персональных данных определенных ФСТЭК России.

Учреждения здравоохранения, социальной сферы, труда и занятости, используют 10 видов информационных систем персональных данных определенных Минздравсоцразвития России.

Источники:

- Базовая модель угроз безопасности персональных данных при их обработке в информационных системах персональных данных (Выписка), утверждена ФСТЭК России, 15.02.2008;

- Методические рекомендации по составлению Частной модели угроз безопасности персональных данных при их обработке в информационных системах персональных данных учреждений здравоохранения, социальной сферы, труда и занятости, утверждена Департаментом информатизации Минздравсоцразвития России, 23.12.2009

Открываем занавес неизвестного – что это такое информационные системы персональных данных и как с ними работать?

Информационными системами персональных данных (ИСПДн) в своей деятельности пользуются многие компании и организации, как государственные, так и муниципальные.

Что такое государственные и частные ИСПДн, особенности частных и государственных ИСПДн, узнаем определения и рассмотрим особенности данных систем, а также основные процессы работы с ними.

Расскажем инструкция регламентирует какие обязанности оператора ИСПДн регламентирует инструкция по обеспечению безопасности обрабатываемой информации.

Скрыть содержание

- Что это такое государственные и частные ИСПДн?

- Государственные

- Обработка ПДн

- Аттестация

- Матрица доступа

- Инструкция пользователя

- Как происходит обработка личных сведений?

Что это такое государственные и частные ИСПДн?

Информационная система ПДн предназначена для хранения и обработки личной информации. Она состоит из:

- Совокупности сведений, которые хранятся в базе.

- Технических средств, применяющихся для работы с данными сведениями.

- Средств автоматизации работ, связанных с учетом и обработкой информации, находящейся в ИСПДн (автоматизирующие средства применяются не во всех системах).

К персональной относится информация, касающаяся конкретного лица или субъекта. В это понятие входят такие сведения:

- Фамилия, имя, отчество.

- Дата рождения.

- Адрес прописки и фактического проживания.

- Материальное, семейное и социальное положение.

- Размеры доходов.

- Профессия.

- Иные данные.

Особенности частных

Для большинства крупных частных предприятий и компаний, которые работают в России, неотъемлемыми стали программы бухучета, занимающиеся обработкой данных о:

- зарплате сотрудников;

- пенсионных, страховых налоговых отчислений;

- социальных пособиях;

- добровольных взносах (к примеру, негосударственное страхование пенсионеров);

- принудительных платежах (например, алиментах).

Практически у каждой серьезной компании имеется автоматизированная система учета кадров: самостоятельная или являющаяся составляющей ERP-системы.

В зависимости от характера деятельности в разных фирмах и на производстве появляются специфические системы, которые обрабатывают ПДн:

- автоматизированные банковские системы;

- биллинговые системы или абонентские базы;

- базы страховых компаний;

- системы, хранящие данные коллекторских агентств;

- бюро кредитных историй с информацией о гражданах;

- амбулаторные электронные карты в медицинских организациях и пр.

Все перечисленные системы обслуживают бизнес-процессы.

Государственные

Российское законодательство в области ПДн основано на Конституции РФ и международных договорах России и состоит из действующего ФЗ-152 «О персональных данных» и прочих законов, определяющих случаи и тонкости обработки персональной информации.

Согласно федеральным законам, государственные органы имеют полномочия на принятие нормативных актов по определенным вопросам относительно обработки ПДн.Данные акты не могут нести в себе положения, которые ограничивают права субъектов личных данных. Указанные проекты официально публикуются. Исключение составляют акты или конкретные их положения, содержащие информацию, доступ к которой ограничивается законом.

Обработка ПДн

Процесс обработки ПДн – это изменение, добавление, хранение, удаление, анализ или распространение персональной информации. У каждой ИСПДн обязательно должна быть конкретная цель обработки. Она и служит главным критерием при выделении категории ИСПДн.

Обработкой данных занимается оператор – это государственный, частный орган, физическое или юридическое лицо, работающее с персональной информацией. Оператор определяет цели и характер обработки ПДн.

Внимание! Каждая ИСПДн должна иметь администратора безопасности. Это лицо, в чьи рабочие обязанности входит обеспечение защиты ПДн в системе.

Сотрудник следит за работой средств, защищающих информацию, регулярно проводит антивирусные проверки, консультирует сотрудников по теме безопасности личных данных.

Кроме того, каждая ИСПДн должна иметь разработанную «Частную модель актуальных угроз». Данный документ выделяет среди всех потенциальных угроз безопасности информации те, которые представляют реальную опасность. Модель строится на основании оценок экспертов.

Аттестация

Аттестация ИСПДн обязательна только для государственных систем персональных данных. Операторы обязаны их защищать в соответствии с Правилами защиты сведений, не являющихся государственной тайной, которые содержатся в государственных ИСПДн. Правила утверждены Приказом ФСТЭК РФ №17 от 2013 года.

Для негосударственных информационных систем аттестат соответствия нормам безопасности может пригодиться в том случае, когда необходимо доказывать требуемую степень защиты ИСПДн. Для частных систем аттестация проводится добровольно. Для этого могут использоваться Специальные рекомендации и требования по защите конфиденциальных данных (СТР-К). Доступ к указанному документу ограничен. Его можно получить исключительно в управлении ФСТЭК.

Процедура аттестации проводится компанией, обладающей лицензией на ведение дел по технической защите информационных ресурсов. Для этого создается аттестационная комиссия, включающая экспертов в сфере информационной безопасности. Задача команды – оценить соответствие технических и организационных мероприятий, испытать программные средства защиты ПДн.

Внимание! По результатам оценки выдается либо Аттестат, либо рекомендации по устранению недочетов системы защиты ПДн. Чтобы пройти аттестацию, организация должна тщательно подготовиться к процедуре или поручить этот процесс компетентным лицам.

Для частных компаний может быть достаточно получения декларации соответствия. Документ составляет оператор, привлекая специалистов в сфере защиты ПДн.

Матрица доступа

Особенности избирательного управления доступом описываются моделью системы на основе матрицы доступа (МД). Также она называется матрицей контроля доступа. МД – это прямоугольная матрица, в рамках которой объект системы – это строка, а субъект – столбец. На пересечении строки и столбца указан вид разрешенного доступа субъекта к определенному объекту.

Доступы бывают следующие:

- К чтению.

- Для записи.

- На исполнение и другие.

Количество объектов и видов доступа к ним меняются, согласно определенным правилам, использующимся в конкретной системе. Изменения данных правил также решаются матрицей. Первоначальное состояние системы определяет матрица доступа.

Действия регламентируются и фиксируются в матрице:

- R – чтение.

- CR – создание объекта.

- W – запись внутри объекта.

- D – избавление от объекта.

- Знак «+» определяет доступность для конкретного субъекта.

- Знак «-» определяет недоступность для субъекта.

Состояние информационной системы будет считаться безопасным, если, согласно ее политике, субъекты имеют право только на определенные виды доступа к объектам и предусматривается запрет доступа.

На примере предприятия объектами будут:

- Технические средства, обрабатывающие, принимающие и передающие информацию.

- Коммерческая тайна.

- Личные данные клиентов.

- ПДн работников.

- Документация.

- Личные дела сотрудников.

- Электронные БД персонала и клиентуры.

- Бумажные и электронные приказы, договора, планы, отчеты, являющиеся коммерческой тайной.

- Средства защиты данных: антивирусы, сигнализационная система и др.

- Личные данные бывших сотрудников и клиентов.

В роли субъектов доступа к данным выступают:

- Директор (S1).

- Главбух (S2).

- Специалист (S3).

Скачать образец матрицы доступа к информационным системам персональных данных

Инструкция пользователя

Инструкция регламентирует обязанности оператора ИСПДн по обеспечению безопасности обрабатываемой информации. Она включает:

- Обязанности пользователя ИСПДн.

- Запрещенные для пользователя ИСПДн действия.

- Права оператора ИСПДн.

- Ответственность пользователя.

- Правила работы в информационно-телекоммуникационных сетях международного обмена информацией.

- Перечень документации, использованной при разработке инструкции.

- Скачать бланк инструкции пользователя информационных систем персональных данных

- Скачать образец инструкции пользователя информационных систем персональных данных

Как происходит обработка личных сведений?

Процесс обработки ПДн в системе должен соответствовать следующим принципам:

- Обработка данных выполняется только на законных основаниях.

- Процедура ограничивается достижением заблаговременно утвержденных конкретных целей, не противоречащих закону.

- Недопустимо объединение нескольких БД, содержащих информацию, чья обработка осуществляется в несовместимых между собой целях.

- Обрабатываются только те ПДн, которые соответствуют целям обработки.

- Обеспечение точности информации, ее достаточности и актуальности для конкретных целей.

Необходимость обеспечения безопасности ИСПДн актуальна. Конфиденциальность личной информации является обязательным требованием для лиц, имеющих доступ к персональным данным. Важно не допускать их распространения, если субъект ПДн не дал на это своего согласия или если отсутствуют на то законные основания.

Практической

реализацией политики (концепции)

информационной безопасности фирмы

является технологическая система

защиты информации.

Защита информации представляет собой

жестко

регламентированный и динамический

технологический процесс,

предупреждающий нарушение доступности,

целостности, достоверности

и конфиденциальности ценных информационных

ресурсов

и, в конечном счете, обеспечивающий

достаточно надежную

безопасность информации в процессе

управленческой и производственной

деятельности фирмы.

Система

защиты информации — рациональная

совокупность направлений,

методов, средств и мероприятий, снижающих

уязвимость

информации и препятствующих

несанкционированному доступу

к информации, ее разглашению или утечке.

Главными

требованиями

к организации эффективного функционирования

системы являются: персональная

ответственность руководителей и

сотрудников за сохранность носителя и

конфиденциальность информации,

регламентация

состава конфиденциальных сведений и

документов, подлежащих

защите, регламентация порядка доступа

персонала к конфиденциальным

сведениям и документам, наличие

специализированной службы безопасности,

обеспечивающей практическую реализацию

системы защиты и нормативно-методического

обеспечения

деятельности этой службы.

Собственники

информационных ресурсов, в том числе

государственные учреждения, организации

и предприятия, самостоятельно определяют

(за исключением информации, отнесенной

к государственной

тайне) необходимую степень защищенности

ресурсов и тип

системы, способы и средства защиты,

исходя из ценности информации.

Ценность информации и требуемая

надежность ее защиты находятся

в прямой зависимости. Важно, что структура

системы защиты должна охватывать не

только электронные информационные

системы, а весь управленческий комплекс

фирмы в единстве его

реальных функциональных и производственных

подразделений, традиционных

документационных процессов. Отказаться

от бумажных документов и часто

рутинной, исторически сложившейся

управленческой

технологии не всегда представляется

возможным, особенно

если вопрос стоит о безопасности ценной,

конфиденциальной

информации.

Основной

характеристикой системы является ее

комплексность, т.е. наличие в ней

обязательных элементов, охватывающих

все направления

защиты информации. Соотношение элементов

и их содержания

обеспечивают индивидуальность построения

системы защиты информации конкретной

фирмы и гарантируют неповторимость

системы, трудность ее преодоления.

Конкретная

система защиты

представляет собой комплексную

взаимосвязанную структуру элементов.

Элементами системы

являются: правовой, организационный,

инженерно-технический,

программно-аппаратный и криптографический.

Мы в данной лекции будем рассматривать

только первые три элемента.

Правовой

элемент

системы

защиты информации основывается на

нормах информационного права и

предполагает юридическое закрепление

взаимоотношений фирмы и государства

по поводу правомерности

использования системы защиты информации,

фирмы и

персонала по поводу обязанности персонала

соблюдать установленные

собственником информации ограничительные

и технологические

меры защитного характера, а также

ответственности персонала

за нарушение порядка защиты информации.

Этот элемент включает:

• наличие

в организационных документах фирмы,

правилах внутреннего

трудового распорядка, контрактах,

заключаемых с

сотрудниками, в должностных и рабочих

инструкциях положений и обязательств

по защите конфиденциальной информации;

-

формулирование

и доведение до сведения всех сотрудников

фирмы (в том числе не связанных с

конфиденциальной информацией)

положения о правовой ответственности

за разглашение конфиденциальной

информации, несанкционированное

уничтожение или фальсификацию

документов; -

разъяснение лицам,

принимаемым на работу, положения о

добровольности принимаемых ими на себя

ограничений, связанных с выполнением

обязанностей по защите информации.

Организационный

элемент

системы

защиты информации содержит меры

управленческого, ограничительного

(режимного) и технологического

характера, определяющие основы и

содержание системы защиты, побуждающие

персонал соблюдать правила защиты

конфиденциальной информации фирмы. Эти

меры связаны с установлением режима

конфиденциальности в фирме. Элемент

включает в себя регламентацию:

-

формирования и

организации деятельности службы

безопасности и службы конфиденциальной

документации (или менеджера по

безопасности, или референта первого

руководителя), обеспечения деятельности

этих служб (сотрудника) нормативно-методическими

документами по организации и технологии

защиты информации; -

составления и

регулярного обновления состава (перечня,

списка, матрицы) защищаемой информации

фирмы, составления и ведения перечня

(описи) защищаемых бумажных,

машиночитаемых и электронных документов

фирмы; -

разрешительной

системы (иерархической схемы)

разграничения доступа персонала к

защищаемой информации; -

методов отбора

персонала для работы с защищаемой

информацией, методики обучения и

инструктирования сотрудников; -

направлений и

методов воспитательной работы с

персоналом, контроля соблюдения

сотрудниками порядка защиты информации; -

технологии защиты,

обработки и хранения бумажных,

машиночитаемых и электронных

документов фирмы (делопроизводственной,

автоматизированной и смешанной

технологий); внемашинной технологии

защиты электронных документов; -

порядка защиты

ценной информации фирмы от случайных

или умышленных несанкционированных

действий персонала; -

ведения всех видов

аналитической работы;

-

порядка защиты

информации при проведении совещаний,

заседаний, переговоров, приеме

посетителей, работе с представителями

рекламных агентств, средств массовой

информации; -

оборудования

и аттестации помещений и рабочих зон,

выделенных

для работы с конфиденциальной информацией,

лицензирования

технических систем и средств защиты

информации

и охраны, сертификации информационных

систем,

предназначенных для обработки защищаемой

информации; -

пропускного

режима на территории, в здании и

помещениях фирмы,

идентификации персонала и посетителей; -

системы

охраны территории, здания, помещений,

оборудования,

транспорта и персонала фирмы;

-

действий персонала

в экстремальных ситуациях;

-

организационных

вопросов приобретения, установки и

эксплуатации технических средств

защиты информации и охраны; -

организационных

вопросов защиты персональных компьютеров,

информационных систем, локальных сетей;

-

работы по управлению

системой защиты информации;

-

критериев и порядка

проведения оценочных мероприятий по

установлению степени эффективности

системы защиты информации.

Элемент организационной

защиты является стержнем, основной

частью рассматриваемой комплексной

системы. По мнению большинства

специалистов, меры организационной

защиты информации

составляют 50—-60% в структуре большинства

систем защиты

информации. Это связано с рядом факторов

и также с тем, что важной составной

частью организационной защиты информации

является

подбор, расстановка и обучение персонала,

который будет

реализовывать на практике систему

защиты информации. Сознательность,

обученность и ответственность персонала

можно с

полным правом назвать краеугольным

камнем любой даже самой технически

совершенной системы защиты информации.

Организационные меры защиты отражаются

в нормативно-методических

документах службы безопасности, службы

конфиденциальной

документации учреждения или фирмы. В

этой связи часто

используется единое название двух

рассмотренных выше элементов

системы защиты — «элемент

организационно-правовой защиты

информации».

Инженерно-

технический элемент

системы

защиты информации

предназначен для пассивного и активного

противодействия средствам

технической разведки и формирования

рубежей охраны территории, здания,

помещений и оборудования с помощью

комплексов технических средств. При

защите информационных систем этот

элемент имеет весьма важное значение,

хотя стоимость средств технической

зашиты и охраны велика. Элемент включает

в себя:

-

сооружения

физической (инженерной) защиты от

проникновения посторонних лиц на

территорию, в здание и помещения

(заборы, решетки, стальные двери, кодовые

замки, идентификаторы, сейфы и др.); -

средства защиты

технических каналов утечки информации,

возникающих при работе ЭВМ, средств

связи, копировальных аппаратов,

принтеров, факсов и других приборов и

офисного оборудования, при проведении

совещаний, заседаний, беседах с

посетителями и сотрудниками, диктовке

документов и т.п.; -

средства защиты

помещений от визуальных способов

технической разведки; -

средства обеспечения

охраны территории, здания и помещений

(средства наблюдения, оповещения,

сигнализирования, информирования и

идентификации); -

средства

противопожарной охраны; -

средства обнаружения

приборов и устройств технической

разведки (подслушивающих и передающих

устройств, тайно установленной

миниатюрной звукозаписывающей и

телевизионной аппаратуры и т.п.); -

технические

средства контроля, предотвращающие

вынос персоналом из помещения

специально маркированных предметов,

документов, дискет, книг и т.п.

В

каждом структурном элементе комплексной

системы защиты

могут быть реализованы на практике

только

отдельные составные части в зависимости

от поставленных

задач защиты в крупных и некрупных

фирмах различного профиля,

малом бизнесе. Структура системы, состав

и содержание

элементов, их взаимосвязь зависят от

объема и ценности защищаемой

информации, характера возникающих угроз

безопасности

информации, требуемой надежности защиты

и стоимости системы.

Например, в некрупной фирме с небольшим

объемом защищаемой

информации можно ограничиться

регламентацией технологии обработки

и хранения документов, доступа персонала

к

документам и делам. Можно дополнительно

выделить в отдельную

группу и маркировать ценные бумажные,

машиночитаемые и

электронные документы, вести их опись,

установить порядок подписания сотрудниками

обязательства о неразглашении тайны

фирмы,

организовывать регулярное обучение и

инструктирование

сотрудников, вести аналитическую и

контрольную работу. Применение

простейших методов защиты, как правило,

дает значительный

эффект.

В

крупных производственных и исследовательских

фирмах с множеством

информационных систем и значительными

объемами защищаемых сведений

формируется многоуровневая система

защиты информации,

характеризующаяся иерархическим

доступом к информации.

Однако эти системы, как и простейшие

методы защиты, не должны создавать

сотрудникам серьезные неудобства в

работе, т.е. они должны быть «прозрачными».

Содержание составных

частей элементов, методы и средства

защиты информации в рамках любой

системы защиты должны регулярно

изменяться с целью предотвращения их

раскрытия заинтересованным лицом.

Конкретная система защиты информации

фирмы всегда является строго

конфиденциальной, секретной. При

практическом использовании системы

следует помнить, что лица, проектирующие

и модернизирующие систему, контролирующие

и анализирующие ее работу не могут

быть пользователями этой системы.

Следовательно,

безопасность информации в современных

условиях компьютеризации информационных

процессов имеет принципиальное

значение для предотвращения незаконного

и часто преступного использования

ценных сведений. Задачи обеспечения

безопасности информации реализуются

комплексной системой защиты информации,

которая по своему назначению способна

решить множество проблем, возникающих

в процессе работы с конфиденциальной

информацией и документами. Основным

условием безопасности информационных

ресурсов ограниченного доступа от

различных видов угроз является прежде

всего организация в фирме аналитических

исследований, построенных на современном

научном уровне и позволяющих иметь

постоянные сведения об эффективности

системы защиты и направлениях ее

совершенствования в соответствии с

возникающими ситуационными проблемами.

Соседние файлы в папке ИБИС гр.445зс 2015

- #

- #

- #

- #

- #

- #

- #

- #

.jpg)