Если вы храните персональные данные, то обязаны их защищать. Для защиты нужно знать, насколько система, в которой они хранятся, подвержена угрозам. Чтобы это понять, надо определить, к какому виду и классу относится она и сами данные. Разберем, что такое ИСПДн и что полезно знать про такие системы, если вы работаете с персональными данными.

Что такое ИСПДн: раскладываем по полочкам

ИСПДн — это информационная система персональных данных. Она включает в себя сами персональные данные и средства, которые используют для их обработки и защиты.

Например, у вас интернет-магазин и вы собираете в базу персональные данные клиентов. В таком случае вы оператор персональных данных, а к вашей ИСПДн относят:

- Сами персональные данные: имена, фамилии, почтовые адреса, номера телефонов, а также другую информацию, которую вы можете спрашивать у клиентов, чтобы предлагать им определенные товары и скидки, например, дату рождения или данные о семейном положении и наличии детей.

- Базы данных, в которых эти данные записаны.

- Серверы, то есть физическое оборудование, на котором хранятся базы.

- Программы, где данные обрабатываются, например CRM менеджеров.

- Компьютеры, на которых сотрудники работают с персональными данными.

- Защитные программы: антивирусы, межсетевые экраны и другое подобное ПО.

ИСПДн делят на виды и классы, в зависимости от разных параметров. При этом сами данные — обязательная часть системы. Поэтому когда мы говорим о видах и классах ИСПДн, мы можем говорить о видах и классах самих персональных данных.

Какие бывают виды ИСПДн

Согласно документу ФСТЭК об определении угроз, ИСПДн делят на несколько групп по разными критериям. У каждой группы есть базовая защищенность, которую нужно знать, чтобы определить общий уровень защищенности системы.

Общий уровень защищенности считается так:

- Если у 70% критериев системы высокий уровень защищенности, а у остальных — средний, то уровень защищенности всей ИСПДн высокий.

- Если у 70% критериев системы высокий или средний уровень защищенности, а у остальных низкий — уровень защищенности всей системы средний.

- В остальных случаях уровень защищенности системы низкий.

Ниже расскажем, на какие группы ИСПДн делят, а также как оценить общий уровень защищенности системы с учетом базовой защищенности групп, к которым ее относят.

Группы ИСПДн по территориальному размещению:

- Распределенные, которые находятся в разных регионах и городах России. Например, ИСПДн облачного провайдера распределенная, так как серверы и клиенты находятся по всей стране.

- Городские, все части которых находятся в пределах одного города.

- Корпоративные распределенные, все части которой принадлежат одной компании. Они могут находиться как в одном, так и в нескольких городах. Например, если у компании много филиалов по всей стране, ее ИСПДн считается корпоративной распределенной.

- Кампусные, все части которых находятся в пределах близко расположенных зданий. Так, ИСПДн завода будет кампусной.

- Локальные, все части которых находятся в одном здании. Обычно это ИСПДн небольших локальных фирм.

Низкий уровень защищенности по какому-либо параметру не означает, что система всегда будет уязвима и данные в ней хранить опасно — это всего лишь накладывает на владельца системы дополнительные обязанности по защите данных.

Группы ИСПДн по наличию выхода в интернет:

- Многоточечный выход в сеть, когда выход в интернет есть у нескольких компьютеров и серверов.

- Одноточечный выход в интернет, когда все компьютеры и серверы выходят в интернет через один общий шлюз.

- Выхода в интернет нет, например, если на заводе построена закрытая сеть.

Группы ИСПДн по доступным операциям с данными:

- Разрешены только чтение и поиск — база сформирована, дополнять и изменять ее нельзя.

- Дополнительно разрешена запись данных, их удаление и сортировка.

- Дополнительно разрешена модификация и передача данных — так работают практически все системы.

Группы ИСПДн по разграничению доступа к персональным данным:

- Доступ к персональным данным есть только у их субъекта и у отдельных сотрудников оператора персональных данных.

- Доступ к персональным данным есть у всех сотрудников оператора.

Формально может существовать система, в которой доступ к персональным данным есть у любого постороннего человека. Но это запрещено законом — персональные данные не должны находиться в открытом доступе.

Группы ИСПДн по уровню обезличивания данных:

- Пользователи ИСПДн получают только обезличенные данные, их нельзя связать с конкретным человеком. При этом в самой системе данные хранятся в необезличенном виде, поэтому остаются персональными.

- Данные обезличивают при передаче в другие организации, но сотрудники внутри организации могут получить их необезличенными.

- Данные не обезличивают даже для передачи.

Группы ИСПДн по объему предоставления базы данных другим компаниям:

- По запросу оператор предоставляет другой компании полный доступ к базе персональных данных.

- По запросу оператор выдает доступ только к части данных, например, к информации об отдельных пользователях.

- Оператор не предоставляет никакой информации, хранит базу только для себя и не передает ее третьим лицам.

Предположим, у вашей компании филиалы в разных городах, доступ к интернету многоточечный, доступ к данным разрешен только некоторым сотрудникам, разрешены только чтение и поиск данных, система выдает обезличенные данные и компания хранит данные только для себя. Получается, что по одному критерию у вас низкий уровень защищенности, по двум средний, а по остальным трем — высокий. И у вашей ИСПДн будет средний общий уровень защищенности.

Когда общий уровень защищенности подсчитан, его используют для оценки угроз, актуальных для ИСПДн. Это нужно сделать, чтобы понять, как защищать персональные данные. Оценка угроз — сложная процедура со множеством технических тонкостей, которая подробно описана в двух документах ФСТЭК: «Методике определения актуальных угроз» и «Базовой модели угроз безопасности». Оценку проводит IT-специалист компании: штатный или на аутсорсе.

Но мало знать уровень защищенности ИСПДн и актуальные угрозы — конкретные технические требования к защите системы зависят еще и от уровня защищенности персональных данных.

Уровни защищенности персональных данных и классы защищенности ИСПДн

До 11 марта 2013 года все, кто работал с персональными данными, обязаны были провести классификацию своей ИСПДн. Для этого нужно было собрать специальную комиссию и тщательно проанализировать систему. Теперь приказ, который обязывал это делать, отменен. Соответственно, классификация ИСПДн по защищенности тоже больше не действует.

Зато теперь уровни защищенности появились у персональных данных. Всего их четыре — чем выше уровень, тем более серьезная защита нужна данным. Уровни защищенности описаны в 1119 постановлении Правительства, меры защиты — в 21 приказе ФСТЭК.

Мы подробно разбирали уровни защищенности, категории персональных данных и типы актуальных угроз в статье о защите персональных данных в облаке.

Если вам нужно хранить данные третьего уровня защищенности и выше, необходимо провести аттестацию ИСПДн во ФСТЭК. В ходе аттестации ФСТЭК проверяет вашу систему: смотрит, правильно ли вы оценили угрозы, используете ли подходящие технические средства защиты, обеспечили ли достаточную безопасность персональным данным. По итогам проверки выдается аттестат, который подтверждает, что ваша ИСПДн достаточно надежна.

В публичном облаке VK можно хранить персональные данные в соответствии с УЗ-2, 3 и 4. Для хранения данных с УЗ-2 и УЗ-1 также есть возможность сертификации, как в формате частного облака, так и на изолированном выделенном гипервизоре в ЦОДе VK. При построении гибридной инфраструктуры для хранения персональных данных на платформе VK Cloud (бывш. MCS) вы получаете облачную инфраструктуру, уже соответствующую всем требованиям законодательства. При этом частный контур нужно аттестовать, в этом могут помочь специалисты VK, что позволит быстрее пройти необходимые процедуры.

Что нужно знать про ИСПДн

- ИСПДн — это информационные системы персональных данных. В ИСПДн входят как сами персональные данные, так и ПО для их обработки и защиты.

- ИСПДн делят на группы по нескольким критериям: территориальному, наличию выхода в интернет и другим.

- У разных групп разная базовая защищенность — она нужна, чтобы определить актуальные для системы угрозы и понять, как именно защищать персональные данные.

- Классы защищенности ИСПДн упразднены с 2013 года. Теперь есть уровни защищенности самих персональных данных — они зависят от типа данных и актуальных угроз.

Читать по теме:

- Westwing Russia: мы переехали из AWS в облако VK, чтобы предлагать российским клиентам все необходимое.

- Как выполнить 152-ФЗ о защите персональных данных и что с вами будет, если его не соблюдать.

- Защита персональных данных в облаке: как сделать все по закону 152-ФЗ.

Все статьи

Самое важное про ИСПДн: что нужно знать о системах персональных данных

12 ноя 20213490

Согласно законодательству РФ и требованиям регуляторов, на все компании, работающие с ПДн, возложены обязанности по обеспечению их безопасности и защите. Для выполнения требований необходимо понять, насколько защищена система, используемая для их хранения и обработки, и какие опасности могут ей угрожать.

Сегодня мы расскажем, что скрывается под аббревиатурой ИСПДн, как определить уровень ее защищенности и грамотно выбрать подходящую инфраструктуру для ее размещения. Статья будет полезна компаниям, которые работают с персональными данными своих клиентов или сотрудников и хотят обеспечить полное соответствие требованиям 152-ФЗ и регуляторов.

По порядку об ИСПДн

Начнем с терминологии. Аббревиатура ИСПДн расшифровывается как информационная система персональных данных. В ее состав входят не только сами ПДн, но также инструменты, использующиеся для обеспечения безопасности этих данных, и средства их обработки. Разберемся, что конкретно включает ИСПДн, на простом примере.

Предположим, у вас есть собственный сервис доставки. В рамках бизнес-процессов вы вынуждены собирать определенные персональные данные своих пользователей, с которыми работают менеджеры вашей компании. Соответственно, ваша ИСПДн будет включать:

- сами персданные (ФИО, адреса электронной почты, номера контактных телефонов, а в некоторых случаях дополнительную информацию вроде даты рождения);

- БД, где собраны эти данные;

- серверное оборудование, используемое для хранения этих БД;

- программное обеспечение для обработки данных — CRM или другие инструменты автоматизации отношений с клиентами;

- устройства, которые ваши сотрудники (менеджеры, курьеры и пр.) используют для работы с ПДн;

- средства защиты информации — антивирусные средства, файрволы и прочие.

Обратите внимание: компания обязана защищать персональные данные не только своих клиентов, но и сотрудников.

Подробнее о том, как меняется уровень защищенности в зависимости от того, кому принадлежат данные, мы поговорим чуть ниже.

Классификация ИСПДн

Согласно методике ФСТЭК, все ИСПДн можно разделить на группы по 7 параметрам. Каждому типу в каждой группе соответствует свой уровень защищенности (УЗ). Давайте рассмотрим эту классификацию внимательнее.

По размещению:

| Тип ИСПДн | УЗ |

|---|---|

| Распределенная (расположена в разных субъектах, городах или регионах РФ или же охватывает всю территорию страны) |

Низкий |

| Городская (сконцентрирована в одном городе или поселке) | Низкий |

| Корпоративная распределенная (может находиться как в одном, так и в разных населенных пунктах, однако при этом целиком принадлежит только одной организации) | Средний |

| Кампусная (размещается в разных, но близко расположенных по отношению друг к другу зданиях) | Средний |

| Локальная (сосредоточена в одном здании) | Высокий |

По типу соединения с сетями общего пользования (интернетом):

| Тип ИСПДн | УЗ |

|---|---|

| Все сотрудники компании-владельца ИСПДн имеют доступ к ПДн | Низкий |

| Только определенные сотрудники, закрепленные в перечне, и сам субъект ПДн имеют доступ к данным | Средний |

По операциям, которые можно производить над записями баз ПДн:

| Тип ИСПДн | УЗ |

|---|---|

| Исключительно чтение и поиск данных | Высокий |

| Разрешается запись новых данных, их удаление и сортировка | Средний |

| Можно модифицировать и передавать данные | Низкий |

По степени обезличивания ПДн:

| Тип ИСПДн | УЗ |

|---|---|

| Данные обезличиваются при предоставлении пользователю | Высокий |

| Данные обезличиваются исключительно при их передаче в другие организации, при этом пользователю внутри организации предоставляются без обезличивания | Средний |

| Обезличивания данных не происходит, они позволяют идентифицировать субъекта ПДн | Низкий |

По объему данных, предоставляемых без обработки:

| Тип ИСПДн | УЗ |

|---|---|

| Предоставляется доступ ко всей базе данных | Низкий |

| Доступ есть только к части данных | Средний |

| Данные не предоставляются | Высокий |

С помощью классификации ФСТЭК, зная указанные выше параметры ИСПДн, можно установить общий уровень ее защищенности. Зачем это нужно? В будущем это позволит оценить актуальные для рассматриваемой информационной системы типы угроз и установить требуемый уровень защищенности ПДн.

Уровни и классы защищенности персональных данных

Российские регуляторы выделяют четыре уровня защищенности (УЗ) персональных данных — УЗ-1, 2, 3 и 4, при этом:

- УЗ-1 требует наиболее серьезных мер защиты;

- УЗ-4 наименее требователен к средствам обеспечения безопасности данных;

УЗ зависит сразу от нескольких факторов:

- категория ПД — общедоступные, специальные, биометрические или иные;

- принадлежат ли эти данные только сотрудникам оператора;

- количество субъектов;

- тип актуальных угроз.

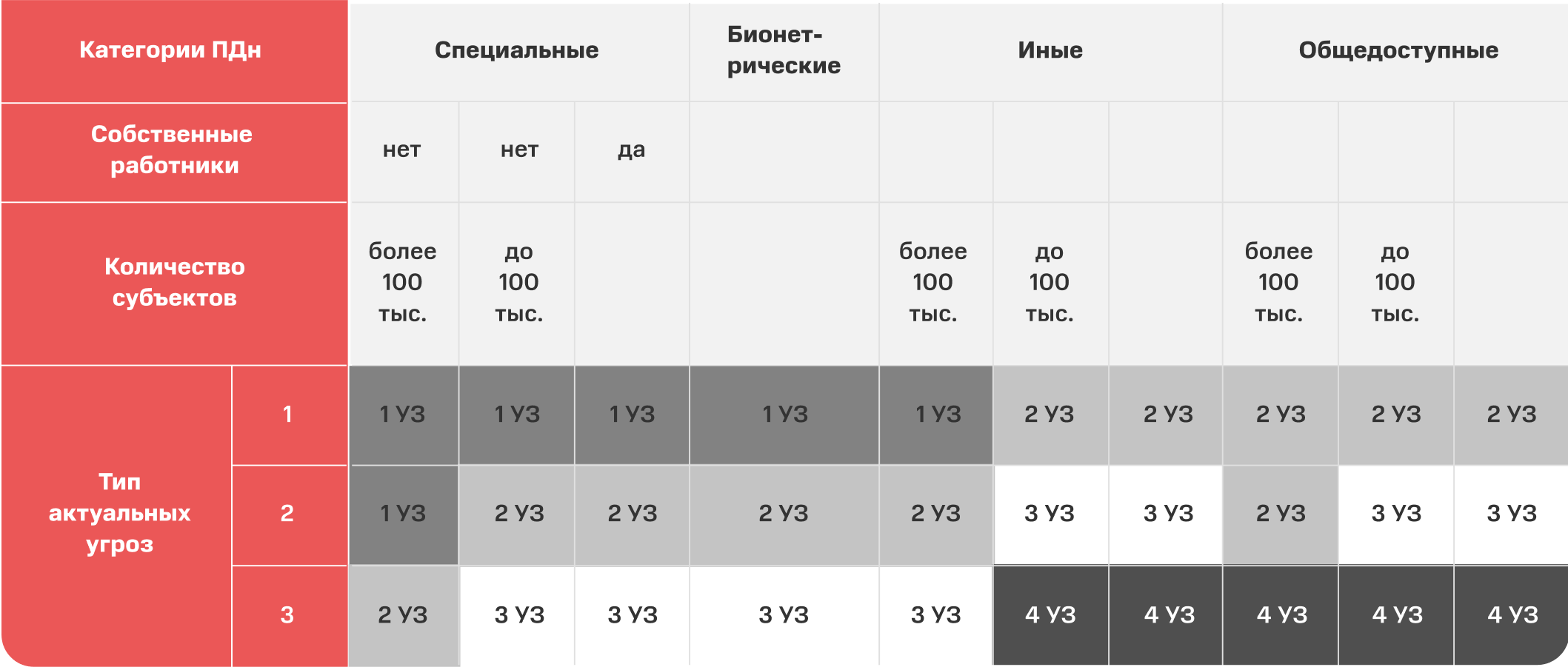

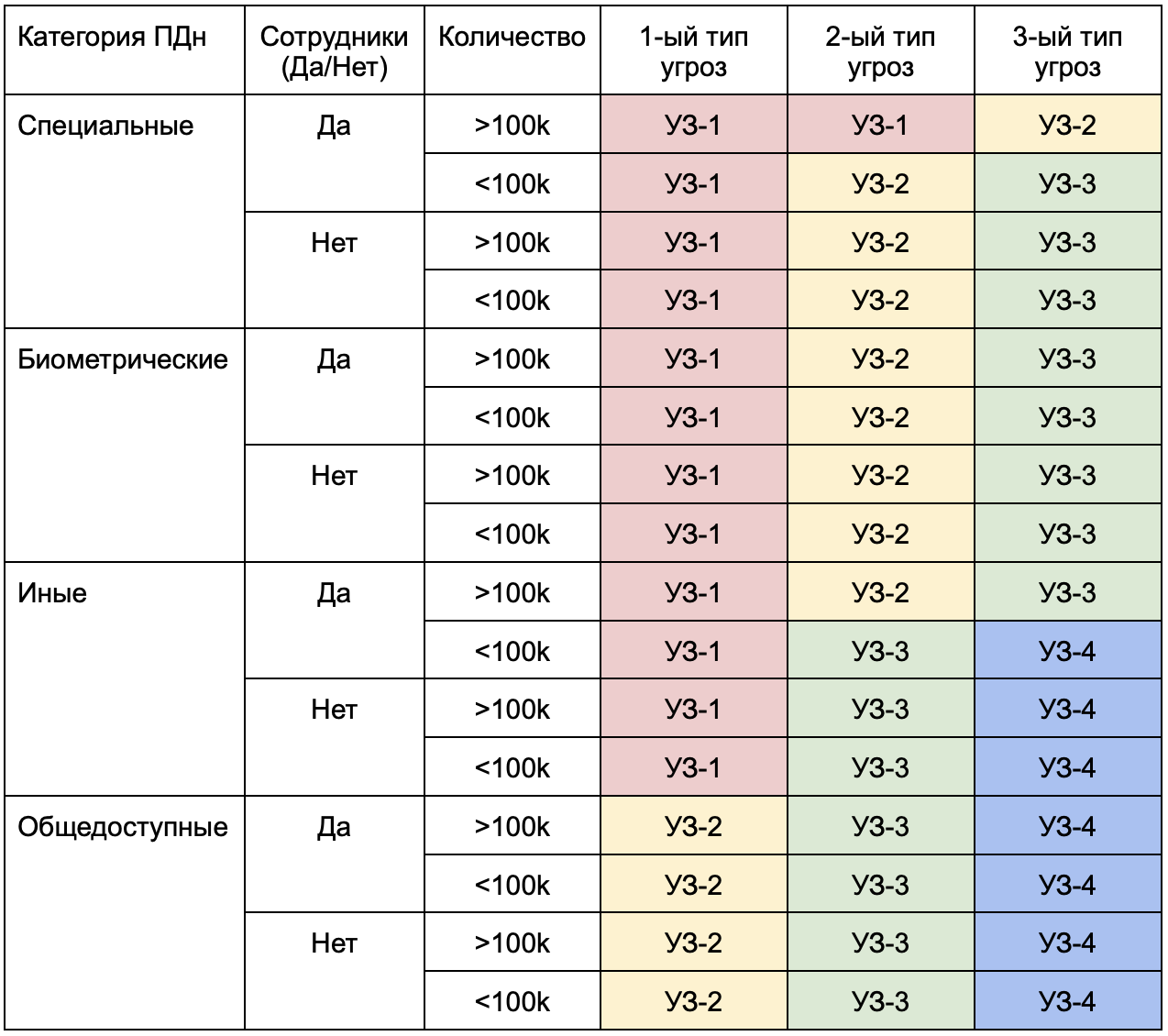

Для определения уровня защищенности можно обратиться к этой таблице:

К примеру, вы храните ПДн 120 тысяч субъектов, они относятся к типу общедоступных, принадлежат не только вашим сотрудникам и для них актуален третий тип угроз. По этим параметрам мы можем определить уровень защищенности ПДн — УЗ-4. Однако в случае, если вы храните специальные данные сотрудников, для которых актуален первый тип угроз, они относятся уже к УЗ-1.

Зная, к какому уровню защищенности относятся данные в вашей ИСПДн, можно подобрать облачную инфраструктуру, соответствующую требованиям регуляторов по защите информации в ИСПДн.

Среди компаний до сих пор жив миф о том, что персональные данные нельзя хранить в облаках. На самом деле, ни законодательство РФ, ни регуляторы не запрещают этого делать. Чтобы избежать недоразумений, в первую очередь, необходимо выбрать провайдера, предлагающего виртуальную инфраструктуру, которая обеспечивает требуемый вам уровень защищенности. Эта информация, как правило, представлена не только на сайтах IaaS-провайдеров, но и зафиксирована документально.

Облако 152-ФЗ от #CloudMTS подходит для размещения ИСПДн с учетом требований 21 приказа ФСТЭК вплоть до УЗ-1. Значит, нашу аттестованную виртуальную инфраструктуру можно использовать для хранения ПДн любого уровня защищенности.

Размещение ИСПДн не на локальных ресурсах, а в аттестованном облаке провайдера имеет множество преимуществ:

- CAPEX трансформируются в OPEX;

- экономия на обслуживании оборудования и ФОТ сотрудников;

- быстрое и гибкое масштабирование — как и в обычном публичном облаке;

- поставщик услуги гарантирует обеспечение нужного уровня безопасности данных и несет финансовую ответственность.

Если вы уже сделали выбор в пользу защищенного облака, постарайтесь выяснить у провайдера максимум информации о предлагаемом сервисе. Изучите аттестат или иной документ, уточните, заключает ли провайдер официальный договор-поручение на обработку ПДн и проведение каких дополнительных работ он берет на себя.

Мероприятия

11 апр 2023

Вебинар

Повышаем отказоустойчивость микросервисного приложения с помощью Apache Kafka

Регистрация открыта

29 мар 2023

Вебинар

Создаем экосистему цифрового рабочего места с помощью сервисов #CloudMTS

Регистрация открыта

21 мар 2023

Бизнес-завтракПартнерский проект

Бизнес-завтрак «Бизнес вместе с МТС»

Подробнее

13 мар 2023

Вебинар

Основы Kubernetes: секреты от #CloudMTS

Подробнее

28 фев 2023

ВебинарПартнерский проект

Технологии и здоровье: автоматизируем медосмотры 2.0

Подробнее

28 фев 2023

Вебинар

Облака 2023. Главные причины перенести ИТ инфраструктуру в облако прямо сейчас

Подробнее

15 фев 2023

КонференцияРазработка

Site Reliability Engineering

Подробнее

14 фев 2023

Конференция

Kubernetes 101: что такое контейнеры и зачем они вашему бизнесу

Подробнее

Новости

Подпишитесь на рассылку

- Рассказываем про новинки и обновления наших продуктов

- Онлайн и оффлайн мероприятия, в которых вы можете принять участие

- Раз в месяц присылаем рассылку с последними новостями

Регистрация на выбранную

вами дату завершена

Содержание данной статьи проверено и подтверждено:

ИСПДн – это информационная система персональных данных.

Она представляет собой систему из набора персональных данных (далее – ПДн), который располагается в базе данных (далее – БД), а также информационных технологий и технических средств, с помощью которых осуществляется обработка таких ПДн. Она может производиться с использованием средств вычислительной техники, либо же без их использования, то есть вручную оператором.

- Оператором является организация, которая обрабатывает данные субъекта.

- Субъект – это человек, который предоставляет персональные сведения о себе.

Стоит отметить, что не все данные являются ПДн, а только те, с помощью которых можно идентифицировать субъект. Обрабатывать данные может не только оператор, но и другие лица по поручению оператора.

ИСПДн на примере

Ярким примером ИСПДн может являться информационная система кадровой и бухгалтерской работы, которая обрабатывает сведенья сотрудников организации. В данной информационной системе будет располагаться БД персональных данных действующих и уволенных сотрудников. В данную систему будут входить все средства, которые способствуют обработке этих данных. Например АРМы, серверы, программное обеспечение, применяемые средства защиты информации.

Классификация и типы ИСПДн

Для того, чтобы понять, как защищать все эти данные, которые обрабатываются в информационной системе, необходимо определить уровень защищенности. Определение уровня защищенности обрабатываемых ПДн сводится к определению:

- типа ИСПДн;

- актуальных угроз.

Типы ИСПДн

Существует шесть типов информационной системы персональных сведений. Все они приведены в Постановлении Правительства 1119 (далее – ПП № 1119). Их разделение происходит по принципу категорий обрабатываемых персональных данных. Итак, ПП №1119 приводит типы ИС, которые обрабатывают ПДн, относящиеся к следующим категориям:

- специальные;

- биометрические;

- общедоступные;

- иные;

- персональные данные сотрудников.

Актуальные угрозы ИСПДн

После того, как определились с типом ИС, можно переходить к определению актуальных угроз. Их всего три, и они также приведены в ПП №1119, а именно угрозы:

- первого типа;

- второго типа;

- третьего типа.

К угрозам первого типа относятся наличие не декларированных, то есть не задокументированных возможностей в системном ПО (ОС, сервисные программы, антивирусы).

К угрозам второго типа относятся не декларированные возможности в прикладном ПО. Прикладное ПО может быть общего назначения, такие как СУБД и специального назначения, например, бухгалтерские программы.

К третьему типу относятся угрозы в системном и программном ПО, не связанные с вышеперечисленными угрозами.

Уровни защищенности ИСПДн

Существует четыре уровня защищенности.

Еще один важный момент, уровень защищенности зависит не только от типа ИСПДн и угроз, но и от дополнительных факторов:

- чьи персональные данные обрабатываются (работников или не работников);

- количество субъектов ПДн.

Составим таблицу определения уровня защищенности ИСПДн согласно ПП №1119.

| Категория ПДн | Отношение субъекта ПДн к оператору | Количество ПДн | Актуальные угрозы | ||

| У 1 | У 2 | У 3 | |||

| специальные | не сотрудник | более 100000 | УЗ 1 | УЗ 1 | УЗ 2 |

| менее 100000 | УЗ 1 | УЗ 2 | УЗ 3 | ||

| сотрудник | нет ограничений | УЗ 1 | УЗ 2 | УЗ 3 | |

| биологические | не сотрудник | более 100000 | УЗ 1 | УЗ 2 | УЗ 3 |

| менее 100000 | УЗ 1 | УЗ 2 | УЗ 3 | ||

| сотрудник | нет ограничений | УЗ 1 | УЗ 2 | УЗ 3 | |

| общедоступные | не сотрудник | более 100000 | УЗ 2 | УЗ 2 | УЗ 4 |

| менее 100000 | УЗ 2 | УЗ 3 | УЗ 4 | ||

| сотрудник | нет ограничений | УЗ 2 | УЗ 3 | УЗ 4 | |

| иные | не сотрудник | более 100000 | УЗ 1 | УЗ 2 | УЗ 3 |

| менее 100000 | УЗ 1 | УЗ 3 | УЗ 4 | ||

| сотрудник | нет ограничений | УЗ 1 | УЗ 3 | УЗ 4 |

ИСПДн: основные моменты

Чтобы определить, как именно защищать вашу ИС, в которой обрабатываются персональные данные ваших сотрудников или клиентов, необходимо определить уровень защищенности. Для этого нужно знать следующее:

- какие персональные данные обрабатываются и с помощью этого выделить тип ИС;

- угрозы, актуальные для вашей ИС;

- количество обрабатываемых данных

- кем является субъект предоставляемых данных (работником или не работником).

Зная все эти сведения, можно легко установить уровень защищенности вашей ИС. Меры для обеспечения всех вышеприведенных уровней защищенности определены в законодательных документах.

Сокрытие части инфраструктуры предприятия

При анализе ситуации было обнаружено, что две функционирующие ИСПДн не были включены в область оценки. Организации-заказчику требовалось провести анализ ситуации и устранить указанные проблемы.

Постановлением № 1119, принятым 1 ноября 2012 г., утверждены требования, распространяющиеся на защиту персональных данных (ПД) при их обработке в информсистемах. Также этот норматив определяет несколько уровней защищенности такой информации.

Предприятие, использующее персональную информацию, определяет уровень, который должен обеспечить ее защищенность, и оформляет при этом соответствующий акт.

Система защиты персональных данных

Эту систему составляют мероприятия организационной и технической направленности, определяемые в зависимости от реальных угроз, которые имеют место во время обработки ПД и использования при этом информационных технологий в информсистемах.

Обеспечение безопасности должен предусмотреть оператор, занимающийся обработкой ПД. Это может быть конкретное лицо, на которое возложены обязанности, или выполняющее поручение оператора по договору (уполномоченное лицо). Соглашение между предприятием и уполномоченными лицами составляется с учетом обязанности этих лиц обеспечивать безопасность ПД во время их обработки в информационной системе персональных данных (ИСПДн).

Средства защиты ИСПДн выбираются оператором с учетом нормативов, введенных в действие ФСБ РФ и ФС по техническому и экспортному контролю в соответствии с ч. 4 ст. 19 закона «О персональных данных».

ИСПДн имеет вид системы, в которой обрабатываются специальные категории данных, относящихся к персональным по расовым, национальным признакам, политическим, религиозным, философским взглядам и убеждениям, состоянию здоровья, личной жизни каждого субъекта ПД.

ИС по обработке биометрической информации имеет вид системы, в которой обрабатываются сведения по физиологическим, биологическим параметрам субъекта, позволяющим определить его личность и применяемым оператором для этих целей. Но не проходят обработку данные, имеющие отношение к специальному виду ПД.

Информсистемы с общедоступными данными обрабатывают информацию, которая получена из источников ПД, являющихся общедоступными, сформированных в соответствии со ст. 8 закона о персональных данных.

Информсистема, осуществляющая обработку ПД работников предприятия, производит все действия с их использованием только в отношении своих работников. В других случаях ИСПДн считается информсистемой, в которой проходит обработку информация о субъектах, не являющихся сотрудниками предприятия.

Актуальные угрозы, типы

К актуальным относят угрозы, представляющие собой группу условий и факторов, создающих определенную опасность неразрешенного (также и случайного) доступа к ПД во время работы с ними в ИС. Такие действия могут привести к тому, что важная конфиденциальная информация может быть уничтожена, изменена, заблокирована, скопирована, предоставлена кому-либо, распространена или даже использована для выполнения неправомерных действий.

Законодательство выделяет три типа угроз, которые могут быть актуальными для персональных данных:

- к угрозам первого типа в информсистеме относятся те из них, которые в этой системе дополняются угрозами, связанными с недокументированными возможностями в системном ПО, которое применяется в данной ИС;

- угрозами второго типа являются актуальные для ИС угрозы, включая связанные с недокументированными возможностями с использованием прикладного ПО, которое используется в ИС;

- угрозы третьего уровня в ИС, которые не связаны с недокументированными возможностями в системном и прикладном ПО, которое в этой системе применяется.

Оператор самостоятельно определяет для себя тип угроз, актуальных для безопасности ПД, учитывая возможный ущерб, который они могут нанести, и ориентируясь на пункт 5 части 1 ст. 18 ФЗ о персональных данных, а также на ч. 4 ст. 19 этого же документа.

Классификация

ИСПДн классифицируются по структурным признакам и бывают:

- автономного типа, размещенными в пределах одного автоматизированного рабочего места;

- локального типа, в виде группы автоматизированных рабочих мест, объединенных в одну сеть локального вида;

- распределенного типа, при котором связь между рабочими местами, локальными сетями, связанными между собой, осуществляется путем удаленного доступа.

Режим работы с ПД в ИСПДн разделяет их на одно- и многопользовательские. Первые встречаются довольно редко, обычно в пределах одного рабочего места может находиться от двух взаимозаменяемых человек.

Многопользовательские ИСПДн подразделяются на:

- не ограничивающие права доступа;

- разграничивающие эти права.

По расположению:

- системы, размещенные на территории РФ;

- системы, находящиеся полностью или частично за пределами России.

Уровни защищенности

Во время обработки ПД в информсистемах предусматривается установка четырех уровней защищенности этих данных.

Чтобы обеспечить первый уровень, необходимо соблюдение хотя бы одного из ниже перечисленных условий:

- для такой ИС актуальны угрозы 1-го типа, ИС выполняет обработку спецкатегорий, биометрических или других ПД;

- актуальность угроз 2-го типа с обработкой в ИС данных спецкатегорий ПД, касающихся больше 100 тыс. субъектов, не относящихся к сотрудникам оператора.

Обеспечить второй уровень необходимо, если соблюдается хоть одно из условий:

- ИС подвергается угрозам 1-го типа и предназначена для обработки общедоступных ПД;

- возможны угрозы 2-го типа при обработке информационной системой спецкатегорий ПД работников оператора, а также спецкатегорий данных не больше 100 тыс. субъектов, не считающихся работниками предприятия;

- возможны угрозы 2-го типа с обработкой биометрических ПД;

- при угрозах 2-го типа и обработке информсистемой общедоступных данных, касающихся больше чем 100 тыс. субъектов, которые не имеют отношения к сотрудникам оператора;

- при угрозах 2-го типа и обработке прочих категорий ПД, превышающих по количеству 100 тыс. субъектов этих данных, не относящихся к работникам предприятия;

- для ИСПДн с актуальными угрозами 3-го типа с обработкой в ней спецкатегорий ПД больше 100 тыс. субъектов, не являющихся работниками компании.

Требуется создать эффективную защиту для персональной информации с использованием 3-го уровня, если соблюдается одно из условий:

- присутствуют угрозы 3-го типа, обработка информсистемой ведется по общедоступным ПД работников компании или общедоступным ПД, превышающим 100 тыс. субъектов, не являющихся сотрудниками предприятия;

- актуальны угрозы 2-го типа для информсистемы, обрабатывающей прочие категории ПД работников оператора или другие категории ПД до 100 тысяч субъектов, которые не относятся к сотрудникам оператора;

- возможны угрозы 3-го типа для информсистемы, которая производит обработку спецкатегорий ПД работников оператора или таких же данных до 100 тысяч субъектов, не относящихся к сотрудникам оператора;

- угрозы 3-го типа при обработке биометрических ПД;

- угрозы 3-го типа с обработкой прочих категорий персональной информации свыше 100 тыс. субъектов ПД, не сотрудников оператора.

Четвертый уровень ИСПДн предусматривается, если будет присутствовать одно из условий в информационной системе:

- присутствие угроз 3-го типа во время обработки общедоступных ПД;

- присутствуют угрозы 3-го типа при обработке иных категорий ПД сотрудников оператора или субъектов, не являющихся его сотрудниками, в количестве до 100 тыс. человек.

Обеспечение защищенности

Чтобы обеспечить 4-й уровень защищенности ПД, необходимо выполнять следующие требования:

- организовать режим, обеспечивающий безопасное использование помещений, которые применяются для размещения информсистемы. Такой режим должен препятствовать попыткам несанкционированного доступа или пребывания в них людей, которые не имеют права в них находиться;

- носителям персональных данных необходимо обеспечить сохранность;

- руководитель оператора обязан утвердить документ, устанавливающий список сотрудников, имеющих доступ к ПД, которые обрабатываются в информсистеме, и выполняющих с использованием этих данных своих служебные обязанности;

- должны использоваться средства защиты информации, которые были оценены на соответствие требованиям законов РФ, касающихся обеспечения информационной безопасности, если применение этих средств требуется, чтобы нейтрализовать актуальные угрозы.

Третий уровень защищенности ПД во время их обработки в ИС должен обеспечиваться вышеперечисленными требованиями, а также путем назначения конкретного должностного лица, которое будет отвечать за обеспечение безопасности ПД в информсистеме.

Второй уровень ИСПДн в дополнение ко всем перечисленным требованиям должен обеспечиваться ограничением доступа к содержанию электронной формы журнала сообщений. Доступ должен разрешаться только должностным лицам оператора (уполномоченным оператором лицам), использующим сведения, имеющиеся и поступающие в журнал, для выполнения своих рабочих или служебных полномочий.

Чтобы обеспечить первый уровень защищенности ПД во время их обработки в информсистемах, кроме всех требований, описанных в этом разделе, нужно выполнять дополнительные условия:

- выполнение регистрации в электронном журнале в автоматическом режиме изменения полномочий, которыми наделяется сотрудник оператора по доступу к ПД, хранящимся в информсистеме;

- формирование подразделения в структуре оператора, которое должно отвечать за создание и соблюдение условий безопасности ПД в информсистеме. Можно возложить такие обязанности на определенное структурное подразделение.

Оператор должен обеспечить контроль над соблюдением всех требований, установленных законодательством РФ в отношении использования персональных данных. Сделать это можно как самостоятельно, так и с привлечением по договору лицензированных юридических лиц, ИП для организации технической защиты персональной информации и конфиденциальных данных. Такой контроль должен осуществляться 1 раз в три года. Сроки оператор устанавливает самостоятельно.

Акт классификации ИСПДн

Акт должен определять структуру всей системы ПД, а также режим, в котором будут обрабатываться конфиденциальные сведения. Этот документ относится к категории хранящихся под грифом конфиденциальности, ему должен быть присвоен учетный номер.

Чтобы провести классификацию, оператор должен создать на предприятии специальную комиссию. В ее состав должно войти в обязательном порядке лицо, ответственное за защищенность персональных данных. Комиссию назначают приказом собственника предприятия. Этот орган должен осуществлять свою деятельность с учетом Положения о такой комиссии. Результаты ее работы оформляются актом классификации ИСПДн. Подписанный всеми членами комиссии акт утверждается ее председателем.

Защита персональных данных в облаке: что нужно знать компаниям, чтобы не нарушать закон

Уровень сложности

Простой

Время на прочтение

12 мин

Количество просмотров 3.4K

Привет! Меня зовут Макс Плеханов. Я работаю в крупной российской компании, предоставляющей хостинг. Занимаюсь развитием продукта. Одним из важных вопросов, с которыми я сталкиваюсь практически каждый день, — это защита персональных данных.

Обычно мы сами — источники персональных данных, но давайте в этот раз окажемся по ту сторону баррикад: взглянем на процесс взаимодействия с личной информацией с точки зрения бизнеса. Делюсь с вами разбором, как российская компания должна работать с персональными данными (в том числе, в облаке) и защищать их, при этом не нарушая закон.

В России правила обращения с персональными данными граждан определяются федеральным законом «О персональных данных» от 27.06.2006 года №152-ФЗ и перечнем других законодательных актов. Любые организации, которые взаимодействуют с персональными данными, обязаны соблюдать эти законодательные акты, чтобы избежать штрафа от Роскомнадзора. Компании должны заботиться не только о данных своих клиентов или подрядчиков, но и сотрудников.

Нарушить статью 152-ФЗ не так сложно, и это касается не только несанкционированной передачи данных третьим лицам. Чтобы во всём разобраться, нужно знать терминологию и законодательную базу. С них и начнём.

Основная терминология

Согласно пункту 1, статьи 3, 152-ФЗ:

Персональные данные — это любая информация, относящаяся к прямо или косвенно определённому или определяемому физическому лицу (субъекту персональных данных).

Здесь же вводится определение субъекта персональных данных:

Субъект — это «владелец» персональных данных, а персональные данные (ПДн) — это информация, которая относится к конкретному человеку или по которой можно установить личность человека.

Важный момент: не всегда информация, которая на первый взгляд кажется персональными данными, ими является.

Для примера возьмём какое-то распространённое ФИО — Василий Иванович Ушаков. Скорее всего, таких Василиев по всей стране наберётся больше одного и конкретно установить его личность нельзя. Это понимают и компании, собирающие персональные данные, поэтому для осуществления своей деятельности они запрашивают у субъекта дополнительную информацию: номер телефона или электронную почту. По этому набору из ФИО и номера компания будет определять того самого Василия, и этот набор информации будет считаться персональными данными.

Персональные данные разделяются на 4 категории: общедоступные, иные, специальные и биометрические.

Общедоступные персональные данные. Это информация о субъекте, размещённая в общедоступных источниках с его согласия (согласия не на обработку, а на отнесение его данных к категории общедоступных).

Если наш Василий дал согласие на размещение своих ФИО и номера телефона в справочнике, то такие ПДн будут считаться общедоступными. Общедоступные персональные данные характеризуются именно размещением в общедоступных источниках, а не содержащейся в них информацией.

При этом не следует путать общедоступную информацию (статья 7, 149-ФЗ) и персональные данные, опубликованные в общедоступных источниках (статья 8, 152-ФЗ). В отличие от обычной информации, неограниченный доступ к персональным данным не делает их автоматически общедоступными.

Соцсети — отличное тому подтверждение. Судебная практика выработала позицию, согласно которой социальные сети — не общедоступные источники. Как минимум потому, что при регистрации пользователи не дают письменное согласие на размещение персональных данных в общедоступных источниках, как этого требует закон.

Иные персональные данные. В категорию иных ПДн относят данные, которые не подпадают под остальные категории. В целом, эта категория самая распространённая и в неё входят ФИО, номер телефона, электронная почта, дата рождения и тому подобная информация. Пока такие данные не разместили в общедоступных источниках, они иные.

Специальные персональные данные. Специальные персональные данные характеризуют человека как личность: отношение к религии, расовая принадлежность, подробности об интимной жизни или состоянии здоровья.

Биометрические персональные данные. Это данные, которые описывают биологические и физические особенности человека, по которым его идентифицируют: ДНК, отпечаток пальца, группа крови, характеристики голоса, радужка глаза. Фотографии или видео с человеком тоже будут считаться биометрическими персональными данными, если по этим материалам его идентифицируют.

Любые действия с персональными данными, в том числе сбор и хранение, называются обработкой. Согласно пункту 3, статьи 3, 152-ФЗ:

Обработка персональных данных — любое действие (операция) или совокупность действий (операций), совершаемых с использованием средств автоматизации или без использования таких средств с персональными данными, включая сбор, запись, систематизацию, накопление, хранение, уточнение (обновление, изменение), извлечение, использование, передачу (распространение, предоставление, доступ), обезличивание, блокирование, удаление, уничтожение персональных данных.

В зависимости от степени применения компьютерных систем при обработке персональных данных она разделяется на 3 типа: автоматизированная, смешанная и неавтоматизированная.

Организация, которая обрабатывает персональные данные, является оператором персональных данных (пункт 2, статья 3, 152-ФЗ):

Оператор — государственный орган, муниципальный орган, юридическое или физическое лицо, самостоятельно или совместно с другими лицами организующие и (или) осуществляющие обработку персональных данных, а также определяющие цели обработки персональных данных, состав персональных данных, подлежащих обработке, действия (операции), совершаемые с персональными данными.

Информационная система персональных данных (ИСПДн) — это система с персональными данными и технологическими средствами их обработки (пункт 10, статья 3, 152-ФЗ):

Информационная система персональных данных — совокупность содержащихся в базах данных персональных данных и обеспечивающих их обработку информационных технологий и технических средств.

Это основная терминология. Теперь перейдём к законодательным актам, которые касаются обработки персональных данных.

Законодательная база

Всего можно выделить 5 основных законодательных актов, которые регулируют те или иные аспекты работы с персональными данными:

-

Федеральный закон «О персональных данных» от 27.06.2006 года №152-ФЗ: вводит основные термины, определяет принципы и условия обработки персональных данных, описывает обязанности оператора и права субъекта;

-

Постановление Правительства №1119 от 01.11.2012 года: определяет типы угроз и уровни защищённости, классифицирует ИСПДн;

-

Постановление Правительства №687 от 15.09.2008 года: устанавливает обработку персональных данных без средств автоматизации;

-

Приказ ФСТЭК России №21 от 18.02.2013 года: устанавливает технические и организационные методы обеспечения защиты персональных данных;

-

Приказ ФСБ России №378 от 10.07.2014 года: регулирует методы криптографической защиты.

Дальше по ходу статьи мы будем ссылаться на перечисленные акты и подробнее их раскрывать.

Принципы обработки персональных данных

В статье 5, 152-ФЗ сформированы 7 принципов обработки персональных данных, которые должны быть ориентиром для операторов:

Законность и справедливость обработки. Персональные данные должны обрабатываться на законной и справедливой основе. Если речь идёт об обработке данных сотрудника, то она должна производиться с учётом законов, регулирующих трудовые отношения между работодателем и сотрудником.

Обработка должна осуществляться для достижения конкретных целей. Нельзя просто так собирать персональные данные с мыслью, что они понадобятся в будущем. Собираемые данные должны удовлетворять текущие цели обработки персональных данных, которые указывают в согласии на обработку ПДн.

Нельзя объединять базы данных с ПДн с несовместимыми целями обработки. Если оператор обрабатывает персональные данные с разными целями, то их нельзя хранить в одной базе данных. Например, компания не может хранить данные о клиентах совместно с данными о работниках.

Обрабатывать только те данные, которые соответствуют целям обработки. Этот принцип пересекается со вторым: если оператор обрабатывает ПДн для почтовой рассылки, то он не может просить у пользователя биометрические данные, если они не необходимы для обработки с иной целью.

Неизбыточность обрабатываемых ПДн. Объём обрабатываемых данных должен соответствовать целям.

Точность, достаточность и актуальность ПДн. Оператор должен следить за актуальностью и точностью данных: если данные изменились, то он должен уточнить их или удалить устаревшие.

Срок хранения ПДн ограничен целями обработки. После достижения целей обработки персональных данных их нужно удалить, если нет законных оснований для обратного.

Соблюдение принципов и условий обработки персональных данных — обязательно. При проверке контролирующий орган будет определять, допустил ли оператор ПДн нарушения норм статей 5 и 6 ФЗ-152. Эти нормы обычно рассматривают в совокупности с другими статьями ФЗ-152, а также с нормами других федеральных законов.

Например, в делах о нарушениях законодательства о рекламе УФАС (Управление Федеральной антимонопольной службы) устанавливает, допустил ли рекламораспространитель обработку персональных данных, несовместимую с целями сбора персональных данных, которые излагаются в согласии на обработку ПДн (статья 9, ФЗ-152). Если рекламораспространитель допустил обработку персональных данных без предварительного согласия абонента или адресата на получение рекламы, он понесёт административную ответственность по ч. 1 ст. 14.3 КоАП РФ за нарушение положений ст. 18 Закона о рекламе.

Подобное решение приняло Свердловское УФАС России 11.02.2022 по делу N 066/05/28-3968/2021 и составило протокол об административном нарушении — рассылки пользователям незаконной рекламы.

Уровни защищённости персональных данных и типы угроз

Выбор технологических мер для обеспечения защиты персональных данных зависит от 4 критериев:

-

кто является субъектом обработки ПДн: сотрудники или нет;

-

количество субъектов обработки;

-

категории обрабатываемых персональных данных;

-

тип угроз.

Если с первыми тремя критериями всё довольно ясно, то на типах угроз необходимо остановиться подробнее.

Существует 3 типа актуальных угроз, которым может быть подтверждена ИСПДн. Актуальные угрозы безопасности персональных данных — это совокупность условий и факторов, создающих опасность несанкционированного, в том числе случайного, доступа к персональным данным при их обработке в ИСПДн, который может привести к уничтожению, изменению, блокированию, копированию, предоставлению, распространению персональных данных и другим неправомерным действиям.

Все типы угроз определены в Постановлении Правительства №1119:

-

Угрозы 1-го типа вам грозят, если в системном программном обеспечении вашей информационной системы есть недокументированные (незадекларированные) возможности.

-

Угрозы 2-го типа актуальны для информационной системы, где имеются недокументированные (незадекларированные) возможности в прикладном программном обеспечении.

-

Угрозы 3-го типа предполагают наличие угроз, не связанных с наличием недокументированных (незадекларированных) возможностей в системном и прикладном программном обеспечении.

Определение типа угроз безопасности персональных данных, актуальных для информационной системы, осуществляется оператором с учётом оценки возможного вреда. Такая оценка проводится на основании пункта 5 части 1 статьи 18.1 152-ФЗ и в соответствии с нормативными правовыми актами, указанными в 5 части 19 статьи 152-ФЗ. К этим правовым актам относится «Методика определения актуальных угроз безопасности персональных данных при их обработке в информационных системах персональных данных».

Чёткого разграничения о том, каким операторам свойственно иметь те или иные типы угроз, нет. Угрозы 1-го и 2-го типа не актуальны для тех операторов, чья работа ИСПДн планируется на лицензионном системном программном обеспечении, в защищённой информационной среде, созданной на основе сертифицированных средств защиты информации.

На основе вышеупомянутых критериев системе присваивается один из четырёх уровней защищённости (УЗ). Приведём таблицу уровней защищённости в зависимости от 4 критериев:

Для каждого уровня защищённости необходимо использовать набор организационных и технических мер, определённых в Постановлении Правительства №1119 и Приказе ФСТЭК №21.

Чтобы создать 4-й уровень защищённости, требуется:

-

обеспечить безопасность помещения, в котором размещена ИСПДн;

-

организовать сохранность носителей с ПДн;

-

утвердить документ с перечнем лиц, которым необходим доступ к персональным данным для выполнения рабочих обязанностей;

-

использовать средства защиты информации (СЗИ), прошедшие процедуру оценки.

Для обеспечения 3-го уровня защищённости нужно:

-

обеспечить 4-й уровень;

-

назначить ответственного за безопасность персональных данных.

Для обеспечения 2-го уровня защищённости необходимо:

-

обеспечить 3-й уровень;

-

ограничить доступ к электронному журналу сообщений.

Для обеспечения 1-го уровня защищённости требуется:

-

обеспечить 2 уровень;

-

организовать автоматическую регистрацию изменений полномочий сотрудников по доступу к персональным данным в электронном журнале;

-

создать отдел или возложить на существующий ответственность за безопасность ИСПДн.

Все технологические меры по обеспечению того или иного уровня защищённости перечислены в Приказе ФСТЭК №21: всего там 15 категорий, в которые в общей сумме входит 109 мер.

Например, одной из обязательных мер для всех уровней защищённости является ИАФ 1 — идентификация и аутентификация пользователей, являющихся работниками оператора. Реализовать такую систему можно разными способами, в том числе с помощью средств защиты информации (СЗИ), например, Secret Net Studio.

Средства защиты информации

При выборе средств защиты информации оператор должен отталкиваться от того, планирует ли он проходить аттестацию. Её проводит лицензиат ФСТЭК (Федеральной службы по техническому и экспортному контролю). Обычно аттестация необходима в государственных и муниципальных учреждениях. Коммерческим компаниям аттестация может потребоваться для сотрудничества с такими организациями, но чаще всего она не требуется.

Для большинства негосударственных организаций подойдёт акт оценки эффективности, который требуется от всех операторов в соответствии со 2 частью 4 пункта 19 статьи 152-ФЗ. Разница в том, что аттестацию проводит обязательно лицензиат ФСТЭК, а акт оценки эффективности компания может провести самостоятельно.

В зависимости от выбранного варианта проверки качества защиты персональных данных оператор будет выбирать средства защиты информации. При прохождении аттестации оператор вынужден использовать сертифицированные СЗИ, которые соответствуют уровню защищённости его системы. Если же оператор предпочтёт выбрать акт оценки эффективности, то он вправе использовать не сертифицированные СЗИ, однако ему придётся продемонстрировать регулятору, что они прошли проверку и отвечают необходимым нормам.

Отдельного внимания заслуживает криптозащита. Если она используется в системе, то необходимо применять СКЗИ (средства криптографической защиты информации), которые сертифицированы ФСБ. Это такие программы или устройства, которые шифруют документы и генерируют электронную подпись. Криптографические средства также подбираются в соответствии с уровнем защищённости системы, согласно приказу ФСБ №378.

Как проверяют защищённость персональных данных

Основной регулятор в области персональных данных — Роскомнадзор. Он проверяет операторов и ведёт их учёт. В некоторых случаях оператором могут заинтересоваться ФСТЭК (если речь идёт о государственных организациях) и ФСБ (если речь идёт о криптографических методах защиты).

У Роскомнадзора есть несколько способов проверить, как компания соблюдает закон.

Плановая проверка. Региональное отделение Роскомнадзора проводит плановую проверку раз в 3 года. Планы проверок размещаются на сайтах территориальных округов. Проверяющий орган потребует от оператора предоставить кипу документов, связанных с обработкой персональных данных: начиная от типового согласия на обработку ПДн до модели угроз ИСПДн. Конкретный список документов, который нужен при проверке, в законе не определён. Проверяющий вправе общаться с сотрудниками оператора, проверять дела уволенных.

К такой проверке нужно отнестись ответственно: собрать весь пакет документов за пару дней получится только у малого бизнеса. Для крупных и средних компаний рекомендуется выстроить в компании постоянный процесс по соответствию законодательству.

Внеплановая проверка. Если Роскомнадзор сочтёт, что оператор нарушает законы о персональных данных, то он может прийти с внеплановой проверкой. За сутки до неё он должен уведомить оператора.

Запрос. Роскомнадзор может направить запрос к оператору, например, объяснить жалобу со стороны физлица и запросить перечень документов.

Мониторинг. Сотрудники Роскомнадзора могут вручную или в автоматическом режиме проверять сайт оператора на нарушения.

Особенности защиты ПДн в облаке: как компании выбрать провайдера

Федеральный закон не запрещает оператору пользоваться инфраструктурой провайдера для обработки персональных данных. При этом для субъекта ПДн ничего не меняется.

Договорные отношения между провайдером и оператором ПДн заключаются в оказании услуг хостинга и иных услуг и не включают в себя обработку ПДн. Во время проверки договор об оказании услуг станет одним из документов, которые нужно будет предоставить проверяющему органу.

Операторы ПДн, получая услуги хостинга, не перестают быть ответственными за персональные данные. Они не должны открывать доступ к данным, распространяя их неограниченному кругу лиц. Также у операторов должен быть свой комплект документов, свидетельствующих о том, что им были приняты меры в соответствии со ст. 18, 19 ФЗ-152, описывающие обязанности оператора и меры по обеспечению защиты данных. Оператор продолжает нести всю ответственность перед субъектом за персональные данные, а поставщик услуг, в данном случае хостинг, несёт ответственность перед оператором по договору об оказании услуг.

Например, компания «А» разместила на сервере провайдера «Б» сайт, где фигурируют персональные данные пользователей, не давших согласие на их распространение.

В соответствии с ч.1 ст. 19 ФЗ-152 при обработке персональных данных оператор обязан принимать необходимые меры для обеспечения защиты персональных данных от неправомерных действий, в данном случае от незаконного распространения.

В нашем примере провайдер «Б» несёт ответственность перед компанией «А» за предоставляемые хостинг-услуги, но перед пользователями всю ответственность за защиту их личной информации несёт именно компания «А» (ст. 13.11 КоАП РФ).

Соответственно, в любом случае ответственность перед субъектами персональных данных несёт оператор. Даже если данные пользователя утекли из облака из-за ошибки хостинга, то перед субъектом персональных данных ответственность несёт всё равно оператор.

При выборе провайдера компании необходимо ориентироваться на следующие аспекты:

-

Серверы провайдера должны находиться на территории РФ в соответствии с ч. 5 ст. 18 ФЗ-152.

-

У провайдера должен быть аттестат соответствия требования по защите информации. Аттестация проводится лицензиатом ФСТЭК, и в случае успешного прохождения компания получает аттестат о том, что инфраструктура соответствует требованиям по безопасности информации.

Чеклист: как компании защитить ПДн по закону

-

Обязательно изучить и соблюдать все 7 принципов обработки персональных данных, согласно статье 5 152-ФЗ.

-

Предпринять все организационные и технологические меры для обеспечения необходимого и достаточного уровня защищённости данных. 4-й уровень защищённости оптимальный по затратам, но необходимо исходить из обработки ПДн, их количества и типов угроз, а не стремления к наиболее экономичному уровню защищённости.

-

Выбрать вариант проверки качества защиты персональных данных — акт оценки эффективности или аттестация. На основе этого выбрать СЗИ.

-

Выстроить в компании постоянный процесс по соответствию законодательству, чтобы проходить проверки Роскомнадзора (особенно это актуально для крупных и средних компаний).

-

Если пользуетесь хостингами, при их выборе ориентироваться на два правила: серверы провайдера должны быть в РФ, сам провайдер должен быть аттестован по защите информации.

Повсеместное использование средств автоматизации для операций с ПДн, с одной стороны, позволяет значительно ускорить их фиксацию, копирование, изменение, блокирование и распространение, но при этом создает дополнительные трудности из-за необходимости обеспечения информационной безопасности. При отсутствии тщательно продуманной защиты есть опасность утечки или несанкционированного использования сведений, и как результат — судебных исков от субъектов и штрафных санкций со стороны государственных служб.

Наиболее удобным способом решения проблемы является обращение к специалистам, которые возьмут на себя оценку рисков, проработку документальной базы, подбор техники и обучение персонала. Но даже в случае делегирования полномочий по организации системы и построению СЗПДн руководителю необходимо иметь представление о том, какие существуют принципы обработки ПДн и что требует законодательство от операторов. Немногие знают, что принимать меры защиты следует в отношении любой информации о гражданах, за исключением той, которая является общедоступной и не привязанной к конкретному субъекту. Даже если вы просто просите у посетителя сайта заполнить форму для обратной связи, нужно предупредить незаконное применение/изменение/распространение Ф.И.О., телефонного номера, электронной почты и т.д. Больше того, для легального сбора и оперирования данными нужно согласие их владельца в письменном или электронном виде.

В Федеральном Законе № 152-ФЗ указано, что автоматизированная обработка информации — это действия с ПДн, в которых используется вычислительное оборудование: компьютеры, ноутбуки, планшеты, мобильные и т.д. Для АС, как и для неавтоматизированных операций, предусмотрен ряд требований:

- лимитированное время использования (до момента достижения конкретной цели);

- запрет на объединение баз персональных данных, собранных для обработки в разных целях;

- создание условий, в которых становится невозможным несанкционированный доступ;

- назначение ответственных за безопасность лиц, разработка внутренней нормативной документации;

- обязанность уничтожить ПДн после того, как потребность в них исчезает (нельзя хранить дольше необходимого);

- сообщение субъекту, для чего требуются личные сведения, и получение согласия на последующие действия.

Использование средств автоматизации при обработке персональных данных в ИСПДн

Чтобы при хранении, сборе, блокировке, изменении, удалении ПДн не возникало никаких сбоев и все законодательные требования были на 100% соблюдены, оператору нужно грамотно организовать работу информационной системы. В неё входят не только все используемые сведения, сформированные в БД, но также технологии и оборудование. ИП или юридическое лицо может позаботиться об информационной защите самостоятельно либо заключить договор на делегирование полномочий. Надежным партнером во втором случае может стать наш Центр, обладающий лицензией ФСТЭК и многолетним опытом в обеспечении безопасности ПДн. Своими силами продумать все нюансы проблематично, если только в вашем распоряжении нет команды профессионалов, но содержать их в штате дорого. Аутсорсинговое обслуживание обходится дешевле и позволяет оперативно решать текущие вопросы.

В список главных обязанностей, которые ложатся на оператора, входят:

- профилактика несанкционированного доступа (НСД);

- мониторинг на предмет утечек или незаконного проведения операций;

- поддержание необходимого уровня защищенности системы автоматической обработки данных;

- предупреждение воздействия на вычислительную технику со стороны персонала и сторонних лиц;

- восстановление утерянных сведений в кратчайшие сроки;

- определение ответственного лица (или нескольких сотрудников), который будет отслеживать положение дел, уведомлять о проблемах и заниматься их урегулированием.

Дополнительно приходится тратить усилия, время и денежные ресурсы на подбор, установку, настройку и техническое обслуживание оборудования и программного обеспечения, а также отслеживать изменения в законодательной базе, чтобы своевременно вносить коррективы и осуществлять модернизацию.

Основные меры защиты

Безопасная автоматизированная обработка информации возможна при наличии четко прописанных во внутренней документации правил, а также проведении определенных мероприятий:

- установление возможных рисков НСД в процессе хранения, корректировки, блокировки и т.д. с последующей разработкой модели угроз;

- формирование СЗПДн для профилактики и устранения утечек и других опасностей в соответствии с установленным классом ИС;

- составление списка лиц, допущенных для работы с конкретными БД, организация контроля на каждом этапе;

- подбор, монтаж средств автоматизированной обработки информации и защиты данных, проверка их работоспособности;

- ведение учета СЗИ, технической документации, случаев несоблюдения инструкций по их применению;

- разработка детального описания системы.

Специфика организации СЗПДн

Разбираясь в том, что такое автоматизированная обработка информации, особое внимание нужно уделить именно защите. Во-первых, этого требует действующее российское законодательство, во-вторых, только так можно завоевать положительные отзывы от партнеров и клиентов, и, наконец, бесперебойно работающая СЗПДн — гарантия отсутствия претензий от Роскомнадзора, ФСТЭК и других проверяющих органов.

По-настоящему хорошая система защиты должна:

- отвечать актуальным правовым нормативам;

- иметь разные уровни, которые будут в равной степени защищены от угроз;

- быть ориентированной на профилактику НСД;

- соответствовать характеристикам используемого ПО и вычислительной техники;

- базироваться на комбинации результативных методов и технологий;

- адаптироваться под вероятные системные изменения;

- предполагать контроль по всем направлениям;

- отвечать потребностям конкретной деятельности;

- функционировать без сбоев до окончания жизненного цикла ИС.

Утверждены

постановлением Правительства

Российской Федерации

от 1 ноября 2012 г. N 1119

ТРЕБОВАНИЯ

К ЗАЩИТЕ ПЕРСОНАЛЬНЫХ ДАННЫХ ПРИ ИХ ОБРАБОТКЕ

В ИНФОРМАЦИОННЫХ СИСТЕМАХ ПЕРСОНАЛЬНЫХ ДАННЫХ

ТРЕБОВАНИЯ

К ЗАЩИТЕ ПЕРСОНАЛЬНЫХ ДАННЫХ ПРИ ИХ ОБРАБОТКЕ

В ИНФОРМАЦИОННЫХ СИСТЕМАХ ПЕРСОНАЛЬНЫХ ДАННЫХ

1. Настоящий документ устанавливает требования к защите персональных данных при их обработке в информационных системах персональных данных (далее — информационные системы) и уровни защищенности таких данных.

2. Безопасность персональных данных при их обработке в информационной системе обеспечивается с помощью системы защиты персональных данных, нейтрализующей актуальные угрозы, определенные в соответствии с частью 5 статьи 19 Федерального закона «О персональных данных».

Система защиты персональных данных включает в себя организационные и (или) технические меры, определенные с учетом актуальных угроз безопасности персональных данных и информационных технологий, используемых в информационных системах.

3. Безопасность персональных данных при их обработке в информационной системе обеспечивает оператор этой системы, который обрабатывает персональные данные (далее — оператор), или лицо, осуществляющее обработку персональных данных по поручению оператора на основании заключаемого с этим лицом договора (далее — уполномоченное лицо). Договор между оператором и уполномоченным лицом должен предусматривать обязанность уполномоченного лица обеспечить безопасность персональных данных при их обработке в информационной системе.

4. Выбор средств защиты информации для системы защиты персональных данных осуществляется оператором в соответствии с нормативными правовыми актами, принятыми Федеральной службой безопасности Российской Федерации и Федеральной службой по техническому и экспортному контролю во исполнение части 4 статьи 19 Федерального закона «О персональных данных».

5. Информационная система является информационной системой, обрабатывающей специальные категории персональных данных, если в ней обрабатываются персональные данные, касающиеся расовой, национальной принадлежности, политических взглядов, религиозных или философских убеждений, состояния здоровья, интимной жизни субъектов персональных данных.

Информационная система является информационной системой, обрабатывающей биометрические персональные данные, если в ней обрабатываются сведения, которые характеризуют физиологические и биологические особенности человека, на основании которых можно установить его личность и которые используются оператором для установления личности субъекта персональных данных, и не обрабатываются сведения, относящиеся к специальным категориям персональных данных.

Информационная система является информационной системой, обрабатывающей общедоступные персональные данные, если в ней обрабатываются персональные данные субъектов персональных данных, полученные только из общедоступных источников персональных данных, созданных в соответствии со статьей 8 Федерального закона «О персональных данных».

Информационная система является информационной системой, обрабатывающей иные категории персональных данных, если в ней не обрабатываются персональные данные, указанные в абзацах первом — третьем настоящего пункта.

Информационная система является информационной системой, обрабатывающей персональные данные сотрудников оператора, если в ней обрабатываются персональные данные только указанных сотрудников. В остальных случаях информационная система персональных данных является информационной системой, обрабатывающей персональные данные субъектов персональных данных, не являющихся сотрудниками оператора.

6. Под актуальными угрозами безопасности персональных данных понимается совокупность условий и факторов, создающих актуальную опасность несанкционированного, в том числе случайного, доступа к персональным данным при их обработке в информационной системе, результатом которого могут стать уничтожение, изменение, блокирование, копирование, предоставление, распространение персональных данных, а также иные неправомерные действия.

Угрозы 1-го типа актуальны для информационной системы, если для нее в том числе актуальны угрозы, связанные с наличием недокументированных (недекларированных) возможностей в системном программном обеспечении, используемом в информационной системе.

Угрозы 2-го типа актуальны для информационной системы, если для нее в том числе актуальны угрозы, связанные с наличием недокументированных (недекларированных) возможностей в прикладном программном обеспечении, используемом в информационной системе.

Угрозы 3-го типа актуальны для информационной системы, если для нее актуальны угрозы, не связанные с наличием недокументированных (недекларированных) возможностей в системном и прикладном программном обеспечении, используемом в информационной системе.

7. Определение типа угроз безопасности персональных данных, актуальных для информационной системы, производится оператором с учетом оценки возможного вреда, проведенной во исполнение пункта 5 части 1 статьи 18.1 Федерального закона «О персональных данных», и в соответствии с нормативными правовыми актами, принятыми во исполнение части 5 статьи 19 Федерального закона «О персональных данных».

8. При обработке персональных данных в информационных системах устанавливаются 4 уровня защищенности персональных данных.

9. Необходимость обеспечения 1-го уровня защищенности персональных данных при их обработке в информационной системе устанавливается при наличии хотя бы одного из следующих условий:

а) для информационной системы актуальны угрозы 1-го типа и информационная система обрабатывает либо специальные категории персональных данных, либо биометрические персональные данные, либо иные категории персональных данных;

б) для информационной системы актуальны угрозы 2-го типа и информационная система обрабатывает специальные категории персональных данных более чем 100000 субъектов персональных данных, не являющихся сотрудниками оператора.

10. Необходимость обеспечения 2-го уровня защищенности персональных данных при их обработке в информационной системе устанавливается при наличии хотя бы одного из следующих условий:

а) для информационной системы актуальны угрозы 1-го типа и информационная система обрабатывает общедоступные персональные данные;

б) для информационной системы актуальны угрозы 2-го типа и информационная система обрабатывает специальные категории персональных данных сотрудников оператора или специальные категории персональных данных менее чем 100000 субъектов персональных данных, не являющихся сотрудниками оператора;

в) для информационной системы актуальны угрозы 2-го типа и информационная система обрабатывает биометрические персональные данные;

г) для информационной системы актуальны угрозы 2-го типа и информационная система обрабатывает общедоступные персональные данные более чем 100000 субъектов персональных данных, не являющихся сотрудниками оператора;

д) для информационной системы актуальны угрозы 2-го типа и информационная система обрабатывает иные категории персональных данных более чем 100000 субъектов персональных данных, не являющихся сотрудниками оператора;

е) для информационной системы актуальны угрозы 3-го типа и информационная система обрабатывает специальные категории персональных данных более чем 100000 субъектов персональных данных, не являющихся сотрудниками оператора.

11. Необходимость обеспечения 3-го уровня защищенности персональных данных при их обработке в информационной системе устанавливается при наличии хотя бы одного из следующих условий:

а) для информационной системы актуальны угрозы 2-го типа и информационная система обрабатывает общедоступные персональные данные сотрудников оператора или общедоступные персональные данные менее чем 100000 субъектов персональных данных, не являющихся сотрудниками оператора;

б) для информационной системы актуальны угрозы 2-го типа и информационная система обрабатывает иные категории персональных данных сотрудников оператора или иные категории персональных данных менее чем 100000 субъектов персональных данных, не являющихся сотрудниками оператора;

в) для информационной системы актуальны угрозы 3-го типа и информационная система обрабатывает специальные категории персональных данных сотрудников оператора или специальные категории персональных данных менее чем 100000 субъектов персональных данных, не являющихся сотрудниками оператора;

г) для информационной системы актуальны угрозы 3-го типа и информационная система обрабатывает биометрические персональные данные;

д) для информационной системы актуальны угрозы 3-го типа и информационная система обрабатывает иные категории персональных данных более чем 100000 субъектов персональных данных, не являющихся сотрудниками оператора.

12. Необходимость обеспечения 4-го уровня защищенности персональных данных при их обработке в информационной системе устанавливается при наличии хотя бы одного из следующих условий:

а) для информационной системы актуальны угрозы 3-го типа и информационная система обрабатывает общедоступные персональные данные;

б) для информационной системы актуальны угрозы 3-го типа и информационная система обрабатывает иные категории персональных данных сотрудников оператора или иные категории персональных данных менее чем 100000 субъектов персональных данных, не являющихся сотрудниками оператора.

13. Для обеспечения 4-го уровня защищенности персональных данных при их обработке в информационных системах необходимо выполнение следующих требований:

а) организация режима обеспечения безопасности помещений, в которых размещена информационная система, препятствующего возможности неконтролируемого проникновения или пребывания в этих помещениях лиц, не имеющих права доступа в эти помещения;

б) обеспечение сохранности носителей персональных данных;

в) утверждение руководителем оператора документа, определяющего перечень лиц, доступ которых к персональным данным, обрабатываемым в информационной системе, необходим для выполнения ими служебных (трудовых) обязанностей;

г) использование средств защиты информации, прошедших процедуру оценки соответствия требованиям законодательства Российской Федерации в области обеспечения безопасности информации, в случае, когда применение таких средств необходимо для нейтрализации актуальных угроз.

14. Для обеспечения 3-го уровня защищенности персональных данных при их обработке в информационных системах помимо выполнения требований, предусмотренных пунктом 13 настоящего документа, необходимо, чтобы было назначено должностное лицо (работник), ответственный за обеспечение безопасности персональных данных в информационной системе.

15. Для обеспечения 2-го уровня защищенности персональных данных при их обработке в информационных системах помимо выполнения требований, предусмотренных пунктом 14 настоящего документа, необходимо, чтобы доступ к содержанию электронного журнала сообщений был возможен исключительно для должностных лиц (работников) оператора или уполномоченного лица, которым сведения, содержащиеся в указанном журнале, необходимы для выполнения служебных (трудовых) обязанностей.

16. Для обеспечения 1-го уровня защищенности персональных данных при их обработке в информационных системах помимо требований, предусмотренных пунктом 15 настоящего документа, необходимо выполнение следующих требований:

а) автоматическая регистрация в электронном журнале безопасности изменения полномочий сотрудника оператора по доступу к персональным данным, содержащимся в информационной системе;

б) создание структурного подразделения, ответственного за обеспечение безопасности персональных данных в информационной системе, либо возложение на одно из структурных подразделений функций по обеспечению такой безопасности.

17. Контроль за выполнением настоящих требований организуется и проводится оператором (уполномоченным лицом) самостоятельно и (или) с привлечением на договорной основе юридических лиц и индивидуальных предпринимателей, имеющих лицензию на осуществление деятельности по технической защите конфиденциальной информации. Указанный контроль проводится не реже 1 раза в 3 года в сроки, определяемые оператором (уполномоченным лицом).