2005 г.

На сегодняшний день существует две основные методики оценки рисков информационной безопасности: метод оценки рисков, основанный на построении модели угроз и уязвимостей, и метод оценки рисков,

основанный на построении модели информационных потоков.

Разработка методики оценки риска — достаточно трудоемкая задача. Во-первых, такая методика должна всесторонне описывать информационную систему, ее ресурсы, ее угрозы и уязвимости. Сложность

заключается в том, чтобы построить максимально гибкую модель информационной системы, которую можно было бы настраивать в соответствии с реальной системой. Во-вторых, методика оценки рисков должна

быть предельно прозрачна, чтобы владелец информации, использующий ее, мог адекватно оценить ее эффективность и применимость к своей конкретной системе.

Остановимся подробнее на методах оценки информационного риска.

ГРИФ 2005 из состава Digital Security Office

Алгоритм: модель информационных потоков

Анализ рисков информационной безопасности осуществляется с помощью построения модели информационной системы организации. Рассматривая средства защиты ресурсов с ценной информацией, взаимосвязь

ресурсов между собой, влияние прав доступа групп пользователей, организационные меры, модель исследует защищенность каждого вида информации.

В результате работы алгоритма программа представляет следующие данные:

• Инвентаризацию ресурсов;

• Значения риска для каждого ценного ресурса организации;

• Значения риска для ресурсов после задания контрмер (остаточный риск);

• Эффективность контрмер;

• Рекомендации экспертов.

Введение в модель

Для того, чтобы оценить риск информации, необходимо проанализировать защищенность и архитектуру построения информационной системы.

Владельцу информационной системы требуется сначала описать архитектуру своей сети:

• все ресурсы, на которых хранится ценная информация;

• сетевые группы, в которых находятся ресурсы системы (т.е. физические связи ресурсов друг с другом);

• отделы, к которым относятся ресурсы;

• виды ценной информации;

• ущерб для каждого вида ценной информации по трем видам угроз;

• бизнес-процессы, в которых обрабатывается информация;

• группы пользователей, имеющих доступ к ценной информации;

• класс группы пользователей;

• доступ группы пользователей к информации;

• характеристики этого доступа (вид и права);

• средства защиты информации;

• средства защиты рабочего места группы пользователей.

Исходя из введенных данных, можно построить полную модель информационной системы компании, на основе которой будет проведен анализ защищенности каждого вида информации на ресурсе.

Основные понятия и допущения модели

• Ресурс — физический ресурс, на котором располагается ценная информация (сервер, рабочая станция, мобильный компьютер и т.д.)

• Сетевая группа — группа, в которую входят физически взаимосвязанные ресурсы.

• Отдел — структурное подразделение организации.

• Бизнес-процессы — производственные процессы, в которых обрабатывается ценная информация.

• Группа пользователей — группа пользователей, имеющая одинаковый класс и средства защиты. Субъект, осуществляющий доступ к информации.

• Класс группы пользователей — особая характеристика группы, показывающая, как осуществляется доступ к информации.

• Основные классы групп пользователей:

• Анонимные Интернет-пользователи;

• Авторизованные Интернет-пользователи;

• Обычные пользователи, осуществляющие локальный и удаленный доступ к информации;

• Системные администраторы и офицеры безопасности (так называемые, суперпользователи), т.е. пользователи, имеющие исключительные права;

• Пользователи, осуществляющие доступ к информации из офиса компании через Интернет;

• Пользователи, осуществляющие доступ к информации из офиса компании по модему;

• Мобильные Интернет-пользователи.

• Средства защиты рабочего места группы пользователей — средства защиты клиентского места пользователя, т.е. ресурса, с которого пользователь осуществляет доступ к

информации.

• Характеристики группы пользователей — под характеристиками группы пользователей понимаются виды доступа группы пользователей (локальный либо удаленный доступ) и права,

разрешенные группе пользователей при доступе к информации (чтение, запись или удаление).

• Информация — ценная информация, хранящаяся и обрабатываемая в ИС. Т.е. объект, к которому осуществляется доступ. Исходя из допущений данной модели, вся информация является

ценной, т.к. оценить риск неценной информации не представляется возможным.

• Средства защиты — средства защиты ресурса, на котором расположена (или обрабатывается) информация и средства защиты самой информации, т.е. применяемые к конкретному виду

информации, а не ко всему ресурсу.

• Эффективность средства защиты — количественная характеристика средства защиты, определяющая степень его влияния на информационную систему, т.е. насколько сильно средство

влияет на защищенность информации и рабочего места группы пользователей. Определяется на основе экспертных оценок.

• Коэффициент локальной защищенности информации на ресурсе . Рассчитывается, если к информации осуществляется только локальный доступ. В этом случае клиентское место группы

пользователей и ресурс, на котором хранится информация, совпадают; поэтому защищенность группы пользователей отдельно оценивать не нужно.

• Коэффициент удаленной защищенности информации на ресурсе . Рассчитывается, когда к информации осуществляется удаленный доступ; т.е. по сути это суммарный коэффициент

средств защиты объекта.

• Коэффициент локальной защищенности рабочего места группы пользователей . Рассчитывается, когда группа пользователей осуществляет удаленный доступ к информации, т.е. это

суммарный коэффициент защиты субъекта или клиентского места группы пользователей. Данный коэффициент невозможно определить для групп анонимных и авторизованных Интернет-пользователей.

• Наследование коэффициентов защищенности . Если на ресурсе расположены несколько видов информации, причем к некоторым из них осуществляется доступ через Интернет (группами

анонимных, авторизованных или мобильных Интернет-пользователей), то угрозы, исходящие от этих групп пользователей могут повлиять и на другие виды информации. Следовательно, это необходимо учесть.

Если на одном из ресурсов, находящемся в сетевой группе, хранится информация, к которой осуществляют доступ указанные группы пользователей, то это учитывается аналогично для всех видов информации,

хранящихся на всех ресурсах, входящих в сетевую группу. Механизм наследования будет подробно описан далее.

• Базовое время простоя ресурса (без применения средств защиты) — время, в течение которого доступ к информации ресурса невозможен (отказ в обслуживании). Определяется в

часах в год на основе экспертных оценок без учета влияния на информацию средств защиты. Базовое время простоя зависит от групп пользователей, имеющих доступ к ресурсу: время простоя увеличивается,

если к ресурсу имеют доступ Интернет-пользователи.

• Дополнительное время простоя ресурса — время простоя, в течение которого доступ к информации ресурса невозможен, обусловленное неадекватной работой программного или

аппаратного обеспечения ресурса. Задается пользователем. Указывается в часах в год. (Исключение: время простоя не может задаваться для твердой копии).

• Сетевое устройство — устройство, с помощью которого осуществляется связь между ресурсами сети. Например, коммутатор, маршрутизатор, концентратор, модем, точка доступа

.

• Время простоя сетевого устройства — время, в течение которого доступ, осуществляемый с помощью сетевого устройства, к информации ресурса невозможен из-за отказа в

обслуживании сетевого устройства.

• Максимальное критичное время простоя ( T max ) — значение времени простоя, которое является критичным для организации. Т.е. ущерб, нанесенный организации

при простаивании ресурса в течение критичного времени простоя, максимальный. При простаивании ресурса в течение времени, превышающего критичное, ущерб, нанесенный организации, не увеличивается.

• Контрмера — действие, которое необходимо выполнить для закрытия уязвимости.

• Риск — вероятный ущерб, который понесет организация при реализации угроз информационной безопасности, зависящий от защищенности системы.

• Риск после задания контрмер — значение риска, пересчитанного с учетом задания контрмер (закрытия уязвимостей).

• Эффективность комплекса контрмер — оценка, насколько снизился уровень риска после задания комплекса контрмер по отношению к первоначальному уровню риска.

Принцип работы алгоритма

Итак, пройдя первый этап (описание необходимых для модели данных), перейдем непосредственно к работе алгоритма модели.

Риск оценивается отдельно по каждой связи «группа пользователей — информация», т.е. модель рассматривает взаимосвязь «субъект — объект», учитывая все их характеристики.

Риск реализации угрозы информационной безопасности для каждого вида информации рассчитывается по трем основным угрозам: конфиденциальность, целостность и доступность. Владелец информации задает

ущерб отдельно по трем угрозам; это проще и понятнее, т.к. оценить ущерб в целом не всегда возможно.

Рассмотрим принцип работы модели последовательно для одной связи «информация — группа пользователей» (для остальных считаем аналогично).

Расчет рисков по угрозам конфиденциальность и целостность

Расчет рисков для угроз конфиденциальность и целостность [1]:

• Определяем вид доступа группы пользователей к информации. От этого будет зависеть количество средств защиты, т.к. для локального и удаленного доступа применяются разные средства

защиты.

• Определяем права доступа группы пользователей к информации. Это важно для целостности, т.к. при доступе «только чтение» целостность информации нарушить нельзя, и для доступности.

Определенные права доступа влияют на средства защиты информации.

• Вероятность реализации угрозы зависит от класса группы пользователей. Например, анонимные Интернет-пользователи представляют наибольшую угрозу для ценной информации компании,

значит, если данная группа имеет доступ к информации, риск реализации угрозы увеличивается. Также, в зависимости от класса группы пользователей меняются их средства защиты. Например, для

авторизованных и анонимных Интернет-пользователей мы не можем определить средства защиты их рабочего места.

• Особым видом средства защиты является антивирусное программное обеспечение. В условиях современного функционирования компьютерных систем хранения и обработки информации вредоносное

программное обеспечение представляет собой наиболее опасную и разрушительную угрозу. Зная силу влияния вирусных программ, отсутствие антивирусного программного обеспечения на ресурсе (или клиентском

месте пользователя) необходимо принимать во внимание отдельно. Если на ресурсе не установлен антивирус, то вероятность реализации угроз конфиденциальности, целостности и доступности резко возрастает.

Данная модель это учитывает.

• Теперь у нас есть все необходимые знания, чтобы определить средства защиты информации и рабочего места группы пользователей. Просуммировав веса средств защиты, получим суммарный

коэффициент. Для угрозы целостность учитываются специфические средства защиты — средства резервирования и контроля целостности информации. Если к ресурсу осуществляется локальный и удаленный доступ,

то на данном этапе будут определены три коэффициента: коэффициент локальной защищенности информации на ресурсе, коэффициент удаленной защищенности информации на ресурсе и коэффициент локальной

защищенности рабочего места группы пользователей. Из полученных коэффициентов выбираем минимальный. Чем меньше коэффициент защищенности, тем слабее защита, т.е. важно учесть наименее защищенное

(наиболее уязвимое) место в информационной системе.

• На этом этапе вступает в силу понятие наследования коэффициентов защищенности и базовых вероятностей. Например, на ресурсе, входящем в сетевую группу, содержится информация, к

которой осуществляется доступ групп пользователей (анонимных, авторизованных или мобильных) из Интернет. Для этой связи «информация — группа Интернет-пользователей» рассчитывается только коэффициент

удаленной защищенности информации на ресурсе, т.к. оценить защищенность групп пользователей мы не можем [2]. Теперь этот коэффициент защищенности необходимо

сравнить с коэффициентами защищенности, полученными для нашей связи «информация — группа пользователей». Это очень важный момент. Таким образом, мы учитываем влияние других ресурсов системы на наш

ресурс и информацию. В реальной информационной системе все ресурсы, взаимосвязанные между собой, оказывают друг на друга влияние. Т.е. злоумышленник, проникнув на один ресурс информационной системы

(например, получив доступ к информации ресурса), может без труда получить доступ к ресурсам, физически связанным со взломанным. Явным преимуществом данной модели является то, что она учитывает

взаимосвязи между ресурсами информационной системы.

• Отдельно учитывается наличие криптографической защиты данных при удаленном доступе. Если пользователи могут получить удаленный доступ к ценным данным, не используя систему

шифрования, это может сильно повлиять на целостность и конфиденциальность данных.

• На последнем этапе перед получением итогового коэффициента защищенности связи «информация — группа пользователей» анализируем количество человек в группе пользователей и наличие у

группы пользователей выхода в Интернет. Все эти параметры сказываются на защищенности информации.

• Итак, пройдя по всему алгоритму, мы получили конечный, итоговый коэффициент защищенности для нашей связки «информация — группа пользователей».

• Далее полученный итоговый коэффициент нужно умножить на базовую вероятность реализации угрозы информационной безопасности. Базовая вероятность определяется на основе метода

экспертных оценок. Группа экспертов, исходя из классов групп пользователей, получающих доступ к ресурсу, видов и прав их доступа к информации, рассчитывает базовую вероятность для каждой информации.

Владелец информационной системы, при желании, может задать этот параметр самостоятельно. Перемножив базовую вероятность и итоговый коэффициент защищенности, получим итоговую вероятность реализации

угрозы. Напомним, что для каждой из трех угроз информационной безопасности мы отдельно рассчитываем вероятность реализации.

• На завершающем этапе значение полученной итоговой вероятности накладываем на ущерб от реализации угрозы и получаем риск угрозы информационной безопасности для связи «вид информации

— группа пользователей».

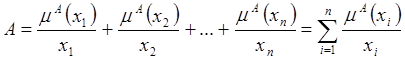

• Чтобы получить риск для вида информации (с учетом всех групп пользователей, имеющих к ней доступ), необходимо сначала просуммировать итоговые вероятности реализации угрозы по

следующей формуле:

.

А затем полученную итоговую вероятность для информации умножаем на ущерб от реализации угрозы, получая, таким образом, риск от реализации угрозы для данной информации.

• Чтобы получить риск для ресурса (с учетом всех видов информации, хранимой и обрабатываемой на ресурсе), необходимо просуммировать риски по всем видам информации.

Расчет рисков по угрозе отказ в обслуживании

Если для целостности и конфиденциальности вероятность реализации угрозы рассчитывается в процентах, то для доступности аналогом вероятности является время простоя ресурса, содержащего информацию.

Однако, риск по угрозе отказ в обслуживании все равно считается для связки «информация — группа пользователей», т.к. существует ряд параметров, которые влияют не на ресурс в целом, а на отдельный вид

информации.

Итак:

• На первом этапе определяем базовое время простоя для информации.

• Далее необходимо рассчитать коэффициент защищенности связки «информация — группы пользователя». Для угрозы отказ в обслуживании коэффициент защищенности определяется, учитывая

права доступа группы пользователей к информации и средства резервирования.

• Так же, как для угроз нарушения конфиденциальности и доступности, наличие антивирусного программного обеспечения является особым средством защиты и учитывается отдельно.

• Накладывая коэффициент защищенности на время простоя информации, получим время простоя информации, учитывая средства защиты информации. Оно рассчитывается в часах простоя в

год.

• Специфичный параметр для связки «информация — группа пользователей» — время простоя сетевого оборудования. Доступ к ресурсу может осуществляться разными группами пользователей,

используя разное сетевое оборудование. Для сетевого оборудования время простоя задает владелец информационной системы. Время простоя сетевого оборудования суммируется со временем простоя информации,

полученным в результате работы алгоритма, таким образом, мы получаем итоговое время простоя для связи «информация — группа пользователей».

• Значение времени простоя для информации ( Т inf ), учитывая все группы пользователей, имеющих к ней доступ, вычисляется по следующей формуле:

где T max — максимальное критичное время простоя;

T ug , n — время простоя для связи «информация — группа пользователя».

• Ущерб для угрозы отказ в обслуживании задается в час. Перемножив итоговое время простоя и ущерб от реализации угрозы, получим риск реализации угрозы отказ в обслуживании для связи

«информация — группа пользователей».

Задание контрмер

В новой версии алгоритма пользователь имеет возможность задавать контрмеры. Для расчета эффективности введенной контрмеры необходимо пройти последовательно по всему алгоритму с учетом заданной

контрмеры. Т.е. на выходе пользователь получает значение двух рисков — риска без учета контрмеры ( R old ) и риск с учетом заданной контрмеры (

R new ) (или с учетом того, что уязвимость закрыта).

Эффективность введения контрмеры рассчитывается по следующей формуле ( E ):

В результате работы алгоритма пользователь системы получает следующие данные:

• Риск реализации по трем базовым угрозам для вида информации.

• Риск реализации по трем базовым угрозам для ресурса.

• Риск реализации суммарно по всем угрозам для ресурса.

• Риск реализации по трем базовым угрозам для информационной системы.

• Риск реализации по всем угрозам для информационной системы.

• Риск реализации по всем угрозам для информационной системы после задания контрмер.

• Эффективность контрмеры.

• Эффективность комплекса контрмер.

ГРИФ 2005 из состава Digital Security Office

Алгоритм: модель анализа угроз и уязвимостей

Для оценки рисков информационной системы организации защищенность каждого ценного ресурса определяется при помощи анализа угроз, действующих на конкретный ресурс, и уязвимостей, через которые

данные угрозы могут быть реализованы. Оценивая вероятность реализации актуальных для ценного ресурса угроз и степень влияния реализации угрозы на ресурсы, анализируются информационные риски ресурсов

организации.

В результате работы алгоритма программа представляет следующие данные:

• Инвентаризацию ресурсов;

• Значения риска для каждого ценного ресурса организации;

• Значения риска для ресурсов после задания контрмер (остаточный риск);

• Эффективность контрмер.

Введение в модель

Даная модель основана на построении модели угроз и уязвимостей.

Для того, чтобы оценить риск информации, необходимо проанализировать все угрозы, действующие на информационную систему, и уязвимости, через которые возможна реализация угроз.

Исходя из введенных владельцем информационной системы данных, можно построить модель угроз и уязвимостей, актуальных для информационной системы компании. На основе полученной модели будет проведен

анализ вероятности реализации угроз информационной безопасности на каждый ресурс и, исходя из этого, рассчитаны риски.

Основные понятия и допущения модели

Базовые угрозы информационной безопасности — нарушение конфиденциальности, нарушение целостности и отказ в обслуживании.

Ресурс — любой контейнер, предназначенный для хранения информации, подверженный угрозам информационной безопасности (сервер, рабочая станция, переносной компьютер). Свойствами ресурса

являются: перечень угроз, воздействующих на него, и критичность ресурса.

Угроза — действие, которое потенциально может привести к нарушению безопасности. Свойством угрозы является перечень уязвимостей, при помощи которых может быть реализована угроза.

Уязвимость — это слабое место в информационной системе, которое может привести к нарушению безопасности путем реализации некоторой угрозы. Свойствами уязвимости являются: вероятность

(простота) реализации угрозы через данную уязвимость и критичность реализации угрозы через данную уязвимость.

Критичность ресурса ( АС )- степень значимости ресурса для информационной системы, т.е. как сильно реализация угроз информационной безопасности на ресурс повлияет на

работу информационной системы. Задается в уровнях (количество уровней может быть в диапазоне от 2 до 100) или в деньгах. В зависимости от выбранного режима работы, может состоять из критичности

ресурса по конфиденциальности, целостности и доступности ( АСс, А Ci , ACa ).

Критичность реализации угрозы ( ER ) — степень влияния реализации угрозы на ресурс, т.е. как сильно реализация угрозы повлияет на работу ресурса. Задается в процентах.

Состоит из критичности реализации угрозы по конфиденциальности, целостности и доступности ( ERc , ERi , ERa ).

Вероятность реализации угрозы через данную уязвимость в течение года ( P ( V ) ) — степень возможности реализации угрозы через данную уязвимость в тех

или иных условиях. Указывается в процентах.

Максимальное критичное время простоя ( T max ) — значение времени простоя, которое является критичным для организации. Т.е. ущерб, нанесенный организации при простаивании

ресурса в течение критичного времени простоя, максимальный. При простаивании ресурса в течение времени, превышающего критичное, ущерб, нанесенный организации, не увеличивается.

Принцип работы алгоритма

Входные данные:

• Ресурсы.

• Критичность ресурса.

• Отделы, к которым относятся ресурсы.

• Угрозы, действующие на ресурсы.

• Уязвимости, через которые реализуются угрозы.

• Вероятность реализации угрозы через данную уязвимость.

• Критичность реализации угрозы через данную уязвимость.

С точки зрения базовых угроз информационной безопасности существует два режима работы алгоритма:

• Одна базовая угроза (суммарная).

• Три базовые угрозы.

Расчет рисков по угрозе информационной безопасности

1. На первом этапе рассчитываем уровень угрозы по уязвимости Th на основе критичности и вероятности реализации угрозы через данную уязвимость. Уровень угрозы показывает, насколько

критичным является воздействие данной угрозы на ресурс с учетом вероятности ее реализации.

1.1. Для режима с одной базовой угрозой:

,

где ER — критичность реализации угрозы (указывается в %);

P ( V ) — вероятность реализации угрозы через данную уязвимость (указывается в %).

Получаем значения уровня угрозы по уязвимости в интервале от 0 до 1.

1.2. Для режима с тремя базовыми угрозами:

,

,

,

где ER c , i , a — критичность реализации угрозы конфиденциальность, целостность или доступность (указывается в %);

P ( V ) c , i , a — вероятность реализации угрозы конфиденциальность, целостность или доступность через данную

уязвимость (указывается в %).

Получаем значения уровня угрозы по уязвимости в интервале от 0 до 1.

2. Чтобы рассчитать уровень угрозы по всем уязвимостям CTh , через которые возможна реализация данной угрозы на ресурсе, просуммируем полученные уровни угроз через конкретные

уязвимости по следующей формуле:

2.1. Для режима с одной базовой угрозой:

где Th — уровень угрозы по уязвимости.

Значения уровня угрозы по всем уязвимостям получим в интервале от 0 до 1.

2.2. Для режима с тремя базовыми угрозами:

где Th c , i , a — уровень угрозы конфиденциальность, целостность или доступность по уязвимости.

Значения уровня угрозы по всем уязвимостям получим в интервале от 0 до 1.

3. Аналогично рассчитываем общий уровень угроз по ресурсу CThR (учитывая все угрозы, действующие на ресурс):

3.1. Для режима с одной базовой угрозой:

где CTh — уровень угрозы по всем уязвимостям.

Значение общего уровня угрозы получим в интервале от 0 до 1.

3.2. Для режима с тремя базовыми угрозами:

где CTh c , I , a — уровень угрозы конфиденциальность, целостность или доступность по всем угрозам.

Значение общего уровня угрозы получим в интервале от 0 до 1.

4. Риск по ресурсу R рассчитывается следующим образом:

4.1. Для режима с одной базовой угрозой:

,

где D — критичность ресурса (задается в деньгах или уровнях);

CThR — общий уровень угроз по ресурсу.

Если риск задается в уровнях, то в качестве значения критичности берем оценку уровня. Например, для трех равномерных уровней:

| Название уровня | Оценка уровня, % |

|---|---|

|

1 |

33,33 |

|

2 |

66,66 |

|

3 |

100 |

В случае угрозы доступность (отказ в обслуживании) критичность ресурса в год вычисляется по следующей формуле:

где D a /год — критичность ресурса по угрозе доступность в год;

D a /час — критичность ресурса по угрозе доступность в час;

T max — максимальное критичное время простоя ресурса в год.

Для остальных угроз критичность ресурса задается в год.

4.2. Для режима с тремя базовыми угрозами:

D c , i , a — критичность ресурса по угрозе конфиденциальность, целостность или доступность. Задается в деньгах или уровнях;

CThR c , i , a — общий уровень угроз конфиденциальность, целостность или доступность по ресурсу;

— суммарный риск по трем угрозам.

Таким образом, получим значение риска по ресурсу в уровнях (заданных пользователем) или деньгах.

5. Риск по информационной системе CR рассчитывается по формуле:

5.1. Для режима с одной базовой угрозой:

5.1.1. Для режима работы в деньгах:

где R — риск по ресурсу.

5.1.2. Для режима работы в уровнях:

где R — риск по ресурсу.

5.2. Для режима работы с тремя угрозами:

5.2.1. Для режима работы в деньгах:

CR c , i , a — риск по системе по угрозам конфиденциальность, целостность или доступность;

— риск по системе суммарно по трем видам угроз.

5.2.2. Для режима работы в уровнях:

CR c , i , a — риск по системе по угрозам конфиденциальность, целостность или доступность;

— риск по системе суммарно по трем видам угроз.

В результате работы алгоритма пользователь системы получает следующие данные:

• Риск реализации по трем базовым угрозам (или по одной суммарной угрозе) для ресурса.

• Риск реализации суммарно по всем угрозам для ресурса.

• Риск реализации по трем базовым угрозам (или по одной суммарной угрозе) для информационной системы.

• Риск реализации по всем угрозам для информационной системы.

• Риск реализации по всем угрозам для информационной системы после задания контрмер.

• Эффективность контрмеры.

• Эффективность комплекса контрмер.

Заключение

Благодаря новому расширенному алгоритму, программа ГРИФ 2005 из состава Digital Security Office (http://www.dsec.ru/products/grif/)

позволяет анализировать не только информационные потоки, но и конкретные угрозы и уязвимости информационной системы. В результате работы двух алгоритмов пользователь получает наиболее полную,

адекватную и всестороннюю картину своей информационной системы.

[1] Алгоритмы расчета для угроз целостности и конфиденциальности похожи, поэтому здесь мы их объединили.

[2] Для группы мобильных Интернет-пользователей коэффициент удаленной защиты группы пользователей рассчитывается.

Для

оценки рисков ИБ организации по методике

от Digital

Security

[24] защищенность каждого ценного ресурса

определяется при помощи анализа угроз,

действующих на конкретный ресурс, и

уязвимостей, через которые данные угрозы

могут быть реализованы. Оценивая

вероятность реализации актуальных для

ценного ресурса угроз и степень влияния

реализации угрозы на ресурсы, анализируются

информационные риски ресурсов организации.

В

результате работы алгоритма оценки

рисков по методике от Digital

Security

определяются следующие характеристики

ИС:

-

Список

информационных ресурсов (ИР). -

Значения

риска для каждого ценного ИР организации. -

Значения

риска для ИР после задания контрмер

(остаточный риск). -

Эффективность

контрмер.

Для

того чтобы оценить риск информационного

ресурса, необходимо проанализировать

все угрозы, действующие на ИС, и уязвимости,

через которые возможна реализация

угроз. Исходя из полученных от владельца

ИС данных, можно построить модель

актуальных угроз и уязвимостей для

конкретной организации. На основе модели

будет проведен анализ вероятности

реализации угроз информационной

безопасности на каждый ресурс и, исходя

из этого, рассчитаны риски ИБ.

Входные

данные алгоритма:

-

информационные

ресурсы; -

критичность

ресурсов; -

угрозы,

действующие на ресурсы; -

уязвимости,

через которые реализуются угрозы; -

вероятность

реализации угрозы через данную

уязвимость; -

критичность

реализации угрозы через данную

уязвимость.

С

точки зрения базовых угроз ИБ существует

два режима работы алгоритма:

-

Одна

базовая угроза (суммарная). -

Три

базовые угрозы.

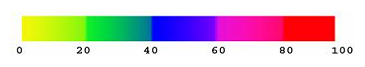

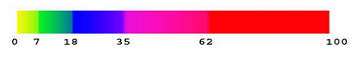

Выбор

шкалы для оценки риска и разбиение ее

на уровни

При

работе с алгоритмом используется

числовая шкала от 0 до 100%. Шкалу разбивают

максимум на 100 уровней. При разбиении

шкалы на меньшее число уровней, каждый

уровень занимает определенный интервал

на шкале. Причем, возможно два варианта

разделения:

– равномерное;

– логарифмическое.

Расчет

рисков информационной безопасности

1. На

первом этапе рассчитывается уровень

угрозы по уязвимости

(Th) на основе критичности и вероятности

реализации угрозы через данную уязвимость.

Уровень угрозы показывает, насколько

критичным является воздействие данной

угрозы на ресурс с учетом вероятности

ее реализации.

,

,

где

ERc,i,a

– критичность реализации угрозы

(указывается в %), P(V)c,i,a

– вероятность реализации угрозы через

данную уязвимость по конфиденциальности,

целостности и доступности (указывается

в %).

Здесь

вычисляется одно (Th) или три значения

(Thc,

Thi,

Tha)

в зависимости от количества базовых

угроз. Значение уровня угрозы по

уязвимости лежит в отрезке [0, 1].

2. Чтобы

рассчитать уровень

угрозы по всем уязвимостям

(CTh),

через которые возможна реализация

данной угрозы на ресурс, просуммируем

полученные уровни угроз через конкретные

уязвимости по следующим формулам.

Для

режима с одной базовой угрозой:

.

Для

режима с тремя базовыми угрозами:

,

,

.

Значение

уровня угрозы по всем уязвимостям лежит

в отрезке [0, 1].

3. Далее

рассчитывается общий

уровень угроз по ресурсу

(CThR)

с учетом всех угроз, действующих на

ресурс.

Для

режима с одной базовой угрозой:

.

Для

режима с тремя базовыми угрозами:

,

,

.

Значение

общего уровня угрозы лежит в отрезке

[0, 1].

4. Итоговый

риск

по ресурсу

(R), характеризующий возможные потери

собственника ИС, связанные с реализацией

некоторой угрозы через любую уязвимость,

рассчитывается следующим образом.

Для

режима с одной базовой угрозой:

,

где

D – критичность ресурса. Для угроз

нарушения целостности или доступности

определяется заранее (в деньгах или

уровнях в год), а в случае угрозы нарушения

доступности ресурса (DoS

– отказ в обслуживании) критичность

ресурса в год рассчитывается по формуле:

,

где

Da / час

– критичность простоя ресурса в час, T

– общее время простоя.

Для

режима с тремя базовыми угрозами:

,

,

где

Dc,i,a

– критичность ресурса по каждой из трех

угроз заданная в деньгах или уровнях в

год.

5. Общий

риск

по информационной системе

(CR) рассчитывается по следующим формулам.

Для

режима с одной базовой угрозой:

– для

случая оценки в деньгах;

– для

случая оценки в уровнях.

Для

режима с тремя базовыми угрозами:

,

– для

случая оценки в деньгах;

,

– для

случая оценки в уровнях. В обоих режимах

подразумевается Ri

– риск i‑го

ресурса, CRc,i,a

– риск по ИС для каждого вида угроз.

6. Для

расчета эффективности

введенной контрмеры

(E)

необходимо заново пройти шаги 1-5 с учетом

заданной контрмеры и определить значение

двух рисков – риска без учета контрмеры

(Rold)

и риск с учетом заданной контрмеры

(Rnew)

или с учетом того, что уязвимость закрыта.

Эффективность

введения контрмеры рассчитывается по

формуле:

.

В

результате работы алгоритма пользователь

получает следующие данные:

-

Риск

реализации по трем базовым угрозам

(или по одной суммарной угрозе) для

ресурса. -

Риск

реализации суммарно по всем угрозам

для ресурса. -

Риск

реализации по трем базовым угрозам

(или по одной суммарной угрозе) для ИС. -

Риск

реализации по всем угрозам для ИС. -

Риск

реализации по всем угрозам для ИС после

задания контрмер. -

Эффективность

контрмеры.

Соседние файлы в предмете [НЕСОРТИРОВАННОЕ]

- #

- #

- #

- #

- #

- #

- #

- #

- #

- #

- #

Министерство

образования и науки Украины

Харьковский

национальный университет радиоэлектроники

Кафедра ТКС

ОТЧЁТ

по лабораторной

работе №1

по дисциплине

«Основы управления информационной безопасностью»

на тему:

«Исследование методики оценки рисков информационной безопасности компании Digital Security. Методика

анализа угроз и уязвимостей»

|

Выполнили: ст. Тартынских |

Проверили: Пшеничных С.В. Снегуров А.В. |

Харьков 2009

1.

Цель и задачи лабораторной работы

Целью лабораторной работы является исследование методики анализа

угроз и уязвимостей компании Digital Security для оценки рисков информационной безопасности организации.

2. Порядок

выполнения лабораторной работы.

2.1. Исходные данные.

Расчет осуществляется для учебной организации, функционирующей в

конкретных условиях обстановки. Исходными данными для выполнения лабораторной

работы является описание данной организации.

2.1.1. Бизнес-процесс

данной организации – оказание платных медицинских услуг. Организация

гарантирует неразглашение информации о своих клиентах.

2.1.2. Размещение организации.

Организация находится в арендованных помещениях в семиэтажном

здании рис.1. Арендуются весь 3 этаж. На удалении от здания организации

находятся два других здания в соответствии со схемой (рис.1). Соседнее здание №

1 – жилой дом. Соседнее здание № 2 – здание государственного проектного

института. Здание, где находится организация, оборудовано пожарной

сигнализацией. Все помещения организации подключены к централизованному

отоплению. Электропитание всех помещений организации осуществляется через

электрощитовую, находящуюся на 1 этаже здания.

Здание, где

находится организация

2.1.3. Порядок доступа в помещения организации.

Контролируемой

зоной в организации является все помещения и коридор 3 этажа. На входе в

организацию осуществляется пропускной режим без использования технических

средств. Проверка посетителей и их личных вещей не осуществляется. Каждый

клиент получает индивидуальный пропуск, запись клиентов на прием осуществляется

заблаговременно. Каждый новый посетитель сопровождается сотрудником охраны к

директору организации и в дальнейшем регистрируется в журнале учета клиентов.

Контроль доступа в кабинеты директора, главного бухгалтера и другие служебные

помещения организации специально выделенными техническими средствами или

людьми не осуществляется. После окончания рабочего дня вход в организацию

закрывается и сдается под охрану. Входная дверь оборудована сигнализацией.

2.1.4. Информационная система

организации.

Организация

является небольшой по численности. В штат организации входят директор, главный

бухгалтер, 7 медицинских работников, уборщица, 2 охранника, которые дежурят

посменно. Своей локальной сети в данной организации нет. ПЭВМ директора

подключена через локальную сеть провайдера к Интернет. ПЭВМ главного бухгалтера

к сети не подключена.

2.1.5. Состояние

информационной безопасности организации.

Организация

предоставляет медицинские услуги VIP-клиентам. По мнению руководства данной

организации критичным для бизнес-процесса являются нарушение конфиденциальности

относительно клиентов организации и нарушение целостности информации по 1)

Финансовым электронным документам, 2) Электронной базе данным по клиентам.

Что делать после того, как проведена идентификация информационных ресурсов и активов, определены их уязвимости, составлен перечень угроз? Необходимо оценить риски информационной безопасности от реализации угроз. Это нужно для того, чтобы адекватно выбрать меры и средства защиты информации.

На практике применяются количественный и качественный подходы к оценке рисков ИБ. В чем их разница?

Количественный метод

Количественная оценка рисков применяется в ситуациях, когда исследуемые угрозы и связанные с ними риски можно сопоставить с конечными количественными значениями, выраженными в деньгах, процентах, времени, человекоресурсах и проч. Метод позволяет получить конкретные значения объектов оценки риска при реализации угроз информационной безопасности.

При количественном подходе всем элементам оценки рисков присваивают конкретные и реальные количественные значения. Алгоритм получения данных значений должен быть нагляден и понятен. Объектом оценки может являться ценность актива в денежном выражении, вероятность реализации угрозы, ущерб от реализации угрозы, стоимость защитных мер и прочее.

Как провести количественную оценку рисков?

1. Определить ценность информационных активов в денежном выражении.

2. Оценить в количественном выражении потенциальный ущерб от реализации каждой угрозы в отношении каждого информационного актива.

Следует получить ответы на вопросы «Какую часть от стоимости актива составит ущерб от реализации каждой угрозы?», «Какова стоимость ущерба в денежном выражении от единичного инцидента при реализации данной угрозы к данному активу?».

3. Определить вероятность реализации каждой из угроз ИБ.

Для этого можно использовать статистические данные, опросы сотрудников и заинтересованных лиц. В процессе определения вероятности рассчитать частоту возникновения инцидентов, связанных с реализацией рассматриваемой угрозы ИБ за контрольный период (например, за один год).

4. Определить общий потенциальный ущерб от каждой угрозы в отношении каждого актива за контрольный период (за один год).

Значение рассчитывается путем умножения разового ущерба от реализации угрозы на частоту реализации угрозы.

5. Провести анализ полученных данных по ущербу для каждой угрозы.

По каждой угрозе необходимо принять решение: принять риск, снизить риск либо перенести риск.

Принять риск — значит осознать его, смириться с его возможностью и продолжить действовать как прежде. Применимо для угроз с малым ущербом и малой вероятностью возникновения.

Снизить риск — значит ввести дополнительные меры и средства защиты, провести обучение персонала и т д. То есть провести намеренную работу по снижению риска. При этом необходимо произвести количественную оценку эффективности дополнительных мер и средств защиты. Все затраты, которые несет организация, начиная от закупки средств защиты до ввода в эксплуатацию (включая установку, настройку, обучение, сопровождение и проч.), не должны превышать размера ущерба от реализации угрозы.

Перенести риск — значит переложить последствия от реализации риска на третье лицо, например с помощью страхования.

В результате количественной оценки рисков должны быть определены:

- ценность активов в денежном выражении;

- полный список всех угроз ИБ с ущербом от разового инцидента по каждой угрозе;

- частота реализации каждой угрозы;

- потенциальный ущерб от каждой угрозы;

- рекомендуемые меры безопасности, контрмеры и действия по каждой угрозе.

Количественный анализ рисков информационной безопасности (пример)

Рассмотрим методику на примере веб-сервера организации, который используется для продажи определенного товара. Количественный разовый ущерб от выхода сервера из строя можно оценить как произведение среднего чека покупки на среднее число обращений за определенный временной интервал, равное времени простоя сервера. Допустим, стоимость разового ущерба от прямого выхода сервера из строя составит 100 тысяч рублей.

Теперь следует оценить экспертным путем, как часто может возникать такая ситуация (с учетом интенсивности эксплуатации, качества электропитания и т д.). Например, с учетом мнения экспертов и статистической информации, мы понимаем, что сервер может выходить из строя до 2 раз в год.

Умножаем две эти величины, получаем, что среднегодовой ущерб от реализации угрозы прямого выхода сервера из строя составляет 200 тысяч рублей в год.

Эти расчеты можно использовать при обосновании выбора защитных мер. Например, внедрение системы бесперебойного питания и системы резервного копирования общей стоимостью 100 тысяч рублей в год позволит минимизировать риск выхода сервера из строя и будет вполне эффективным решением.

Качественный метод

К сожалению, не всегда удается получить конкретное выражение объекта оценки из-за большой неопределенности. Как точно оценить ущерб репутации компании при появлении информации о произошедшем у нее инциденте ИБ? В таком случае применяется качественный метод.

При качественном подходе не используются количественные или денежные выражения для объекта оценки. Вместо этого объекту оценки присваивается показатель, проранжированный по трехбалльной (низкий, средний, высокий), пятибалльной или десятибалльной шкале (0… 10). Для сбора данных при качественной оценке рисков применяются опросы целевых групп, интервьюирование, анкетирование, личные встречи.

Анализ рисков информационной безопасности качественным методом должен проводиться с привлечением сотрудников, имеющих опыт и компетенции в той области, в которой рассматриваются угрозы.

Как провести качественную оценку рисков:

1. Определить ценность информационных активов.

Ценность актива можно определить по уровню критичности (последствиям) при нарушении характеристик безопасности (конфиденциальность, целостность, доступность) информационного актива.

2. Определить вероятность реализации угрозы по отношению к информационному активу.

Для оценки вероятности реализации угрозы может использоваться трехуровневая качественная шкала (низкая, средняя, высокая).

3. Определить уровень возможности успешной реализации угрозы с учетом текущего состояния ИБ, внедренных мер и средств защиты.

Для оценки уровня возможности реализации угрозы также может использоваться трехуровневая качественная шкала (низкая, средняя, высокая). Значение возможности реализации угрозы показывает, насколько выполнимо успешное осуществление угрозы.

4. Сделать вывод об уровне риска на основании ценности информационного актива, вероятности реализации угрозы, возможности реализации угрозы.

Для определения уровня риска можно использовать пятибалльную или десятибалльную шкалу. При определении уровня риска можно использовать эталонные таблицы, дающие понимание, какие комбинации показателей (ценность, вероятность, возможность) к какому уровню риска приводят.

5. Провести анализ полученных данных по каждой угрозе и полученному для нее уровню риска.

Часто группа анализа рисков оперирует понятием «приемлемый уровень риска». Это уровень риска, который компания готова принять (если угроза обладает уровнем риска меньшим или равным приемлемому, то она не считается актуальной). Глобальная задача при качественной оценке — снизить риски до приемлемого уровня.

6. Разработать меры безопасности, контрмеры и действия по каждой актуальной угрозе для снижения уровня риска.

Какой метод выбрать?

Целью обоих методов является понимание реальных рисков ИБ компании, определение перечня актуальных угроз, а также выбор эффективных контрмер и средств защиты. Каждый метод оценки рисков имеет свои преимущества и недостатки.

Количественный метод дает наглядное представление в деньгах по объектам оценки (ущербу, затратам), однако он более трудоемок и в некоторых случаях неприменим.

Качественный метод позволяет выполнить оценку рисков быстрее, однако оценки и результаты носят более субъективный характер и не дают наглядного понимания ущерба, затрат и выгод от внедрения СЗИ.

Выбор метода следует делать исходя из специфики конкретной компании и задач, поставленных перед специалистом.

Разработайте политику безопасности, проверьте защищенность сети, определите угрозы

Узнать больше

Станислав Шиляев, руководитель проектов по информационной безопасности компании «СКБ Контур»

Читайте также:

Проблемы информационной безопасности: алгоритм построения системы ИБ с нуля

Что такое угроза ИБ?

Угроза информационной безопасности — это любая подозрительная активность, потенциально направленная на нарушение конфиденциальности, доступности, целостности ключевых информационных ресурсов.

Последствиями успешной атаки могут быть:

- прекращение работы организации;

- сбой систем управления;

- уничтожение данных.

Источником опасности могут быть как искусственные, так и естественные угрозы. Искусственные угрозы представляют собой умышленное причинение вреда, а естественные возникают в результате обстоятельств непреодолимой силы, при отсутствии умышленного мотива человека.

К искусственным источникам опасности традиционно относят две группы.

К первой относятся:

- хакерские группировки;

- конкуренты;

- криминальные организации;

- инсайдеры (внутренние пользователи с преступным мотивом).

Ко второй группе относят:

- ошибки в процессе обработки информации;

- ошибки пользователей;

- нелицензированное ПО;

- отключение системы защиты данных.

Естественные источники опасности классифицировать намного проще. К ним можно отнести любые действия, на которые не может повлиять человек. Например, стихийные природные явления.

Анализ информационной безопасности организации

Анализ состояния информационной безопасности (или оценка защищенности информационных систем) представляет собой структурированный повторяемый процесс, который помогает компаниям вовремя находить и устранять возникающие опасности. По результатам анализа формируются рекомендации, направленные на изменение внутренних процессов компании. Также анализ необходим для определения вероятности возникновения опасности и масштаба возможного ущерба.

Анализ информационной безопасности помогает понять, какой должна быть система защиты для дальнейшего ее проектирования, модернизации, внедрения необходимых средств защиты, что, в свою очередь, позволит обеспечить требуемый уровень защиты данных предприятия от неправомерного доступа. Существует несколько различных методологий, которые можно использовать при анализе защищенности. Давайте рассмотрим их подробнее.

1. Экспертная оценка.

Экспертная комиссия определяет те объекты, , которые будут включены в исследование, а также их параметры и характеристики.

Для полноценной оценки эффективности информационной безопасности предприятия специалисты собирают следующие данные:

- общие сведения об объекте автоматизаци;

- описание процессов обработки конфиденциальной информации;

- описание корпоративной информационной системы;

- описание информационной инфраструктуры;

- описание системы обеспечения безопасности информации (документация, организационные и технические меры, средства защиты).

На основе собранной информации специалисты оценивают потенциальные источники риска. Для каждого выявленного источника определяется вероятность возникновения угрозы и коэффициент важности.

2. Статистический анализ рисков.

Этот метод позволяет определить, в каких местах система наиболее уязвима. Однако для такого анализа необходимо иметь достаточно большой объем данных о ранее совершенных атаках.

3. Факторный анализ.

ИТ-специалисты выделяют основные факторы, которые качественно влияют на возникновение той или иной угрозы. Задача эксперта заключается в том, чтобы проанализировать системы предприятия и определить, какие уязвимости будут устранены, а какие можно будет пренебречь.

Читайте также: Узнайте, как выбрать подрядчика по ИБ

В рамках анализа состояния информационной безопасности специалист также определяет векторы атак или средства, с помощью которых потенциальный злоумышленник может нанести вред системе.

Примеры некоторых угроз:

- неготовность пользователей к фишинговым атакам;

- использование незащищенных беспроводных сетей;

- открытые USB-порты и возможность бесконтрольного использования съемных носителей;

- наличие устаревших версий компонентов

Важно понимать, что оценка информационной безопасности предприятия должна стать постоянным постоянным, периодически проводимым мероприятием. С каждым днем хакеры придумывают новые способы и методы кражи информации, появляются новые уязвимости.

Анализ безопасности систем будет особенно актуален при:

- критических ситуациях;

- слиянии, поглощении, присоединении, расширении компании;

- смене курса или концепции бизнеса;

- изменении в законодательстве;

- крупных изменениях в информационной структуре.

Оценка информационной безопасности

Процесс оценки системы обеспечения информационной безопасности может отличаться в зависимости от предприятия. Однако, ключевые этапы оценки должны быть воспроизводимыми, основанными на передовых отраслевых практиках и структурированными, чтобы обеспечить оценку всего масштаба систем и ее потенциальных уязвимостей.

Ниже приведены несколько существующих методов, используемые для оценки возможных угроз.

Моделирование информационных потоков

Процесс оценивания информационной безопасности с помощью моделирования информационных потоков позволит выявить:

- тенденции в поведении системы;

- возникновение потенциальных ошибок;

- масштаб уязвимостей;

- масштабы последствий от вероятной угрозы.

Предварительная оценка всей системы и выявление потенциальных рисков дает возможность эффективно принимать решения о мерах безопасности.

Моделирование угроз

При моделировании угроз обычно используют сочетание экспертного и факторного анализа. Специалисты тестируют все жизненно важные системы предприятия на наличие уязвимости. Такой анализ позволяет оценить вероятность возникновение угрозы и масштабы последствий. Кроме этого, моделирование угроз включает в себя поиск потенциальных источников опасности и способы их устранения.

Читайте также: Пентест VS Аудит ИБ: что эффективнее.

Поиск уязвимых зон

Для успешного анализа и оценки информационной безопасности, компании необходимо не только знать о потенциальных угрозах, но и оценивать степень их влияния на работу предприятия. Существует множество методов и способов поиска уязвимых зон. Ниже представлены две популярные методики, которые позволяют классифицировать атаки на всех этапах их возникновения.

Матрица угроз

Матрица угроз представляет собой сводную таблицу вероятности возникновения угроз и степени их влияния. Такая характеристика позволяет специалистам описывать все уязвимые места системы, типы угроз и возможные последствия, уменьшая при этом субъективный фактор. Другими словами, матрица угроз наглядно показывает количество потенциальных угроз. По результатам работ с матрицей организация сможет эффективно распределить свои ресурсы для защиты информационной безопасности от наиболее вероятных атак.

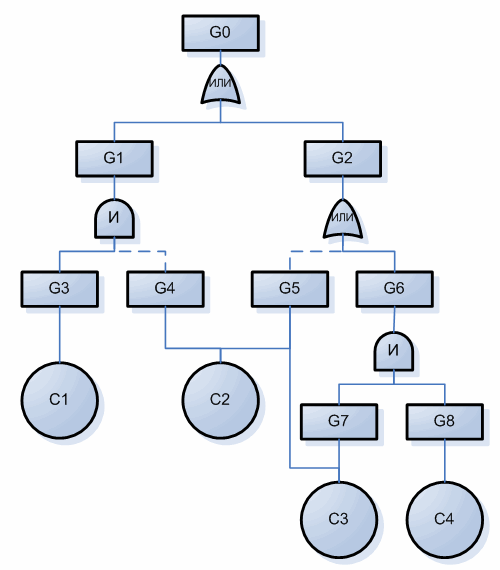

Деревья атак

Деревья атак или деревья ошибок — это структурированный и иерархический способ сбора возможных угроз. Дерево описывает возможную атаку и ее цель, связывая с целью атаки задачи злоумышленников, а также возможные способы реализации. Деревья атак могут использоваться либо в совокупности с другими инструментами анализа, либо как самостоятельный инструмент исследования.

Особенность деревьев атак заключается в том, что под каждый программный продукт компании эксперт выстраивает отдельное дерево атак. Таким образом, получается целая цепочка угроз, по которой хакеры могут “подниматься” для достижения свой цели.

Вероятность реализации угроз и масштаб ущерба

После анализа и оценки информационной безопасности компании специалисты смогут предвидеть вероятность реализации угрозы и масштаб возможного ущерба. Как правило, эксперты ссылаются на следующие данные:

- проведенные исследования;

- результаты анализа ИБ;

- данные по ранее проведенным атакам.

Специалисты определяют два основных вектора работы:

- Устранение последствий атаки, если она будет успешной.

- Принятие и проработка рисков.

Опираясь на статистические данные компаний, эксперты определяют уровень затрат производства на устранение последствий. Как правило, статистика собирается за несколько отчетных периодов. В них отражена реальные инциденты по утечкам данных, репутационные риски, эффективность систем защиты. С помощью собранной информации компания принимает решение по тем действиям, которые необходимо предпринять, чтобы обеспечить надлежащий уровень защиты.

При просчете рисков эксперты также обращают внимание на стоимость их устранения. В случае, если устранение риска превосходит предполагаемые потери, то некоторые компании предпочитают минимизировать возможные потери, а не полностью исключить подобный риск. Такой анализ помогает грамотно распределить бюджеты компании на защиту своих данных и избежать незапланированных расходов

Анализ и оценка информационной безопасности способствуют повышению осведомленности о степени защиты в компании. Работа по изучению потенциальных рисков и уязвимостей, а также действия по их минимизации позволяют повысить безопасность данных организации, ее сетей и серверов.

Пашков Николай Николаевич1, Дрозд Владимир Григорьевич2

1Карагандинский экономический университет Казпотребсоюза, магистрант, кафедра Информационные системы

2Карагандинский экономический университет Казпотребсоюза, кандидат экономических наук, доцент, кафедра «Информационные вычислительные системы»

Аннотация

Авторами статьи проводится анализ рисков информационной безопасности и оценка эффективности защиты информационной системы предприятия с целью обнаружения, предупреждения и оценки последствий негативных угроз на систему. Актуальность написания научной статьи возникла с участившимися случаями хищения информации, с целью причинения вреда информационным ресурсами предприятия. В статье рассмотрены проблемы надёжности и эффективности защиты информационных ресурсов системы, от угроз, которые негативно влияющие на работоспособность системы.

Библиографическая ссылка на статью:

Пашков Н.Н., Дрозд В.Г. Анализ рисков информационной безопасности и оценка эффективности систем защиты информации на предприятии // Современные научные исследования и инновации. 2020. № 1 [Электронный ресурс]. URL: https://web.snauka.ru/issues/2020/01/90380 (дата обращения: 24.02.2023).

Актуальность исследования

Разбор рисков информационной безопасности позволяет открыть критические факторы, оказывающие отрицательное влияние на бизнес-процессы предприятия, и принимать меры для их устранения или минимизация негативного воздействия. Особо важно знать на какой стадии развития находится информационная система организации, она обязана отвечать установленному комплексу требований к обеспечению информационной безопасности. Определение требования к обеспечению защиты, по определёнными областям системы. Так же возможно использования имеющихся систем обеспечивающие должную информационную безопасности на должном уровне и отвечающая запросам организации.

Цель исследования

Цель проведения оценки риска состоит в том, чтобы определить риск утечки информации из корпоративной сети предприятия. Процесс оценки риска проводится в два этапа. На первом этапе определяют границы сети для анализа и детальному конфигурированию уровни опасности угрозы. На втором этапе проводится анализ риска. Анализ риска разделяется на идентификацию ценностей угроз и уязвимых мест, проведение оценки вероятности и измерения риска. Значения ресурсов, значимости уязвимостей и угроз, эффективности средств защиты определяются как количественными методами, к примеру, при определении стоимости характеристик, так и качественными учитывающие штатные или внешние воздействие среды.

Задача исследования

Комплексная система, обеспечивающая защиту ИС на предприятии, должна иметь в виду таковые цели как предупреждение кражи, утечки, потери, модифицирования. Фальсификации информации, отведение противоправных поступков по искоренению, видоизменению, искривлению, имитированию, снятию с блокировки информации, а также предупреждению прочих противопоказанных вторжений в информационные ресурсы и информационные системы.

Проведение анализа рисков для каждой организации индивидуален. Индивидуальность, один из основных параметров, которые оценивает размер ущерба. Ведь индивидуальность связана с информационными ресурсами и с оценкой важности, которая уникальна у каждого предприятия.

В процесс проведения анализа рисков входит определение того что необходимо защищать в первую очередь и какими методами, с учётом рассмотрения всех возможных рисков, сортировать их в зависимости от потенциального размера ущерба. Данный процесс состоит из множества экономических решений. [1, c.46]

Ниже будут представлены требования к специалисту, который производит оценку рисков на основе британского стандарта BS 7799:3 «Руководство по управлению рисками ИБ» и ISO/IEC 27005:2008 «Информационная технология»:

— Знание бизнеса и готовность принятия данный уровень риска в процессе.

— Знание концепции риска

— Способность проведения аналитический действий

— Понимание уязвимостей и угроз

— Коммуникабельность

— Знание типов контрольных механизмов ИБ

— Способность находить необходимые контактные лица

Из предложенного этого списка, умение оперировать уязвимостями и угрозами не занимает первое место и не является основным навыком.

Проведение анализа рисков в сфере ИБ может быть количественным и качественным. Количественный анализ более точнее, что позволяет получить точные значения рисков, но проведение такого анализа занимает большее количество времени, что не оправдано. Уровень качественного анализа отличается в разных методам оценка, но всё сводится к тому, чтобы выявить самые серьёзные угрозы. [2, c.35]

Самым трудными аспектом, который влияет на увеличение стоимости работ по анализу рисков, оказывается необходимость знание бизнеса. К сожалению, подразделения ИТ и безопасности, находящихся внутри организации, не всегда обладают достаточными знаниями. Очень важно определить, как будут выполняться работы по оценке рисков силами сотрудников организации или специалистами.

В задачи сотрудников отдела ИБ входят обязанности оповещения руководящих лиц организации о имеющихся и потенциальных угрозах. Отчёты должны сопровождаться аналитическими выкладками, показателями, фактами. Это самый эффективный метод довести информацию до глав предприятия.

Анализ рисков состоит в том, чтобы определить имеющиеся риски и оценить из величины.

Процесс анализа предусматривает решение следующих задач:

1. Определение основных ресурсов ИС.

2. Определение Важности различных ресурсов для организации

3. Идентификация имеющихся угроз и уязвимостей безопасности, возможные осуществления угроз.

4. Расчёт рисков, связанных с реализацией угроз безопасности.

Средства ИС выделяются на следующие категории:

• Ресурсы ИС

• Программное обеспечение

• Техническое обеспечение (сетевое оборудование, сервера, дата центр, рабочие компьютеры и.т.п)

• Человеко-ресурсы

В выше перечисленных категориях ресурсы так же делятся на классы и подклассы.

Необходимость, а также стоимость ресурса определяется на основе величины ущерба, наносимого в случае нарушения конфиденциальности, целостности или доступности ресурса. К примеру, обычно рассматриваются следующие разновидности ущерба:

• Информация была раскрыта, удалена, модифицирована или стала недоступной для использования

• Оборудование была подвергнута к разрушению или техническому повреждению

• Нарушение работоспособности программного обеспечения

Так же ущерб может быть нанесён в результате целенаправленных хакерских атак или следующих видов угроз безопасности ИС:

• ситуации стихийного бедствия (наводнение или затопление оборудование, землетрясение и.т.п)

• Удалённые или локальные атаки на ресурсы ИС

• Умышленные действия или совершение ошибок в процессе работы персонала организации.

• Сбои работы в системе, вызванные неправильной работы программного обеспечения или неисправности оборудования

Величина риска определяется на основе стоимости ресурса, вероятность угрозы и величина уязвимости определяется по формуле:

Стоимость ресурса * Вероятность угрозы = Величина уязвимости

Основная цель управления рисками состоит в выборе обоснованного комплекса мер, позволяющих снизить уровень рисков нанесения угрозы до минимального уровня. Затраты на реализацию должна не должна превышать величину возможного ущерба. Отличию между величиной возможного ущерба и реализации контрмер должна быть противоположной вероятности причинения ущерба. [3, c.195]

Метод на основании анализа информационных рисков организации наиболее значимые для обеспечения безопасности ИС, это значит, что эффективно управлять ИБ организации позволяет только после проведения анализа риска. Для начала проведения работ по анализу риска нужно определить, что именно следует защитить на предприятии, какие области ИС подвержены высокому риску несанкционированной атаке. Анализ риска проводится, основываясь на непосредственные цели и задачи по защите определённого вида конфиденциальной информации. Самая из важнейших задач в рамках обеспечения защиты информации является обеспечение её доступности и целостности. Но не стоит забывать, что нарушение целостности может произойти и от непреднамеренных действий пользователей системы, но и по ряду других причин:

• Технический сбой, ведущий к потере или искажению информации

• Физическое воздействие (наводнение, землетрясение и других стихийных бедствий)

• Ошибки программных продуктов

При проведении анализа риска разрабатываются:

• Общий план или стратегия проведений операций против нарушителей.

• Предположительные способы проводимых атак комплексную систему защиты и обработки информации

• План осуществления противоправных действий против хакерских атак

• Технические характеристики каналов связи утечки информации.

• Тип нарушения

• Способы оценки ИБ

Для того что бы разработать надёжную комплексную систему защиты информации предприятия необходимо:

• Определить все возможные угрозы защиты, которые могут привести несанкционированной атаке

• Дать оценку последствий проявлений угроз

• Разработать необходимые методы и средства защиты учитывая нормативные требования нормативных документов.

• Экономическая целесообразность, бесконфликтность, совместимость с используемым ПО.

• Оценка эффективности выбранного метода и средств защиты

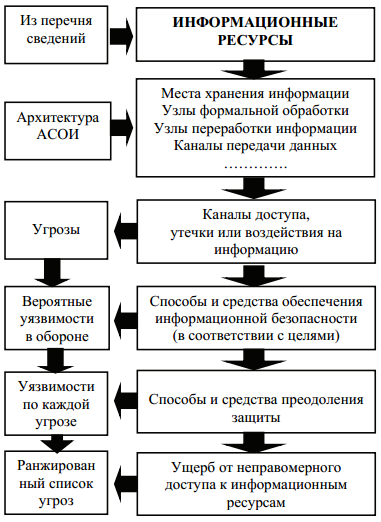

Анализ риска проводится строго следующей методике, по сценарию которая изображена на рисунке 1.

На данном изображении представлены 6 этапов проведения анализа рисков. При выполнении первого и второго этапа определяются сведения, в которые разрабатываются для организации коммерческую тайну и которые следует защищать.

На третьем этап анализа риска производится построение каналов доступа, воздействия или каналов утечки на ресурсы ИС. Каждый канал связи имеются уязвимости и требуют применения средств недопущения несанкционированного доступа к информации.

Четвертый этап — это разработка методов защиты всех уязвимых точек доступа, любая имеющаяся уязвимость может неблагоприятно сказаться на защищённость системы.

Пятый этап – на основе всех известных и имеющихся данных, методов, средств, определяются вероятности осуществлении угроз на все имеющиеся уязвимых точек атак.

Заключительным шестым этапом проводится оценка нанесённого ущерба предприятия в ходе реализации атак, который с оценками уязвимости позволяет получить сгруппированный список угроз ИС. Конечным выводом выполненной работы отображаются в виде, приятного для восприятия и выработки решений. Но при этом каждый ресурс ИС может быть подвержен негативному воздействия нежелательных атак.

На основе имеющихся фактов выясняется, что проблемы в IT-безопасности предприятия бывают не только технические, но и управленческие. Большую часть рисков можно сократить управленческими решениями, рассматривая риски в качестве операционных, а другие риски можно минимизировать программным обеспечением или техническими средствами. Мало известно, но что, как и когда необходимо реализовать все запланированные мероприятия точно в срок.

В большинстве организациях КСЗИ разрабатываются по принципу «заблокировать доступ», что сказывается на неудобстве в работе пользователей, наиболее важное это может послужить причиной медлительного развития организации, так как корпоративные знания не доступны или имеют ограничения. Большое количество запретительных мероприятий порождает способы обмена информацией в обход защищённых каналов, что сводит все усилия по защите информации к нулю, тем самым бизнес процессы компании перестраиваются в обход всех запретительных мер.

Дальнейшее проведения цикла анализа рисков даёт возможность определить необходимые эффективные мероприятия для минимизации и предотвращении рисков, а какие нет. На основе проведённого анализа эффективности корректируется понимание риска, оценка и необходимых действий. Анализ эффективности предоставит возможность увидеть минимизированные параметры уязвимости и общий ущерб всех рисков, что усилит режим безопасности IT организации. Проведение оценки эффективности КСЗИ является системным процессом получения объективной оценки данных о текущем состоянии системы. На данном этапе мониторинг проводится заранее установленных мероприятий, направленных на уменьшение совокупности убытка или частоты появления рисков. Эффективность мероприятий по защите необходимо оценивать на этапе разработки, для получения оптимальных показателей работы комплексной системы в целом. [4, c.98]

Эффективность механизма защиты оценивается на этапе разработки и в процессе эксплуатации системы защиты. При оценке механизма защиты, в зависимости от применяемых способов и показателей получения, выделяют три подхода:

-официальный

-экспериментальный

-классический

Классический подход к оценке эффективности подразумевает использование критериев эффективности, получаемых из показателей эффективности. Показатели эффективности получают путём моделирования и рассчитываются по характеристикам действующей автоматизированной системы. Данный подход используется при создании или модификации КСЗИ. В силу ряда причин, возможности классических методов оценивания эффективности весьма ограничены. Большое количество вероятных неопределённых исходных данных, сложность формализации процессов, отсутствие общепринятых методов вычисления показателей эффективности и определение критериев оптимальности образуют значительную трудность для использования стандартных методов оценки эффективности.

Особую значимость имеет подход к эффективности, который условно может считаться официальным. Стратегия безопасности ИТ проводится государством и должна основываться на нормативные акты.

Под понятием экспериментального подхода проведения анализа понимается организация процесса определения эффективности КСЗИ методом преодоления защитных элементов системы разработчиками системы, выступающие в роли злоумышленников. Подобные исследования проводится дальнейшим способом. Для проведения такого исследования в качестве злоумышленника выбирается один или более специалистов в сфере ИТ-безопасности с высшей степени квалификации. Прорабатывается стратегия проведения эксперимента, определяются этапы и материально-техническое обеспечение по обнаружению уязвимых звеньев в системе защиты. При этом имитируются действия схожие со злоумышленником: от неопытного злоумышленника, не имеющего официального доступа к автоматизированной системы, до высококвалифицированного сотрудника отдела ИТ-безопасности.

Идеальные значения оценки эффективности защиты имеет выбор базы с целью сравнения или определения степени эффективности, принимаемые за нормативный. Так же можно выбрать несколько подходов, которые могут дифференцированно использоваться к определённым случаям. Один из случаем приводится к сравнению с показателями, определяющими эффективность эталонного образца защиты системы.

Эталонный образец может быть спроектирован и разработан с применением известных методов и средств проектирования систем защиты, опираясь на современные методы и технологии других организаций.

Но также могут возникнуть определённые трудности использования указанных подходов, которые необходимо обеспечивать сопоставимо со сравниваемыми вариантами. По этой причине вместо них используется экспертная оценка комплексного уровня анализируемой и разрабатываемой системы, а также отдельных субъектов и принимаемых проектных решений, или комплексная оценка системы обеспечения защиты, основывающаяся на применении количественно-качественного подхода, позволяющий оценивать механизм защиты по большей совокупности обстоятельств. Так же экспертная оценка является составным элементом комплексной оценки эффективности механизма защиты системы, использующая все подходы к отдельным субъектам подсистемы, так и всей системы в целом. [5, c.60]

Эффективности системы защиты информации оценивается при помощи показателей эффективности, иногда именуемый термином – показатель качества.

Значения качества характеризуют степень совершенства какого-либо товара. Оборудования, машины. В отношении совокупности использование человеко-машинных систем желательнее использовать термин показатель эффективности функционирования, представляющий из себя уровень соответствия системы защиту необходимым требованьям.

Термин показателя эффективности можно охарактеризовать двумя научными методами:

• Эксперимент (испытание)

• Математическое моделирование (именуемым как вычислительными экспериментом).

По отношению к механизмам защиты информации показатели значимости (восходящие: снизу-вверх) разделяются на:

• Системные

• Надсисистемные (ценностные)

• Технические

• Информационные (датчики)

Технически, применительно к защите от утечки, это выглядит примерно таким образом: сигнал/шум – риск обнаружения – источника информации – вероятность обнаружения – источника информации – вероятность его вскрытия – ущерб утечки информации, при этом все показатели между собой связаны.

Для проведения оценки эффективности комплексной системы защиты информации или сравнения системы по их показателям эффективности, необходимо указать предпочтения. Данное правило или соотношение основывается на использовании показателей эффективности. Для получения характеристики эффективности с использование K-показателей используют ряд методов. При синтезе системы может возникнуть проблема при решении ряд задач с показателями.

Подход к проведению оценки эффективности комплексной системы защиты информации

Определение эффективности комплексных систем защиты информации относится к задачам оценки множеств характеристик, данную сложную системы невозможно в полной мере и достаточно правильно охарактеризовать с помощью единичного показателя. Поэтому использование при оценке эффективности комплексной системы защиты множество показателей будет характеризовать эффективность более подробно. К этим недостаткам относятся те оценки имеющие следующие характеристики методик:

1) Конечный результат данных будут изображены в виде шкалы оценок предполагаемых угроз и последствий. Данная методика отображает приблизительные значения показателей, основывающиеся на анализе статистики нарушений на экспертных оценках. Что бы определить значения необходим большой набрать большой объём статического материала, то есть оценка не может быть применена для оценки эффективности и выбора методов защиты информации.

2) Ri10(Si*V-4), S показатель частоты проявления угрозы выбирается из интервала от 0 до 7, значение равное 0 случай когда угроза не возникает, значение 7 когда угроза возникает раз в год, V – показатель объёма ущерба который назначается от значения S и принимает от 1 до 1 миллиона долл. В связи с тем, что оценка очень приближена с действительной, необходимо сконденсировать значительный объём статистического материала, значение не может быть использовано для оценки эффективности и выбранных мер, методов защиты информации.

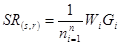

Параметр Wi обозначает субъективный коэффициент необходимости j характеристики защиты информации, n – количественное значение характеристик, Gi – обозначенная экспертным путём значения каждой характеристики. Для получения приблизительной оценки эффективности необходимо использовать выражение, которое может быть использовано при отсутствии необходимых исходных данных для наиболее точной оценки.

С использованием счётного количества показателей WiGi(Wi), i1, n, значение n – это количество показателей, с помощью которого оценка эффективности будет проводится полная оценка с учётом правильности выбора характеристик и количества выбранных показателей.

Проводя оценку эффективности, в которой показатель эффективности выражается в неточных значениях защиты ИС, в виде условных обозначений, именуемых как:

• Абсолютная незащищённая или защищённая

• Защищённая

• Недостаточная или достаточная защищённость

• Защищённость

С определением таких обозначений формируется необходимая и достаточная картина защищённости от несанкционированного доступа как в качественной, так и в количественной оценке, что является положительным свойством, имеющим превосходство над всеми известными методиками.

При таком подходе, принадлежность уровня безопасности будут определятся в [0,1] значений, и показатели надёжность будут функцией принадлежности μA(xi), где xi – элемент множества, X – требование безопасности, а A – множество значений, определение выполнения требований безопасности выполняется по следующей формуле:

Пара

Допустим массив X= {1,2,3,4,5} в котором заданы набор требований защиты системы, то неточное множество оценки безопасности системы, имеющие определённые характеристики будут:

А = (0,2/1) + (0,4/2) + (0,6/3) + (0,8/4) + (1/5)

Это необходимо определить следующим образом, что система, имеющая в совокупности набор выполненных требований:

• 1 – абсолютной незащищённой

• 2 – недостаточно защищённая

• 3 – защищённая с имеющимся набором выполненных требований

• 4 – достаточно защищённая система

• 5 – абсолютная защищённая система

Причем «5» набор является «абсолютной защищённой» системой к ней причисляются и другие. Другие различные состояния безопасности выделяют в виде подмножеств неопределённого подмножества А. Риск взлома оцениваемой системы, может соответствовать конкретному числу неопределённого множества, конкретно:

X= {1, 2, 3, 4, 5}; А = (0,2/1) + (0,4/2) + (0,6/3) + (0,8/4) + (1/5);

Card A = |A|=3, т.е вероятность взлома будет 3k, значение k – значение соответствия.

Каждый из выше перечисленных терминов имеют определённые значения в диапазоне от 0 до T, где T – максимальное количество требований в комплексной системе защиты информации, набор требований может быть в диапазоне от 0 до 20, набор «1» будет множеством выполненных требований.

Несомненно, что при данном подходе при оценке эффективности АС защиты от несанкционированного доступа необходимы данные о требованиях защищённости и данные о выполнении требований защиты. Выше описанная технология даёт возможность её использования при проведении оценки эффективности системы защиты с использованием нейросетевых программных обеспечений.

С использованием данных технологий совместно с программно-аппаратным комплексом системы защиты информации можно достичь:

• Мониторинг состояния АС ИБ;

• Прогнозирование возможных или осуществляемых атак, путём имитации угроз;

• Предотвращение или затруднение (создание помех, преград) реализации угроз;

Комплекс системы защиты может так же обладать возможностью перевода режима ИБ к наиболее высокому уровню эффективности.

Вывод.

Предложенная методика разработки политики информационной безопасности современного предприятия позволяет полностью проанализировать и документально оформить требования, связанные с обеспечением информационной безопасности, избежать расходы на дополнительные меры безопасности, возможные при субъективной оценке рисков, оказать помощь в планировании и реализации защиты на всех стадиях жизненного цикла информационных систем, представить обоснование для выбора мер противодействия, оценить эффективность контрмер, сравнить различные варианты контрмер.

Библиографический список