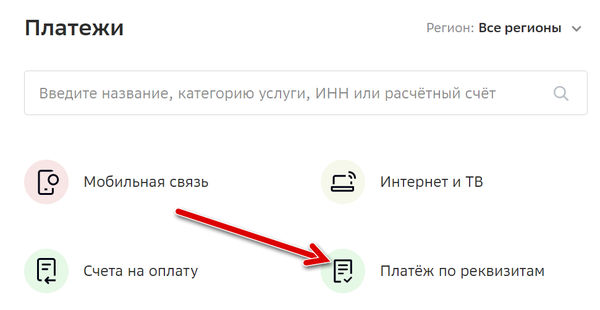

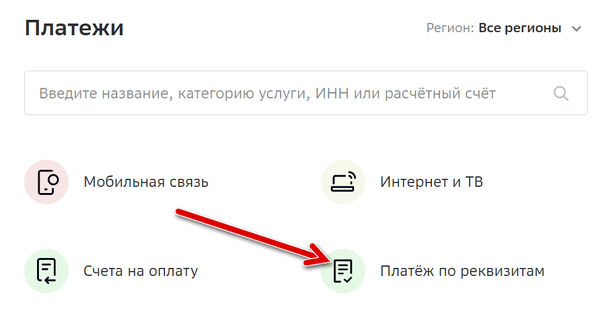

Если Вам требуется оплатить услуги компании, которая отсутствует в списках получателей платежа системы Сбербанк ОнЛайн, воспользуйтесь ссылкой «Платёж по реквизитам» на вкладке «Платежи».

Все запрашиваемые реквизиты получателя платежа в обязательном порядке содержаться в квитанции на оплату, которую Вам предоставила организация. Также, как правило, реквизиты можно найти в договоре с компанией на оказание услуг.

В крайнем случае, Вы можете запросить предоставление реквизитов отдельно от договора, обычно, любая организация или компания без лишних вопросов предоставляет эту информацию.

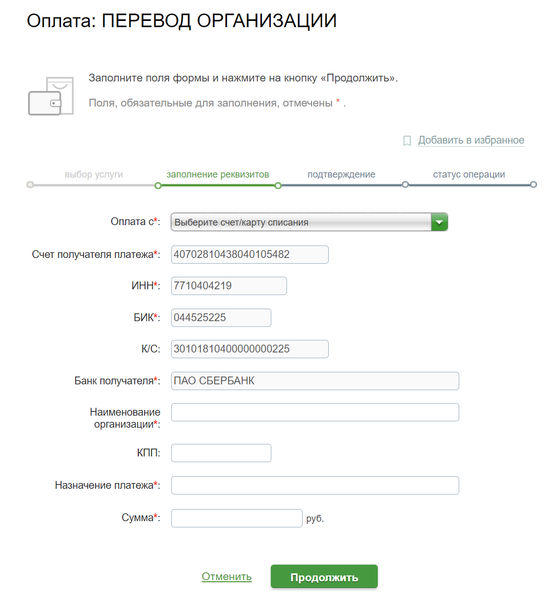

Стандартные реквизиты, которые требуются для выполнения перевода денет юридическому лицу (и не только в Сбербанк ОнЛайн):

- Номер счета получателя;

- ИНН получателя;

- БИК.

Кстати! БИК можно найти по наименованию банка через встроенный Справочник. Для этого кликните на ссылку «выбрать из справочника» рядом с полем БИК и найдите название соответствующего банка в списке, БИК впишется автоматически.

Выберите карту, с которой вы хотите оплатить выставленный счет.

Для некоторых организаций или компаний необходимо указывать дополнительные реквизиты платежа или заполнить поле «Назначение платежа», в котором следует указать всю необходимую информацию для точной идентификации платежа или для передачи получателю дополнительной информации (кроме суммы).

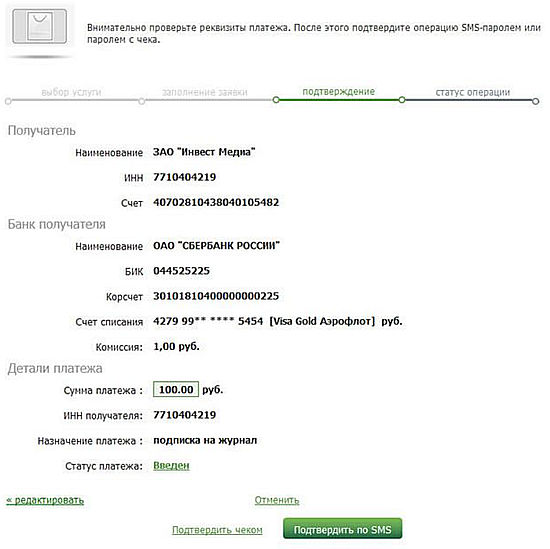

Внимательно проверьте указанные реквизиты и подтвердите операцию одноразовым паролем. После этого платеж передается в Банк для обработки.

Зачисление исполненного платежа на счет получателя происходит не позднее следующего банковского (рабочего) дня после оформления платежа. Если денежные средства не поступали на счет получателя, проверьте статус платежа в разделе «История операций в Сбербанк ОнЛайн».

Если по каким-либо причинам операция не была проведена, ее статус будет «Не принята банком». Попробуйте выполнить операцию еще раз или обратитесь в Службу поддержки Сбербанка для уточнения причин отклонения платежа.

Также, Вы в любой момент можете распечатать чек по операции в разделе «История операций в Сбербанк ОнЛайн».

Если Вы часто производите платеж в адрес данного получателя, советуем Вам создать подтвержденный шаблон операции. В следующий раз, платеж по этим реквизитам (в рамках созданного шаблона) будет исполнен без подтверждения одноразовыми паролями.

Обратите внимание! Платежи по произвольным реквизитам недоступны для клиентов, не оформивших УДБО в отделении Сбербанка России (см. подробнее пункт Как подключить).

04.12.2014 10:18

10138

18

Мне необходимо было оплатить годовую подписку на журнал. Что ж, подумал я, на карте есть необходимая сумма, сейчас я осуществлю перевод, прямо не вставая со стула. 21-й век, инновации, нанотехнологии… Однако я припомнил, что все прошлые попытки осуществить подобные платежи в СБОЛе с помощью функции «Платёж по произвольным реквизитам» ни к чему не привели. Отображалась красная всем хорошо известная надпись: «По данным реквизитам поставщик услуг не найден». Так было в этом году, в прошлом, в позапрошлом… Фактически, платёж можно осуществить только организациям из каталога. Но, думаю, попытка не пытка, может реализовали наконец-то. Ввожу номер счёта, ИНН, БИК и… красная надпись: «Прием платежей по указанным реквизитам невозможен (р/с 40702************)! (-57)». Что-то новенькое.

Пишу жалобу прямо в СБОЛе, и на удивление получаю сегодня ответ: «На текущий момент переводы в системе «Сбербанк» на данные счет № 40702*************** запрещены. Рекомендуем провести оплату альтернативным способом.» Что-о-о?!

Через терминал оплатить так же не удалось. Отстояв 15 минут в очереди к кассиру (кстати, работал только один из четырёх окон) услышал такой отказ: «Сюда вы вообще никак оплатить не сможете». Что-что?!

В общем, вопроса два:

1. Когда вы наконец-то перестанете обманывать клиентов и либо уберёте из СБОЛа никогда не работавшую функцию «Платёж по произвольным реквизитам», либо придадите ей соответствующий функционал?

2. Что такого уникального и запретного в реквизитах издательства журнала, что мне даже кассир отказал принять платёж?

Согласно Федеральному закону от 07.08.2001 № 115-ФЗ «О противодействии легализации (отмыванию) доходов» при обслуживании клиентов, банк вправе получать информацию о целях и характере их деловых отношений с банком. Соответственно, принимать меры по определению целей финансово-хозяйственной деятельности, финансового положения и деловой репутации клиентов, а также определять источники происхождения денежных средств.

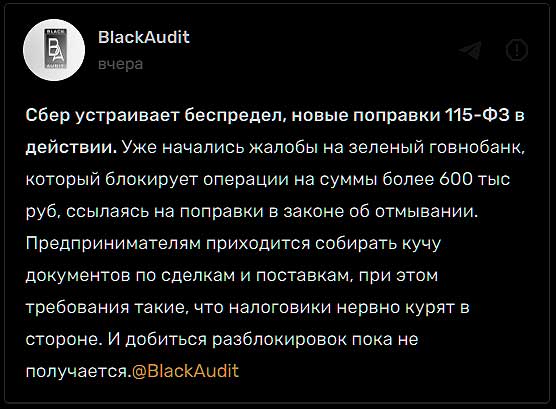

С 10 января 2021 года банки получили от государства ещё больше полномочий. Теперь возможно отклонение некоторых операций практически без аргументации и блокировка счёта.

В сети появились жалобы на якобы беспредел Сбербанка. Клиенты считают, что для некоторых банков деятельность по противодействию коррупции превратилась в доходную статью. Некоторые кредитные организации устанавливают непомерные «заградтарифы» (от 10 % от остатка на счете), которые предприниматель вынужден выплачивать, чтобы вернуть хоть что-то.

Ранее банковские организации должны были контролировать и извещать Росфинмониторинг только при снятии со счёта компании или зачислении на ее счет наличных денег на сумму 600 тыс. рублей и более в случаях, если это не обусловлено хозяйственными нуждами.

Закон с новыми поправками вводит контроль таких операций независимо от характера деятельности юридического лица. Любые операции с наличными на эту сумму будут контролироваться. Кроме того, фиксировать будут и операции на сумму от 600 тыс. рублей при зачислении или списании со счета иностранной структуры без образования юридического лица, а также при осуществлении лизинговых платежей.

Решение о блокировке принимается банком самостоятельно на основании собственных правил внутреннего контроля. Законодательно это не регламентировано.

Какие денежные операции могут попасть в число подозрительных:

- крупные зачисления на счет гражданина, которые поступают от юридических лиц и в короткий срок переводятся на другие счета или обналичиваются

- платежи через анонимные электронные кошельки, социальные сети

- переводы по сделкам, которые носят нетипичный характер (например, деньги без видимой цели переводятся с одного счета на другой)

Известны случаи, когда карту блокировали после зачисления крупной премии от работодателя или платы за проданный автомобиль. Проверив документы и убедившись, что нарушений закона нет, банк должен восстановить доступ к счету.

Перечень всех подконтрольных операций представлен в ст. 6 Закона № 115-ФЗ.

Могут возникнуть ситуации, когда сомнительной могут признать операцию, где сумма менее 600 тыс. рублей. Верховный суд РФ признаёт блокировки подозрительных операций законными, даже если их сумма не достигает 600 тыс. Мотивируется это тем, что обязательные правила внутреннего контроля банков требуют проводить постоянный мониторинг и пресекать сомнительные операции.

Ещё: Сбербанк запускает собственную криптовалюту

Содержание

- Обнаружены уязвимости блокирующие переводы по произвольным реквизитам что это значит

- Советуем

- Сотрудники снимают наличные с бизнес-карт

- Советуем

- По счёту проводятся транзитные операции, «не имеющие экономического смысла»

- Советуем

- У компании нет платежей в бюджет

- Советуем

- Назначения платежей в документах компании некорректные или неполные

- Советуем

- Фирма платит за товары и услуги, не связанные с её видами деятельности согласно ОКВЭД

- Советуем

- Что делать, если операции оказались ограничены

- Советуем

- Не могу заплатить госпошлину в Сбербанк ОнЛайн!

- Оплата любой квитанции или счета по реквизитам в Сбербанк ОнЛайн

- Новая Zero-day уязвимость позволяет выполнение произвольного кода через журнал логирования log4j

Обнаружены уязвимости блокирующие переводы по произвольным реквизитам что это значит

Расчёты в рамках хозяйственной и бизнес-деятельности юридических лиц и индивидуальных предпринимателей должны осуществляться преимущественно безналичным путем. Но конечно, у любой фирмы бывают незапланированные наличные расходы. Например, сотрудник сам заплатил за срочный ремонт кондиционера в офисе и отдал бухгалтеру чек. Компания должна вернуть сотруднику деньги, и бухгалтер снимает с расчётного счёта нужную сумму наличными «на прочие цели». Если снимаемые наличные со счета суммы выходят, с точки зрения банка, за рамки разумного, банк может запросить подтверждающие документы.

Советуем

Используйте безналичные расчёты. Например, в описанной выше ситуации лучше вернуть сотруднику сумму, потраченную на ремонт, при помощи безналичного перевода с указанием назначения платежа, сохранив при этом в учёте первичные документы – чек, представленный сотрудником, отчёт сотрудника и т.д.

Сотрудники снимают наличные с бизнес-карт

Бизнес-картами можно платить в любом магазине, где принимают карты. За это не берётся комиссия, в отличие от снятия наличных. Покупать товар для компании за деньги, снятые с карты в банкомате, попросту невыгодно, и, как правило, этого не делают без веских причин.

Советуем

Дайте сотрудникам установку не снимать наличные с бизнес-карт. В интернет-банке СберБизнес вы всегда будете видеть расходы компании (контрагента по операции), а у банка не будет к вам лишних вопросов.

По счёту проводятся транзитные операции, «не имеющие экономического смысла»

Бывают ситуации, когда к руководителям компаний, успешно работающих на рынке, обращаются партнеры, друзья или знакомые с просьбой провести через счета компании отдельные операции. Возможно, они даже обещают за это денежное вознаграждение. Подобные операции, не свойственные бизнесу и не ведущие к реальным поставкам товаров и предоставлению услуг, свойственны фирмам-однодневкам. Банки, заметив, что среди реальных операций клиента присутствуют транзитные потоки, обязательно запросят документы, «объясняющие экономический смысл операций», так как их целью, скорее всего, является отмывание доходов.

Советуем

Не соглашайтесь участвовать в сомнительных схемах ни по дружбе, ни за деньги. Это приводит к проблемам с законом и портит деловую репутацию.

У компании нет платежей в бюджет

Частое явление — наличие у юридического лица или предпринимателя нескольких расчётных счетов в разных банках, при котором платежи в бюджет и внебюджетные фонды осуществляются целиком или преимущественно только в одном из них. А иногда налоги оплачиваются наличными от имени физических лиц. В таких условиях обслуживающий банк не знает, что налоги оплачены. Это вызывает подозрения в том, что реальная деятельность не ведётся.

Советуем

Перечисляйте налоги с расчётного счёта, не используя механизм оплаты наличными. С пониманием отнеситесь к запросам банка о предоставлении документов, подтверждающих уплату налогов, если оплата производится со счета в ином банке. Следите за тем, чтобы объем отчислений в бюджет соответствовал отрасли организации.

Назначения платежей в документах компании некорректные или неполные

В каждом платёжном документе следует в полном объёме указывать основание платежа: номера и даты договоров, соглашений, счетов на оплату с указанием видов оплачиваемых товаров, работ или услуг. Например, назначение платежа не может считаться полным, если выглядит так: «за консультации по бизнесу». Правильным будет указать: «Оплата по счёту № 345-0903 от 03.09.2018 за разработку дизайна сайта компании по Приложению № 345 от 01.08.2018 к Договору № 24/11-14 от 15.11.2014 года. Сумма 345 00-00 без НДС».

Советуем

Как можно подробнее заполняйте поле назначения платежа.

Фирма платит за товары и услуги, не связанные с её видами деятельности согласно ОКВЭД

Сомнительной банку покажется работа не по кодам ОКВЭД, указанным в ЕГРЮЛ или ЕГРИП, и нетипичные для соответствующего вида деятельности расходы. Если зооферма регулярно тратит миллионы на услуги психолога, то, как бы подробно и красиво ни заполнялись платёжные поручения, подозрений не избежать.

Советуем

Следите, чтобы все платежи соответствовали вашей хозяйственной деятельности. Если вы сменили вид деятельности, не забудьте внести изменения в реестр, указав правильные коды ОКВЭД, и сообщите об этом банку.

Что делать, если операции оказались ограничены

Зайдите в интернет-банк СберБизнес и проверьте, пришло ли письмо из банка с запросом подтверждающих документов. Возможно, вы не увидели запрос, и банк, не дождавшись ответа в установленный срок, ограничил дистанционное обслуживание.

Если вы получили запрос на пояснение проводимых операций, отнеситесь к этому серьёзно. Не игнорируйте требование банка, предоставьте документы в полном объёме и в сроки, указанные в запросе. Если у вас возникли вопросы, пожалуйста, позвоните в рабочие дни с 03:00 по 18:00 (по Москве) по номеру, указанному в запросе, чтобы получить подробную информацию по сбору пакета документов.

Если запрос из банка не поступал, свяжитесь со своим менеджером в банке или позвоните по телефону 8 800 555-57-77, чтобы уточнить причины ограничения ДБО. Банк предоставит письменное разъяснение.

При ограничении операций по счёту можно проводить платежи в офисе банка — при наличии документов, поясняющих основание платежа. Дистанционная оплата доступна только для налоговых платежей в бюджет и внебюджетные фонды.

Советуем

Храните первичные документы, служащие основанием для проведения операций (договоры, дополнительные соглашения к ним, спецификации, товарные и транспортные накладные и т.д.). Они пригодятся не только, когда документы запросит обслуживающий банк, но и в случае досудебных или судебных разбирательств с контрагентами в случае нарушения ими обязательств.

Проверить свой бизнес на соответствие нормам 115-ФЗ поможет сервис «Риск блокировки», а проконсультироваться по результатам мониторинга операций за последние 12 месяцев — «Комплаенс-помощник».

Источник

Не могу заплатить госпошлину в Сбербанк ОнЛайн!

Форум пользователей системы Сбербанк ОнЛайн » Система Сбербанк ОнЛайн » Вопросы по работе Сбербанк ОнЛайн » Не могу заплатить госпошлину в Сбербанк ОнЛайн! (загранпаспорт нового поколения)

Не могу заплатить госпошлину в Сбербанк ОнЛайн!

Итак, что имеем. Сбербанк онлайн, в нем существует соответствующий раздел – УФМС-оплата «Гос.пошлина за выдачу паспорта, удостоверяющего личность гражданина Российской Федерации за пределами территории Российской Федерации, содержащего электронный носитель информации»

Всё вроде бы ничего, НО вся проблема свелась к тому, что стандартный шаблон использует общий КБК (192 1 08 06000 01 0004 110) НО на сайте УФМС написано

КБК при обращении в МФЦ!

Обращаем внимание, в случае обращения за государственной услугой в многофункциональный центр предоставления государственных и муниципальных услуг (далее МФЦ) при заполнении платежных документов о переводе денежных средств необходимо указывать следующий вид кода бюджетной классификации (КБК) 192 1 08 06000 01 8004 110)))))

Как быть в данном случае.

Если пытаться оплатить по произвольным реквизитам, система упорно отправляет в УФМС Москвы.

Недоработка системы Сбербанк ОнЛайн. Надо писать в службу поддержки: https://www.sberbank.ru/ru/person/call_center

Спасибо большое, написал сообщение в техническую поддержку.

Результат ответа отпишу сюда.

Ответ «убил».

МОЙ ВОПРОС В ТЕХПОДДЕРЖКУ

В Сбербанк онлайн, существует раздел «ГИБДД, налоги, пошлины, бюджетные платежи» – в нем, соответственно, подраздел «Федеральная миграционная служба», а далее «УФМС».

Если в соответствующем разделе выбрать «Оплата Гос.пошлины за выдачу паспорта, удостоверяющего личность гражданина Российской Федерации за пределами территории Российской Федерации, содержащего электронный носитель информации», то возникает проблема, которая сводится к тому, что стандартный шаблон использует общий КБК (192 1 08 06000 01 0004 110), но на сайте УФМС написано

КБК при обращении в МФЦ с 01.01.2015

Обращаем внимание, в случае обращения за государственной услугой в многофункциональный центр предоставления государственных и муниципальных услуг (далее МФЦ) при заполнении платежных документов о переводе денежных средств необходимо указывать следующий вид кода бюджетной классификации (КБК) 192 1 0806000 01 8004 110

Если пытаться оплатить по произвольным реквизитам, система упорно отправляет в УФМС Москвы. Прошу, исправьте, пожалуйста, недоработку.

ОТВЕТ.

Уважаемый Валерий Михайлович!

ОАО «Сбербанк России» благодарит Вас за обращение. Выражаем глубокую признательность за сотрудничество с нашим Банком и неравнодушное отношение к организации его работы. Ваше обращение очень ценно для нас, поскольку одним из важных показателей качества предоставленной Банком услуги, является степень удовлетворенности клиента.

В ответ на Ваше заявление по вопросу работы в системе Сбербанк ОнЛайн сообщаем следующее. Согласно текущей функциональности системы Сбербанк ОнЛайн поля с реквизитами по платежам настроены в соответствии с требованиями поставщика, который выставляет клиенту счет для оплаты.

По вопросу отсутствия или некорректного отражения информации при осуществлении платежей в адрес указанной Вами организации просим Вас обратиться непосредственно к поставщику услуг.

Приносим Вам искренние извинения за доставленные неудобства при пользовании услугой и надеемся на продолжение сотрудничества.

Еще раз перепроверил. в системе Сбербанк ОнЛайн поле КБК осталось неизменным.

Сбербанк. как обычно на высоте! Для чего такой штат IT специалистов работает, непонятно.

P.S. Чем же закончилась эпопея оплаты госпошлины. всё очень просто, решили с супругой, что оплатим через терминал находящийся в МФЦ и уже там сотрудникам данной организации будем все объяснять в деталях. Но не тут то было, не оказалось терминала нужного нам банка, но на злобу дня был другой терминал, стороннего банка. И каково было мое удивление, когда я увидел нужные мне реквизиты с предоставлением выбора, злополучного КБК. да уж.

Компетентность Сбербанка оставляет желать лучшего!

Источник

Оплата любой квитанции или счета по реквизитам в Сбербанк ОнЛайн

Если Вам требуется оплатить услуги компании, которая отсутствует в списках получателей платежа системы Сбербанк ОнЛайн, воспользуйтесь ссылкой «Платёж по реквизитам» на вкладке «Платежи».

Все запрашиваемые реквизиты получателя платежа в обязательном порядке содержаться в квитанции на оплату, которую Вам предоставила организация. Также, как правило, реквизиты можно найти в договоре с компанией на оказание услуг.

В крайнем случае, Вы можете запросить предоставление реквизитов отдельно от договора, обычно, любая организация или компания без лишних вопросов предоставляет эту информацию.

Стандартные реквизиты, которые требуются для выполнения перевода денет юридическому лицу (и не только в Сбербанк ОнЛайн):

Выберите карту, с которой вы хотите оплатить выставленный счет.

Для некоторых организаций или компаний необходимо указывать дополнительные реквизиты платежа или заполнить поле «Назначение платежа», в котором следует указать всю необходимую информацию для точной идентификации платежа или для передачи получателю дополнительной информации (кроме суммы).

Внимательно проверьте указанные реквизиты и подтвердите операцию одноразовым паролем. После этого платеж передается в Банк для обработки.

Зачисление исполненного платежа на счет получателя происходит не позднее следующего банковского (рабочего) дня после оформления платежа. Если денежные средства не поступали на счет получателя, проверьте статус платежа в разделе «История операций в Сбербанк ОнЛайн».

Если по каким-либо причинам операция не была проведена, ее статус будет «Не принята банком». Попробуйте выполнить операцию еще раз или обратитесь в Службу поддержки Сбербанка для уточнения причин отклонения платежа.

Также, Вы в любой момент можете распечатать чек по операции в разделе «История операций в Сбербанк ОнЛайн».

Если Вы часто производите платеж в адрес данного получателя, советуем Вам создать подтвержденный шаблон операции. В следующий раз, платеж по этим реквизитам (в рамках созданного шаблона) будет исполнен без подтверждения одноразовыми паролями.

Обратите внимание! Платежи по произвольным реквизитам недоступны для клиентов, не оформивших УДБО в отделении Сбербанка России (см. подробнее пункт Как подключить).

Источник

Новая Zero-day уязвимость позволяет выполнение произвольного кода через журнал логирования log4j

Недавно обнаруженная уязвимость нулевого дня в широко используемой библиотеке логирования Java Apache Log4j легко эксплуатируется и позволяет злоумышленникам получить полный контроль над уязвимыми серверами.

Уязвимость, CVE-2021-44228, классифицируется как серьезная и позволяет выполнять удаленный код без аутентификации, поскольку пользователь, запускающий приложение, использует библиотеку логирования Java. Уязвимость была впервые обнаружена в Minecraft.

Затронуты все системы и службы, использующие библиотеку логирования Java, Apache Log4j между версиями 2.0 и 2.14.1, включая многие службы и приложения, написанные на Java. Вот примеры того, что уязвимо (От Cloudflare и Apple до серверов майнкрафта).

Выглядит это так:

Посылаем специально сформированный запрос вида $ в любое место, которое потенциально может залогироваться.

JNDI (Java Naming and Directory Interface) в свою очередь обрабатывает шаблон, запрашивает данные через LDAP у attacker.host

В ответе отдается JAVA класс, который и позволяет выполнить произвольный код.

Временный фикс: JAVA_OPTS=»-Dlog4j.formatMsgNoLookups=true» или же обновить версии Log4j до log4j-2.15.0-rc1.

UPD:

Выявлен способ обхода защиты, добавленной выпуск log4j-2.15.0-rc1. Предложено новое обновление log4j-2.15.0-rc2 с более полной защитой от уязвимости. В коде выделяется изменение, связанное с отсутствием аварийного завершения в случае использования некорректно оформленного JNDI URL.

Источник

В Сбербанк Онлайн не редко встречаются случаи, когда нет в списках нужного для Вас поставщика услуг. Нет нужной компании, но есть квитанция, которую надо оплатить. И время уже поджимает.

Оплата по произвольным реквизитам в Сбербанк Онлайн помогает решать такие проблемы с оплатой разных счетов и квитанций.

Рассмотрим один пример оплаты по произвольным реквизитам в онлайн банке. Перед нами лежит квитанция, по которой нужно оплатить услуги на капитальный ремонт жилья.

Входим в личный кабинет Сбербанк Онлайн. В верхнем меню выбираем Платежи и переводы. В самом низу разделов есть картинка в виде квитанции с надписью: «Не нашли подходящий раздел, но знаете реквизиты?». Жмём по этой надписи, и тем самым переходим в раздел Перевод организации. Тут необходимо заполнить некоторые реквизиты получателя:

- Номер счёта;

- ИНН;

- БИК.

Все эти данные есть в верхней части квитанции. Также БИК можно выбрать из списка. Далее необходимо выбрать карту списания денежных средств. Такая оплата принимается только с карты. После заполнения этих реквизитов жмём по кнопке Продолжить.

В следующем окне откроются данные получателя, банк в который поступит платёж. И тут же необходимо выбрать тип операции. Бывают Платежи в бюджет и Платежи в пользу юридического лица. В нашем случае мы выбираем платежи в пользу юридического лица. Жмём зелёную кнопку Продолжить.

Получатель, банк получателя мы уже заполнили. Остаётся заполнить остальные детали платежа:

- наименования получателя;

- назначение перевода;

- адрес плательщика;

- контактный телефон;

- сумма платежа.

Эти данные также есть в квитанции с реквизитами. После заполнения жмём Продолжить.

Далее остаётся только проверить все введённые данные и подтвердить оплату одноразовым СМС паролем или паролем с чека, распечатанного в банкомате.

И в подтверждения исполнения платежа появляется статус платежа: исполнен и фиолетовый штамп с надписью Исполнено.

При желании есть возможность в любое время распечатать квитанцию об оплате. В личном меню есть История операций в Сбербанк Онлайн. Там можно выбрать любой платёж и при желании распечатать чек оплаты.

Комиссия в данном случае составила 1%. В отделение банка или в Почту России для оплаты квитанции идти не пришлось.

Время на прочтение

8 мин

Количество просмотров 588

Привет! Меня зовут Дмитрий Терёшин, я работаю в отделе AppSec в компании СберМаркет. Моя работа — обеспечивать безопасность наших онлайн сервисов для его клиентов и бизнеса в целом. Недавно мы запустили Bug Bounty программу на BiZone, чтобы независимые багхантеры могли помочь нам в поиске уязвимостей и в честь этого хотим поделиться подборкой багов безопасности в e-com. Для СберМаркета эти уязвимости уже не актуальны, но, не будем скрывать, что некоторые из них мы встретили на своем пути, так что поделимся не только угрозами, но и методами защиты.

За отлов актуальных уязвимостей мы готовы награждать суммой до 250 000 рублей — прочитать подробнее про наш Bug Bounty можно вот тут. Поехали!

Уязвимости оплаты

Самый критичный функционал, который существует в интернет-магазинах, связан с оплатой, промоакциями и аутентификацией. Именно там злоумышленники чаще всего ищут уязвимости. Начну с кейсов фрода с различными механиками оплаты.

Подмена суммы

Уровень угрозы: Critical

В любом интернет-магазине есть функциональность корзины: покупатель набирает в нее товары, размещает заказ, затем оплачивает его. Обычно магазин использует сторонний эквайринг, и, если его API уязвим или интеграция настроена некорректно, злоумышленник может перехватить запрос и в поле amount и подменить сумму в меньшую сторону, например, указать сумму 1 рубль вместо полной суммы и отправить запрос дальше. В итоге оплата произойдет на 1 рубль, но привезут мошеннику полный заказ.

Меры защиты: корректно настраивать интеграцию с эквайрингом, проверять итоговую сумму заказа.

Отмена позиций в заказе

Уровень угрозы: Critical

Следующий кейс — фрод с отменой позиций. В стандартном флоу клиент собирает корзину через интерфейс сайта, далее заказ падает к сборщику — в магазин или на склад, где товары собирают с полок для доставки клиенту.

В функционал некоторых e-com проектов входит возможность отменить или заменить товарную позицию, если она не найдена на полке. В этом случае сборщик удаляет товар из заказа, либо меняет его на другой — с большей или меньшей стоимостью. В этом случае конечная сумма оплаты появляется только после того как в итоге заказ валидирован сборщиком и клиентом.

На этом этапе пользователь уже не должен иметь возможность удалять позиции из корзины, и кнопка «Удалить товар» отсутствует в интерфейсе. Однако злоумышленник может попробовать удалить позицию в тот момент, когда сборщик добавил ее в корзину прямым запросом в API. То есть он видит на сайте, какой товар уже добавлен, а какой еще нет, и, как только сборщик добавляет его, дергает за соответствующую ручку в API и удаляет из корзины, соответственно сумма заказа уменьшается — можно оставить один самый дешевый товар и оплатить только его, а привезут полный заказ.

Меры защиты: продумывать возможные уязвимости во флоу заказа на этапе архитектуры сервиса, использовать меры защиты не только на клиенте, но и на сервере

Уязвимости с промокодами

Одна из особенностей e-com в том, чтобы регулярно придумывать новые механики стимулирования спроса и возвращения клиентов. Здесь на сцену выходят различные промо. Сперва поговорим о промокодах — механике, которая давно стала общим местом в индустрии.

Предсказуемые значения

Уровень угрозы: Low

Маркетологи часто используют различные сезонные события и праздники как повод, чтобы запустить промо. Привязывая акции к этим событиям, значения промокодов нередко формируются по следующему принципу:

-

предсказуемый префикс (например, на 1 сентября — school, на новый год — newyear)

-

суффикс (короткое число в 3-5 цифр)

Ориентируясь на это правило, можно попробовать перебирать промокоды и таким образом сделать себе скидку.

Другой кейс — попробовать какое-нибудь тестовое значение промокода, например, test123456 — иногда такое тоже попадает на прод.

Меры защиты:

генерировать длинные случайные значения промокодов и устанавливать систему лимитов для защиты от их перебора.

Утечки промокодов

Уровень угрозы: Low

Следующая уязвимость — это утечки промокодов в сторонние сервисы. У любого интернет-магазина есть админка и доступ к ней как правило хорошо защищён, но если при навигации по админке в URL-ы попадают значения промокодов, то такая информация может утекать на сторону сервиса аналитики (если он забирает URL-ы). Так промокоды могут утекают в неизвестном направлении, и вы не имеете над ними контроль.

Другой популярный способ вытащить промокоды и какие-нибудь персональные данные из админки вплоть до доступов админа — использовать stored-XSS в каком-то поле заказа, например «Комментарии к заказу». Если значение этого поля не валидируется, можно подкинуть payload, который заберет cookie админа и отправит её на чужой домен.

Меры защиты:

отключать аналитику для разделов просмотра промокодов.

Гонки с промокодами

Уровень угрозы: Medium

Эта группа уязвимостей включает в себя разные схемы по неоднократному использованию промокодов. Бизнес-логика любого интернет-магазина подразумевает, что вы применяете только один промокод к одному заказу и таких кейсов быть не должно, но если в бекенде системы лояльности есть уязвимости, то могут случиться следующие неприятные кейсы.

Первый способ — зафиксировать ID заказа. Если кто-то знает конкретный промокод, допустим, на 100 рублей, то может попробовать параллельно запустить запрос в несколько потоков. Если промокоды просуммируются, с 10 одновременных запросов кто-то получит скидку на 1000 рублей.

Другой вариант — попробовать применить два разных промокода одновременно и получить двойную скидку.

Меры защиты: использовать блокировки и транзакции при запросах в БД.

Уязвимости с промо-акциями

Промокоды — не единственное, что могут рассылать клиентам для стимулирования продаж. Часто в рамках сезонных маркетинговых активностей или для проверки гипотез по базе клиентов рассылают различные ссылки. Поговорим о том, какие уязвимости могут в них скрываться.

Промокоды в открытом виде

Уровень угрозы: Low

Часто бывает, что отделу маркетинга нужно протестировать гипотезу и пользователям присылают ссылку на лендинг, где клиенту нужно в игровой форме выбрать варианты ответа, а в конце он получит подарок — промокод.

Если в эту ссылку, которую рассылают на почту или в sms-ках клиентам, прямо в url вставить промокод, догадливый пользователь может это заметить: скопировать его, вставить и применить — без лишних телодвижений.

Меры защиты: отдавать промокод в конце прохождения игровой активности.

Ссылки на подтверждение почты и восстановление пароля

Уровень угрозы: Medium

Допустим, есть рекламный лендинг (например, новогодняя акция) с какой-то активностью (например, розыгрышем). Происходит массовая рассылка акции на клиентов: клиент получает ссылку, переходит по ней, ему предлагают зарегистрироваться по почте на этом лендинге, он вводит почту и ему говорят: «Перейдите по ссылке которая прислана вам на почту, чтобы подтвердить, что она вам принадлежит», — клиент переходит, задает пароль и регистрируется для участия в акции.

Обратим внимание на ссылку в письме: внутри есть хвост в виде base64 последовательности. Если его декодировать, там два непредсказуемых параметра:

-

ID пользователя, который инкрементально увеличивается на единичку, то есть это не какой-нибудь непредсказуемый UUID

-

короткий код подтверждения — 6-8 символов. Это строчные латинские буквы с цифрами, то есть пространство перебора довольно небольшое.

На основании этой информации можно предположить следующий ID и зарегистрировать аккаунт на чужую почту.

Аналогичная история с восстановлением пароля: если есть кнопка «Восстановить пароль», кто-то может декодировать base64 в конце и увидеть два параметра: код и логин (он же e-mail). Если человек будет знать, что какой-то конкретный e-mail зарегистрирован, он сможем попасть в его аккаунт, перебрав 8 символов, сменить пароль и войти под новым измененным паролем.

Меры защиты: генерировать длинные случайные последовательности для ссылок подтверждения email-а/восстановления доступа, делать эти ссылки одноразовыми с коротким сроком жизни и устанавливать лимиты на количество попыток подтвердить почту/восстановить доступ.

Открытие произвольного URL-а в приложении

Уровень угрозы: Medium

Для мобильных приложений маркетинговые рассылки часто происходят через sms или push-уведомления. При нажатии на них мобильное приложение поднимает диплинк, открывает во встроенном браузере WebView url, находящийся внутри, и, если там нет никакой валидации по белому списку, кто-то может подсунуть пользователям свою зловредную ссылку.

Меры защиты: проверять передаваемые через диплинки url-ы по белому списку.

Аутентификация

Последнее, о чём хочется поговорить — это аутентификация. Здесь бизнесу всегда приходится идти на компромисс между безопасностью и скоростью для пользователя. Расскажу о нескольких схемах, от которых не сложно защититься при этом не ухудшив клиентский опыт.

Вход по SMS

Уровень угрозы: Critical

Пользователей интернет-магазинов обычно не заставляют задавать пароли, чтобы не усложнять им жизнь, то есть там есть только один фактор — вход по одноразовому паролю из sms. Обычно это 5 или 6 цифр. Если нет никаких лимитов по количеству попыток, злоумышленник может перебрать эти 6 символов и попасть в чужой аккаунт, после чего поменять адрес доставки и получать заказы за чужой счет.

Другой способ — зафиксировать в sms конкретное значение otp и сделать горизонтальный перебор по номерам телефонов. Если у otp нет срока жизни и он не инвалидируется после использования, базу телефонных номеров можно перебрать и наткнуться на номер, которому этот otp подойдет.

Меры защиты: настроить систему лимитов для методов аутентификации, делать otp действительно одноразовым и с коротким сроком жизни.

Вход по пин-коду

Уровень угрозы: High

Кроме основного мобильного или веб-приложения магазина существуют сервисы для курьеров, сборщиков и других партнеров компании. Например, приложение, в которое будущий партнер загружает свои документы, чтобы передать их отделу кадров и службе безопасности.

Обычно для упрощения входа в такие приложения создают пин-код. Классически это реализуется так: клиент вводит свои креды, ему предлагается создать пин-код при первом входе, он задает его и далее он хранится и проверяется локально, то есть не отправляется на backend.

Соответственно, если есть кнопка «Не могу войти», и при этом там не проверяется старый пин-код, то есть лазейка создать там новый пин и войти. access токен будет успешно отправлен на сервер, и кто-то попадёт в чужой аккаунт.

Меры защиты: реализовывать вход по пин-коду с участием бэкенда. Для сброса пин-кода отправлять пользователя на аутентификацию по кредам и делать логаут — инвалидировать текущий refresh токен и подчищать его на клиенте.

Подпись запроса и захардкоженный ключ

Уровень угрозы: Medium

Некоторые компании в своих продуктах пытаются защитить свою API через подпись параметров запроса в надежде, что так их API будут абъюзить меньшее количество народа. Это может быть реализовано с помощью HMAC, просто хэша или более сложного алгоритма подписи от всех параметров запроса на клиенте — подставлять его в запрос и проверять на сервере. Как правило это HMAC, ключ для которого зашит на клиенте.

Я встречал такую ситуацию: есть url с параметром sig в конце (без него возвращается Bad Request). По его длине можно предположить, что это хеш MD5, у которого длина дайджеста 128 бит.

Если это мобильное приложение,можно декомпилировать его, посмотреть в исходниках алгоритм, найти функцию, которая формирует подпись, увидеть, что это просто конкатенация всех query параметров запроса с добавлением секретного ключа, который захардкожен в самом приложении, посчитать хеш и отправлять запросы в API.

Если это веб-приложение, тоже можно посмотреть в исходниках самой веб-страницы — возможно, там будет зашит такой ключ.

Меры защиты: не хардкодить ключи на клиенте.

На этом у меня всё. Надеюсь, вы нашли эту статью интересной и смогли извлечь полезные для себя знания. А если вы найдете какую-нибудь уязвимость в СберМаркете, то знаете, куда можно её отправить: https://app.bugbounty.bi.zone/companies/sbermarket/main

Tech-команда СберМаркета завела соцсети с новостями и анонсами. Если хочешь узнать, что под капотом высоконагруженного e-commerce, следи за нами в Telegram и на YouTube. А также слушай подкаст «Для tech и этих» от наших it-менеджеров.

В банковской сфере важные изменения: кредитно-денежные организации получат право блокировать денежные переводы с карты на карту, которые, по их мнению, являются подозрительными. Это банки делали и ранее, но начиная с конца сентября 2018 года количество блокировок значительно увеличится. Причина этому — новый закон.

Содержание статьи:

- За что могут быть заблокированы денежные переводы банком с карты на карту?

- Как происходит блокировка перевода денег?

- Как избежать блокировки и приостановления перевода денег банком, как предупредить это — инструкция

За что могут быть заблокированы денежные переводы банком с карты на карту?

Перед поиском решений, как избежать того, что банк блокирует карту при переводе денег, необходимо понять, зачем эти блокировки вообще нужны, и с чем призваны бороться.

В конце сентября в силу вступит Федеральный закон, задача которого — помочь банкам в обеспечении сохранности денежных средств клиентов. Пока что нет точного перечня причин, по которым банки будут блокировать карточные счета, но ясно зачем они будут это делать.

Дело в том, что с каждым годом увеличивается количество мошеннических схем, направленных на завладение чужими средствами. Легче всего своровать деньги с банковского счета, к которому привязана пластиковая карта.

Важно понимать, что закон пока что не вступил в силу, поэтому если банк блокирует переводы уже сейчас, то это никоим образом не связано с требованиями закона.

Тем не менее следует привести ряд причин, по которым это случается, ведь именно эти факторы будут, скорее всего, заложены в основу новых схем блокировок:

- Использование одной и той же карты одновременно в разных регионах. Очевидно, что в этом случае может идти речь создании копии карты. Это — излюбленный способ грязного заработка технически продвинутых мошенников. Они могут нанести на кусок пластика данные владельца и с его помощью снять деньги в банкомате или осуществить оплату в другой стране. Откуда мошенники берут данные карт? В случае активного использовать карты в Интернете, клиент банка оставляет свои данные на множестве сайтов. Если хотя бы один из них окажется мошенническим, существует риск того, что данные владельца попадут в базу, доступную для хакеров.

- Перевод на карту другого банка. Казалось бы, никакого криминала в этом нет и быть не может, ведь в России работают сотни коммерческих банков. Но, к примеру, пользователи замечают, что при переводе со своей карты Сбербанка на карту другого банка платеж может быть приостановлен. Говорят, таким образом Сбербанк беспокоится о сохранности средств клиентов. Действительно, более 60% населения нашей страны являются клиентами Сбербанка. Но существует и альтернативное мнение, согласно которому таким образом Сбербанк просто усложняет осуществление межбанковских переводов, переманивая клиентов других банков.

- Использование карты за рубежом. Каждый банк рекомендует клиентов извещать о предстоящих путешествиях. К примеру, сервис Яндекс.Деньги разработал удобный календарь, с помощью которого каждый клиент может отметить даты предстоящих поездок, а также указать страны пребывания. Это удобно, так как не влечет за собой необходимости звонка в службу поддержки платежной системы. Многие коммерческие банки до сих пор не создали такого функционала. Не следует забывать, что забота о своих средствах, прежде всего, — функция их владельца, а не банка.

- Перевод большой суммы денег с карты. Понятие “большой” — относительное, и рассматривается кредитно-денежной организацией индивидуально по отношению к каждому клиенту. Однозначно подозрение банка вызовет попытка перевести миллион рублей, если общий оборот по карте за предыдущий год — триста тысяч.

- Получение на карту большой суммы денег. Банк — не налоговый орган, но происхождение средств его тоже интересует. Если на зарплатную карту клиента внезапно поступит платеж на сумму в десять раз превышающую зарплату, это может вызвать подозрения.

- Использование карты для получения и обналичивания денежных средств. Очень часто мошенники зарабатывают огромные деньги в Интернете, но испытывают сложности с их обналичиванием. Для решения этой проблемы разрабатываются разные схемы. Одна из них — привлечение так называемого “дропа”, человека, который оформляет на свое реальное имя банковскую карту, регулярно получает денежные переводы, снимает их в банкомате и отдает наличные средства работодателю. Обороты по такой карте могут превышать миллионы или даже десятки миллионов рублей ежемесячно. И это при официальном безработном статусе клиента. Очевидно, что такая активность по счету может и должна вызвать подозрение у банка.

- Оплата в Интернете с другого IP-адреса. Часто алгоритмы, принимающие решение о блокировке денежного перевода принимают во внимание сотни различных параметров. Одним из них может являться оплата с другого IP-адреса. Никакого противодействия этому нет, так как большинству пользователей этот термин вообще незнаком. Чаще всего это происходит в случае подключения своего компьютера или смартфона к другой сети Интернет (необязательно незащищенной).

- Оплата в Интернете с использованием другого устройства. Многие из нас используют дома стационарный компьютер, на работе ноутбук, а в транспорте смартфон. Попытка оплаты с использованием незнакомого устройства часто вызывает у коммерческих банков и других платежных систем подозрение в попытке осуществления платежа без ведома клиента.

Однако, не стоит забывать, что данный перечень — это причины, по которым банки блокируют переводы вообще, а не в рамках нового закона, ведь он еще не вступил в силу.

Никаких блокировок карт, говорят финансовые аналитики, не будет. Ведь новый закон предполагает не блокировку счета или карты, а просто задержку платежа.

Как происходит блокировка перевода денег?

Блокировка денег по новому закону будет происходить в несколько этапов и потребует ответной реакции клиента:

- Сначала у банка должно возникнуть подозрение в том, что денежными средствами клиента пытаются воспользоваться без его ведома. Автоматически система заблокирует не счет и не карту, а текущий платеж. Клиент будет уведомлен об этом незамедлительно, например, посредством SMS сообщения или письма, отправленного на электронный адрес.

- Клиент не обязан связываться с банком. Если он пожелает проигнорировать сообщение, то блокировка перевода осуществится на два рабочих дня. Кажется, это немного, но предположим, платеж был осуществлен в пятницу утром, таким образом, блокировка будет снята аж во вторник. Если же клиент предпочтет связаться с банком (это можно сделать посредством телефонного звонка в службу поддержки банка), ему придется назвать кодовое слово и убедить сотрудника банка в том, что именно он осуществляет платеж.

- Если полученный ответ удовлетворит банк, блокировка будет снята, платеж проведут, клиент сможет беспрепятственно пользоваться картой.

- Если клиент не сможет подтвердить, что именно он осуществляет платеж (это возможно, например, в случае если клиент забыл кодовое слово или физически не может осуществить телефонный звонок, находясь за границей или в другом месте), тогда приостановится лишь текущая операция. Никакой блокировки всей карты или банковского счета, как утверждают многочисленные СМИ, не будет. Клиент в любом случае сможет пользоваться услугами банка. Если же банк блокирует именно карту, то, следует полагать, к данному закону это не имеет никакого отношения, ведь он не говорит про карты или счета, а акцентирует внимание именно на защите денежных средств клиентов именно при осуществлении конкретных платежей.

Как именно будет происходить блокировка денег при переводе с карты на карту, пока неизвестно. Перечень параметров разработает Центральный Банк, он же сообщит их кредитно-денежным организациями. Они в свою очередь разработают собственные руководства, принимая во внимание внутренний регламент.

Как уже было упомянуто, известно, что сейчас переводы денежных средств с карты Сбербанка на карты других коммерческих банков часто служат причиной того, что банк задерживает платеж.

Известно также, что другие банки требуют подтверждения платежа, если он осуществляется на счет другой финансовой организации.

Меньше блокировок и задержек замечено при переводах между разными клиентами внутри одного коммерческого банка.

Поговаривают, что блокировка переводов на счета других банков — это часть грязной маркетинговой стратегии с целью переманивания клиентов. К этому, естественно, могут прибегать только большие коммерческие банки с огромными клиентскими базами, для которых переводы клиентов на сторонние счета являются единичными.

Поэтому то, что блокировка банковских карт физических лиц за переводы — это правда, но согласно новому закону, карты блокировать не будут. Будут лишь задерживать переводы. Всего на два дня. При этом молчание клиента будет восприниматься как классическое согласие и приведет к проведению платежа даже без получения какого-либо ответа.

Как избежать блокировки и приостановления перевода денег банком, как предупредить это — инструкция

Закон о приостановлении перевода денег банками вступает в силу 26 сентября, поэтому еще ни одной блокировки согласно ему не произошло. Ни один коммерческий банк пока что не распространил перечень причин, по которым это может случиться. Но вооружен — значит предупрежден.

Важно знать общие причины, по которым банки смогут блокировать переводы, а также обладать знаниями, как таких блокировок избежать.

Главная рекомендация — использовать карту привычным способом, а в случае предстоящих непривычных трат или получения переводов уведомлять банк.

Легче всего понять это на примере простой бытовой аналогии. Факт распития алкогольных напитков одним гражданином не вызывает никакого подозрения, ведь для него это весьма привычно. А его компаньон, который осуществляет то же действие, может вызвать удивление, осуждение, сомнение в его адекватности.

Подобная ситуация и с пользователями банковских продуктов. Если через карту регулярно проходят переводы в сотни тысяч рублей, то покупка норковой шубы в Интернет-магазине за двести тысяч не должна вызвать у банка никакого подозрения. Скорее всего, такой перевод денег приостановлен не будет.

Иная ситуация, если такую покупку попытается оплатить студент, который ежемесячно получает на свою банковскую карту две тысячи рублей стипендии.

Это вовсе не означает, что студенту нельзя покупать шубу даже при наличии достаточной суммы денег на карте. Позвонив по телефону службы поддержки банка можно будет подтвердить согласие на проведение платежа, и он пройдет.

Использовать пластиковую карту стоит по прямому назначению. В Интернете предлагается огромное количество вакансий удаленных сотрудников, главное требование для которых — наличие банковской карты, оформленной на собственное имя. Таким соискателям предлагают получать денежные средства и оставив себе небольшую сумму (например, пять процентов) переводить остаток на другой счет.

Очевидно, такой легкий способ заработка не должен привлекать законопослушного гражданина, ведь он сам невольно становится участником мошеннической схемы по отмывание денег, заработанных преступным путем.

Не следует забывать золотое правило финансовой безопасности: следует знать кому вы переводите денежные средства, и от кого вы их получаете.

Следует, однако, отметить, что поскольку банки не обязаны распространять список причин, по которым они блокируют переводы с карты на карту или будут задерживать переводы, то, скорее всего, разработать инструкцию, согласно которой можно было бы на сто процентов защитить себя от блокировки, невозможно.

Не стоит, однако, забывать, что все эти нововведения хоть и немного усложняют жизнь пользователям банковских продуктов, но их главная миссия — защита денежных средств граждан.

Остались вопросы? Просто позвоните нам: