Электронная подпись (ЭП) – это информация в электронной форме, особый реквизит документа, который позволяет установить отсутствие искажения информации в электронном документе с момента формирования ЭП и подтвердить принадлежность ЭП владельцу. Значение реквизита получается в результате криптографического преобразования информации.

Виды электронных подписей:

- Простая электронная подпись — электронная подпись, которая посредством использования кодов, паролей или иных средств подтверждает факт формирования электронной подписи определенным лицом.

- Неквалифицированная электронная подпись (НЭП) – усиленная электронная подпись, которая получена в результате криптографического преобразования информации с использованием ключа электронной подписи, позволяет определить лицо, подписавшее электронный документ, позволяет обнаружить факт внесения изменений в электронный документ после момента его подписания, создается с использованием средств электронной подписи. Приравнивает документ к собственноручно подписанному с печатью организации, если это установлено регламентом информационной системы, в котором используется данный вид подписи, либо соглашением сторон, участвующих в электронном документообороте. НЭП используется при участии в торгах по Федеральному закону № 44-ФЗ «О контрактной системе в сфере закупок товаров, работ, услуг для обеспечения государственных и муниципальных нужд» на 5 федеральных электронных торговых площадках.

- Квалифицированная электронная подпись (КЭП) — усиленная электронная подпись, соответствует всем признакам неквалифицированной электронной подписи и дополнительно содержит ключ проверки электронной подписи в квалифицированном сертификате, а также для создания и проверки электронной подписи используются средства криптографической защиты, которые сертифицированы ФСБ РФ. За счет регламентированных правил выпуска и описания структуры электронной подписи в Федеральном законе №63-ФЗ «Об электронной подписи», ее можно использовать в информационных системах без необходимости описания применения в регламенте или соглашении сторон. КЭП можно использовать при участии в торгах на коммерческих электронных торговых площадках и площадках по продаже имущества должников (банкротов), в юридически значимом электронном документообороте, при отправке отчетности в контролирующие органы через интернет и при работе с порталами государственных органов.

Электронная подпись содержит:

-

Сертификат ключа проверки электронной подписи (СКПЭП) – электронный документ или документ на бумажном носителе, который подтверждает принадлежность ключа проверки электронной подписи владельцу сертификата. СКПЭП выдается удостоверяющим центром или доверенным лицом удостоверяющего центра и содержит: сведения о владельце; открытый ключ для проверки подлинности подписи получателем; информацию об удостоверяющем центре, выпустившем сертификат; сведения об области применения сертификата.

- Закрытый ключ электронной подписи (ключ ЭП) — уникальная последовательность символов, предназначенная для создания электронной подписи, с помощью закрытого ключа происходит подписание и расшифрование документов. Владелец СКПЭП обязан в тайне хранить закрытый ключ электронной подписи. В случае утраты ключа ЭП восстановить его невозможно.

- Открытый ключ электронной подписи (ключ проверки ЭП) — уникальная последовательность символов, однозначно связанная с закрытым ключом ЭП и предназначенная для проверки подлинности электронной подписи, является общедоступной информацией.

По своему существу электронная подпись

представляет собой реквизит электронного

документа, позволяющий установить

отсутствие искажения информации в

электронном документе с момента

формирования ЭП и проверить принадлежность

подписи владельцу сертификата ключа

ЭП. Значение реквизита получается в

результате криптографического

преобразования информации с использованием

закрытого ключа ЭП.

Электронная подпись предназначена для

идентификации лица, подписавшего

электронный документ и является

полноценной заменой (аналогом)

собственноручной подписи в случаях,

предусмотренных законом.

Использование электронной подписи

позволяет осуществить1:

1. Контроль целостности передаваемого

документа: при любом случайном или

преднамеренном изменении документа

подпись станет недействительной, потому

что вычислена она на основании исходного

состояния документа и соответствует

лишь ему.

2. Защиту от изменений (подделки) документа:

гарантия выявления подделки при контроле

целостности делает подделывание

нецелесообразным в большинстве случаев.

3. Невозможность отказа от авторства.

Так как создать корректную подпись

можно, лишь зная закрытый ключ, а он

должен быть известен только владельцу,

то владелец не может отказаться от своей

подписи под документом.

4. Доказательное подтверждение авторства

документа: Так как создать корректную

подпись можно, лишь зная закрытый ключ,

а он должен быть известен только

владельцу, то владелец пары ключей может

доказать своё авторство подписи под

документом. В зависимости от деталей

определения документа могут быть

подписаны такие поля, как «автор»,

«внесённые изменения», «метка времени»

и т. д.

Согласно статье 5 Федерального закона

№ 63-ФЗ существуют следующие виды ЭП1:

-

Простая

электронная подпись (ПЭП); -

Усиленная

неквалифицированная электронная

подпись (НЭП); -

Усиленная

квалифицированная электронная подпись

(КЭП).

В соответствии с пунктом 1 статьи 6 №63-ФЗ

информация в электронной форме,

подписанная квалифицированной электронной

подписью, признается электронным

документом, равнозначным документу на

бумажном носителе, подписанному

собственноручной подписью, кроме случая,

если федеральными законами или

принимаемыми в соответствии с ними

нормативными правовыми актами установлено

требование о необходимости составления

документа исключительно на бумажном

носителе.

Существует несколько схем построения

цифровой подписи2:

На основе алгоритмов симметричного

шифрования. Данная схема предусматривает

наличие в системе третьего лица —

арбитра, пользующегося доверием обеих

сторон. Авторизацией документа является

сам факт зашифрования его секретным

ключом и передача его арбитру.

На основе алгоритмов асимметричного

шифрования. На данный момент такие схемы

ЭП наиболее распространены и находят

широкое применение.

На основе асимметричных схем созданы

модификации цифровой подписи, отвечающие

различным требованиям:

-

Групповая

цифровая подпись; -

Неоспоримая

цифровая подпись; -

«Слепая»

цифровая подпись и справедливая «слепая»

подпись; -

Конфиденциальная

цифровая подпись; -

Цифровая

подпись с доказуемостью подделки; -

Доверенная

цифровая подпись; -

Разовая

цифровая подпись1.

Одной из проблем при использовании

электронной подписи является возможность

ее подделки. В своей работе Гольдвассер,

Микали и Ривест описывают следующие

модели фальсификации ЭП, которые

актуальны и в настоящее время2:

-

атака с

использованием открытого ключа.

Криптоаналитик обладает только открытым

ключом; -

атака на

основе известных сообщений. Противник

обладает допустимыми подписями набора

электронных документов, известных ему,

но не выбираемых им; -

адаптивная

атака на основе выбранных сообщений.

Задача защиты ключей от подмены решается

с помощью сертификатов. В соответствии

со статьей 14 №63-ФЗ сертификат позволяет

удостоверить заключённые в нём данные

о владельце и его открытый ключ подписью

какого-либо доверенного лица3.

Существуют системы сертификатов двух

типов: централизованные и децентрализованные.

В децентрализованных системах путём

перекрёстного подписывания сертификатов

знакомых и доверенных людей каждым

пользователем строится сеть доверия.

В централизованных системах сертификатов

используются центры сертификации,

поддерживаемые доверенными организациями.

Согласно статье 13 № 63-ФЗ Удостоверяющий

центр формирует закрытый ключ и

собственный сертификат, формирует

сертификаты конечных пользователей и

удостоверяет их аутентичность своей

цифровой подписью. Также центр проводит

отзыв истекших и компрометированных

сертификатов и ведет базы выданных и

отозванных сертификатов. Обратившись

в сертификационный центр, можно получить

собственный сертификат открытого ключа,

сертификат другого пользователя и

узнать, какие ключи отозваны.

Закрытый ключ является наиболее уязвимым

компонентом всей криптосистемы цифровой

подписи. Злоумышленник, укравший закрытый

ключ пользователя, может создать

действительную цифровую подпись любого

электронного документа от лица этого

пользователя. Поэтому особое внимание

нужно уделять способу хранения закрытого

ключа.

В настоящее время существуют следующие

устройства хранения закрытого ключа:

дискеты, смарт-карты, usb-брелоки, таблетки

Touch-Memory. Кража или потеря одного из таких

устройств хранения может быть легко

замечена пользователем, после чего

соответствующий сертификат может быть

немедленно отозван.

Наиболее защищенный способ хранения

закрытого ключа — хранение на смарт-карте.

Для того, чтобы использовать смарт-карту,

пользователю необходимо не только её

иметь, но и ввести PIN-код, то есть,

получается двухфакторная аутентификация.

В соответствии с законом «Об электронной

подписи», ответственность за хранение

закрытого ключа владелец несет сам.

Благодаря ЭП теперь, в частности, многие

российские компании осуществляют свою

торгово-закупочную деятельность в

Интернете, через системы электронной

торговли, обмениваясь с контрагентами

необходимыми документами в электронном

виде, подписанными ЭП. Это значительно

упрощает и ускоряет проведение конкурсных

торговых процедур1.

Таким образом, электронная подпись

используется физическими и юридическими

лицами в качестве аналога собственноручной

подписи для придания электронному

документу юридической силы, равной

юридической силе документа на бумажном

носителе, подписанного собственноручной

подписью правомочного лица и скрепленного

печатью.

Соседние файлы в предмете Юриспруденция

- #

- #

- #

- #

- #

- #

- #

- #

- #

- #

- #

Кому полезен раздел: всем, кто планирует или уже работает с электронной цифровой подписью (ЭП или ЭЦП).

Что «внутри»: теоретические и практические материалы в помощь новичкам и тем, кто использует ЭП.

1. Общие понятия

Электронная подпись (ЭП) — это особый реквизит документа, который позволяет установить отсутствие в нём искажения информации с момента формирования ЭП и подтвердить принадлежность ЭП владельцу.

Значение реквизита получается в результате криптографического преобразования информации.

Сертификат электронной подписи подтверждает принадлежность открытого ключа (ключа проверки) ЭП владельцу сертификата. Выдаётся удостоверяющими центрами (УЦ) или их доверенными представителями.

Владелец сертификата ЭП — физическое лицо, на чьё имя выдан сертификат ЭП в удостоверяющем центре. У каждого владельца сертификата на руках два ключа ЭП: закрытый и открытый.

- Закрытый ключ (ключ ЭП) позволяет генерировать подпись и визировать электронный документ. Владелец сертификата обязан хранить свой закрытый ключ втайне.

- Открытый ключ (ключ проверки ЭП) однозначно связан с закрытым ключом и предназначен для проверки подлинности ЭП.

Подписание электронного документа и проверка его неизменности

Согласно Федеральному закону № 63 «Об электронной подписи» (далее — ФЗ-63), выделяется 3 вида ЭП:

-

Простая электронная подпись. Посредством использования кодов, паролей или иных средств она подтверждает факт формирования ЭП определённым лицом.

-

Усиленная неквалифицированная ЭП. Её получают в результате криптографического преобразования информации с использованием закрытого ключа подписи.

ЭП позволяет определить лицо, подписавшее документ, и обнаружить факт внесения изменений после подписания. -

Усиленная квалифицированная ЭП. Соответствует всем признакам неквалифицированной, но для создания и проверки ЭП используются средства криптозащиты, которые сертифицированы ФСБ РФ.

Кроме того, сертификаты квалифицированной ЭП выдаются исключительно аккредитованными удостоверяющими центрами (Перечень аккредитованных УЦ).

В соответствии с ФЗ-63 электронный документ, подписанный простой или усиленной неквалифицированной ЭП, признаётся равнозначным бумажному, подписанному собственноручной подписью.

При этом обязательным является соблюдение следующего условия: между участниками цифрового взаимодействия должно быть заключено соответствующее соглашение.

Усиленная квалифицированная подпись на электронном документе является аналогом собственноручной подписи и печати на бумажном документе.

Контролирующие органы, такие как ФНС, ПФР, ФСС, признают юридическую силу только тех документов, которые подписаны квалифицированной ЭП.

2. Область применения электронной подписи

Все варианты использования разных ЭП

6 распространённых причин для того, чтобы приобрести ЭП:

1. Вести юридически значимый ЭДО.

Технология ЭП широко используется в системах электронного документооборота различного назначения: внешнего и внутреннего обмена,

организационно-распорядительного, кадрового, законотворческого, торгово-промышленного и прочего.

Это продиктовано главным свойством ЭП — она может быть использована в качестве аналога собственноручной подписи и/или печати на бумажном носителе.

Во внутреннем документообороте ЭП используется как средство визирования и утверждения документов, оформленных в цифровом виде.

Например, во время согласования договора директор подписывает его ЭП, и это означает, что договор утверждён и может быть передан в исполнение.

При построении межкорпоративного документооборота (b2b) наличие ЭП является критически важным условием обмена, поскольку гарантирует юридическую силу.

Только в этом случае электронный документ может быть признан подлинным и использоваться в качестве доказательства в судебных разбирательствах.

Подписанный усиленной ЭП документ также может длительное время храниться в цифровом архиве, сохраняя при этом свою легитимность.

2. Отправлять отчётность для контролирующих органов по телекоммуникационным каналам связи.

Многие компании, наверняка, уже оценили удобство сдачи отчётности в цифровом формате.

Современный подход состоит в том, что клиент может выбрать любой удобный для себя способ: отдельное ПО, продукты семейства 1C, порталы ФНС, ФСС.

Основа этой услуги — сертификат электронной подписи, который должен быть выпущен надёжным удостоверяющим центром. Метод отправки не имеет решающего значения.

Такая подпись нужна для придания документам юридической значимости.

3. Использовать государственные услуги.

Каждый гражданин Российской Федерации вправе оформить ЭП для получения госуслуг.

С её помощью гражданин может заверять документы и заявления,

отправляемые в ведомства в цифровом виде, а также получать подписанные письма и уведомления о том, что обращение принято на рассмотрение от соответствующих органов власти.

Пользователь имеет возможность подписать ЭП заявление, отправляемое в орган исполнительной власти (при готовности последнего принимать заявления, подписанные ЭП.

При реализации этого механизма используются отечественные стандарты ЭП (ГОСТ Р 34.11-94, ГОСТ Р 34.10-2001) и применяются сертифицированные в системе сертификации ФСБ России средства криптографической защиты информации,

такие как «Aladdin e-Token ГОСТ» и «КриптоПро CSP», что даёт основания считать данную подпись усиленной квалифицированной ЭП (Источник: портал Госуслуги).

4. Участвовать в электронных торгах.

Они проходят на специальных площадках (сайтах) — государственных и коммерческих. ЭП необходима поставщикам и заказчикам, так как гарантирует участникам, что они имеют дело с реальными предложениями.

Кроме того, заключенные контракты приобретают юридическую силу только при его подписании обеими сторонами.

5. Представлять доказательства в арбитражный суд.

При возникновении споров между организациями в качестве доказательства в суде могут использоваться электронные документы.

Согласно Арбитражному процессуальному кодексу РФ, они относятся к письменным доказательствам, если получены посредством факсимильной, электронной или иной связи, подписаны ЭП или другим аналогом собственноручной подписи.

6. Вести обмен с физическими лицами.

Надо признать, данная область применения электронной подписи весьма специфична и пока используется редко. Но тем не менее, такое возможно.

С помощью ЭП заверять различные документы могут физические лица. Благодаря этой возможности можно работать удаленно — на основании договоров оказания услуг,

например, выставлять акты приемки-сдачи работ в цифровой форме.

3. Как выбрать сертификат электронной подписи

Во-первых, как уже говорилось, существуют различные виды электронной подписи.

Участники цифрового взаимодействия вправе применять любой вариант по своему усмотрению, если законодательство РФ

не закрепляет использование конкретного вида подписи в зависимости от целей её назначения.

Во-вторых, выбор типа ЭП зависит от задач, которые необходимо решать с её помощью.

| Вид ЭЦП | Область применения |

|---|---|

| Усиленная квалифицированная электронная подпись (УКЭП). Получить сертификат УКЭП можно в любом аккредитованном Минкомсвязи РФ Удостоверяющем центре.. | Работа с бухгалтерскими первичными документами (например, подписание электронного счёта-фактуры, являющегося основанием для вычета сумм НДС) |

| Сдача отчётности в государственные органы | |

| Межкорпоративный ЭДО | |

| Простая или неквалифицированная. Эти виды электронной подписи можно создать самостоятельно. |

Внутренний электронный документооборот (при наличии соответствующих локальных нормативно-правовых актов (далее — НПА) |

Приобретая сертификат электронной подписи, вы должны чётко понимать, где он будет использоваться.

Во-первых, цена его напрямую зависит от количества функций, которые он может выполнять.

А во-вторых, нужно быть уверенным, что сертификат будет пригоден для достижения ваших целей.

Обычно цели использования ЭП указываются при заказе сертификата.

На практике бывают ситуации, когда применение ЭП зависит от стороны, принимающей документ.

Например, некоторые операторы ЭДО принимают сертификаты, выданные только их удостоверяющим центром.

Всегда важно убедиться, что нет никаких ограничений на использование вашего сертификата в той или иной информационной системе.

4. Обмен документами с электронной подписью

Межкорпоративный документооборот — это отправка и получение юридически значимых электронных документов (ЮЗЭД) от одного контрагента к другому (b2b).

Перед бумажным он имеет существенные преимущества:

- быстрый срок доставки документов (вне зависимости от адреса контрагента): в цифровой форме в десятки раз оперативнее, чем на бумаге;

- сокращение издержек, связанных с подготовкой и последующей передачей документов между контрагентами: работа с ЮЗЭД намного дешевле.

И это еще не всё! Из описанных преимуществ следуют реальные экономические выгоды:

| Компания зарабатывает больше за тот же период времени | Быстрый обмен документами с электронной подписью ускоряет бизнес-процессы компаний (например, по заключению и актированию сделок), увеличивает скорость оборота денежных средств. |

| Появляются деньги для решения более значимых задач | Так как издержки на подготовку и передачу документов становятся ниже, освободившиеся финансы можно использовать в других направлениях. |

| Денежные средства остаются в обороте | Оперативные отправка и получение цифровых документов, а также и гарантия доставки позволяют вовремя подавать отчётность в налоговые органы и НДС к вычету. |

| Ускоряется работа, отнимавшая раньше много времени | В цифровом виде процедура обработки документа протекает легче и быстрее, так как используются средства автоматизации. |

Эти преимущества особенно актуальны для компаний с большим объёмом внешнего документооборота.

Согласно действующему законодательству, в межкорпоративном ЭДО можно использовать:

- письма (требующие юридической значимости);

- договоры;

- счета;

- товарные накладные;

- товарно-транспортные накладные;

- акты выполненных работ и оказания услуг;

- акты сверки взаиморасчетов;

- счета-фактуры.

5. Что нужно для обмена юридически значимыми электронными документами?

Для начала необходимо решить следующие задачи:

- Как подписывать ЭП и отправлять документы контрагентам;

- Как принимать и проверять подписи на документах, полученных от контрагентов через сервисы ЭДО;

- Как создавать, хранить (в том числе в архиве), искать и обрабатывать ЮЗЭД;

- Как обеспечивать юридическую значимость в процессе архивного хранения.

Первые две задачи отлично решают сервисы межкорпоративного обмена под управлением операторов ЭДО.

При выборе такого сервиса необходимо обратить внимание на следующие факторы:

- наличие необходимых лицензий у оператора;

- возможности интеграции сервиса ЭДО с вашими корпоративными информационными системами;

- ценовая политика и варианты тарификации.

Для решения двух других задач идеально подходят системы электронного документооборота, обладающие необходимым функционалом, проверенным временем.

Например, система Directum.

В случае, если документы изначально создаются и обрабатываются в учётной системе, то системы электронного документооборота могут быть интегрированы с ними для приёма-передачи необходимых данных.

Вышеуказанные задачи могут отчасти «закрываться» решениями от оператора сервиса обмена и интегрироваться с бухгалтерскими программами или ERP-системами с выполнением дополнительных условий.

Обратите внимание на следующие факторы:

-

используемые на текущий момент в компании корпоративные информационные системы (далее — КИС)

и их функциональные возможности применительно к решению задач межкорпоративного документооборота; - возможности интеграции КИС и сервиса ЭДО;

- стоимость проекта подключения ваших КИС к сервису обмена;

- комплексное решение всех необходимых задач на базе КИС.

6. Обязателен ли сервис ЭДО?

Чтобы наладить обмен документами с электронной подписью, подключаться к услугам оператора ЭДО совсем не обязательно.

Выбор решения зависит от соглашения между контрагентами (можно использовать обычный email), которые приступают к цифровому взаимодействию.

При самостоятельной организации процесса можно столкнуться с рядом трудностей.

Установка электронной подписи

Для подписания документов ЭП можно использовать программный продукт КриптоАРМ, который потребуется установить и настроить своими силами.

С каждым из ваших контрагентов придётся заключить отдельное соглашение о начале цифрового взаимодействия с описанием принимаемых правил обмена.

После настройки рабочих мест сотрудников и подписания всех необходимых соглашений возникнет вопрос хранения документов.

И это далеко не все задачи, которые вам придётся решать при самостоятельной организации межкорпоративного цифрового обмена.

Также останутся открытыми вопросы безопасности и конфиденциальности передаваемых данных.

Согласно Приказу Минфина России от 05.02.2021 № 14н,

выставление и получение счетов-фактур в электронном виде по телекоммуникационным каналам связи осуществляется через организации,

обеспечивающие обмен открытой и конфиденциальной информацией по телекоммуникационным каналам связи, то есть через оператора ЭДО. Сдача отчётности в государственные органы происходит только с использованием услуг специализированного оператора связи.

Все эти вопросы можно легко и быстро решить, воспользовавшись услугами оператора ЭДО. Решать вам, какой способ будет более эффективным.

7. Юридическая сила электронного документа

Государственный стандарт РФ ГОСТ Р 51141-98 «Делопроизводство и архивное дело.

Термины и определения» даёт следующее определение юридической силы (юридической значимости) документа: «свойство официального документа, сообщаемое ему действующим законодательством,

компетенцией издавшего его органа и установленным порядком оформления».

Юридическую силу цифровому документу, равно как и бумажному, придаёт обязательное наличие определённых реквизитов:

- название вида документа (за исключением писем);

- номер документа;

- наименование организации или имя автора документа;

- дата документа;

- место разработки, издания, принятия или подписания;

- подпись.

Конечно, когда мы говорим о подписи, имеем в виду электронную.

Именно она является гарантом целостности и подлинности документа.

Существуют нюансы обеспечения юридической силы формализованных и неформализованных документов.

Так, неформализованные документы, подписанные квалифицированной ЭП, уже являются легитимными.

Формализованные приобретают легитимность в том случае, если они подписаны квалифицированной ЭП и вы, как налогоплательщик, присоединены к регламенту обмена.

Другим важным фактором в обеспечении юридической силы является право автора создавать и подписывать документы.

8. Хранение электронных документов

Срок действия сертификата ЭП составляет 1 год. Хотя бухгалтерские документы необходимо хранить 5 лет.

Но даже после истечения срока действия документ не потеряет юридической силы, так как в момент подписания ставится штамп времени.

Штамп времени — это аналог даты на подписываемом документе.

Он подтверждает, что сертификат электронной подписи был действителен на момент подписания.

Таким образом, в момент подписания проставляется штамп времени и результат проверки сертификата.

Подтвердить тот факт, что на момент подписания сертификат был действующим, можно.

Нужно лишь обратиться к списку отозванных сертификатов на сайте удостоверяющего центра.

Хранение документов в цифровом виде можно организовать, по крайней мере, двумя способами:

- локально — на локальных серверах вашей компании, например, в СЭД;

- в облаке — на серверах компании, услугами которой вы воспользовались.

Услуги архивирования, например, предлагают операторы ЭДО.

9. Использование электронных документов в судебной практике

Согласно п. 3 ст. 75 Арбитражного процессуального кодекса РФ (АПК РФ), документы,

полученные с использованием информационно-телекоммуникационной сети Интернет и подписанные ЭП, допускаются в качестве письменных доказательств в арбитражных спорах.

На сегодняшний день суд принимает в цифровой форме заявления, ходатайства и отзывы.

Подать исковое заявление можно через единую систему «Мой арбитр», на официальном сайте арбитражного суда,

где будет рассматриваться дело, или на портале Высшего Арбитражного Суда РФ.

При этом отправлять какие-либо документы на рассмотрение в суд могут только те лица, которые зарегистрированы в системе «Электронный страж»,

где у каждого пользователя свой личный кабинет.

В цифровой форме НЕ принимаются заявления об обеспечении иска, имущественных интересов, ходатайство о приостановлении исполнения судебных актов.

Если технические средства суда не позволяют использовать в качестве доказательств документы, оформленные в «цифре», достаточно сделать их копии в бумажном виде.

Распечатанный образец следует заверить печатью организации и подписью уполномоченного лица (или руководителя компании).

10. Нормативно-правовое поле использования ЭП

Основные НПА, регламентирующие межкорпоративный обмен цифровыми документами:

| Гражданский кодекс РФ | Регулирует использование электронных документов и ЭП при совершении сделок и заключении договоров (ст. 160, 434, 847 ГК РФ). |

| Федеральный закон № 63-ФЗ «Об электронной подписи» от 06.04.2011 | Регламентирует отношения в области использования электронных подписей при совершении гражданско-правовых сделок, оказании государственных и муниципальных услуг, исполнении государственных и муниципальных функций, при совершении иных юридически значимых действий. |

| Федеральный закон № 149-ФЗ «Об информации, информационных технологиях и о защите информации» от 27.07.2006 | Даёт понятие электронного документа и смежных с ним областей, а также регулирует отношения, возникающие при обеспечении защиты информации, применении информационных технологий, осуществлении права на поиск, получение, передачу, производство и распространение информации. |

| Федеральный закон № 402-ФЗ «О бухгалтерском учете» от 06.12.2011 | Устанавливает единые требования к бухгалтерскому учёту, а также разрешает составление первичных учётных документов в электронном виде и регулирует их использование. |

| Налоговый кодекс РФ | Определяет возможность использования электронных счетов-фактур (ст. 169, счёт-фактура). |

| Приказ Минфина России от 05.02.2021 N 14н | Определяет порядок обмена электронными юридически значимыми счетами-фактурами. |

Представленные НПА составляют основу электронного документооборота между организациями.

Для того чтобы начать взаимодействие, необходимо подключиться к оператору ЭДО или заключить с контрагентами соглашения об обмене электронными документами напрямую.

Специально для бухгалтеров мы подготовили сборник статей

Как начать обмен электронными бухгалтерскими документами?

Как работать с первичкой в сервисе обмена и сдавать её в ФНС?

Все ответы — в спецпроекте «Школа бухгалтера».

Начать изучение

Надеемся, этот раздел помог вам понять, что представляет собой электронная цифровая подпись и нужна ли она вам.

Также вы можете изучить раздел о том, как перейти на электронный документооборот и нужно ли внедрять ECM-систему в вашей организации.

Желаем успехов в освоении новых знаний, а наши материалы на ECM-Journal всегда помогут вам в этом.

Электро́нная по́дпись (ЭП) — информация в электронной форме, присоединенная к другой информации в электронной форме (электронный документ) или иным образом связанная с такой информацией. Используется для определения лица, подписавшего информацию (электронный документ)[1].

По своему существу электронная подпись представляет собой реквизит электронного документа, позволяющий установить отсутствие искажения информации в электронном документе с момента формирования ЭП и проверить принадлежность подписи владельцу сертификата ключа ЭП. Значение реквизита получается в результате криптографического преобразования информации с использованием закрытого ключа ЭП.

Содержание

- 1 Назначение и применение ЭП

- 2 История возникновения

- 2.1 Россия

- 3 Виды электронных подписей в Российской Федерации

- 4 Алгоритмы

- 4.1 Использование хеш-функций

- 4.2 Симметричная схема

- 4.3 Асимметричная схема

- 4.3.1 Виды асимметричных алгоритмов ЭП

- 4.4 Перечень алгоритмов ЭП

- 5 Подделка подписей

- 5.1 Модели атак и их возможные результаты

- 5.2 Подделка документа (коллизия первого рода)

- 5.3 Получение двух документов с одинаковой подписью (коллизия второго рода)

- 5.4 Социальные атаки

- 6 Управление ключами

- 6.1 Управление открытыми ключами

- 6.2 Хранение закрытого ключа

- 7 Использование ЭП

- 7.1 В России

- 7.2 В Эстонии

- 8 Примечания

- 9 См. также

- 10 Ссылки

Назначение и применение ЭП

Электронная подпись предназначена для идентификации лица, подписавшего электронный документ и является полноценной заменой (аналогом) собственноручной подписи в случаях, предусмотренных законом[2].

Использование электронной подписи позволяет осуществить:

- Контроль целостности передаваемого документа: при любом случайном или преднамеренном изменении документа подпись станет недействительной, потому что вычислена она на основании исходного состояния документа и соответствует лишь ему.

- Защиту от изменений (подделки) документа: гарантия выявления подделки при контроле целостности делает подделывание нецелесообразным в большинстве случаев.

- Невозможность отказа от авторства. Так как создать корректную подпись можно, лишь зная закрытый ключ, а он должен быть известен только владельцу, то владелец не может отказаться от своей подписи под документом.

- Доказательное подтверждение авторства документа: Так как создать корректную подпись можно, лишь зная закрытый ключ, а он должен быть известен только владельцу, то владелец пары ключей может доказать своё авторство подписи под документом. В зависимости от деталей определения документа могут быть подписаны такие поля, как «автор», «внесённые изменения», «метка времени» и т. д.

История возникновения

В 1976 году Уитфилдом Диффи и Мартином Хеллманом было впервые предложено понятие «электронная цифровая подпись», хотя они всего лишь предполагали, что схемы ЭЦП могут существовать.[3]

В 1977 году, Рональд Ривест, Ади Шамир и Леонард Адлеман разработали криптографический алгоритм RSA, который без дополнительных модификаций можно использовать для создания примитивных цифровых подписей.[4]

Вскоре после RSA были разработаны другие ЭЦП, такие как алгоритмы цифровой подписи Рабина, Меркле.

В 1984 году Шафи Гольдвассер, Сильвио Микали и Рональд Ривест первыми строго определили требования безопасности к алгоритмам цифровой подписи. Ими были описаны модели атак на алгоритмы ЭЦП, а также предложена схема GMR, отвечающая описанным требованиям.[5] См. Криптосистема Голдвассера-Микали.

Россия

В 1994 году Главным управлением безопасности связи Федерального агентства правительственной связи и информации при Президенте Российской Федерации был разработан первый российский стандарт ЭЦП — ГОСТ Р 34.10-94[6].

В 2002 году для обеспечения большей криптостойкости алгоритма взамен ГОСТ Р 34.10-94 был введен стандарт ГОСТ Р 34.10-2001, основанный на вычислениях в группе точек эллиптической кривой[7]. В соответствии с этим стандартом, термины «электронная цифровая подпись» и «цифровая подпись» являются синонимами.

Виды электронных подписей в Российской Федерации

Федеральный закон РФ от 6 апреля 2011 г. № 63-ФЗ «Об электронной подписи» устанавливает следующие виды ЭП:

- Простая электронная подпись (ПЭП);

- Усиленная неквалифицированная электронная подпись (НЭП);

- Усиленная квалифицированная электронная подпись (КЭП).

Алгоритмы

Существует несколько схем построения цифровой подписи:

- На основе алгоритмов симметричного шифрования. Данная схема предусматривает наличие в системе третьего лица — арбитра, пользующегося доверием обеих сторон. Авторизацией документа является сам факт зашифрования его секретным ключом и передача его арбитру.[8]

- На основе алгоритмов асимметричного шифрования. На данный момент такие схемы ЭП наиболее распространены и находят широкое применение.

Кроме этого, существуют другие разновидности цифровых подписей (групповая подпись, неоспоримая подпись, доверенная подпись), которые являются модификациями описанных выше схем.[8] Их появление обусловлено разнообразием задач, решаемых с помощью ЭП.

Использование хеш-функций

Поскольку подписываемые документы — переменного (и как правило достаточно большого) объёма, в схемах ЭП зачастую подпись ставится не на сам документ, а на его хеш. Для вычисления хэша используются криптографические хеш-функции, что гарантирует выявление изменений документа при проверке подписи. Хеш-функции не являются частью алгоритма ЭП, поэтому в схеме может быть использована любая надёжная хеш-функция.

Использование хеш-функций даёт следующие преимущества:

- Вычислительная сложность. Обычно хеш цифрового документа делается во много раз меньшего объёма, чем объём исходного документа, и алгоритмы вычисления хеша являются более быстрыми, чем алгоритмы ЭП. Поэтому формировать хэш документа и подписывать его получается намного быстрее, чем подписывать сам документ.

- Совместимость. Большинство алгоритмов оперирует со строками бит данных, но некоторые используют другие представления. Хеш-функцию можно использовать для преобразования произвольного входного текста в подходящий формат.

- Целостность. Без использования хеш-функции большой электронный документ в некоторых схемах нужно разделять на достаточно малые блоки для применения ЭП. При верификации невозможно определить, все ли блоки получены и в правильном ли они порядке.

Стоит заметить, что использование хеш-функции не обязательно при электронной подписи, а сама функция не является частью алгоритма ЭП, поэтому хеш-функция может использоваться любая или не использоваться вообще.

В большинстве ранних систем ЭП использовались функции с секретом, которые по своему назначению близки к односторонним функциям. Такие системы уязвимы к атакам с использованием открытого ключа (см. ниже), так как, выбрав произвольную цифровую подпись и применив к ней алгоритм верификации, можно получить исходный текст.[9] Чтобы избежать этого, вместе с цифровой подписью используется хеш-функция, то есть, вычисление подписи осуществляется не относительно самого документа, а относительно его хеша. В этом случае в результате верификации можно получить только хеш исходного текста, следовательно, если используемая хеш-функция криптографически стойкая, то получить исходный текст будет вычислительно сложно, а значит атака такого типа становится невозможной.

Симметричная схема

Симметричные схемы ЭП менее распространены чем асимметричные, так как после появления концепции цифровой подписи не удалось реализовать эффективные алгоритмы подписи, основанные на известных в то время симметричных шифрах. Первыми, кто обратил внимание на возможность симметричной схемы цифровой подписи, были основоположники самого понятия ЭП Диффи и Хеллман, которые опубликовали описание алгоритма подписи одного бита с помощью блочного шифра.[3] Асимметричные схемы цифровой подписи опираются на вычислительно сложные задачи, сложность которых еще не доказана, поэтому невозможно определить, будут ли эти схемы сломаны в ближайшее время, как это произошло со схемой, основанной на задаче об укладке ранца. Также для увеличения криптостойкости нужно увеличивать длину ключей, что приводит к необходимости переписывать программы, реализующие асимметричные схемы, и в некоторых случаях перепроектировать аппаратуру.[8] Симметричные схемы основаны на хорошо изученных блочных шифрах.

В связи с этим симметричные схемы имеют следующие преимущества:

- Стойкость симметричных схем ЭП вытекает из стойкости используемых блочных шифров, надежность которых также хорошо изучена.

- Если стойкость шифра окажется недостаточной, его легко можно будет заменить на более стойкий с минимальными изменениями в реализации.

Однако у симметричных ЭП есть и ряд недостатков:

- Нужно подписывать отдельно каждый бит передаваемой информации, что приводит к значительному увеличению подписи. Подпись может превосходить сообщение по размеру на два порядка.

- Сгенерированные для подписи ключи могут быть использованы только один раз, так как после подписывания раскрывается половина секретного ключа.

Из-за рассмотренных недостатков симметричная схема ЭЦП Диффи-Хелмана не применяется, а используется её модификация, разработанная Березиным и Дорошкевичем, в которой подписывается сразу группа из нескольких бит. Это приводит к уменьшению размеров подписи, но к увеличению объема вычислений. Для преодоления проблемы «одноразовости» ключей используется генерация отдельных ключей из главного ключа.[8]

Асимметричная схема

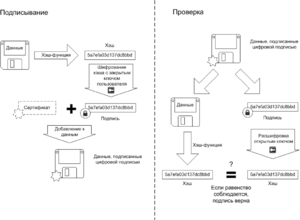

Схема, поясняющая алгоритмы подписи и проверки

Асимметричные схемы ЭП относятся к криптосистемам с открытым ключом. В отличие от асимметричных алгоритмов шифрования, в которых зашифрование производится с помощью открытого ключа, а расшифрование — с помощью закрытого, в схемах цифровой подписи подписывание производится с применением закрытого ключа, а проверка — с применением открытого.

Общепризнанная схема цифровой подписи охватывает три процесса[7]:

- Генерация ключевой пары. При помощи алгоритма генерации ключа равновероятным образом из набора возможных закрытых ключей выбирается закрытый ключ, вычисляется соответствующий ему открытый ключ.

- Формирование подписи. Для заданного электронного документа с помощью закрытого ключа вычисляется подпись.

- Проверка (верификация) подписи. Для данных документа и подписи с помощью открытого ключа определяется действительность подписи.

Для того, чтобы использование цифровой подписи имело смысл, необходимо выполнение двух условий:

- Верификация подписи должна производиться открытым ключом, соответствующим именно тому закрытому ключу, который использовался при подписании.

- Без обладания закрытым ключом должно быть вычислительно сложно создать легитимную цифровую подпись.

Следует отличать электронную цифровую подпись от кода аутентичности сообщения (MAC).

Виды асимметричных алгоритмов ЭП

Как было сказано выше, чтобы применение ЭП имело смысл, необходимо, чтобы вычисление легитимной подписи без знания закрытого ключа было вычислительно сложным процессом.

Обеспечение этого во всех асимметричных алгоритмах цифровой подписи опирается на следующие вычислительные задачи:

- Задачу дискретного логарифмирования (EGSA)

- Задачу факторизации, то есть разложения числа на простые множители (RSA)

Вычисления тоже могут производиться двумя способами: на базе математического аппарата эллиптических кривых (ГОСТ Р 34.10-2001) и на базе полей Галуа (DSA)[10]. В настоящее время самые быстрые алгоритмы дискретного логарифмирования и факторизации являются субэкспоненциальными. Принадлежность самих задач к классу NP-полных не доказана.

Алгоритмы ЭП подразделяются на обычные цифровые подписи и на цифровые подписи с восстановлением документа[11]. При верификации цифровых подписей с восстановлением документа тело документа восстанавливается автоматически, его не нужно прикреплять к подписи. Обычные цифровые подписи требуют присоединение документа к подписи. Ясно, что все алгоритмы, подписывающие хеш документа, относятся к обычным ЭП. К ЭП с восстановлением документа относится, в частности, RSA.

Схемы электронной подписи могут быть одноразовыми и многоразовыми. В одноразовых схемах после проверки подлинности подписи необходимо провести замену ключей, в многоразовых схемах это делать не требуется.

Также алгоритмы ЭП делятся на детерминированные и вероятностные[11]. Детерминированные ЭП при одинаковых входных данных вычисляют одинаковую подпись. Реализация вероятностных алгоритмов более сложна, так как требует надежный источник энтропии, но при одинаковых входных данных подписи могут быть различны, что увеличивает криптостойкость. В настоящее время многие детерминированные схемы модифицированы в вероятностные.

В некоторых случаях, таких как потоковая передача данных, алгоритмы ЭП могут оказаться слишком медленными. В таких случаях применяется быстрая цифровая подпись. Ускорение подписи достигается алгоритмами с меньшим количеством модульных вычислений и переходом к принципиально другим методам расчета.

Перечень алгоритмов ЭП

Асимметричные схемы:

- FDH (Full Domain Hash), вероятностная схема RSA-PSS (Probabilistic Signature Scheme), схемы стандарта PKCS#1 и другие схемы, основанные на алгоритме RSA

- Схема Эль-Гамаля

- Американские стандарты электронной цифровой подписи: DSA, ECDSA (DSA на основе аппарата эллиптических кривых)

- Российские стандарты электронной цифровой подписи: ГОСТ Р 34.10-94 (в настоящее время не действует), ГОСТ Р 34.10-2001

- Схема Диффи-Лампорта

- Украинский стандарт электронной цифровой подписи ДСТУ 4145-2002

- Белорусский стандарт электронной цифровой подписи СТБ 1176.2-99

- Схема Шнорра

- Pointcheval-Stern signature algorithm

- Вероятностная схема подписи Рабина

- Схема BLS (Boneh-Lynn-Shacham)

- Схема GMR (Goldwasser-Micali-Rivest)

На основе асимметричных схем созданы модификации цифровой подписи, отвечающие различным требованиям:

- Групповая цифровая подпись

- Неоспоримая цифровая подпись

- «Слепая» цифровая подпись и справедливая «слепая» подпись

- Конфиденциальная цифровая подпись

- Цифровая подпись с доказуемостью подделки

- Доверенная цифровая подпись

- Разовая цифровая подпись

Подделка подписей

Анализ возможностей подделки подписей называется криптоанализ. Попытку сфальсифицировать подпись или подписанный документ криптоаналитики называют «атака».

Модели атак и их возможные результаты

В своей работе Гольдвассер, Микали и Ривест описывают следующие модели атак, которые актуальны и в настоящее время[5]:

- Атака с использованием открытого ключа. Криптоаналитик обладает только открытым ключом.

- Атака на основе известных сообщений. Противник обладает допустимыми подписями набора электронных документов, известных ему, но не выбираемых им.

- Адаптивная атака на основе выбранных сообщений. Криптоаналитик может получить подписи электронных документов, которые он выбирает сам.

Также в работе описана классификация возможных результатов атак:

- Полный взлом цифровой подписи. Получение закрытого ключа, что означает полный взлом алгоритма.

- Универсальная подделка цифровой подписи. Нахождение алгоритма, аналогичного алгоритму подписи, что позволяет подделывать подписи для любого электронного документа.

- Выборочная подделка цифровой подписи. Возможность подделывать подписи для документов, выбранных криптоаналитиком.

- Экзистенциальная подделка цифровой подписи. Возможность получения допустимой подписи для какого-то документа, не выбираемого криптоаналитиком.

Ясно, что самой «опасной» атакой является адаптивная атака на основе выбранных сообщений, и при анализе алгоритмов ЭП на криптостойкость нужно рассматривать именно её (если нет каких-либо особых условий).

При безошибочной реализации современных алгоритмов ЭП получение закрытого ключа алгоритма является практически невозможной задачей из-за вычислительной сложности задач, на которых ЭП построена. Гораздо более вероятен поиск криптоаналитиком коллизий первого и второго рода. Коллизия первого рода эквивалентна экзистенциальной подделке, а коллизия второго рода — выборочной. С учетом применения хеш-функций, нахождение коллизий для алгоритма подписи эквивалентно нахождению коллизий для самих хеш-функций.

Подделка документа (коллизия первого рода)

Злоумышленник может попытаться подобрать документ к данной подписи, чтобы подпись к нему подходила. Однако в подавляющем большинстве случаев такой документ может быть только один. Причина в следующем:

- Документ представляет из себя осмысленный текст.

- Текст документа оформлен по установленной форме.

- Документы редко оформляют в виде Plain Text-файла, чаще всего в формате DOC или HTML.

Если у фальшивого набора байт и произойдет коллизия с хешем исходного документа, то должны выполниться 3 следующих условия:

- Случайный набор байт должен подойти под сложно структурированный формат файла.

- То, что текстовый редактор прочитает в случайном наборе байт, должно образовывать текст, оформленный по установленной форме.

- Текст должен быть осмысленным, грамотным и соответствующим теме документа.

Впрочем, во многих структурированных наборах данных можно вставить произвольные данные в некоторые служебные поля, не изменив вид документа для пользователя. Именно этим пользуются злоумышленники, подделывая документы.

Вероятность подобного происшествия также ничтожно мала. Можно считать, что на практике такого случиться не может даже с ненадёжными хеш-функциями, так как документы обычно большого объёма — килобайты.

Получение двух документов с одинаковой подписью (коллизия второго рода)

Куда более вероятна атака второго рода. В этом случае злоумышленник фабрикует два документа с одинаковой подписью, и в нужный момент подменяет один другим. При использовании надёжной хэш-функции такая атака должна быть также вычислительно сложной. Однако эти угрозы могут реализоваться из-за слабостей конкретных алгоритмов хэширования, подписи, или ошибок в их реализациях. В частности, таким образом можно провести атаку на SSL-сертификаты и алгоритм хеширования MD5.[12]

Социальные атаки

Социальные атаки направлены не на взлом алгоритмов цифровой подписи, а на манипуляции с открытым и закрытым ключами[13].

- Злоумышленник, укравший закрытый ключ, может подписать любой документ от имени владельца ключа.

- Злоумышленник может обманом заставить владельца подписать какой-либо документ, например, используя протокол слепой подписи.

- Злоумышленник может подменить открытый ключ владельца на свой собственный, выдавая себя за него.

Использование протоколов обмена ключами и защита закрытого ключа от несанкционированного доступа позволяет снизить опасность социальных атак.

Управление ключами

Управление открытыми ключами

Важной проблемой всей криптографии с открытым ключом, в том числе и систем ЭП, является управление открытыми ключами. Так как открытый ключ доступен любому пользователю, то необходим механизм проверки того, что этот ключ принадлежит именно своему владельцу. Необходимо обеспечить доступ любого пользователя к подлинному открытому ключу любого другого пользователя, защитить эти ключи от подмены злоумышленником, а также организовать отзыв ключа в случае его компрометации.

Задача защиты ключей от подмены решается с помощью сертификатов. Сертификат позволяет удостоверить заключённые в нём данные о владельце и его открытый ключ подписью какого-либо доверенного лица. Существуют системы сертификатов двух типов: централизованные и децентрализованные. В децентрализованных системах путём перекрёстного подписывания сертификатов знакомых и доверенных людей каждым пользователем строится сеть доверия. В централизованных системах сертификатов используются центры сертификации, поддерживаемые доверенными организациями.

Центр сертификации формирует закрытый ключ и собственный сертификат, формирует сертификаты конечных пользователей и удостоверяет их аутентичность своей цифровой подписью. Также центр проводит отзыв истекших и компрометированных сертификатов и ведет базы выданных и отозванных сертификатов. Обратившись в сертификационный центр, можно получить собственный сертификат открытого ключа, сертификат другого пользователя и узнать, какие ключи отозваны.

Хранение закрытого ключа

Смарт-карта и USB-брелоки eToken

Закрытый ключ является наиболее уязвимым компонентом всей криптосистемы цифровой подписи. Злоумышленник, укравший закрытый ключ пользователя, может создать действительную цифровую подпись любого электронного документа от лица этого пользователя. Поэтому особое внимание нужно уделять способу хранения закрытого ключа. Пользователь может хранить закрытый ключ на своем персональном компьютере, защитив его с помощью пароля. Однако такой способ хранения имеет ряд недостатков, в частности, защищенность ключа полностью зависит от защищенности компьютера, и пользователь может подписывать документы только на этом компьютере.

В настоящее время существуют следующие устройства хранения закрытого ключа[14]:

- Дискеты

- Смарт-карты

- USB-брелоки

- Таблетки Touch-Memory

Кража или потеря одного из таких устройств хранения может быть легко замечена пользователем, после чего соответствующий сертификат может быть немедленно отозван.

Наиболее защищенный способ хранения закрытого ключа — хранение на смарт-карте. Для того, чтобы использовать смарт-карту, пользователю необходимо не только её иметь, но и ввести PIN-код, то есть, получается двухфакторная аутентификация. После этого подписываемый документ или его хэш передается в карту, её процессор осуществляет подписывание хеша и передает подпись обратно. В процессе формирования подписи таким способом не происходит копирования закрытого ключа, поэтому все время существует только единственная копия ключа. Кроме того, произвести копирование информации со смарт-карты сложнее, чем с других устройств хранения.

В соответствии с законом «Об электронной подписи», ответственность за хранение закрытого ключа владелец несет сам.

Использование ЭП

В России

В России юридически значимый сертификат электронной подписи выдаёт удостоверяющий центр. Правовые условия использования электронной цифровой подписи в электронных документах регламентирует Федеральный закон Российской Федерации от 6 апреля 2011 г. N 63-ФЗ «Об электронной подписи».

После становления ЭП при использовании в электронном документообороте между кредитными организациями и кредитными бюро в 2005 году активно стала развиваться инфраструктура электронного документооборота между налоговыми органами и налогоплательщиками. Начал работать приказ Министерства по налогам и сборам РФ от 2 апреля 2002 г. № БГ-3-32/169 «Порядок представления налоговой декларации в электронном виде по телекоммуникационным каналам связи». Он определяет общие принципы информационного обмена при представлении налоговой декларации в электронном виде по телекоммуникационным каналам связи.

В законе РФ от 10 января 2002 г. № 1-ФЗ «Об электронной цифровой подписи» описаны условия использования ЭП, особенности её использования в сферах государственного управления и в корпоративной информационной системе.

Благодаря ЭП теперь, в частности, многие российские компании осуществляют свою торгово-закупочную деятельность в Интернете, через системы электронной торговли, обмениваясь с контрагентами необходимыми документами в электронном виде, подписанными ЭП. Это значительно упрощает и ускоряет проведение конкурсных торговых процедур[15].

С 1 июля 2013 года Федеральный закон от 10 января 2002 г. № 1-ФЗ утратит силу, на смену ему придет Федеральный закон от 6 апреля 2011 г. № 63-ФЗ «Об электронной подписи»[16].

С 13 июля 2012 согласно Федеральному закону N 108-ФЗ официально вступила в действие правовая норма продлевающая действие 1-ФЗ «Об электронной цифровой подписи» до 1 июля 2013 года. В частности решено в части 2 статьи 20 Федерального закона от 6 апреля 2011 года N 63-ФЗ «Об электронной подписи» (Собрание законодательства Российской Федерации, 2011, N 15, ст. 2036) слова «с 1 июля 2012 года» заменить словами «с 1 июля 2013 года». [17].

В мае 2012 года в России был реализован механизм проверки иностранной электронной цифровой подписи в платформе для электронных торговых площадок iTender с привлечением Доверенной Третьей Стороны (ДТС). Данную инновацию впервые в России реализовала компания ФогСофт в сотрудничестве с компаниями, специализирующихся в области криптографии, из России, Белоруссии и ЕС.[18].

В Эстонии

Система электронных подписей широко используется в Эстонской Республике, где введена программа ID-карт, которыми снабжены 3/4 населения страны. При помощи электронной подписи в марте 2007 года были проведены выборы в местный парламент — Рийгикогу. При голосовании электронную подпись использовали 400 000 человек. Кроме того, при помощи электронной подписи можно отправить налоговую декларацию, таможенную декларацию, различные анкеты как в местные самоуправления, так и в государственные органы. В крупных городах при помощи ID-карты возможна покупка месячных автобусных билетов. Все это осуществляется через центральный гражданский портал Eesti.ee. Эстонская ID-карта является обязательной для всех жителей с 15 лет, проживающих временно или постоянно на территории Эстонии.

Примечания

- ↑ Федеральный закон Российской Федерации от 6 апреля 2011 г. N63-ФЗ

- ↑ Гражданский кодекс Российской Федерации, часть 1, глава 9, статья 160

- ↑ 1 2 «New Directions in Cryptography», IEEE Transactions on Information Theory, IT-22(6):644-654, Nov. 1976.

- ↑ Rivest R. L., Shamir A., Adleman L. A method for obtaining digital signatures and public-key cryptosystems (англ.) // Communications of the ACM. — New York, NY, USA: ACM, 1978. — Т. 21. — № 2, Feb. 1978. — С. 120—126. — ISSN 0001-0782. — DOI:10.1.1.40.5588

- ↑ 1 2 «A digital signature scheme secure against adaptive chosen-message attacks.», Shafi Goldwasser, Silvio Micali, and Ronald Rivest. SIAM Journal on Computing, 17(2):281—308, Apr. 1988.

- ↑ ГОСТ Р 34.10-94 Информационная технология. Криптографическая защита информации. Процедуры выработки и проверки электронной цифровой подписи на базе асимметричного криптографического алгоритма.

- ↑ 1 2 ГОСТ Р 34.10-2001 Информационная технология. Криптографическая защита информации. Процессы формирования и проверки электронной цифровой подписи.

- ↑ 1 2 3 4 http://eregex.ru/2009/06/electronic-signature/

- ↑ «Modern Cryptography: Theory & Practice», Wenbo Mao, Prentice Hall Professional Technical Reference, New Jersey, 2004, pg. 308. ISBN 0-13-066943-1

- ↑ Анализ алгоритмов ЭЦП

- ↑ 1 2 Электронная цифровая подпись — Компания «Криптомаш»

- ↑ Creating a rogue CA certificate<

- ↑ Электронная цифровая подпись

- ↑ Удостоверяющий центр ekey.ru

- ↑ Область применения электронной подписи

- ↑ Федеральный закон от 6 апреля 2011 г. № 63-ФЗ «Об электронной подписи»

- ↑ Федеральный закон Российской Федерации от 10 июля 2012 г. N 108-ФЗ

- ↑ «ФогСофт» внедрила на ЭТП iTender технологию трансграничной электронной подписи

См. также

- Быстрая цифровая подпись

- Аналог собственноручной подписи (АСП)

- Электронный документ

- Аутентификация

- Единая система идентификации и аутентификации

- Хеш-функция

- Инфраструктура открытых ключей (PKI)

- Digital Signature Standard (DSS)

- PKCS#12

Ссылки

- ЭЦП (Электронно Цифровая Подпись) и АСП (Аналог Собственноручной Подписи)

- Международное сотрудничество в области ЭЦП

|

|

В этой статье не хватает ссылок на источники информации.

Информация должна быть проверяема, иначе она может быть поставлена под сомнение и удалена. |

Электро́нная по́дпись (ЭП), особый реквизит электронного документа, который позволяет установить отсутствие в нём искажения информации. Значение этого реквизита формируется (генерируется) в результате криптографического преобразования информации, содержащейся в электронном документе. ЭП даёт возможность подтвердить принадлежность электронного документа владельцу с момента формирования и позволяет обеспечить электронному документу юридическую силу [свойство официального документа, сообщаемое ему действующим законодательством, компетенцией издавшего его органа и установленным порядком оформления (ГОСТ Р 51141-98. Делопроизводство и архивное дело. Термины и определения : государственный стандарт Российской Федерации : принят и введён в действие постановлением Госстандарта России от 27 февраля 1998 № 28)].

Правовое регулирование

Снабжённый ЭП электронный документ обладает юридической силой, если:

-

со стороны законодательства для него нет ограничений на существование документа данного вида только в бумажном виде;

-

документ оформлен в соответствии с требованиями законодательства или локальными нормативно-правовыми актами (например, наличие обязательных реквизитов и др.), в том числе подписан требуемым по законодательству видом ЭП;

-

документ подписан лицом, обладающим правом на его подписание.

ЭП решает, таким образом, для электронного документа задачу авторства подписи (позволяет однозначно установить автора документа), гарантирует целостность данных в документе (отсутствие искажений, правок данных после подписания автором) и их подлинность.

В 2011 г. в Российской Федерации был принят Федеральный закон от 6 апреля 2011 г. № 63-ФЗ «Об электронной подписи». Согласно ст. 1, данный закон регулирует отношения в области использования ЭП при совершении гражданско-правовых сделок, оказании государственных и муниципальных услуг, исполнении государственных и муниципальных функций, при совершении иных юридически значимых действий.

В качестве основополагающих принципов использования ЭП закон выделяет: право участников электронного взаимодействия использовать ЭП любого вида по своему усмотрению; возможность использования участниками электронного взаимодействия по своему усмотрению любой информационной технологии и/или технических средств, позволяющих выполнить требования закона применительно к использованию конкретных видов ЭП; недопустимость признания ЭП и/или подписанного ею электронного документа не имеющими юридической силы только на основании того, что такая ЭП создана не собственноручно, а с использованием средств ЭП для автоматического создания и/или автоматической проверки ЭП в информационной системе (ст. 4 Закона «Об электронной подписи»).

В Законе «Об электронной подписи» также сформулировано понятие ЭП, под которой понимается информация в электронной форме, которая присоединена к другой информации в электронной форме (подписываемой информации) или иным образом связана с такой информацией и которая используется для определения лица, подписывающего информацию (п. 1 ст. 2 Закона «Об электронной подписи»). Данным законом также даётся понятие ключа ЭП, или уникальной последовательности символов, предназначенной для создания ЭП (п. 5 ст. 2).

Необходимо отметить, что понятие ЭП, сформулированное в законе, согласуется с определениями, данными в основополагающих правовых актах в обозначенной сфере: в частности, с определением ЭП, закреплённом в Типовом законе ЮНСИТРАЛ об электронных подписях от 5 июля 2001 г., согласно которому ЭП – это «данные в электронной форме, которые содержатся в сообщении данных, приложены к нему или логически ассоциируются с ним и которые могут быть использованы для идентификации подписавшего в связи с сообщением данных и указания на то, что подписавший согласен с информацией, содержащейся в сообщении данных» (п. а ст. 2).

Закон «Об электронной подписи» предлагает участникам электронного взаимодействия широкий арсенал видов ЭП – даже логин и пароль на сайте являются ЭП. При этом, как замечает С. В. Козловская, ЭП более не рассматривается как часть электронного документа, а представляет собой самостоятельное средство идентификации (Козловская. 2018. С. 195).

По мнению Т. С. Астаховой и Е. П. Чадаевой, использование электронной цифровой подписи позволяет обеспечить: контроль целостности документа; аутентичность, которая проявляется в невозможности отказа от авторства; защиту от подделки документа (Астахова. 2012. С. 154).

В 2012 г. был принят «ГОСТ Р 34.10-2012. Информационная технология. Криптографическая защита информации. Процессы формирования и проверки электронной цифровой подписи : национальный стандарт Российской Федерации : утверждён и введён в действие Приказом Росстандарта от 7 августа 2012 г. № 215-ст» («Об утверждении национального стандарта»). Данным стандартом определяется схема электронной цифровой подписи; процессы формирования и проверки цифровой подписи под заданным сообщением (документом), передаваемым по незащищённым телекоммуникационным каналам общего пользования в системах обработки информации различного назначения. Настоящий стандарт способствует повышению уровня защищённости передаваемых сообщений от подделок и искажений (по сравнению с ранее действовавшей схемой цифровой подписи). Его рекомендуется применять при создании, эксплуатации и модернизации систем обработки информации различного назначения.

В данном стандарте используется термин «электронная цифровая подпись» (ЭЦП), в то время как в Законе «Об электронной подписи» фигурирует термин «электронная подпись». Такое различие понятий несколько затрудняет с юридической точки зрения оперирование указанной категорией (Старчиков. 2018).

Технологии ЭП

Для работы с ЭП предназначены специальные средства ЭП (программное обеспечение), в наиболее распространённой ситуации использующие системы шифрования с открытым ключом (см. Криптография).

Функции средств ЭП:

-

создание ключа ЭП («закрытого», хранимого владельцем в секрете ключа) – уникальной последовательности символов (байт), предназначенной для генерации ЭП отдельных электронных документов отправителем;

-

создание ключа проверки ЭП («открытого» ключа) – уникальной последовательности символов (байт), связанной с ключом ЭП и предназначенной для проверки подлинности ЭП отправителя получателем;

-

создание (генерация) ЭП;

-

проверка ЭП.

Удостоверяющий центр – юридическое лицо, индивидуальный предприниматель либо государственный орган или орган местного самоуправления, осуществляющие функции по созданию и выдаче сертификатов ключей проверки ЭП. Удостоверяющие центры могут пройти аккредитацию Министерства цифрового развития РФ и получить статус аккредитованного.

Сертификат ключа проверки ЭП – электронный документ или документ на бумажном носителе, выданный удостоверяющим центром либо доверенным лицом удостоверяющего центра и подтверждающий принадлежность ключа проверки ЭП владельцу сертификата ключа проверки ЭП. Получили также распространение децентрализованные (основанные на технологиях блокчейн) системы сертификации, образующие т. н. сети доверия.

Обычный срок действия ЭП – 12 месяцев. Внеплановая замена ЭП требуется при изменении реквизитов владельца, указанных в сертификате ключа проверки ЭП, если ЭП оказалась скомпрометирована и др.

Выданная пользователю ЭП состоит из 3 компонентов:

-

Средство ЭП (необходимый для реализации набор криптографических алгоритмов и функций). Это может быть программное решение – криптопровайдер, устанавливаемый на компьютер пользователя (в России таким образом работает ЭП производителей: КриптоПро CSP, ViPNet CSP), или самостоятельный носитель, т. н. токен, на котором физически размещена ЭП, со встроенным криптопровайдером (производители – Рутокен ЭЦП 2.0, JaCarta Алладин Р.Д.).

-

Ключевая пара: ключ ЭП и ключ проверки ЭП – два набора байт, сформированных средством ЭП. Хранение ключа ЭП на компьютере крайне небезопасно (поскольку к нему относительно легко получить доступ), на токене – отчасти небезопасно, а в неизвлекаемом виде – наиболее безопасно. Ключ проверки ЭП должен быть известен получателям электронных документов для проверки корректности ЭП отправителя.

-

Сертификат ключа проверки ЭП, который выпускает удостоверяющий центр. Его назначение – связать обезличенный набор байт «открытого» ключа проверки ЭП с личностью владельца ЭП (человеком или организацией). Это необходимо, в частности, для предотвращения мошеннической схемы, посредством которой злоумышленник в процессе передачи ключа проверки ЭП по незащищённым каналам связи может перехватить его и подменить своим. Таким образом он получит возможность выдавать себя за подписанта-отправителя. В дальнейшем при передаче электронных документов он сможет вносить в документы изменения и подтверждать их своей ЭП. Именно поэтому роль сертификата ключа проверки ЭП крайне важна, и за его корректность удостоверяющий центр несёт финансовую и административную ответственность.

Схема использования ЭП

Технологически процедура передачи отправителем получателю электронного документа, подписанного ЭП, выглядит следующим образом:

-

На основе информации, содержащейся в документе, определяется его хеш. Вычисление хеша при помощи специальных криптографических хеш-функций гарантирует, что любые несанкционированные изменения в документе при проверке подписи будут выявлены.

-

После того как вычислен хеш документа, отправитель шифрует хеш при помощи своего ключа ЭП.

-

Электронный документ передаётся получателю вместе с зашифрованным хешем и сертификатом, содержащим ключ проверки ЭП отправителя. Пользуясь сертификатом, получатель может обратиться в удостоверяющий центр и проверить принадлежность ключа проверки ЭП. Сертификат в виде электронного документа, в свою очередь, снабжён ЭП удостоверяющего центра, благодаря чему сертификат нельзя подделать (а ключ проверки ЭП отправителя – подменить).

-

Получатель документа, как и отправитель, вычисляет его хеш. Затем он расшифровывает присланный в зашифрованном виде хеш, пользуясь известным ему ключом проверки ЭП отправителя. Если они совпадают, ЭП верна, т. е. документ действительно был подписан отправителем и позже не изменялся.

Отправка и получение данных, подписанных усиленной электронной подписью.

Виды ЭП

В соответствии с Законом «Об электронной подписи» существует простая ЭП и усиленная ЭП. Усиленная ЭП может быть квалифицированной и неквалифицированной (ч. 1 ст. 5).

Простая ЭП – это ЭП, которая посредством использования кодов, паролей или иных средств (например, СМС) подтверждает факт её формирования определённым лицом с набором признаков, присущих только этому человеку.

Согласно ст. 9 Федерального закона «Об электронной подписи», электронный документ считается подписанным простой ЭП при выполнении одного из следующих условий:

-

простая ЭП содержится в самом электронном документе;

-

ключ простой ЭП применяется в соответствии с правилами, установленными оператором информационной системы, с использованием которой осуществляются создание и/или отправка электронного документа, и в созданном и/или отправленном электронном документе содержится информация, указывающая на лицо, от имени которого был создан и/или отправлен электронный документ.

Усиленная неквалифицированная ЭП (УНЭП):

-

получена в результате криптографического преобразования информации с использованием ключа ЭП;

-

позволяет определить лицо, подписавшее электронный документ;

-

позволяет обнаружить факт внесения изменений в электронный документ после момента его подписания;

-

создаётся с использованием средств ЭП.

Усиленная квалифицированная ЭП (УКЭП) – ЭП, которая соответствует всем признакам неквалифицированной ЭП и дополнительным признакам:

1) ключ проверки электронной подписи указан в квалифицированном сертификате;

2) для создания и проверки ЭП используются средства ЭП, имеющие подтверждение соответствия требованиям, установленным в соответствии с Федеральным законом (ч. 3–4 ст. 5).

Если сертификат ключа проверки ЭП был выдан аккредитованным удостоверяющим центром, то он является квалифицированным.

Основные особенности применения ЭП

-

Информация в электронной форме, подписанная УКЭП, признаётся электронным документом, равнозначным документу на бумажном носителе, подписанному собственноручной подписью, и может применяться в любых правоотношениях в соответствии с законодательством РФ (за некоторыми исключениями, установленными законом).

-

Информация в электронной форме, подписанная простой ЭП или неквалифицированной ЭП, признаётся электронным документом, равнозначным документу на бумажном носителе, подписанному собственноручной подписью, в случаях, установленных федеральными законами, принимаемыми в соответствии с ними нормативными правовыми актами или соглашением между участниками электронного взаимодействия.

Применение ЭП получило наибольшее распространение в межкопоративном (внешнем) электронном документообороте (обмене юридически значимыми электронными документами между компаниями, например счетами и счетами-фактурами, который реализуется с помощью сервисов электронного обмена Synerdocs, Контур. Диадок, СБИС, 1С:Такском), межведомственном документообороте (федеральная система межведомственного электронного документооборота, предназначенная для организации взаимодействия систем электронного документооборота участников межведомственного электронного документооборота органов исполнительной власти, министерств и ведомств), а также при взаимодействии государства и граждан посредством государственных услуг, предоставляемых в электронном виде.

Электронный документооборот имеет по меньшей мере два существенно важных преимущества перед традиционной бумажной формой:

-

скорость доставки документов: доставка почтой или курьером бумажных экземпляров потребует от 3 дней до нескольких недель, а электронный обмен занимает несколько минут;

-

стоимость отправки электронных документов ниже, чем бумажных экземпляров: отсутствуют затраты на работу с бумагой, оплату услуг почты или курьерской службы.

При долговременном хранении документов под сомнение может быть поставлено признание ЭП. Согласно Федеральному закону № 63-ФЗ «Об электронной подписи», одним из условий является возможность проверки действительности сертификата ЭП на момент подписания или на момент проверки. Срок действия сертификата, как правило, 1 год, поэтому, в случае более длительного хранения документов на момент проверки, срок действия сертификата уже истечёт.

Для решения данного вопроса используют, например, формат УКЭП, который предусматривает обязательное включение в реквизиты подписанного документа доказательства момента создания подписи (штамп времени) и действительности сертификата в момент создания подписи. Таким образом, УКЭП позволяет избежать необходимости собирать доказательства действительности сертификата на момент подписания.

Таким образом, ЭП рассматривается в качестве особого реквизита юридического документа, позволяющего идентифицировать лицо, подписавшее документ. Предусмотренные в российском законодательстве нормы об ЭЦП подтверждают, что её применение позволяет обеспечить безопасность электронного документооборота. Поскольку новейшие законодательные преобразования свидетельствуют об усложнении правовых конструкций электронного документа и о признании электронного документооборота в качестве предпочтительного способа юридического взаимодействия в сфере предпринимательства, ЭП становится универсальным инструментом установления связи подписавшего документ лица с содержанием документа, инструментом подтверждения намерения стороны сделки нести правовые последствия, а также подтверждения авторства документа.

Дата публикации: 13 октября 2022 г. в 13:19 (GMT+3)

Время на прочтение

6 мин

Количество просмотров 57K

Я расскажу о Федеральном законе от 6 апреля 2011 г. N63-ФЗ «Об электронной подписи»: что он, зачем он, а главное, как обывателю его использовать. Рассмотрю проблемы, с которыми я столкнулся, и их решения. Этот пост направлен больше в сторону социума, поэтому для технарей будет присутствовать некая избыточная информация.

Немного теории

Что вообще такое подпись? По Википедии это уникальная совокупность символов, написанных от руки, с применением определенных оформительных приёмов, служащая для идентификации человека.

Мы подписываем документ, следовательно, соглашаемся с его содержимым, оставляя неповторимый отпечаток. Электронная подпись по той же Вики это реквизит электронного документа, позволяющий установить:

- отсутствие искажения информации в электронном документе с момента подписания;

- принадлежность подписи владельцу.

Легко заметить аналогию. Как подпись ручная является неотъемлемым реквизитом документа бумажного, так и подпись электронная является реквизитом электронного же документа. Также как подпись ручная является уникальным символом, так и электронная подпись тоже уникальна.

Как подписываются бумаги, я думаю, всем известно, поэтому вкратце опишу, как подписывается электронная информация. Для этого используется асимметричная криптография, она так называется потому, что ее алгоритмы используют не один, а сразу два ключа: известный всем, «открытый» и известный лишь одному, «закрытый». А алгоритмы ассиметричной криптографии, соответственно, позволяют шифровать информацию одним из ключей и расшифровывать другим.

Для меня, владельца ключами, это дает некоторые преимущества:

- С одной стороны, любой человек может зашифровать некую информацию моим открытым ключом и быть уверенным в том, что ее расшифровать смогу только я;

- С другой стороны, я могу зашифровать информацию своим закрытым ключом, и любой человек, ухитрившийся расшифровать эту информацию моим открытым ключом, может быть уверен в том, что именно я, а никто другой, эту информацию шифровал.

Именно на этом, втором преимуществе и держится вся механика электронной подписи.

Перейдем к закону

Что такое «Электронная подпись» по законодателю? В терминах закона это информация в электронной форме, которая присоединена к другой информации в электронной форме (подписываемой информации) или иным образом связана с такой информацией и которая используется для определения лица, подписывающего информацию.

то есть электронная подпись это всего лишь некая информация, связывающая два объекта: подписываемый документ и подписавшее лицо.

Закон также вводит еще ряд определений:

Сертификат ключа проверки электронной подписи — электронный документ или документ на бумажном носителе, выданные удостоверяющим центром либо доверенным лицом удостоверяющего центра и подтверждающие принадлежность ключа проверки электронной подписи владельцу сертификата ключа проверки электронной подписи.

Это не что иное, как сертификат открытого ключа.

Квалифицированный сертификат ключа проверки электронной подписи (он же квалифицированный сертификат) — сертификат ключа проверки электронной подписи, выданный аккредитованным удостоверяющим центром или доверенным лицом аккредитованного удостоверяющего центра либо федеральным органом исполнительной власти, уполномоченным в сфере использования электронной подписи.

Исключая бла-бла-бла, понимаем, что это тот же сертификат открытого ключа, который был выдан кем-то там очень важным, получившим аккредитацию.

Ключ электронной подписи — уникальная последовательность символов, предназначенная для создания электронной подписи.

Это наш закрытый ключ.

Ключ проверки электронной подписи — уникальная последовательность символов, однозначно связанная с ключом электронной подписи и предназначенная для проверки подлинности электронной подписи.

А это наш открытый ключ.

Здесь я сразу обращу внимание на разницу, потому что, как говорится, мухи отдельно, а котлеты отдельно. Открытый ключ это открытый ключ, просто последовательность символов, а сертификат открытого ключа это уже целый документ, состоящий из открытого ключа и кое-чего еще.

Удостоверяющий центр — юридическое лицо или индивидуальный предприниматель, осуществляющие функции по созданию и выдаче сертификатов ключей проверки электронных подписей.