Мошенничество в Интернете и защита от него

Киберсквоттинг

Фишинг

Мошенничество с платежными системами

Hoax-программы

Динамическая подмена платежных реквизитов

SMS-голосование и оплата

Похищение платежных реквизитов пользователя

Взлом сайтов и DDoS-атаки

Блокировка компьютера и данных пользователя

Заключение

По мере роста количества пользователей Интернета возрастает число мошенников, пытающихся заработать на этих пользователях. Интересной особенностью мошенничества в Сети является то, что многие методы не являются нарушением закона в явном виде, и это не позволяет преследовать жуликов по закону. Данная статья посвящена анализу наиболее распространенных форм мошенничества в Интернете и мер защиты от него.

Киберсквоттинг

Киберсквоттинг (от англ. сybersquatting) — это популярный в Интернете и «почти законный» способ зарабатывания денег. Он основан на анализе новостей рынка с целью выявления названий компаний и брендов новых товаров, для которых еще не зарегистрированы одноименные доменные имена. Обнаружив такой бренд, киберсквоттер регистрирует доменное имя на себя в надежде перепродать его впоследствии компании, владеющей соответствующим брендом.

В общем случае заработок киберсквоттера основан на следующих составляющих:

- продажа доменного имени владельцу бренда — в этом случае прибыль получается за счет разницы между затратами на регистрацию доменного имени (что составляет порядка 10-15 долл. в год) и «выкупом», заплаченным компанией;

- шантаж владельца бренда, который может быть основан на угрозах создать подложный сайт компании с информацией, порочащей ее честь и достоинство, или содержащий некорректную информацию о товарах;

- заработок на баннерной рекламе.

В некоторых источниках киберсквоттинг классифицируют по направлениям, выделяя отраслевой, брендовый, именной и географический. Согласно законодательству различных стран (в том числе и российскому) киберсквоттинг незаконен, так как зарегистрированный товарный знак или бренд имеет приоритет над доменным именем, и у владельца товарного знака есть законные основания для судебного иска.

Защита. Защититься от киберсквоттинга достаточно просто — в Wikipedia в связи с этим даже описан специальный термин «защитный киберсквоттинг». Защита состоит в упреждающей регистрации всех доменных имен, созвучных с именем компании или бренда.

Тайпсквоттинг

Тайпсквоттинг — это разновидность киберсквоттинга, основанная на регистрации доменных имен, отличающихся от имен раскрученных доменов опечатками или доменной зоной (термин образован от англ. type — печатать). Естественно, что для достижения высокой эффективности тайпсквоттер должен проанализировать статистику типовых опечаток пользователей. Для поиска примеров тайпсквоттинга был проведен эксперимент с популярными доменными именами yandex.ru и rambler.ru. Первые же попытки сделать опечатку в адресе позволили найти сайты тайпсквоттеров: http://www.yadex.ru, http://www.yadex.com/, http://www.andex.ru/, www.ranbler.ru, www.rambdler.ru. Заработок тайпсквоттера составляет прибыль от размещенной на сайте рекламы, платного редиректа на некие ресурсы или от продажи доменного имени владельцу созвучного имени. В отличие от классического киберсквоттинга, преследовать тайпсквоттера по закону невозможно.

Защита. Наилучшая форма защиты — анализ доменного имени на предмет возможных опечаток и регистрация 3-5 основных вариантов с редиректом на основной домен.

Фишинг

Фишинг является одним из самых распространенных видов мошенничества в Интернете. Термин образован от английского словосочетания «password fishing» (буквально «выуживание паролей») и в классической интерпретации означает введение пользователя в заблуждение при помощи поддельного сайта, визуально имитирующего сайт банка или иной интернет-системы, предполагающей идентификацию пользователя. Главная задача фишера — заманить пользователя на такой сайт-ловушку и каким-либо образом убедить его сообщить идентификационные данные. Для решения такой задачи фишеры обычно применяют одну из следующих методик:

- спам — его типичная идея заключается в том, чтобы напугать пользователя некими проблемами, требующими от пользователя немедленной авторизации для выполнения тех или иных операций (разблокировки счета, отката ошибочных транзакций и т.п.). В подобном письме имеется ссылка на поддельный сайт, причем визуально подобная ссылка обычно неотличима от настоящей. Более простая форма фишинга состоит в рассылке поддельных писем от имени банка или некого провайдера услуг с просьбой уточнить номер счета, логин/пароль и прочие персональные данные, отправив их по указанному адресу;

- реклама неких товаров, которые можно приобрести в интернет-магазине, причем в рекламе обязательно приводится ссылка на сайт магазина. Методика аналогична предыдущей — вместо сайта магазина пользователь может попасть на сайт фишеров или на сайт созданного мошенниками магазина-однодневки;

- применение троянской программы (например, класса Trojan.Win32.DNSChanger) или межсайтового скриптинга для перенаправления пользователя на сайт фишеров при попытке доступа к легитимному сайту. Наиболее простая реализация данного метода — модификация файла Hosts, а более сложные методы основаны на применении руткитов, троянских SPI/LSP-провайдеров или модификации системных настроек — например на перенастройке браузера на работу через троянский прокси-сервер или на подмене DNS-сервера провайдера в настройках TCP/IP на троянский DNS-сервер.

В последнее время все чаще сообщается о новой форме фишинга — выуживании у пользователя отсканированных копий его документов. В частности, имея ксерокопию паспорта и образец подписи, теоретически можно оформить кредит от имени пользователя. Получить отсканированные копии документов доверчивого пользователя несложно — например, прислать ему сообщение о том, что он выиграл в лотерею, является N-тысячным посетителем сайта X и т.п.

Защита. Большинство методик фишеров основано на доверии — следовательно, главная защита от них заключается в принципе «доверяй, но проверяй». Практическая реализация этого принципа базируется на ряде простых правил:

- банки никогда не запрашивают у клиентов номера кредитных карт, PIN-коды к ним и прочие персональные данные. Банку эта информация изначально известна и если понадобится уточнение, то в любом случае представители банка предложат пользователю явиться в банк с нужными документами, но никогда не станут требовать прислать их, скажем, по почте;

- не следует переходить по ссылкам, указанным в спам-письмах. Если ссылка визуально похожа на правильную, то это не означает, что она ведет на правильный сайт;

- любая лотерея основана на принципе «играют многие, выигрывают единицы», соответственно основное количество играющих окупают затраты на призы. Следовательно, если пользователь не покупал лотерейные билеты или иным способом не оплачивал участие в лотерее, но вдруг получает сообщение о выигрыше, то это наверняка мошенничество;

- следует настороженно относиться к рекламе товаров, цена которых значительно ниже цены в других магазинах;

- в случае работы с интернет-магазинами следует производить простейший контроль: как давно зарегистрирован домен магазина, есть ли у магазина офис, юридический адрес, телефоны и т.п. (естественно, что подобную информацию достаточно просто проверить). Если на сайте подобная контактная информация не указана, то с таким магазином лучше дела не иметь.

В качестве общего правила следует еще упомянуть о том, что ни в коем случае нельзя вводить номера кредитных карт на незнакомых сайтах. К примеру, подавляющее большинство легитимных интернет-магазинов в нашей стране пользуется услугами компаний типа Assist (http://www.assist.ru/) и не запрашивает реквизиты банковской карты непосредственно у клиентов.

Мошенничество с платежными системами

Различные методики мошенничества с платежными системами и системами экспресс-оплаты нередко могут быть классифицированы как одна из форм фишинга. Однако ввиду особой распространенности рассмотрим данную форму мошенничества более подробно. С точки зрения реализации можно назвать массу вариантов, в частности:

- магические кошельки — принцип обмана состоит в том, что при помощи спама или специально созданного web-сайта злоумышленник описывает некую уязвимость или «недокументированную особенность» системы, позволяющую получить прибыль, переводя некоторую сумму на указанный кошелек. В описании метода сообщается, что через некоторое время деньги вернутся, к примеру, в удвоенном количестве. Естественно, что уязвимости никакой нет и деньги получает злоумышленник;

- поддельные обменники электронных денег и сервисы оплаты различных услуг;

- попрошайничество — это обычно спам (по почте и в различных форумах) с просьбой перевести деньги на срочную операцию для спасения ребенка, ремонт или восстановление храма, помощь детскому дому и прочие подобные вещи;

- поддельные письма или сообщения по ICQ от имени пользователя с просьбой одолжить небольшую сумму денег. Типовая схема — похищение паролей с ПК пользователя при помощи троянской программы, захват электронной почты и ICQ и последующая засылка просьбы одолжить деньги;

- всевозможные пирамиды с использованием платежных систем;

- мошеннические интернет-банки — как правило, предлагают вложить электронные деньги на очень выгодных условиях, после чего пользователь не получает ни денег, ни процентов;

- мошеннические биржи труда, предлагающие за небольшую плату подыскать престижную работу (естественно, что деньги они получают, но взамен ничего не предоставляют). Аналогичным образом устроены мошеннические системы дистанционной работы: соискателю обещают дистанционную работу, но за «оформление документов» или иную операцию предлагают заплатить 10-15 долл.;

- всевозможные интернет-лотереи, казино и прочие виды азартных игр;

- получение займа у частных лиц — заемщик пытается получить как можно больше кредитов, после чего исчезает.

Данный список содержит только основные формы мошенничества, однако у них есть общая черта — попытка выудить у пользователя деньги. Проблема усугубляется тем, что электронный платеж сложно проследить, а незначительность сумм зачастую не позволяет возбудить уголовное дело.

Защита. Один из главных методов защиты может быть основан на аксиоме, применяемой многими службами экономической безопасности, — «любая предоплата подозрительна». Поэтому запрос внести некую оплату услуг без подписанного сторонами договора потенциально опасен — в случае мошенничества вернуть деньги в подобной ситуации почти нереально. Кроме того, следует придерживаться ряда простых правил:

- получив от знакомого просьбу дать денег взаймы по электронной почте или ICQ, обязательно следует проверить, принадлежит ли ему указанный кошелек и просил ли он об этом;

- необходимо учитывать, что магических кошельков и чудесных способов обогащения не существует. Это очевидный факт, тем не менее количество обманутых пользователей растет с каждым днем;

- перед платежом следует воспользоваться защитными схемами, предлагаемыми электронными платежными системами. Классический пример — http://arbitrage.webmoney.ru — система, в которой фиксируются отзывы и претензии ее пользователей.

Hoax-программы

Программы Hoax не являются в чистом виде троянскими. Их задача — ввести пользователя в заблуждение с целью получения финансовой выгоды. По принципу действия можно выделить несколько разновидностей Hoax:

- платные программы для взлома чего-либо, обмана платежных систем или интернет-казино. Подобную программу обычно можно скачать и запустить в демо-режиме, у нее есть сайт и документация. В случае запуска пользователь видит интерфейс программы, а в документации указано, что якобы в демо-режиме заблокирована функциональность программы. После оплаты происходит одно из двух: либо программа исчезает, либо жертве высылается ключ активации, после ввода которого программа или имитирует процесс взлома чего-то, или попросту выдает сообщение о том, что взламывать что-либо нехорошо и что это был розыгрыш. Примеров подобных программ десятки. Например, автору встречался обычный генератор случайных чисел (Hoax.Win32.Delf.m), создатель которого утверждал, что лицензионная версия за 7 долл. может угадывать номера в рулетке интернет-казино;

Утилита для взлома почтовых ящиков,

на самом деле отправляющая введенные данные злоумышленнику

- генераторы кодов активации. Обычно эти Hoax по сути представляют собой троянские программы, предлагающие ввести номер неактивированной карты экспресс-оплаты для ее «клонирования». Принцип работы подобной троянской программы сводится к отправке введенных данных злоумышленнику и имитации процесса «клонирования» на время, достаточное злоумышленнику для активации карты;

Hoax-программа, авторы которой обещают,

что в случае покупки и активации программа будет генерировать

номера карт оплаты провайдера KievStar

- имитаторы вирусов и антивирусов. Наиболее популярный из них — Hoax.Win32.Renos, который имитирует заражение компьютера вредоносной программой и настоятельно рекомендует скачать антиспайвер. Самое интересное, что последние версии Renos скрытно загружают и устанавливают рекламируемый «антишпион», что теоретически просто обязано насторожить пользователя. Однако исходя из того, что автором зафиксирована 371 модификация Renos, можно с уверенностью утверждать, что, по всей видимости, этот бизнес приносит прибыль и доверчивые пользователи до сих пор попадаются.

Утилита для клонирования карт оплаты телефона,

которая пересылает введенный код неактивированной

карты злоумышленнику

Помимо Hoax, можно выделить еще одну форму мошенничества с программным обеспечением — продажу бесплатных программ. Суть данного мошенничества заключается в том, что во многих интернет-магазинах отсутствует контроль за тем, является ли продавец правообладателем продаваемого ПО.

Динамическая подмена платежных реквизитов

Данный метод основан на том, что большинство пользователей при оплате счетов при помощи WebMoney или Yandex-Деньги не вводят многозначные счета вручную, а копируют их через буфер обмена. Номера счетов электронных платежных систем довольно просто опознать по формату (префикс и количество цифр) и динамически подменить. Реализовать это можно при помощи несложной программы, которая будет периодически анализировать содержимое буфера обмена и при обнаружении номера счета подменять его. Данная методика реализована в многочисленном семействе вредоносных программ класса Trojan-Spy.Win32.Webmoner. В теории возможны более сложные методики подмены счета, например путем фильтрации интернет-трафика и динамической модификации содержимого HTML-страниц.

Защита. Простейшая защита основана на визуальном контроле номеров счетов, вводимых в платежной системе, и их сопоставлении с требуемыми. Кроме того, большинство платежных систем позволяет проверить номер счета и установить, кому он принадлежит и какова, по мнению пользователей, его благонадежность.

SMS-голосование и оплата

Принцип данного мошенничества основан на появлении в последнее время систем оплаты при помощи отправки SMS на специальный номер. Принцип обмана состоит в том, что на неком интернет-сайте пользователю предлагается послать SMS с заданным текстом на указанный короткий номер под любым предлогом, обычно предлагается проголосовать за сайт, оплатить доступ к закрытому разделу сайта или загружаемому контенту и т.п. Обман состоит в том, что не указывается реальная стоимость, которая будет списана со счета отправившего SMS пользователя. Этот момент и отличает мошенничество от вполне легальных SMS-копилок, в случае которых пользователю сообщается стоимость SMS или прелагается задать сумму вручную.

Похищение платежных реквизитов пользователя

Похищение платежных реквизитов осуществляется при помощи троянских программ, нередко с использованием руткит-технологий. Принцип работы троянской программы основан на том, что большинство сайтов платежных систем типично, а следовательно, перехватывая HTTP-трафик, можно обнаружить заполненные формы ввода номера кредитной карты и ее PIN-кода. Самое опасное в данном случае состоит в том, что подобная троянская программа никак не проявляет свою активность и обнаружить ее очень сложно. Альтернативной методикой сбора подобной информации является применение снифферов для перехвата и анализа трафика — подобная схема, к примеру, может быть реализована в интернет-кафе. Наконец, третий способ перехвата номеров кредитных карт и PIN-кодов, а также любой другой конфиденциальной информации может осуществляться с помощью кейлоггеров или визуального наблюдения за экраном и клавиатурой.

Защита. В первую очередь защита сводится к применению антивирусных пакетов, систем проактивной защиты и брандмауэров. При вводе критической информации следует убедиться, что применяется защищенное соединение (например, протокол HTTPS). Кроме того, стоит воздержаться от ввода конфиденциальной информации на компьютерах с публичным доступом.

Взлом сайтов и DDoS-атаки

Данное направление является криминальным в чистом виде и основано на том, что злоумышленники нарушают функционирование того или иного интернет-ресурса с последующим вымоганием денег за прекращение атаки, информацию об обнаруженной уязвимости или за гарантию того, что сайт не будет взламываться в течение определенного времени.

Защита. Защититься от DDoS-атаки весьма сложно — для противодействия DDoS применяются специализированные программные продукты, позволяющие фильтровать трафик, и дорогие тарифные планы, предполагающие аренду выделенного сервера, подключенного к скоростному интернет-каналу (подобный сервер гораздо сложнее перегрузить).

Блокировка компьютера и данных пользователя

Такая методика вымогательства основана:

- на обратимой блокировке работы компьютера. Типовые примеры — Trojan.Win32.Agent.il (он же Trojan.Griven), Trojan.Win32.Krotten;

- на шифрации или обратимом искажении данных пользователя. Наиболее известный пример — троян Gpcode.

Перечисленные операции выполняются на пораженном компьютере при помощи троянской программы, после чего пользователю предлагается заплатить злоумышленнику некоторую сумму за «противоядие». Причем если в случае повреждений настроек операционной системы, как правило, можно без особых проблем восстановить работу компьютера, то в случае применения несимметричного шифрования требуются создание утилиты-дешифратора и подбор ключа для расшифровки файлов.

Заключение

В настоящей статье приведены популярные на данный момент методики мошенничества в Интернете, однако следует учитывать, что это далеко не все методики — фантазия современных мошенников поистине безгранична. Эффективных технических мер защиты от мошенничества в Интернете и сфере высоких технологий не существует, поэтому основная мера защиты — это бдительность пользователя, а также знание основных технологий обмана и методик защиты от него. В идеале системным администраторам фирм есть смысл проводить обучение пользователей азам информационной безопасности. Аналогичные мероприятия по идее должны проводиться интернет-провайдерами, например это может быть издание ознакомительных брошюр для подключающихся к Интернету клиентов.

КомпьютерПресс 10’2007

12 августа 2021 года клиентке Сбербанка Анастасии позвонил «сотрудник технического отдела Сбербанка». Злоумышленник сообщил, что по «единому лицевому счету клиента», который оформлен по паспортным данным в ЦБ и к которому привязаны все банковские карты клиента во всех кредитных организациях, как дебетовые, так и кредитные, и к которому имеет доступ регулятор, совершаются подозрительные операции. Для их отмены мошенник предложил подать заявку в службу безопасности кредитной организации.

В заявлении мошенник просил указать количество карт и счетов, открытых во всех банках, клиентом которых является Анастасия, и даты и объем последних операций по ним. Девушка повесила трубку.

По последним данным ЦБ, объем незаконных списаний с банковских счетов граждан и компаний в 2020 году составил 9 млрд рублей, более чем на 40% превысив показатель за 2019-й.

«Мошенники могут не только снять у жертвы деньги с дебетовых и кредитных карт, но и взять новый кредит, используя методы социальной инженерии, — отметил управляющий RTM Group Евгений Царев. — Главное в данном случае для злоумышленника — получить доступ к информации в аккаунте жертвы. Из баз, которые продаются в открытом доступе, он может добыть паспортные данные, адрес, номер телефона, а также номер банковской карты (такую информацию нередко «сливают» сотрудники интернет-магазинов) интересующего человека».

Мошенникам несложно поставить неподготовленного собеседника в тупик, используя для описаний слова типа «государственный» или «российский»

Когда мошенник называет персональные сведения клиента, это позволяет сделать его обращение более достоверным. Часто жертвы реагируют на такой звонок согласием, особенно социально слабозащищенные граждане (включая пенсионеров, одиноких людей). Получив доступ к управлению счетами жертвы (например, пользователь называет коды из СМС, приходящие на телефон), киберзлоумышленник переводит деньги на свой аккаунт. Помимо этого, может запросто за несколько минут прямо в приложении оформить заявку на новый кредит, получить деньги и снова их вывести. При такой схеме получается, что клиент не только своих денег лишается, но и набирает ссуд, говорит Царев.

Заместитель гендиректора компании «Газинформсервис» Николай Нашивочников указал, что очень несложно поставить неподготовленного собеседника в тупик, ссылаясь, как в этом случае, на вымышленный лицевой счет, к которому можно было бы еще добавить слова «государственный» или «российский» для большей убедительности.

«Аналогичным образом организаторы финансовых пирамид, таких как недавняя Finiko, утверждали, что придумали «систему генерации прибыли, которая работает по принципу прогнозируемых рисков, которые управляются статистикой децентрализованных продуктов», — пояснил Нашивочников. — Это ничего не значащий набор слов, звучащий интригующе для неискушенного инвестора, однако за ним не стоит ничего. Опасность этих схем такая же, как и в любых других случаях использования социальной инженерии, — жертва мошенничества добровольно и без принуждения расстается со сведениями, необходимыми мошенникам, и даже выполняет действия, которые от нее требуют злоумышленники».

По словам Царева, судебная практика для клиентов банков, которые попадают в такие ситуации, негативна: через суд почти невозможно оспорить, что кредитные деньги получил не клиент, а другое лицо. «Наилучший способ защиты — просто повесить трубку, как сделала Анастасия, — пояснил Царев. — Поскольку долгий разговор с мошенниками может дать им возможность записать голос и использовать его потом с целью атак на родственников, например. Также можно сообщить в службу безопасности банка о звонке, с тем чтобы специалисты уведомили клиентов о новой схеме».

Между тем

И еще две новые схемы мошенников

За прошлую неделю появилось две новые мошеннические схемы. В рамках первой, о которой сообщила газета «Известия», злоумышленники звонят от имени Пенсионного фонда России (ПФР) с предупреждением о сокращении пенсии в том случае, если человек не погасит некую «задолженность» по специальному счету.

В рамках второй, на которую обратили внимание РИА Новости, — усовершенствовали старые методы с резервным счетом, на который нужно переводить деньги с целью «спасти» их, добавив элемент запугивания жертв уголовным преследованием.

Сохранность денежных средств клиента, сохранность банковской карты и/или ее реквизитов во многом зависит от самого держателя карты, от его знаний правил пользования картой, соблюдении им мер безопасности при проведении операций с использованием карты, а также информированности о схемах мошенничества с банковскими картами, используемых преступниками.

Наиболее распространенными схемами мошенничества с банковскими картами являются следующие:

Интернет-мошенничество на доверии – это самая распространенная в настоящее время схема мошенничества, которая может выглядеть следующим образом:

-

На телефонный номер держателя карты, разместившего в газете или на сайте публичное объявление о продаже того или иного имущества, поступает звонок от якобы потенциальных покупателей с целью приобрести данное имущество. После чего «потенциальный покупатель» предлагает удобную форму оплаты в виде пополнения банковской карты, для чего просит сообщить ему такие данные банковской карты, как номер карты, срок действия, проверочный код, а также дополнительный секретный код, направляемый банком в SMS-сообщении на мобильный телефон клиента при совершении клиентом операции в сети Интернет. Получив данную информацию, «потенциальный покупатель» совершает не операцию пополнения карточного счета клиента, а операцию по переводу/списанию денежных средств в сети Интернет с карты держателя, например, на свой электронный кошелёк.

-

Мошенники представляются службой безопасности банка и сообщают клиенту о подозрительной операции по его карте и о возможности вернуть якобы списанные с карты деньги. Либо сообщают о сбое в системе банка и необходимости блокировать карту. Для решения проблемы мошенники просят сообщить данные карты, пароли от мобильного банка. При этом злоумышленники с помощью современных технологий используют подмену номеров телефонов под официальные номера банка, тем самым усыпляя бдительность клиента.

-

Мошенники сообщают, что с банковской картой клиента или мобильным приложением произошел некий инцидент, и убеждают установить приложения, якобы защищающие денежные средства. Такие приложения могут оказаться программами удаленного доступа и управления устройством клиента: TeamViewer, AnyDesk или их аналоги. После установки такой программы и получения ID и кодов доступа мошенники подключаются к устройству жертвы и могут управлять им, просматривать любую информацию, выполнять операции через мобильный банк.

-

Мошенники активно используют тему коронавирусной инфекции и состояние обеспокоенности людей для хищения денежных средств. Злоумышленники могут представиться работниками Пенсионного фонда, Роспотребнадзора и других государственных или социальных организаций, сообщить о положенной социальной выплате или материальной помощи, тем самым вынуждая предоставить информацию о карте, кодах, паролях из смс, персональных данных, либо совершить какие-либо действия для получения выплат.

Оставление карты в банкомате – в случае применения этой новой схемы мошенники якобы случайно забывают карту в банкомате и просят ее изъять оказавшегося рядом человека. После того, как тот берет карту, злоумышленник проверяет ее баланс и утверждает, что с его счета пропали деньги и вынуждает вернуть доставшего карту человека эту сумму. В используемой злоумышленниками схеме могут участвовать двое или трое — еще один человек будет изображать «свидетеля» кражи денег с карты. Притворившийся пострадавшим злоумышленник начнет угрожать вызвать полицию, обосновывая это тем, что на его карте остались чужие отпечатки пальцев, и якобы будет легко доказать предполагаемую пропажу денег с карты.

На самом же деле никакой кражи денежных средств от прикосновения к карте не происходит, мошенники пытаются заполучить денежные средства путем запугивания и обмана оказавшегося рядом человека.

Компрометация ПИН-кода держателем банковской карты. Под этим понимается запись ПИН-кода непосредственно на карте или на каком-либо носителе (лист бумаги, записная книжка, мобильный телефон), хранимом вместе с картой. Если банковская карта утеряна или украдена (обычно вместе с бумажником, барсеткой, сумочкой), то у вора оказывается и карта, и персональный код. В таком случае мошенникам совсем нетрудно несанкционированно использовать банковскую карту для получения наличных денежных средств и/или оплаты товаров (услуг).

Дружественное мошенничество. Член семьи, близкий друг, коллега по работе, имея доступ к месту хранения банковской карты, берет ее без разрешения ее держателя, а затем, предварительно узнав ПИН-код, использует карту в своих целях.

Подглядывание из-за плеча. Мошенник может узнать ПИН-код держателя банковской карты, подглядывая из-за его плеча, пока тот вводит свой код, осуществляя операции в банкомате или в электронном терминале. При этом могут использоваться специальные оптические приборы. Затем мошенник осуществляет кражу карты и использует её в своих целях.

Фальшивые банкоматы. В последнее время преступники воспользовались ростом числа банкоматов и стали применять «фальшивые» банкоматы или прикреплять к настоящим банкоматам специально сконструированные устройства.

Мошенники разрабатывают и производят фальшивые банкоматы, либо переделывают старые, которые выглядят как настоящие. Они размещают свои банкоматы в таких местах, как, например, оживленные торговые районы, где ничего не подозревающие держатели банковских карт попытаются получить из таких фальшивых банкоматов деньги. После введения карты и ПИН-кода обычно на дисплее фальшивого банкомата появляется надпись, что денег в банкомате нет или что банкомат не исправен. К тому времени мошенники уже скопировали с магнитной полосы карты информацию о счете данного лица и его персональный идентификационный номер.

Копирование магнитной полосы (skimming). Данный вид мошенничества подразумевает под собой использование устройств, считывающих информацию с магнитной полосы банковских карт при ее использовании в электронных устройствах (банкоматах, электронных терминалах). Специально изготовленные клавиатуры, которыми накрывают существующие клавиатуры настоящих банкоматов/терминалов, для считывания конфиденциальных данных магнитной полосы, запоминания ПИН-кода.

Законный держатель банковской карты проводит операцию с вводом персонального идентификационного номера (ПИН), в это время дополнительно установленное устройство считывает и записывает информацию на магнитной полосе. Т.е. у злоумышленников появляется данные необходимые для дальнейшего изготовления поддельной карты и ее использования в своих целях.

Ложный ПИН-ПАД. Держателю карты может быть предложено ввести ПИН-код не в настоящий ПИН-ПАД (устройство для ввода ПИН-кода), а в ложное устройство его имитирующее, которое запомнит введенный код. Такие устройства иногда устанавливают рядом со считывающими датчиками, предназначенными для прохода в помещение с банкоматом с использованием в качестве идентификатора (электронного ключа) банковской карты.

Фишинг (англ. phishing) – измененная форма от английских слов phone (телефон) и fishing (рыбная ловля). Термин появился для обозначения схемы, в результате которой, путем обмана, становятся доступными реквизиты банковской карты и ПИН-код. Чаще всего используется в виде рассылки sms-сообщений о блокировании карты, успешном совершении операции перевода денежных средств или изменении настроек, а также рекомендация перезвонить на номер мобильного телефона с целью получения инструкций по разблокированию карты. Также могут быть использованы рассылки электронных писем от имени банка или платежной системы с просьбой подтвердить указанную конфиденциальную информацию на сайте организации. Фишинговое письмо может выглядеть следующим образом.

От: VISA Сервис [mailto:VisaService@visa.com]

Отправлено: дата, время

To: держатель карты

Тема: Внимание! Потеряна база данных кредитных карт VISA!

Здравствуйте, к сожалению, в виду того, что некоторые базы данных были взломаны хакерами, Visa установила новую систему безопасности. Вам следует проверить Ваш остаток, и в случае обнаружения подозрительных транзакций обратиться в Ваш банк-эмитент. Если Вы не обнаружите подозрительных транзакций, это не означает, что данные карты не потеряны и не могут быть использованы. Возможно, Ваш банк-эмитент еще не обновил информацию. Поэтому мы настоятельно рекомендуем Вам посетить наш Интернет-сайт и обновить Ваши данные, иначе мы не сможем гарантировать Вам возврат украденных денежных средств. Спасибо за внимание. Нажмите сюда для обновления Ваших данных.

Неэлектронный фишинг— его появление обусловлено увеличением объемов эмиссии микропроцессорных карт и связанной с этим процессом программой международных платежных систем «чип и ПИН», т.е. осуществление покупки в предприятии торговли (услуг) посредством обязательного ввода ПИН-кода. В отличие от традиционного— электронного фишинга (см. выше), в схемах неэлектронного фишинга создаются реальные торгово-сервисные предприятия/офисы банков либо используются уже существующие. Держатели платежных карт совершают покупки товаров, получают услуги либо снимают денежные средства в кассе банка. Операции производятся с использованием банковских микропроцессорных карт и сопровождаются введением клиентом своего ПИН-кода. Сотрудники мошеннических предприятий негласно копируют информацию с магнитной полосы карты и производят запись персонального идентификационного номера. Далее мошенники изготавливают поддельную банковскую карту, и в банкоматах производится снятие денежных средств со счета клиента. Данный вид мошенничества распространен в Турции, но может происходить и в других странах мира.

Вишинг (англ. vishing) – разновидность фишинга — голосовой фишинг, использующий технологию, позволяющую автоматически собирать конфиденциальную, такую как номера карт и счетов информацию. Мошенники моделируют звонок автоинформатора, приняв который держатель получает следующую информацию:

- автоответчик предупреждает, что с его картой производятся мошеннические действия, и дает инструкции – перезвонить по определенному номеру немедленно;

- злоумышленник, принимающий звонки по указанному автоответчиком номеру, часто представляется вымышленным именем от лица финансовой организации и проводит идентификацию клиента, позволяющую узнать персональные данные клиента и карты;

- либо на другом конце провода автоответчик, сообщающий, что человек должен пройти сверку данных, а также ввести 16-значный номер карты с клавиатуры телефона;

- как только все необходимые данные получены, вишеры становятся обладателями информации (номер телефона, полное имя, адрес), которая может быть использована для совершения операций в сети Интернет;

- затем, используя информацию, полученную в ходе первого звонка, можно собрать и дополнительную информацию, такую, как PIN-код, срок действия карты, номер банковского счета и т.п., что позволяет изготовить поддельную карту для использования в физических устройствах.

Фарминг (англ. «pharming» – производное от слов “phishing” – измененная форма от английских слов phone (телефон) и fishing (рыбная ловля) и «farming» – занятие сельским хозяйством, животноводством) — это процедура скрытного перенаправления пользователей на поддельные сайты. Злоумышленник распространяет на компьютеры пользователей специальные вредоносные программы, которые после запуска на компьютере перенаправляют обращения к заданным сайтам, в том числе обращения пользователя к сайту своего банка с целью управления своим банковским счетом, на поддельные сайты. Таким образом, обеспечивается высокая скрытность атаки, а участие пользователя сведено к минимуму – достаточно дождаться, когда пользователь решит посетить интересующие злоумышленника сайты. Попадая на поддельный сайт, пользователь для выполнения той или иной операции по своему счету, вынужден подтвердить свои пароли и указать реквизиты банковской карты, которые тем самым становятся известны мошенникам.

В последнее время участились случаи телефонного мошенничества, при котором владельцы сотовых телефонов получают SMS сообщения недостоверного содержания, заманивающие пользователей на инфицированный веб-сайт. В тексте фальшивого SMS сообщения пользователю обычно сообщается о том, что он подписан на некую платную услугу, за которую ежедневно с его счета будет удерживаться определенная сумма, и если он хочет отказаться от данной услуги, то ему нужно зайти на сайт. Зайдя на указанный в SMS сообщении сайт, пользователь активирует троянскую программу, которая заражает компьютер и открывает тем самым мошенникам доступ к компьютеру пользователя. Такой тип мошенничества получил название смишинг (англ. «SMiShing» – производное от SMS и “phishing”).

Снифферинг (от английского to sniff – «вынюхивать») – это способ мошенничества, при котором злоумышленник использует анализатор проходящего трафика Интернет-сети («сниффер») – специальную компьютерную программу для перехвата данных с возможностью их декодирования и анализа. Снифферинг особенно популярен в людных местах, везде, где есть общедоступная сеть wi-fi.

«Мошенники обманывают жертву и выпускают моментальные карты»

С применением средств социальной инженерии мошенники получают доступ к конфиденциальным данным жертвы и личному кабинету банковского приложения дистанционного обслуживания. Далее мошенники в приложении жертвы оформляют выпуск мгновенной виртуальной карты, получают от жертвы ПИН-код виртуальной карты. Со всех счетов жертвы мошенники переводят деньги на счет новой виртуальной карты и идут в банкомат, где обналичивают все средства, используя технологию NFC (технология беспроводного обмена данными между находящимися рядом устройствами): банкомат считывает данные виртуальной карты с телефона мошенника, мошенник вводит ПИН-код, банкомат выдает деньги.

Как защитить свои средства?

1. НЕ СООБЩАЙТЕ третьим лицам Ваши персональные данные — коды, пароли, данные банковской карты!

2. НЕ ВЫПОЛНЯЙТЕ никаких действий по рекомендациям третьих лиц!

3. При поступлении звонка от неизвестных лиц с вопросами о Ваших счетах ПОЛОЖИТЕ ТРУБКУ и ПЕРЕЗВОНИТЕ В БАНК по номерам, указанным на обратной стороне карты.

«Дешевые покупки на маркетплейсах»

Сегодня трудно найти человека, который бы не заказывал товары удаленно через сайт какого-нибудь маркетплейса или Интернет-магазина. Это быстро и удобно. Однако и в этой сфере мошенники придумали, как обманывать клиентов. Суть схемы обмана проста: недобросовестный продавец размещает заманчивое объявление о продаже товаров по очень низким ценам. Для покупки товара продавец предлагает написать ему в мессенджере для отправки ссылки на покупку товара. Доверчивый клиент получает ссылку якобы для покупки товара, но после перехода по этой ссылке с карты жертвы происходит списание средств, никаких товаров клиент не получает.

При обслуживании на маркетплейсах Банк рекомендует:

1. ПРОВЕРЯТЬ ОТЗЫВЫ о работе продавца!

2. НЕ ПЕРЕХОДИТЬ ПО ССЫЛКАМ, направленным продавцом!

3. ВСЕГДА ПРОВЕРЯТЬ СУММУ ПОКУПКИ и название магазина перед оплатой!

Некоторые банки при перечислении денег на расчетный счет компании не сверяют ее ИНН с указанным в платежном поручении. Злоумышленники регистрируют фирму-однодневку с таким же названием, как у реально действующей компании, а заказчику для платежа присылают реквизиты настоящего контрагента — за исключением расчетного счета. Он принадлежит мошенникам.

О подобной ситуации в Росбанке рассказал пользователь «Народного рейтинга».

«Открывается организация с Названием ООО „Т***“, мошенническая организация. Ее название в ТОЧНОСТИ копирует название другой компании ООО „Т***“, единственное различие между ними это ИНН. Далее, „ООО „Т***“ Мошенники“ — открывают расчетный счет в РОСБАНКЕ… Вы — заключаете с ними договор, они Вам высылают счет, реквизиты, карточку предприятия, все как положено и ВНИМАНИЕ!!!! Указывают везде НЕ СВОЙ ИНН! А ИНН ЧЕСТНОЙ ОРГАНИЗАЦИИ, у которой совпадает название», — рассказывает пользователь «Народного рейтинга» (орфография и пунктуация автора здесь и далее сохранены).

Проверка контрагента по базам через ИНН убедила заказчика в реальности компании: у нее миллиардные обороты, есть штат. Единственное, что не совпадает с «честной» фирмой, — расчетный счет. Но у крупной компании может быть несколько расчетных счетов, а проверить, принадлежит ли р/c данному ИНН, невозможно, рассуждает пользователь Банки.ру. В результате, поскольку банк не сверил ИНН, платеж мошеннику прошел.

В ответе на жалобу пользователя Росбанк указал, что в соответствии с положением Банка России 383-П зачисление денежных средств на банковский счет получателя средств производится по двум реквизитам: номеру банковского счета получателя средств и иной информации о получателе средств.

В данном случае по номеру банковского счета и наименованию получателя, а ИНН служит вспомогательным реквизитом, если в первых двух имеются расхождения.

В пресс-службе банка сообщили, что подобные случаи единичны в их практике.

Будущее уже наступило

На самом деле схема, с которой столкнулся пользователь «Народного рейтинга», достаточно распространена, причем в последнее время случаи ее использования участились, говорят в Сбербанке.

Например, в 2016 году вспышка подобного мошенничества наблюдалась в агробизнесе. Похожие случаи появлялись и в «Народном рейтинге».

Несколько лет назад был распространен еще один вид мошенничества — подмена реквизитов платежа на зараженном компьютере, напоминает директор департамента информационной безопасности МКБ Вячеслав Касимов. «После их выявления многие банки, в том числе МКБ, изменили скрипты операторов антифрода таким образом, чтобы сверять с клиентом при звонке последние цифры счета получателя платежа», — рассказывает он.

Обычно для перевода используется стандартный набор реквизитов, которые можно встретить в каждом договоре или счете-фактуре: БИК банка, корреспондентский счет банка, расчетный счет, наименование и ИНН получателя. В случае совпадения наименования и р/c для перевода решение о зачислении средств принимает банк, в котором открыт счет.

Некоторые банки проводят идентификацию получателя по нескольким признакам, включая его наименование, р/с, ИНН.

Поэтому конечное решение об отказе или переводе средств остается за кредитной организацией и зависит от принятых банком правил по зачислению платежей, объясняет председатель правления банка «Фридом Финанс» Геннадий Салыч.

«Если расчетный счет и ИНН принадлежат разным компаниям, то банк, как правило, не пропустит такой платеж. Однако у некоторых банков могут быть свои особенности платежной системы, позволяющие реализовывать подобные схемы», — подтверждает управляющий партнер юридической группы Novator Вячеслав Косаков.

«В судебной практике есть случаи, когда организации пытались взыскать убытки с банков за перечисление денежных средств по ошибочно внесенным реквизитам в платежное поручение, когда совпало два реквизита, и банк не сверил принадлежность расчетного счета организации, чей ИНН указан в платежном поручении», — рассказывает адвокат Владимир Постанюк.

Обычно суд на стороне банков. Адвокат напомнил, что спорный пункт 4.3 положения № 383-П, согласно которому банк получателя средств сам устанавливает порядок зачисления денежных средств на банковский счет, был предметом судебного разбирательства, но Верховный суд в марте 2020 года признал его действительным.

Тем не менее эксперты отмечают, что подобные случаи мошенничества встречаются нечасто.

«Для реализации этой схемы подмена номера счета и обслуживающего банка должна быть осуществлена на стороне плательщика, что довольно сложно в обычном бизнес-процессе», — считают в пресс-службе ВТБ.

Как защититься?

Ответственность за правильность заполнения реквизитов платежных документов лежит на плательщике, напоминают юристы. Эксперты советуют перед платежом проверять данные контрагента в открытых источниках.

Например, на сайте ФНС можно получить информацию об организации через сервис «Риски бизнеса: проверь себя и контрагента». Приложения для бизнеса некоторых банков при вводе ИНН автоматически подставляют название юридического лица, и клиент должен обратить внимание на несоответствие названия и данных в полученном счете/платежке.

Сбербанк рекомендует перед отправкой денег найти по ИНН и наименованию другие контакты компании-получателя, связаться по ним с ее представителями, уточнить факт направления счета на оплату и сверить реквизиты.

В ВТБ напоминают, что получать реквизиты для оплаты по договору следует только от самого контрагента и только по защищенным каналам связи, обеспечивающим проверку авторства и неизменности передаваемых данных. Желательно также проверить сайт компании — например, через сервис whois.

«Если сайт создан недавно, а история компании на портале говорит об обратном, то обязательно следует задуматься, стоит ли продолжать сотрудничество с этим юрлицом», — говорит Геннадий Салыч.

Проверить отдельно расчетный счет и его принадлежность реальной компании нельзя, отмечает руководитель отдела информационной безопасности Райффайзенбанка Денис Камзеев. Создать общую базу или систему проверки принадлежности расчетного счета компании по ИНН не представляется возможным, поскольку возникают сложности по части раскрытия банковской тайны, добавляет Вячеслав Касимов.

Получить данные о платежных реквизитах организации или ИП можно в банке, налоговой или пенсионном фонде. Однако эти сведения относятся к конфиденциальной информации, доступ к которой имеет ограниченный круг лиц (приставы, взыскатели, следователь) и получить которую можно только по решению суда, обращает внимание Владимир Постанюк.

Тем не менее обычно добросовестные компании не скрывают номера своих расчетных счетов, отмечает адвокат. Их публикуют на официальных сайтах или высылают в коммерческих предложениях по первому требованию.

Схемы мошенничества с пластиковыми картами: при переводе денег на карту, через мобильный банк

Если говорить о мошенничестве с пластиковыми картами в его обиходном понятии, то способы мошенничества с банковскими картами весьма разнообразны. Например:

- мошенничество при переводе денег на карту — преступник обманом выведывает номер карты и CVV-код — якобы для перевода оплаты или чтобы вернуть ошибочный перевод, и, соответственно, получает возможность расплачиваться чужой картой в интернете;

- мошенничество с банковскими картами через мобильный банк — мошенник начинает подключать со своего устройства мобильный банк к чужой карте, а код для подключения выведывает у владельца карты, получившего СМС; это позволяет мошеннику быстро вывести средства со всех счетов владельца карты или получить кредитную карту и воспользоваться ею;

- путем добавления к банкоматам (настоящим или поддельным) особого устройства, считывающего данные с карты; этот вид имеет собственное название — скимминг (на основе полученных данных изготавливается поддельная платежная карта, с помощью которой снимаются деньги со счета);

- путем установок на банкоматы накладок, захватывающих карту, или «ливанской петли» (специальные устройства или просто кусок жесткой пленки, которые не дают карте попасть в банкомат; мошенники подсматривают ПИН-код и, дождавшись ухода жертвы в банк, достают карту и снимают с нее деньги).

Банки и правоохранительные органы не без успеха борются с перечисленными преступлениями, поэтому их распространенность в России постоянно меняется в зависимости от таких факторов, как усиление банками защиты карт и банкоматов и ответное техническое развитие мошенников.

Обязан ли банк вернуть деньги при списании их с банковской карты или через интернет-банк без согласия клиента, узнайте в КонсультантПлюс. Есл у вас нет доступа к системе К+, получите пробный демо-доступ бесплатно.

Мошенничество с номерами банковских карт: технические способы борьбы

Большое значение для борьбы с мошенниками, совершающими хищения с платежных карт, стало изменение 16.03.2015 «Положения о требованиях к обеспечению защиты информации при осуществлении переводов денежных средств…», утв. Банком России 09.06.2012 № 382-П. Указанные изменения фактически исключили использование платежных карт, на которых информация сохранена только на магнитной полосе: согласно п. 2.19 Положения, с 01.07.2015 возможна выдача дебетовых или кредитных карт, оснащенных и микропроцессором, и магнитной полосой. Это усложнило подделку кредитных карт на основе информации от скимминга.

Затем многие банки (Сбербанк, Газпромбанк, ВТБ, Банк Москвы и др.) и международные платежные системы (Visa, MasterCard) ввели защиту от несанкционированных владельцем карты платежей в интернете. Ранее использовалась схема мошенничества с банковскими картами, при которой посторонними лицами оплачивались покупки в интернете в тех магазинах, которые требовали минимум реквизитов для оплаты (только номер карты, номер и имя владельца, номер и CVV/CVC-код). Противодействует такому методу хищения технология 3D-Secure — она предусматривает совершение оплаты лишь после ввода в интернет-магазине кода, полученного на привязанный к карте номер мобильного телефона.

ВАЖНО! Мошенничество с номером банковской карты в интернете подпадает не под состав по ст. 159.3 УК РФ, а под состав по ст. 159.6 УК РФ.

Мошенничество с пластиковыми картами в России — юридические способы борьбы

Специальные виды мошенничества появились в Уголовном кодексе РФ 10.12.2012 (см. закон от 29.11.2012 № 207-ФЗ о поправках в УК и ряд других законодательных актов), среди них и мошенничество с платежными картами.

Ранее действия, подпадающие ныне под квалифицированные составы, считались мошенничеством, предусмотренным ст. 159 УК РФ. Важной вехой в квалификации мошенничества, в том числе и с платежными картами, стало постановление Пленума Верховного Суда РФ от 30.11.2017 № 48.

Последствием появления новых специальных составов мошенничества для уже осужденных или находящихся под следствием граждан стала переквалификация их действий (см., например, постановление Президиума Самарского областного суда от 29.05.2014 № 44у-86/2014). Дело в том, что новые виды мошенничества были сочтены законодателем не столь общественно опасными — максимальная санкция за их совершение ниже, чем за мошенничество по ст. 159 УК РФ (4 месяца ареста против 2 лет лишения свободы за неотягченные деяния).

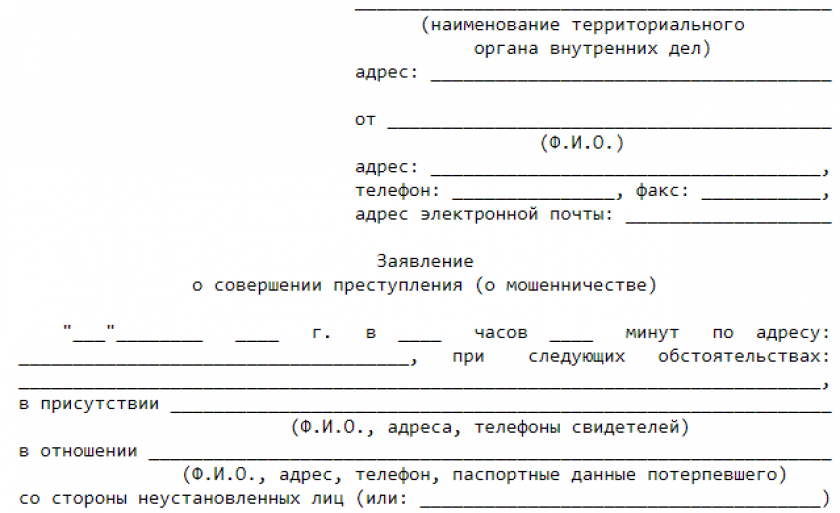

Обратите внимание! При наличии подозрений насчет совершения мошеннических операций необходимо обратиться в правоохранительные органы и написать заявление о совершении преступления.

Скачать бланк такого заявления можно бесплатно, кликнув по картинке ниже.

Заявление о совершении преступления (о мошенничестве)

Скачать

Как вернуть деньги, списанные с банковской карты физлица без его согласия? Ответ на этот вопрос есть в КонсультантПлюс. Получите пробный демо-доступ к системе К+ и бесплатно переходите в материал.

Состав преступления при мошенничестве с платежными картами

В отношении субъективной стороны мошенничества с пластиковыми картами отметим, что это умышленное преступление (прямой умысел). Причем несмотря на то что хищение происходит не «из кармана» потерпевшего, преступник рассчитывает удовлетворить свою корысть именно за счет владельца карты, а не банка, через который похищаются денежные средства.

Субъект данного преступления — лицо, достигшее 16 лет.

Объектом являются, как и в других составах главы 21 УК РФ, общественные отношения в сфере права собственности. Нет единого мнения о предмете преступления — в данном случае таковым считают в том числе:

- денежные средства;

- права владельца карты на похищенные денежные средства.

Возможно, предмет отличается в зависимости от того, какую цель преследовал преступник, вводя в заблуждение сотрудника банка или торговой организации: например, получение кредита для держателей зарплатной карты явно говорит о том, что предметом являлись права настоящего владельца карты.

ВАЖНО! Карта может быть только платежной — дебетовой или кредитной — но не топливной или иной картой скидочной программы, на которой отсутствуют денежные средства для хищения.

Объективная сторона специфична по сравнению с другими видами мошенничества — вводится в заблуждение путем обмана или злоупотребления доверием не владелец имущества, как обычно происходит в «классическом» составе мошенничества ст. 159 УК РФ, а сотрудник банка или торговой организации. Состав является материальным, то есть хищение признается совершенным после получения преступником денег или иных имущественных благ и появления у мошенника возможности распорядиться похищенным.

Разграничение мошенничества с пластиковыми картами и смежных составов

Очевидно, что далеко на каждый вид мошенничества, воспринимаемый гражданами в качестве мошенничества с использованием платежных карт, признается таковым уголовным законом. Квалифицировать по специальной ст. 159.3 УК РФ можно, например:

- скимминг, если изготовленная в результате фальшивая карта используется для приобретения товаров, получения в банке кредитной карты (ст. 159.1 УК РФ в последнем случае неприменима, так как для мошенничества в сфере кредитования принципиально наличие субъекта-заемщика);

- совершение офлайн-покупок по похищенной карте;

- получение платежной карты по подложным документам (см. Справку-обобщение изучения судебной практики рассмотрения судами Самарской области уголовных дел о преступлениях, предусмотренных ст. ст. 159.1 – 159.6 УК РФ).

Изготовление и сбыт фальшивых платежных карт образуют самостоятельный состав преступления — ст. 187 УК РФ. В случае когда лицо изготовило, а потом использовало банковскую карту в торговой организации, содеянное им квалифицируется по совокупности ст. 187 и 159.3 УК РФ.

ВАЖНО! Принципиальным признаком преступления по ст. 159.3 УК РФ является введение в заблуждение сотрудника банка или торговой точки — например, когда для оформления кредитной карты якобы держателю зарплатной карты мошенник предъявляет поддельный паспорт (см. п. 17 постановления Пленума Верховного Суда РФ от 30.11.2017 № 48). Когда преступник снимает наличные по фальшивой или украденной карте в банкомате, это не образует состава мошенничества, так как нет лица, которое вводится в заблуждение с использованием пластиковой карты. Такое преступление является кражей (ст. 158 УК РФ).

Итоги

Итак, мошенничество с использованием банковских карт — весьма узкий состав преступления, под который подпадают хищения лишь с банковских дебетовых или кредитных карт и только путем предъявления этих карт злоумышленниками в банк или торговую организацию для расчетов. Все прочие «схемы» мошенников, в которых фигурируют пластиковые карты, являются либо кражей (ст. 158 УК РФ), либо иными видами мошенничества.

Распространенные вопросы

Что делать, если мошенники получили данные карты и списали деньги?

Если мошенниики каким-то образом смогли получить доступ к карте и списали с нее денежные средства, то потерпевшему следует:

- Обратиться в банк и заблокировать карту.

- В офисе банка написать заявление о том, что указанная операция не была совершена потерпешим.

- Написать заявление в полицию о краже денежных средств с карты.

Что делать, если звонят из банка и просят реквизиты карты, кода доступа?

Ни в коем случае не сообщайте никому реквизиты своей карты, а также CVC код, расположенный с обратной стороны карты. Представители банка знают на кого зарегистрирована карта и видят сведения клиента.

Так же мошенники используют смс рассылку с сообщением о том, что карта заблокирована. Клент перезванивает по указанному номеру, а мошенники сообщают, что на сервере произошел сбой и просят номер карты и пин-код, который был выслан на телефон потерпевшего. Как только эти сведения сообщаются, мошенники могут управлять счетом жертвы.

Что такое фишинг?

Фишинг — кража данных карты посредством создания сайтов зеркал. То есть мошенники создают сайт-зеркало один в один похожий на оригинал. Разница может быть в одной букве доменного имени. Далее клиент вводит персональные данные, оплачивает покупку и остается без услуги и без денег. Как правило, мошенники подделывают сайты авиакомпаний, страховых компаний и самих банков.

Если вы вошли в онлайн-банк, а смс о входе не поступили, рекомендуем незамедлительно обратиться в банк и заблокировать счет. Разблокировать его можно будет обратвшись в банк с паспортом и обязательной сменой пароля.

«Фальшивые» банки – новый способ похищения данных в интернете

Один из популярных способов фишинга (сбора личных данных пользователей) в 2020 – 2021 годах – сайты фальшивых банков. Однако они могут заниматься и настоящим мошенничеством, похищая денежные средства под видом вкладов.

Одним из таких сайтов – обманок стал вроде бы действующий, но по факту мошеннический АО «Монолит-Капитал банк». Компания размещает на своем сайте информацию о генеральной лицензии от ЦБ, позволяющей оказывать банковские услуги, которая якобы была получена в марте 2015 года.

Однако проверка по номеру «лицензии» в реестре показывает, что указанный номер лицензии закреплен за совершенно другой организацией – «Киви-банком», а компания с названием указанном на сайте, вообще не зарегистрирована. Существует только банк «Монолит», но и тот был лишен лицензии в 2014 году.

Справочно: адвокат по мошенничеству в москве.

Из небытия новоиспеченный банк появился совсем недавно. Домен подставной организации начал использоваться в конце февраля 2021 года. При этом на главной странице размещено заманчивое предложение о вкладах под 11% годовых. Но при этом отсутствует какие-либо обязательные для подобных организаций отчеты и реквизиты.

Если же попытаться связаться с компанией по указанному номеру телефона, вам ответит вежливый заинтересованный голос, представится поддержкой клиентов банка «Монолит – Капитал» и расскажет, что предоставить какую-либо информацию о продуктах он сможет только вкладчикам или клиентам, заполнившим специальную анкету на сайте.

В этой электронной форме вам необходимо будет указать не только имя и фамилию, но и другие персональные данные (защита персональных данных), которые будут тут же украдены. По словам консультанта, служба безопасности банка проверит обратившегося человека, а затем сотрудники свяжутся с ним. Предлагается два варианта сотрудничества: дистанционный по всей России и персонально в отделениях организации в Москве.

При этом если приехать по указанному на сайте адресу, вместо отделения банка обнаружатся совершенно другие организации. А в службе поддержке вас будут уверять, что необходимый вам филиал находится в городе Москва, но по другому адресу. И вообще в данный момент по каким-либо причинам не принимают клиентов.

При проверке телефонного номера банка — мошенника оказалось, что он числится в различных системах, как подозрительный. Раньше с него поступали печально известные звонки от мошенников, представлявшихся «службой безопасности Сбербанка».

Основной задачей сайта и всей организации является сбор, а затем перепродажа третьим лицам личных данных, как считают специалисты. Однако не исключена возможность и прямого мошенничества. Хотя такая схема используется не так часто, так как является прямым нарушением закона, что может повлечь за собой уголовную ответственность.

Сайт банка «Монолит-Капитал» далеко не уникальный случай. Такие «обманки» для сбора данных создаются десятками каждый месяц. ЦБ сообщает, что по конкретному сайту уже был отправлен запрос, для того, чтобы его заблокировали. Станислав Кузнецов, являющийся зампредом правления Сбербанка, отмечает, что с такой проблемой мошеннических сайтов в последние несколько лет специалисты сталкиваются все чаще, а время, за которое их блокируют, после обращения в надлежащие структуры слишком длительное. В некоторых случаях после выявления они работают еще в течение целого месяца.

По статистике Центрального Банка только за 2020 год было заблокировано 1034 сайта лжебанков. По сравнению с предыдущим годом цифра увеличилась вдвое, а значит подобный бизнес только набирает обороты. Именно поэтому специалисты призывают пользователь быть более внимательными с подобными ресурсами. Перед тем, как предоставлять сайту личные данные, проверьте номер лицензии банка на сайте регулятора. Это простое действие поможет избежать мошенничества.

Важным фактором является то, что подобная деятельность не является незаконной. Какой-либо ответственности за сбор информации подобным способом не последует. А вот если лжебанк пойдет на прямое мошенничество и вымогание денег под видом вкладов и других финансовых услуг, в таком случае вступит в действие ст. 159 УК РФ (мошенничество).

Увидели опечатку? Выделите фрагмент и нажмите Ctrl+Enter

Подпишитесь на соцсети

Публикуем обзор статьи, как только она выходит. Отдельно информируем о важных изменениях закона.

Какие способы кардинга наиболее популярны, что делать, если мошенники узнали данные вашей банковской карты, как обезопасить себя от хищения и каковы шансы вернуть средства — в материале “Ъ”.

Самые распространенные способы хищения средств с банковских карт (кардинга) основаны на психологических методах убеждения, обмана или запугивания клиентов. По данным российского Центробанка, среди всех атак более 80% приходится на связанные с социальной инженерией. Наиболее популярен среди мошенников телефонный фишинг — так называют процесс выманивания персональных данных у банковских клиентов.

Как работают мошенники

- Представляясь банковскими сотрудниками («службой безопасности» или «службой финансового мониторинга»), сообщают о подозрительной активности и предлагают продиктовать данные карты, чтобы банк принял меры по защите средств.

- Убеждают перевести деньги на отдельный счет якобы для их защиты, сделать это можно онлайн либо сняв деньги в банкомате — в этом случае клиенту даже могут заказать до него такси.

- Просят установить специальное программное обеспечение для «защиты средств», с помощью которого мошенники могут украсть данные карты и оформить предодобренный кредит, после чего вывести средства.

- С начала пандемии мошенники активно эксплуатируют тему коронавируса, будь то «бесплатная» диагностика, медицинская помощь, пособия, компенсации, возврат средств за авиабилеты и другие предлоги, конечной целью которых является перевод денег.

- Сообщают пожилым людям о положенных выплатах от имени сотрудников Пенсионного фонда, в этом случае узнать номер банковской карты и другие данные им нужно якобы для перечисления денег. В некоторых случаях злоумышленники предлагают перевести деньги на сторонний счет для уплаты госпошлины за будущую компенсацию.

Важно! Не стоит сообщать третьим лицам данные карты, в том числе четырехзначный PIN-код и трехзначный CVC-код, указанный на обороте. При звонках от мошенников могут отображаться реальные номера банковских телефонов. Они могут представляться также полицейскими или работниками бюро кредитных историй.

По статистике около четверти владельцев карт готовы раскрыть посторонним трехзначный код безопасности, а также срок действия карты и код из СМС-сообщения (3DSecure), которые сообщать нельзя.

По последним данным Центробанка, за первое полугодие 2020 года было заблокировано почти 10 тыс. телефонов мошенников — почти в четыре раза больше, чем за аналогичный период 2019-го.

Почтовый фишинг, соцсети и поддельные сайты

Рассылаемые мошенниками письма могут содержать ссылки на поддельные сайты, имитирующие странички интернет-магазинов с большими скидками, а также отелей, сервисов по продаже авиабилетов, страховых компаний, различных ведомств. Письма приходят также под видом квитанций об оплате коммунальных платежей или в виде официальных уведомлений от банков и других организаций.

Еще один популярный способ мошенничества связан с продажами на сайтах объявлений, где покупатель по поддельной ссылке вводит данные для оплаты несуществующего товара.

В соцсетях мошенники делают рассылки по списку друзей со взломанного аккаунта с просьбой перевести денег на карту. Подобную информацию всегда необходимо перепроверять по другим каналам связи.

Важно! Не нужно переходить по ссылкам из подозрительных писем и загружать неизвестные программы. Остерегайтесь оплачивать покупки на подозрительных сайтах, не переводите деньги, если нет уверенности в получателе. Контролируйте все операции по счету и пользуйтесь антивирусными программами.

За первое полугодие 2020 года Центробанк заблокировал около 4,7 тыс. сайтов, созданных мошенниками. Из них более 500 страничек имитировали сайты банков.

Мошенничество с банкоматами

Краж с использованием специальных считывающих устройств (скиммеров) и накладок на пин-пады банкоматов становится все меньше из-за улучшения технической оснащенности банков. Им на смену приходит моделирование ситуаций с элементами социальной инженерии. В одном из сценариев мошенник (чаще пожилой) «забывает» карту в банкомате и затем просит извлечь ее человека, оказавшегося рядом. Получив карту обратно, злоумышленник вместе с сообщниками проверяет баланс по счету и утверждает, что деньги пропали, после чего требует их вернуть.

Важно! Не нужно извлекать из банкоматов чужие карты. В случае если карта уже извлечена и поступают угрозы, рекомендуется вызвать полицию.

БИН-атаки

Один из немногих действующих в 2021 году методов кардинга без выманивания данных у самого клиента. В этом случае мошенникам нужно выяснить первые шесть цифр номера карты (БИН — банковский идентификационный номер), и затем с помощью специальных программ попытаться сгенерировать оставшиеся цифры. В результат по карте проводятся онлайн-платежи, для совершения которых не требуется получение СМС-кода от банка. По данным исследования «Тинькофф», число БИН-атак в 2020 году выросло в три раза по сравнению с 2019-м.

Сколько денег украли мошенники

По данным Центробанка, за первое полугодие 2020 года мошенники провели около 360 тыс. несанкционированных операций, у клиентов было похищено около 4 млрд руб. В 2019 году мошенники совершили 577 тыс. операций на 5,7 млрд руб. ущерба.

По другим оценкам, масштаб проблемы серьезнее. К примеру, компания BrandMonitor оценивала сумму похищенных в 2020 году телефонными и онлайн-мошенниками средств россиян в 150 млрд руб.

Средний объем одного успешного хищения в 2020 году «Тинькофф» оценивает в 13,9 тыс. руб. — на 1,2 тыс. меньше, чем в 2019-м.

Сколько денег похитили мошенники с банковских карт россиян

Что делать, если мошенники получили данные и сняли деньги с карты

1. Позвонить в банк, заблокировать карту, заявив о несанкционированном использовании средств

2. В офисе банка составить документ о несогласии с операцией

3. Подать заявление в полицию о краже денег с карты

Комментарий эксперта Дениса Калемберга, основателя и генерального директора компании SafeTech:

«Если реквизиты карты стали известны мошенникам, то в большинстве случаев они используют их для перевода на карты «дропов», выпущенные на поддельные или чужие паспорта. Обычно «дропы» снимают украденные средства в течение нескольких минут после перевода. Также для кражи нередко используются покупки техники в интернет-магазинах с последующей перепродажей.

Сделать покупку или перевод, зная только номер карты невозможно, но это не значит, что его можно сообщать кому угодно, ведь этот номер зачастую используется для восстановления доступа к мобильному банкингу. Для оплаты же запрашивается как минимум еще срок действия и имя владельца. Но в этом случае покупку можно будет оспорить и вернуть деньги, если не применялся код 3DSecure (обычно отправляется в СМС для подтверждения оплаты). Ответственность за принятие платежей без подтверждения лежит на интернет-магазине».

Можно ли вернуть похищенные средства

С 2014 года в России действует закон «О национальной платежной системе». Согласно ему, банк обязан вернуть похищенные деньги, но при соблюдении ряда условий со стороны клиента. В первую очередь клиент должен сообщить об операции не позднее суток с момента получения уведомления. По закону, банк должен вернуть деньги, если компрометация данных произошла не по вине клиента, то есть он соблюдал следующие условия:

- не сообщал мошенникам данные карты;

- не хранил пин-код вместе с картой / не записывал его на самой карте;

- не позволял фотографировать свою карту и т. д.

Служебное расследование банка может длиться не более 30 дней, а если операция международная — 60 дней. В случае доказанных нарушений со стороны клиента банк вправе не возвращать деньги. По статистике Центробанка за первое полугодие 2020 года, клиентам возместили лишь 12% похищенных средств. За 2019-й год — 15%.

«Если мошенники похитят все данные карты, плюс узнают код 3DSecure, то вернуть деньги будет крайне проблематично. Правила платежных систем в этом случае возлагают ответственность на клиента. Если же платеж прошел без подтверждения кодом, то шансы определенно есть. Также в последнее время получили распространение сервисы страхования от кражи с банковской карты.

Чтобы до минимума снизить риск потерять деньги, лучше не говорить никому по телефону реквизиты карт и коды из СМС, не вводить данные карт на сайтах, которым не доверяете на 100%, не скачивать мобильные приложения из непроверенных источников и пользоваться антивирусом. Но лучше всего — никогда не держать на пластиковой карте сумму больше той, с которой не жалко расстаться»,— советует Денис Калемберг.

.jpg)