Иформация о деятельности предприятия нередко представляет интерес для конкурентов, а также злоумышленников, которые стремятся завладеть чужими секретами в неблаговидных целях. Руководство обязано организовать защиту ценных сведений, выявлять каналы утечки информации и принимать меры для их полного перекрывания. Разглашение секретных данных грозит компаниям репутационным и финансовым ущербом, потерей клиентов, втягиванием в конфликты и судебные разбирательства с конкурентами.

Формы представления конфиденциальных данных

Информация может быть представлена:

- В виде бумажных или электронных документов (в графической, текстовой или цифровой форме). Данные можно изучить визуально, передать через интернет или другими способами;

- В речевой (акустической) форме. Сведения сообщаются при разговорах, в ходе обсуждения бизнес-процессов, исследований, экспериментов, во время докладов. Речевая информация может храниться в виде аудиозаписей. Ее можно перехватить путем улавливания акустических сигналов, исходящих от звукоусиливающей и звуковоспроизводящей аппаратуры;

- В телекоммуникационной форме (передается с помощью электромагнитных волн – по радио, телефону, телевизору, каналам спутниковой связи).

Информационная защита предотвращает реализацию угроз уничтожения или потери конфиденциальных данных, представленных в любой форме.

Классификация угроз потери информации

Угрозы утечки информации подразделяют на естественные и искусственные.

Причинами естественных утечек могут быть аварии, пожары и другие чрезвычайные события, приводящие к прекращению подачи электроэнергии, сбоям в работе охранной сигнализации и систем информационной безопасности. Все эти ЧП несут риск, что информация окажется в чужих руках: в охраняемый периметр могут попасть посторонние, а документы, оборудование или цифровые данные в результате сбоя – за его пределы из-за выноса, отправки «не туда» или других казусов.

Искусственные угрозы возникают по воле людей или в связи с их деятельностью. Такие угрозы могут быть непреднамеренными и умышленными.

Непреднамеренные угрозы возникают из-за недопонимания ценности информации, с которой работает персонал компании, или небрежности в обращении с корпоративными данными. Причиной разглашения становится в этом случае нарушение правил обработки и хранения конфиденциальной информации.

Умышленные угрозы создаются намеренно с целью нанесения вреда. Для похищения важной информации злоумышленники прибегают к различным приемам, позволяющим получить несанкционированный доступ к секретным материалам. Такими приемами могут быть вербовка сотрудников компании, внедрение агентов в рабочий коллектив, скрытое наблюдение, компьютерный взлом.

«СёрчИнформ КИБ» контролирует максимальное количество каналов передачи информации, защищая компанию от утечек данных.

Внутренние и внешние угрозы

Внутренние угрозы утечек информации могут возникать в результате:

- Случайных ошибок сотрудников, проявивших небрежность или невнимательность при загрузке и использовании программного обеспечения, эксплуатации технических средств обработки и хранения информации;

- Несоблюдения правил хранения бумажных и электронных носителей, утилизации ненужных документов и производственных отходов;

- Намеренного вредительства настоящих и бывших работников компании. Мотивами могут быть зависть, месть, желание получить денежное вознаграждение;

- Действий уволенных сотрудников: передачи ценной информации конкурентам или использования своих и чужих «наработок» при создании собственной конкурирующей фирмы;

- Сбоев в работе электронного оборудования из-за прекращения подачи электроэнергии;

- Нарушения правил безопасного входа в информационную систему и передачи служебной информации, а также сообщение секретных паролей и кодов посторонним лицам.

«Внешними» причинами, по которым происходит утечка конфиденциальной информации, чаще всего являются:

- Вирусное заражение компьютеров, внедрение вредоносных программ;

- Разведывательные действия злоумышленников (установка закладных устройств, использование технических средств для улавливания речевой и видовой информации);

- Переманивание персонала конкурентами.

Разновидности каналов утечки информации

Каналы утечки конфиденциальной информации подразделяют на четыре основные группы, в которых для незаконного получения важных сведений производится:

1.Подслушивание, перехват электромагнитных сигналов (без внедрения технических приспособлений в линии связи);

2.Похищение, копирование, изучение и запоминание данных, остающихся на бумажных и электронных носителях во время их обработки;

3.Взлом систем защиты информации, проникновение в хранилища данных, незаконное подключение специальных устройств для просмотра и прослушки, а также внедрение шпионских компьютерных программ;

4.Подкуп или шантаж работников и руководства компании.

Разнообразие приемов требует комплексного подхода к защите конфиденциальной информации. Меры, принимаемые для борьбы с утечками данных, не должны отражаться на качестве и скорости выполнения производственных заданий.

В зависимости от способов несанкционированного распространения ценных корпоративных данных каналы утечки подразделяют на физические, технические и информационные.

Особенности физических каналов утечки

Физическими называют каналы утечки коммерческой информации, возникающие из-за слабой организации физической защиты данных от несанкционированного изучения и копирования, а также от похищения.

Канал подобных утечек может возникать в процессе:

- Передачи сотрудникам документов из хранилища, обмена данными между работниками компании, знакомства клиентов и поставщиков с деятельностью предприятия;

- Распечатки и тиражирования данных с помощью устройств, установленных в общем зале;

- Перевозки документов без должной охраны;

- Размещения документов в архивах и хранилищах;

- Уничтожения данных с несоблюдением правил и требований безопасности.

Каналы утечки информации могут появиться из-за непродуманной организации рабочих мест сотрудников (тесного расположения столов, отсутствие перегородок между ними, хранения документации не в сейфах, а в обычных шкафах).

Причиной утечки графической информации может быть использование в дизайне помещений стеклянных перекрытий, сквозь которые можно визуально проследить за работой сотрудников и изучить обрабатываемые данные.

Для утечки акустической информации достаточно подслушивания разговоров между сотрудниками. Злоумышленники могут почерпнуть сведения из чужой телефонной беседы, в ходе которой люди неосторожно делятся служебными секретами. Нередко, беспечные сотрудники обсуждают рабочие проблемы, находясь в общественных местах, провоцируя случайную утечку важной коммерческой информации.

Виды технических каналов

Для похищения коммерческих данных используется аппаратура, улавливающая сигналы различной природы, которые исходят от информационного объекта.

В зависимости от способов передачи и перехвата информации их подразделяют на:

- Электрические (электромагнитные). Регистрируются побочные электромагнитные излучения, возникающие в посторонних проводах и вспомогательном оборудовании, расположенном вблизи электронной техники, используемой при работе с данными;

- Акустические (используются устройства перехвата речевых сигналов – «закладки»);

- Вибрационные (для перехвата виброакустических сигналов, исходящих от поверхности стен и предметов, используются электронные стетоскопы, лазерные системы).

Потеря данных по информационным каналам

Информационными каналами похищения данных могут быть различные web-серверы, электронная почта, файловые хранилища.

Причинами неумышленных информационных утечек зачастую являются:

- Использование сотрудниками служебной электронной почты для частной переписки, а также передача служебных данных в личных сообщениях;

- Обмен данными с другими пользователями с помощью SMS-сообщений, а также по ICQ, Skype и другим каналам электронной связи;

- Потеря мобильных телефонов или передача посторонним лицам съемных электронных носителей, содержащих служебные сведения;

- Предоставление персонального компьютера с незакодированной информацией другим сотрудникам или знакомым.

Канал утечки информации появляется в том случае, когда:

- В компаниях не проводится разграничение доступа к данным для сотрудников разных категорий;

- Нарушается порядок хранения и обработки документов с конфиденциальной информацией;

- Неправильно организован доступ к электронным носителям;

- Слабо контролируются действия привилегированных пользователей (системных администраторов, руководителей фирмы). При желании они могут отключить систему защиты данных и передать важную информацию заинтересованным лицам;

- Отсутствует контроль за установкой программных приложений, с помощью которых можно передавать зашифрованную информацию даже при наличии системы DLP (блокировки несанкционированной отправки сообщений);

- Проводится недостаточная работа с персоналом по разъяснению последствий разглашения служебной информации и требований безопасности.

Меры предотвращения утечек информации

Для того чтобы снизить вероятность появления каналов утечки информации, важно использовать надежные средства и методы ее защиты. Основными принципами являются:

1.Системность в работе по предотвращению утечек данных. Необходимо серьезно подходить к отбору персонала, его знакомству с правилами обработки и хранения документов и информационных файлов. Важно, чтобы сотрудники точно знали, какая информация не подлежит разглашению, и понимали, какие меры предосторожности необходимо соблюдать. Например, они должны знать о том, что, покидая рабочее место, следует выключать компьютер и убирать папки с ценными документами со стола. Требуется регламентировать разговоры сотрудников по телефону, контролировать отправку сообщений;

2.Бдительность и максимальное усложнение данных, чтобы непосвященным людям было труднее в них разобраться;

3.Разрозненность отправляемых электронных данных, то есть дробление пересылаемой информации на части. Например, при передаче логинов и паролей по интернету желательно пользоваться разными каналами связи;

4.Ограниченность доступа сотрудников к секретным данным, чтобы злоумышленник не мог получить сведения «из одних рук»;

5.Разумная перестраховка при обработке и хранении важных материалов, действие по принципу «доверяй, но проверяй». Необходимо использовать современные системы защиты от перехвата данных и контролировать работу персонала, занятого их обработкой.

В компании должна существовать четкая политика информационной безопасности. Требуется строго следить за выполнением установленных правил, создавать инструкции по работе с коммерческими данными. Следует уточнять время, в течение которого информация является актуальной и нуждается в защите от утечек, конкретизировать виды угроз и возможные цели похищения данных. Важно не допустить реализации внешних и внутренних угроз потери информации, обеспечивая ее правильное хранение, обработку и передачу другим пользователям. При этом необходимо учитывать все возможные варианты перехвата и несанкционированного распространения конфиденциальных данных.

15.03.2021

ПОПРОБУЙТЕ «СЁРЧИНФОРМ КИБ»!

Полнофункциональное ПО без ограничений по пользователям и функциональности.

Информация стала одним из важнейших активов бизнеса. Об этом свидетельствуют данные по тратам компаний на ее защиту: согласно прогнозам Gartner, в 2019 году на информационную безопасность в мире будет потрачено свыше $124 млрд. Большие бюджеты на безопасность оправданы, достаточно вспомнить, к каким последствиям привело недавнее заражение вирусами-шифровальщиками Petya и Misha корпоративных бизнес-сетей. Тогда была нарушена работа сотен компаний из разных отраслей по всему миру. Вирусы распространялись через фишинговые письма, которые получали сотрудники организаций.

Рассмотрим основные источники утечек и меры по предотвращению потерь конфиденциальных данных.

Источники конфиденциальной информации

- Люди (сотрудники, клиенты, посетители, обслуживающий персонал).

-

Документы материальные и представленные в электронном виде.

- Технические средства носителей информации и их обработки.

- Выпускаемая продукция.

- Производственные и промышленные отходы и т.д.

Угрозы конфиденциальной информации

- Утечка информации.

- Искажение информации.

- Утеря информации.

- Отсутствие доступа к информации.

Каналы утечки конфиденциальной информации (через организацию деятельности)

- Деятельность с контрагентами на основе гражданско-правовых договоров.

- Запросы из государственных органов.

-

Проведение переговоров с потенциальными контрагентами.

- Посещения территории предприятия.

- Документооборот.

- Реклама, выставки, публикации в печати, интервью для прессы.

Каналы утечки конфиденциальной информации (через технические средства)

По данным исследования Infowatch, порядка 70% утечек данных происходит через сеть.

- Акустический канал утечки информации.

- Визуальный канал.

- Доступ к компьютерной сети.

- Побочные электромагнитные излучения и наводки.

Каналы утечки конфиденциальной информации (через человеческий фактор)

- Через сотрудников компании (умысел, неосторожность, методы социальной инженерии и т.д.).

-

Через уволившихся сотрудников.

7 важных мер по защите информации

Есть семь основных направлений работы по защите корпоративных данных от утечек:

- Правовые меры (создание режимов, например коммерческой тайны, патентов, авторских прав и т.д.).

- Меры, связанные с кадровой работой (подбор, обучение, увольнение, контроль, действие в нештатных ситуациях, подбор ИТ специалиста и т.д.).

- Создание конфиденциального делопроизводства (создание, хранение, уничтожение, передача документов и т.д.).

- Режимные мероприятия (пропускной режим, внос-вынос документов, использование гаджетов на территории, удаленный доступ, охрана, доступ к информации и т.д.).

- Организационные мероприятия (деление информации на части, дублирование на ключевых точках, использование облачных систем хранения, банковских ячеек, резервное копирование, аудит и т.д.).

- Мероприятия по инженерно-технической защите (защита помещений, мест хранения информации, сигнализации, видеонаблюдение и т.д.).

- Мероприятия по применению технических средств защиты информации (DLP – системы, шифрование, правильная настройка оборудования, защищенное программное обеспечение и т.д.).

Курс «Специалист по информационной безопасности» в Русской школе управления

Подготовительные мероприятия: что нужно сделать для настройки системы защиты

- Определить, какая информация подлежит или нуждается в защите.

- Оптимизировать защищаемые информационные потоки.

- Определить формы представляемой информации.

- Установить виды угроз защищаемой информации и варианты их реализации.

- Установить, кому может быть интересна защищаемая информация.

- Ответить на вопрос: чего вы хотите добиться — реально защитить информацию или формально выполнить требования законодательства по ее защите?

- Определить, будете ли вы защищать информацию и информационные системы или только информационные системы.

-

Определить сроки актуальности защищаемой информации.

На что обратить внимание

- Использование гаджетов на территории предприятия.

- Удаленный доступ к информации.

- Сочетание трудовых отношений с ИТ-специалистом и гражданского договора с внешней организацией; работа с Wi-Fi.

- Настройка программного оборудования (особенно после обновления).

- Надежность и порядочность ИТ-специалиста, бухгалтера, секретаря и иных лиц.

- Разграничение доступа к информации.

- Дробление информации на части.

5 принципов информационной безопасности

-

«Принцип системности». К безопасности нужно подходить системно: с отбора и обучения персонала до создания регламентов работы офиса (речь идет не о технических регламентах, а о бытовых, например, о таком правиле как «Важные документы не должны лежать на рабочих столах “лицом” вверх)». В компании нужны регламенты работы со звонками, идентификации личности посетителей и звонящих. И только потом информационная безопасность — это компьютеры, сеть и технологии.

-

«Принцип информационного шума». Никогда не чувствуйте себя защищенным. Не доверяйте информацию чему-либо — носителям, шифрам, хранилищам. Всегда помните, что ваша информация может быть получена третьими лицами, и старайтесь представить её в таком виде, чтобы непосвященному человеку было труднее разобраться в данных.

-

«Принцип разделяй и властвуй». Кроме руководителя в компании не должно быть человека, владеющего всей полнотой информации. Поэтому похитителю придется собирать ее из разных источников.

-

«Принцип разных корзин». Храните информацию и пересылайте её по разным каналам. Например, никогда не посылайте вместе логин и пароль. Если вы отправляете пароль по защищенной корпоративной почте, отправьте логин по смс, или назовите его в телефонном разговоре.

-

«Принцип паранойи». Здоровая паранойя поможет минимизировать утечки. Подозревайте всех, не верьте в абсолютные возможности новых технологий, всегда помните, что данные могут украсть. Можно даже спровоцировать кражу, проследить за процессом и выявить виновника.

Запомнить

- Информация — бизнес-актив, на ее защиту компании тратят миллиарды долларов.

- Источниками конфиденциальной информации в компании являются сотрудники, документация, технические носители, продукция и даже отходы.

- Каналами утечки могут стать технические средства, человеческий фактор и организационные аспекты деятельности компании.

- Существует как минимум 7 важных мер и 5 принципов, а также подготовительные мероприятия, о которых важно помнить при создании системы защиты конфиденциальной информации.

Появились вопросы? Задавайте их нам в комментариях к статье. И приходите учиться на курс «Специалист по информационной безопасности» в Русскую школу управления. Он будет полезен:

- Руководителям и ведущим специалистам служб безопасности и информационной безопасности;

- Владельцам бизнеса;

- Начальникам структурных подразделений.

Узнать подробности, получить бесплатную консультацию и записаться на курс можно здесь

Любое использование материалов медиапортала РШУ возможно только с разрешения

редакции.

Утечка информации компании – одна из самых значимых угроз для современного бизнеса. Раскрытие конфиденциальных данных может привести к срыву контрактов, потере ключевых контрагентов, расторжению договоров и как итог – потере прибыли. Предупредить подобные инциденты можно с помощью специальных информационных систем защиты. Например, система Solar Dozor обеспечивает защиту от информационных утечек, контролирует коммуникацию сотрудников, позволяет обнаружить признаки и попытки корпоративного мошенничества.

Основные виды утечек информации

Передача информации – неотъемлемый элемент коммуникации, однако незаконная передача сведений о компании, ее намерениях и активах наносит бизнесу и репутации непоправимый вред. Утечкой информации называется неправомерное разглашение данных. Оно касается как отдельных персон, так и организации в целом. Утечки информации бывают случайными или умышленными. Предупредить подобные происшествия призвана политика безопасности, проводимая на предприятии. Логины, пароли, номера счетов и банковских карт, промышленные и корпоративные секреты необходимо защищать от попадания в общедоступные сети.

Различают:

-

случайные утечки – происходят из-за потери физических носителей (сим-карты, флешки, планшеты, смартфоны), раскрытия паролей в следствие ошибочных действий человека;

-

умышленные утечки из-за предоставления избыточных прав доступа – разглашение допускают сотрудники, имеющие доступ к закрытым IT-данным;

-

умышленные инсайдерские утечки – сотрудник может специально раскрыть данные за пределами компании, иногда даже не имея легального доступа к информации;

-

кража информации – осуществляется извне при помощи IT-инструментов (вирусы, вредоносные программы, хакерские атаки) или технических устройств (фото-, видеонаблюдение, подслушивающая аппаратура);

-

кража носителей информации – физическое хищение устройств, непосредственно использующихся для хранения: банка данных, паролей, персональной информации;

-

взлом ПО – проникновение в систему предприятия с помощью неучтенных уязвимостей или вредоносных программ.

Причины утечек информации и возможные ситуации

Чтобы защитить бизнес, на предприятии необходимо определять и закрывать возможные каналы утечки информации. Наиболее эффективно такая работа ведется на базе применения различных систем безопасности.

Утрата данных возможна:

-

при отсутствии логичной системы охраны, включающей контроль персонала, физических носителей и каналов передачи информации;

-

при неправильном обращении с техникой – вынос за пределы предприятия дисков, планшетов с секретной информацией, разглашение паролей/логинов;

-

из-за недостаточной компетентности сотрудников, имеющих права доступа к закрытым базам;

-

при установке нелицензионных программ или приложений, использовании пиратских копий ПО;

-

при использовании не сертифицированных или не прошедших аттестацию систем, оборудования;

-

при крупных авариях на технических станциях, поломках оборудования, глобальных сбоях системы.

Как отслеживать утечку информации

Безопасность компании требует, чтобы каждая утечка коммерческой информации тщательно отслеживалась и пресекалась. Наиболее эффективный и экономный способ защиты данных – установка специализированной системы. Рассмотрим возможности IT-продуктов на примере DLP-системы Solar Dozor.

Реализовано:

-

сканирование архива электронной переписки;

-

установка DLP-системы для текущего анализа каналов передачи информации;

-

визуализация полученных сведений для оперативного анализа обстановки;

-

отрисовка тепловых карт коммуникаций и графа связей;

-

управление расследованиями с помощью встроенного workflow;

-

профилирование сотрудников по устойчивым паттернам поведения.

Предотвращение утечки информации на предприятии требует установки комплексной системы. Она не только отслеживает движение данных, но и показывает текущие события с трех точек зрения: с позиции ИБ, сотрудников компании, происходящих внутренних процессов.

Способы и советы по уменьшению рисков утечки информации

Для компании утечка защищаемой информации несет финансовые и репутационные риски. Чтобы снизить риски, необходимо использовать специальные средства по идентификации пользователей при доступе к корпоративной системе, ограничить вынос физических носителей информации за пределы предприятия.

Для аутентификации сотрудников на разных уровнях можно использовать:

-

пропускную систему при входе в офис и на объекты;

-

криптографическую защиту данных и шифрование каналов передачи важных сведений.

-

биометрические данные для доступа к объектам, имеющим статус коммерческой тайны;

-

цифровые ключи или пароли для открытия информации конфиденциального характера;

Как защититься от утечек информации

Чтобы в организации не произошла утечка информации, необходимо обеспечить:

-

систему контроля сотрудников – доступ с помощью идентификации по паролю или биометрии к каждому значимому объекту или базе данных;

-

криптографическую защиту информации, которая передается или может попасть в открытый доступ в интернет;

-

обеспечить шифрование данных с помощью современных программных систем.

Заключение

Чтобы минимизировать ущерб от утечки информации, необходимо заранее предусмотреть несколько степеней защиты данных на предприятии. Для этого используются различные DLP-системы, потоковое шифрование данных, аутентификация пользователей, также физические методы охраны объекта.

Решение, как отслеживать утечку информации и построить систему контроля, могут предложить специалисты компании «Ростелеком-Солар». Как разработчики Solar Dozor, они являются экспертами в вопросах безопасности. Она окупается в самые короткие сроки и способствует повышению доверия к компании со стороны партнеров, клиентов, потенциальных покупателей.

Случайное разглашение данных — разновидность непредумышленной утечки информации, когда в результате ошибки или технического сбоя конфиденциальные сведения оказываются известными посторонним людям. Например, сотрудник организации может отправить документы на неверный адрес электронной почты, написать SMS-сообщение на неправильный телефонный номер и т.п. Основная причина таких утечек — халатность, допущенная человеком. Каждый может ошибиться, и именно из-за этого происходят случайные утечки информации.

Классификация и способы случайного разглашения данных

Согласно «Глобальному исследованию утечек конфиденциальной информации в 2016 году», 47,1% всех зафиксированных инцидентов непредумышленной передачи охраняемых данных за пределы периметра организации приходятся на сетевой канал. Ощутимую часть занимают утечки через электронную почту (23,7%), бумажные носители (16,2%). В отдельных случаях виновны съемные накопители данных (6,7%), кражи или потери оборудования (5,3%).

Данные могут быть случайно разглашены следующими способами:

- Ошибка в адресе электронной почты. Набирая адрес вручную, пользователь может допустить малозаметную опечатку.

- Неправильный номер телефона. Кроме отправки уже упоминавшихся SMS-сообщений, возможны и ошибочные звонки, вследствие которых (теоретически) может быть разглашена информация. Также есть вероятность того, что злоумышленники специально подменят номер в телефонной книге жертвы.

- Ошибка при указании получателя в социальных сетях. В частности, пользователь может отправить сообщения с информацией или прикрепленными документами в адрес посторонней или даже фишинговой учетной записи.

- Неверно настроенные права доступа к файлам при использовании файлообменных сервисов, облачных хранилищ и FTP-серверов. Если сотрудник организации загрузил свои файлы (документы, отчеты и т.п.) на общедоступный ресурс и не установил строгие параметры конфиденциальности, то любой человек сможет извлечь эти документы с помощью обычного поисковика.

- Потеря бумажных копий документов.

Объект воздействия

Жертвами случайных утечек информации являются их виновники — неосторожные пользователи. Все утечки данного вида происходят из-за халатного отношения к конфиденциальным данным и неосторожных действий по отношению к ним.

Источник случайных утечек

Как уже было отмечено, чаще всего случайные утечки информации происходят по вине рядовых пользователей, допускающих ошибки, проявляющих невнимательность и беспечно относящихся к конфиденциальным данным. Реже к этому могут приводить сбои оборудования (например, аппаратуры сотового оператора, из-за чего SMS-сообщение отправится на другой номер). Иногда мошенники специально подменяют контактные данные получателя, чтобы жертва отсылала информацию по другому адресу.

Оценка риска случайных утечек

Случайные утечки информации несут существенный риск как для частного лица, так и для компании. Перед отправкой электронных писем стоит проверить адрес получателя, в случае SMS-сообщений — удостовериться в правильности набора номера.

Для того чтобы обезопасить компанию от случайных утечек, рекомендуется использовать DLP-системы и осуществлять контроль прав доступа к информации (IdM-решения). Также следует проводить просветительскую работу среди персонала, чтобы сотрудники более ответственно подходили к пользованию информацией компании, выполняли шифрование смартфонов и других устройств, которые они используют в работе, и т.п.

Оглавление:

Защита конфиденциальной информации (сведений конфиденциального характера)

Автор статьи:

Для создания эффективной системы защиты информации, компании необходимо определить степень важности различных типов данных, знать, где они хранятся, каким образом и кем обрабатываются и как уничтожаются в конце жизненного цикла. Без этого будет сложно предотвратить утечку конфиденциальных данных и обосновать финансовые расходы на защиту информации.

Нормативной основой для понятия «конфиденциальности» информации являются:

- Статья 23, 24 Конституции РФ;

- Статья 727 Гражданского кодекса РФ;

- Федеральный закон № 149-ФЗ «Об информации, информационных технологиях и о защите информации»;

- Федеральный закон № 152-ФЗ «О персональных данных»;

- Федеральный закон № 98-ФЗ «О коммерческой тайне»;

- ГОСТ Р 50922-2006 «Защита информации. Основные термины и определения».

Категории информации по степени конфиденциальности

Информация, используемая в предпринимательской и иной деятельности весьма разнообразна. Вся она представляет различную ценность для организации и ее разглашение может привести к угрозам экономической безопасности различной степени тяжести. Боязнь лишиться таких активов заставляет компании создавать иные формы системы защиты, в том числе и организационную, а главное – правовую.

В связи, с чем информация разделяется на три группы:

- Первая – несекретная (или открытая), которая предназначена для использования как внутри Организации, так и вне нее.

- Вторая – для служебного пользования (ДСП), которая предназначена только для использования внутри Организации. Она подразделяется, в свою очередь, на две подкатегории:

- Доступная для всех сотрудников Организации;

- Доступная для определенных категорий сотрудников Организации, но данная информация может быть передана в полном объеме другому сотруднику для исполнения трудовых обязанностей.

- Третья – информация ограниченного доступа, которая предназначена для использования только специально уполномоченными сотрудниками Организации и не предназначена для передачи иным сотрудникам в полном объеме или по частям.

Информация второй и третьей категории является конфиденциальной.

Примерный перечень конфиденциальной информации:

- Информация, составляющая коммерческую тайну – сведения любого характера (производственные, технические, экономические, организационные и другие), в том числе о результатах интеллектуальной деятельности в научно-технической сфере, а также сведения о способах осуществления профессиональной деятельности, которые имеют действительную или потенциальную коммерческую ценность в силу неизвестности их третьим лицам;

- Банковская тайна – сведения об операциях, о счетах и вкладах организаций – клиентов банков и корреспондентов;

- Иные виды тайн: адвокатская тайна, нотариальная тайна, тайна переписки и т.д.;

- Информация, имеющая интеллектуальную ценность для предпринимателя – техническая, технологическая: методы изготовления продукции, программное обеспечение, производственные показатели, химические формулы, результаты испытаний опытных образцов, данные контроля качества и т.п. и деловая: стоимостные показатели, результаты исследования рынка, списки клиентов, экономические прогнозы, стратегия действий на рынке и т.п.

Уровни защиты информации

Для принятия правильных мер, следует точно определить уровень защиты информации.

Можно выделить три уровня системы защиты конфиденциальной информации:

-

- Правовой уровень защиты информации основывается на нормах информационного права и предполагает юридическое закрепление взаимоотношений фирмы и государства по поводу правомерности использования системы защиты информации;

- Организационный защиты информации содержит меры управленческого, ограничительного и технологического характера, определяющие основы и содержание системы защиты, побуждающие персонал соблюдать правила защиты конфиденциальной информации фирмы;

- Технический, который состоит из:

- Инженерно-технический элемент системы защиты информации

- Программно-аппаратный элемент системы защиты информации

- Криптографический элемент системы защиты информации

Важным моментом также являются не только установление самого перечня конфиденциальной информации, но и порядка ее защиты, а также порядка её использования.

Очень важно отразить в Политике информационной безопасности организации перечень конфиденциальной информации.

В соответствии со ст. 10 Закона N 98-ФЗ меры по охране конфиденциальности информации, принимаемые ее обладателем, должны включать в себя:

- определение перечня данных, составляющих коммерческую тайну;

- ограничение доступа к таким сведениям путем установления порядка обращения с ними и контроля за соблюдением этого порядка;

- организацию учета лиц, получивших доступ к конфиденциальной информации, или лиц, которым она была предоставлена;

- регулирование отношений по использованию данных, составляющих коммерческую тайну, работниками на основании трудовых договоров и контрагентами на основании гражданско-правовых договоров;

- нанесение на материальные носители и документы, содержащие конфиденциальную информацию грифа “Коммерческая тайна” с указанием владельца такой информации.

В целях охраны конфиденциальности информации руководитель Организации обязан:

- ознакомить под расписку работника, которому доступ к таким сведениям необходим для выполнения трудовых обязанностей, с перечнем информации, составляющей коммерческую тайну, обладателями которой являются работодатель и его контрагенты;

- ознакомить сотрудника под расписку с установленным работодателем режимом коммерческой тайны и с мерами ответственности за его нарушение;

- создать работнику необходимые условия для соблюдения установленного режима

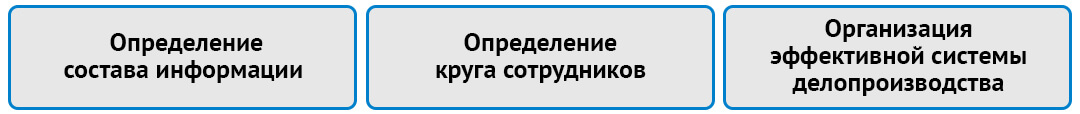

Обеспечение защиты конфиденциальных документов достигается следующими основными методами:

- Определение состава информации, которую целесообразно отнести к категории конфиденциальной;

- Определение круга сотрудников, которые должны иметь доступ к той или иной конфиденциальной информации, и оформление с ними соответствующих взаимоотношений;

- Организация эффективной системы делопроизводства с конфиденциальными документами.

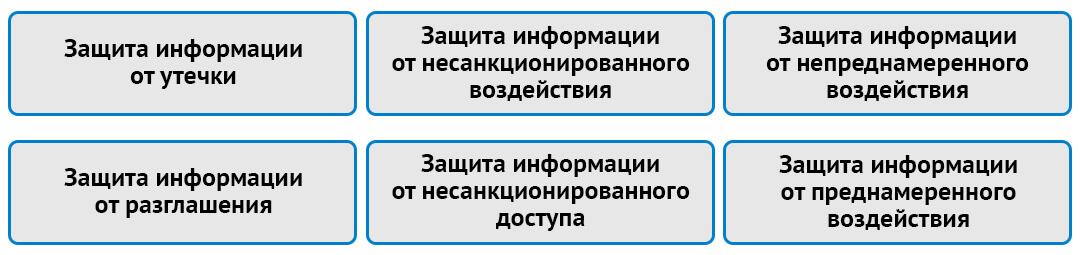

В соответствии с ГОСТ Р 50922-2006 можно выделить следующие (обобщенные) организационные и технические меры защиты конфиденциальной информации:

- защита конфиденциальной информации от утечки – защита информации, направленная на предотвращение неконтролируемого распространения защищаемой информации в результате ее разглашения и несанкционированного доступа к ней, а также на исключение получения защищаемой информации нарушителем;

- защита конфиденциальной информации от несанкционированного воздействия – защита информации, направленная на предотвращение несанкционированного доступа и воздействия на защищаемую информацию с нарушением установленных прав и правил на изменение информации, приводящих к разрушению, уничтожению, искажению, сбою в работе, незаконному перехвату и копированию, блокированию доступа к защищаемой информации;

- защита информации от непреднамеренного воздействия – защита информации, направленная на предотвращение воздействия на защищаемую информацию ошибок ее пользователя, сбоя технических и программных средств информационных систем, природных явлений или иных нецеленаправленных на изменение информации событий, приводящих к искажению, уничтожению, копированию, блокированию доступа к защищаемой информации;

- защита информации от разглашения – защита информации, направленная на предотвращение несанкционированного доведения защищаемой информации до заинтересованных субъектов, не имеющих права доступа к этой информации;

- защита информации от несанкционированного доступа – защита информации, направленная на предотвращение получения защищаемой информации заинтересованными субъектами с нарушением установленных нормативными и правовыми документами или обладателями информации прав или правил разграничения доступа к защищаемой информации;

- защита информации от преднамеренного воздействия – защита информации, направленная на предотвращение преднамеренного воздействия, в том числе электромагнитного или воздействия другой физической природы, осуществляемого в террористических или криминальных целях.

В завершении стоит отметить важность и определяющую значимость эффективно выстроенной системы защиты конфиденциальной информации по причине высокой ценности такой информации.

Такая система должна быть продуманной, прозрачной и комплексной.

Система защиты конфиденциальной информации не должна иметь пробелов как в обеспечении ИБ элементов информационной инфраструктуры Организации, так и в её реализации на документарном уровне. Все уровни и элементы системы защиты конфиденциальной информации должны быть взаимосвязаны, оптимально выстроены и контролируемы.

От эффективности этой системы зависит жизнеспособность организации т.к. информация, в условиях современности – самый ценный ресурс.

Задать вопрос эксперту

Связанные услуги

Наши кейсы по теме

Исследование факта копирования информации, принадлежащей коммерческой компании

Проблема: возможное копирование информации, принадлежащей компании. Эксперты RTM Group должны выявить попытку проведения несанкционированной операции с данными, которые являются собственностью организации.

Любая компания ежедневно подвергается рискам — правовым, репутационным, экономическим и программным. Их — десятки. Они могут быть незначительными — из-за мелких оплошностей и недосмотра персонала (не отправили вовремя договор или не подписали документы). А могут быть и довольно серьёзными — утечка баз данных, материальные и репутационные потери и даже разорение предприятия.

Какой бы ни была угроза, её необходимо своевременно выявить, а лучше — предотвратить на корню. Необходимо иметь понимание: откуда и какой опасности можно ожидать, какие действия или бездействия являются рискованными и чего такие риски могут стоить.

Какими бывают корпоративные угрозы

Корпоративные угрозы можно разделить на несколько видов (таблица 1).

Таблица 1. Виды корпоративных угроз

|

Виды угроз |

Источники угроз |

|

|

В зависимости от места возникновения |

||

|

Внутренние угрозы |

Некачественный отбор персонала. Нарушение сотрудниками правил трудового распорядка. Действия сотрудников, причиняющие предприятию материальный и (или) репарационный ущерб. |

|

|

Внешние угрозы |

Действия рейдерских компаний или отдельных лиц, направленные на захват управления или имущества компании. Действия конкурентов, направленные на подрыв репутации компании, кражу интеллектуальной собственности, коммерческой тайны. Экономический террор по отношению к компании. Поступки физических лиц, вызванные личной неприязнью к компании, её руководству или персоналу, нацеленные на подрыв репутации компании и (или) порчу имущества. Незаконные действия госорганов и силовых структур. |

|

|

В зависимости от фактора воздействия |

||

|

Экономические |

Объективные |

Возникают по причинам экономических кризисов, инфляции, санкций. |

|

Преднамеренные |

Могут возникнуть ввиду мошеннических действий, недобросовестной конкуренции, демпинга, промышленного шпионажа. |

|

|

Юридические |

Целенаправленные |

Заведомо неправильное оформление документов. |

|

Субъективные |

Возникают из-за правовой неосведомлённости. |

|

|

Информационные |

Преднамеренные |

Связаны с разглашением, использованием, искажением или уничтожением конфиденциальной информации, порчей используемого для приёма и хранения данных оборудования. |

|

Непреднамеренные |

Ошибки при разработке ПО, халатность сотрудников, отказ техники |

|

|

Физические |

Непреднамеренные |

Связаны техногенными авариями и природными явлениями. |

|

Преднамеренные |

Взломы, кражи, непреднамеренное проникновение на территорию и т.п. |

Кроме этого, угрозы можно классифицировать по уровню допустимости — на реальные и потенциальные.

Справка! Потенциальная угроза — это опасность «в зачатке», формирование предпосылок к возможному нанесению вреда. Реальные угрозы представляют собой окончательно сформировавшееся явление, когда для нанесения вреда недостаёт одного или нескольких условий. Вероятность реальной угрозы можно подсчитать исходя из теистических данных, с помощью экспертных методов, методами группового SWOT-анализа.

Руководитель компании для каждой обнаруженной угрозы должен просчитать уровень возможных потерь в материальном или денежном выражении.

Как обеспечить безопасность организации: 10 принципов

Защитным «куполом» от внешних и внутренних угроз для компании станет комплекс мер по обеспечению корпоративной безопасности.

Система безопасности должна быть уникальной для каждой компании, что во многом зависит от рода деятельности. Но есть общие принципы, которые можно взять за основу.

Итак, система безопасности должна быть:

- Комплексной. Руководство должно учесть все потенциальные угрозы.

- Целесообразной. Расходы на безопасность нужно сопоставить с размерами потенциального ущерба

- Постоянной. Цикл защиты должны работать непрерывно по цепочке: планирование — тестирование — внедрение — совершенствование — планирование.

- Своевременной. Каждое мероприятие по созданию безопасности должно быть направлено на предупреждение возможных угроз и содержать алгоритмы по недопущению посягательств на ценности компании.

- Специализированной. Для работы с системой следует использовать специально обученных и подготовленных специалистов.

- Заменяемой. Способы защиты рекомендуется дублировать, чтобы иметь запасной вариант в случае выпадения одного из звеньев системы безопасности.

- Централизованной. Система безопасности компании должна функционировать в соответствии с общими утверждёнными принципами и контролироваться руководителем организации.

- Плановой. Защита должна укрепляться в соответствии с планами, разработанными для каждого подразделения, отдела, отдельных сотрудников компании.

- Законной. Безопасность компании должна обеспечиваться в рамках действующего законодательства.

- Прогрессивной. Средства и меры защиты нужно постоянно совершенствовать и дополнять, следить за выходом поправок в законах и методиках, техническими новинками.

Строим систему безопасности: с чего начать

Прежде всего проведите аудит процессов компании и выделите те из них, которые требуют защиты. По итогу аудита нужно составить список слабых мест, конфиденциальных данных компании, отделов, где они используются и допущенных к ним лиц. Также проанализируйте, случались ли ошибки, утечки сведений, и когда это было в последний раз. Не обойдётся без мелких нарушений и оплошностей со стороны сотрудников. Это вполне рабочие моменты, но нужно подумать о том, как их предотвратить или свести к минимуму. Для слабых мест нужно просчитать вероятность наступления негативных моментов (сбои работы систем, проникновения на территорию, кражи данных и т.п.) и размер возможного ущерба, который может понести компания.

Далее можно придерживаться несложного пошагового алгоритма

1. В зависимости от слабых мест и угроз, характерных для конкретной сферы деятельности определите цели и задачи системы безопасности. К примеру, для IT-компаний в приоритете защита от утечек информации, если компания реализует смартфоны или ювелирные изделия, потребуется предотвратить возможные вторжения и внутренние кражи.

2. Разработайте «Политику безопасности предприятия». Это основной документ, необходимый для защиты от угроз. В него можно включить:

- описание потенциально опасных ситуаций;

- описание система безопасности компании и её задач;

- методы оценки состояния безопасности;

- материально-техническую базу;

- меры по реализации основных положений концепции безопасности и контроля.

«Политика безопасности» подписывается руководителем компании.

3. Назначьте ответственных или сформируйте отдел. Курировать такие вопросы и заниматься разработкой охранных мероприятий может непосредственно руководитель организации. Если компания небольшая, можно доверить такую работу отдельному сотруднику. Для крупного предприятия целесообразно создать службу безопасности с привлечением обученных специалистов или передать такую функцию на аутсорсинг.

Совет! При разработке стратегии руководствуйтесь принципом рациональной достаточности и адекватности действий. Расходы на обеспечение безопасности не должны превышать сумму возможных потерь в случае возникновения негативных ситуаций.

4. И снова — аудит. Но на этот раз будем проверять на прочность саму систему безопасности. Такие проверки бывают двух видов — внутренние и внешние (таблица 2)

Таблица 2. Особенности аудита службы безопасности

|

Виды аудита |

Цели аудита |

Объекты аудита |

|

Внутренний аудит |

Проводится для выявления и исправления ошибок службы безопасности и защиты от потенциальных рисков, вызванных некомпетентностью работников службы, их недостаточным взаимодействием с другими подразделениями. |

Проверяют:

|

|

Внешний аудит |

Комплекс мер направлен на проверку эффективности реакции на угрозы извне. |

Проверяют:

|

Для проверки службы безопасности можно привлечь сторонних специалистов, в частности, это целесообразно для внешнего аудита. По завершении проверки составляется отчёт. В нём прописываются слабые места службы безопасности, которые необходимо устранить.