Первого ноября в России начал действовать запрет на обход блокировок с помощью VPN. И многие компании, в том числе иностранные, задались вопросом, как быть организациям, использующим технологию для создания корпоративных сетей.

Как рассказали представители Госдумы, в законе имеется оговорка, согласно которой шифрование сетей можно использовать в корпоративных целях. Это означает, что компаниям не придётся тратить значительные суммы и прокладывать частные сети между своими офисами, так как установка VPN-соединения практически (а в некоторых случаях так и есть) бесплатна. Поэтому сегодня мы решили рассмотреть два способа организации VPN-соединения в корпоративной сети и несколько применяемых для этого протоколов: PPTP, L2TP/IPsec, SSTP и OpenVPN.

/ Flickr / Johannes Weber / CC

PPTP

Спецификация PPTP разрабатывалась консорциумом, основанным Microsoft для организации VPN в dial-up. Поэтому PPTP долгое время оставался стандартом для корпоративных сетей. По этой же причине он использует протокол шифрования Microsoft Point-to-Point Encryption (MPPE).

Идет «по умолчанию» на любой VPN-совместимой платформе и легко настраивается без дополнительного программного обеспечения. Еще одно достоинство PPTP — высокое быстродействие. Но к сожалению, PPTP недостаточно безопасен. С момента включения протокола в состав Windows 95 OSR2 в конце девяностых, раскрылись несколько уязвимостей.

Самая серьезная — это возможность неинкапсулированной аутентификации MS-CHAP v2. Этот эксплойт позволил взломать PPTP за два дня. Microsoft «залатали» дыру, перейдя на протокол аутентификации PEAP, но потом сами предложили использовать VPN-протоколы L2TP/IPsec или SSTP. Еще один момент — PPTP-подключения легко заблокировать, потому что протокол работает с одним портом номер 1723 и использует GRE-протокол.

Когда VPN-туннель установлен, PPTP поддерживает два типа передаваемых сообщений: это контрольные сообщения для поддержания и отключения VPN-соединения, а также сами пакеты данных.

L2TP и IPsec

Layer 2 Tunneling Protocol, или L2TP, также представлен практически во всех современных операционных системах и работает со всеми устройствами, способными «воспринимать» VPN.

L2TP не умеет шифровать проходящий через него трафик, поэтому его часто используют в связке с IPsec. Однако это приводит к появлению негативного эффекта — в L2TP/IPsec происходит двойная инкапсуляция данных, что отрицательно сказывается на производительности. Также L2TP использует пятисотый UDP-порт, который легко блокируется файрволом, если вы находитесь за NAT.

L2TP/IPsec умеет работать с шифрами 3DES или AES. Первый уязвим для атак типа meet-in-the-middle и sweet32, поэтому сегодня редко встречается на практике. При работе с AES-шифром о крупных уязвимостях неизвестно, поэтому в теории этот протокол должен быть безопасен (при правильной реализации). Однако Джон Гилмор (John Gilmore), основатель Electronic Frontier Foundation, указал в своем посте, что IPSec мог быть специальным образом ослаблен.

Наиболее серьезная проблема с L2TP/IPsec заключается в том, что многие VPN-сервисы реализуют его недостаточно хорошо. Они используют pre-shared keys (PSK), которые можно загрузить с сайта. PSK нужны для установки соединения, потому даже если данные оказываются скомпрометированы, они остаются под защитой AES. Но атакующий может использовать PSK, чтобы выдать себя за VPN-сервер и затем подслушать зашифрованный трафик (даже инжектировать вредоносный код).

SSTP

Secure Socket Tunneling Protocol, или SSTP, — это VPN-протокол, который разрабатывала компания Microsoft. Он основывается на SSL и впервые запущен в Windows Vista SP1. Сегодня протокол доступен для таких ОС, как RouterOS, Linux, SEIL и Mac OS X, однако основное применение он все равно находит на платформе Windows. SSTP — проприетарный стандарт, принадлежащий Microsoft, и его код недоступен для публичного обозрения.

Сам SSTP не имеет криптографического функционала за исключением одной функции — речь идет о криптографическом связывании (cryptographic binding), защищающем от атаки MITM. Шифрование же данных выполняет SSL. Описание процедуры установления VPN-соединения можно найти на сайте Microsoft.

Тесная интеграция с Windows упрощает работу с протоколом и повышает его стабильность на этой платформе. Однако SSTP использует SSL 3.0, который уязвим для атаки POODLE, что в теории сказывается на защищённости VPN-протокола.

OpenVPN

OpenVPN — это открытый проект, использующий библиотеку Open SSL, TLS и ряд других технологий. Сегодня он является индустриальным стандартом в коммерческих VPN-сервисах и реализуется на любой платформе с помощью стороннего ПО. Многие провайдеры даже предоставляют кастомные клиенты OpenVPN, однако над ядром кода все равно работают разработчики проекта.

Среди достоинств OpenVPN выделяется его настраиваемость. Его можно настроить для работы на любом порте. Это позволяет пересылать трафик через порт 443, чтобы «замаскировать» его под HTTPS, что усложняет блокирование.

Однако гибкость этого VPN-протокола в какой-то степени может считаться недостатком. В частности, это приводит к необходимости скачивать и устанавливать дополнительные файлы конфигураций при использовании стандартного клиента для Windows. Но эта проблема может быть решена за счет использования предварительно настроенных VPN-клиентов, которые реализуют некоторые провайдеры.

Еще одно достоинство протокола — библиотека OpenSSL. Она поддерживает многие криптоалгоритмы — это 3DES, CAST-128, Camelia, AES и Blowfish. Последние два чаще всего используются на практике.

Также плюсом OpenVPN можно считать регулярные аудиты. Последняя проведенная проверка не выявила «дыр», влияющих на безопасность данных пользователей. Тогда были найдены несколько уязвимостей, дающих злоумышленникам возможность проводить DDoS-атаки, но разработчики пропатчили их в версии OpenVPN 2.4.2.

OpenVPN считается одним из самых надёжных VPN-протоколов имеющихся сегодня и широко поддерживается VPN-индустрией. И хотя раньше OpenVPN не работал на мобильных платформах без root-доступа, сегодня есть third-party приложения, которые исправили это «недоразумение».

/ Flickr / Andrew Hart / CC

Типы подключения VPN

В сегодняшнем материале мы поговорим о двух наиболее часто используемых типах подключения к VPN. Речь пойдёт об удаленном доступе к корпоративной сети (remote access) и соединении «точка — точка» (site-to-site)

Удаленный доступ позволяет сотрудникам компании безопасно подключаться к корпоративной сети через интернет. Особенно это важно в том случае, когда сотрудник работает не в офисе и подключается через незащищенные точки доступа, например Wi-Fi в кафе. Для организации этого соединения, устанавливается туннель между клиентом на гаджете пользователя и VPN-шлюзом в сети компании. Шлюз проводит аутентификацию, а затем предоставляет (или ограничивает) доступ к ресурсам сети.

Чтобы защитить соединение чаще всего используются протоколы IPsec или SSL. Также возможно применение протоколов PPTP и L2TP.

/ Wikimedia / Philippe Belet / PD

Site-to-site VPN служит объединения разных локальных сетей. В этом случае устройства пользователей работают без VPN-клиентов — всю работу выполняет шлюз.

Такой тип подключения применяется тогда, когда у компании есть несколько удаленных офисов, которые нужно объединить в одну частную сеть. А также в том случае, если у организации есть партнер, к сети которого требуется подключение. Это позволяет компаниям вместе работать в защищенном общем пространстве.

/ Wikimedia / Philippe Belet / PD

Для защиты соединения «точка – точка» чаще всего используется IPsec. Также применяется вариант операторского MPLS-облака без публичных сетей. В этом случае появляется возможность организовать соединения Layer3 (MPLS IP VPN) или Layer2 (VPLS).

Напоследок хотелось бы отметить, что имеются еще несколько вариантов использования VPN-соединений:

- Установление соединения между двумя серверами в дата-центрах. Полезно в том случае, если по какой-то причине нет возможности наладить безопасный канал с помощью стандартной корпоративной сети.

- Подключение к сервису IaaS.

- Размещение VPN-шлюза в облаке.

Подробнее о них и технологии VPLS мы планируем рассказать в одном из последующих материалов.

P.S. О чем еще мы пишем в нашем корпоративном блоге:

- Как безопасно обмениваться паролями в вашей сети

- Wi-Fi: спрос растет, а возможности ограничены

- 5 проблем NFV

Корпоративная компьютерная сеть – это неотъемлемая составляющая современной компании. При помощи подобных сетей можно безопасно и оперативно передавать и получать необходимые данные. Подобные сети VPN позволяют обеспечивать связь между компьютерами в рамках одной организации, расположенных в пределах одного или различных зданий.

Способы построения корпоративной сети

Подобные сети можно построить несколькими способами. До недавнего времени наиболее популярными оставались системы Local Area Network (LAN), которые объединяли между собой ограниченное количество компьютеров. Они могли гарантировать максимальную скорость обмена файлами и абсолютно безопасность информации, т.к. ее потоки не попадают в общий доступ. Использование подобной структуры абсолютно бесплатно. Недостатком подобной сети является невозможность подключения удаленного пользователя. Достойная альтернатива виртуальной сети — Virtual Private Network (VPN), принцип которых базируется на построении поверх глобальных сетей WAN (Wide Area Network). Коммуникации внутри виртуальной сети проводится посредством базовых каналов с низким доверием, а использование средств шифрования дает возможность гарантировать максимальный уровень безопасности передачи данных.

Именно за счет своей простоты и дешевизны технология набирает все большую популярность.

Неоспоримым их преимуществом является их простота, следовательно, минимальная стоимость построения, возможность подключения большого количества абонентов, которые находятся в различных точках мира и безопасность передачи информации. За счет своей экономичности и гибкости сети VPN активно используются и вытесняют из лидирующих позиций LAN. В это нет ничего удивительного, т.к. по независимым подсчетам, стоимость обслуживания VPN в три раза ниже, чем использование логистических структур, которые построены по технологии LAN.

В чем преимущества и недостатки использования корпоративной сети на базе VPN?

VPN без проблем масштабируется, поэтому станет идеальным решением для компаний, которые имеют большое количество филиалов – подключение нового сотрудника не требует дополнительных затрат на коммуникации. В этой время первоначальная организация виртуальной системы требует минимум финансовых вложений – они сводятся к оплате услуг провайдера интернета. Если говорить о недостатках, то необходимо отметить, что документы проходят через Всемирную паутину, хотя и по зашифрованным каналам. Необходимо позаботится о том, чтобы настройка была выполнена профессионалом, и важные документы не попали третьим лицам. При использовании VPN относительно низкая скорость передачи файлов, если сравнивать с частными аналогами. Но для корпоративной сети, где чаще передаются документы по несколько мегабайт – вполне достаточно.

Архитектура корпоративной сети: варианты построения VPN

Зависимо от конкретных задач и особенностей работы фирмы, Virtual Private Network может быть по различным моделям:

- Intranet – идеальное решение, если нужно объединить несколько филиалов и организаций. Передача данных осуществляется исключительно по открытым каналам. Может использоваться для обычных филиалов компании и для мобильных офисов. Необходимо понимать, что подобный вариант предусматривает установку сервера в каждом подключаемом офисе.

- Remote Access – создание защищенного канала между удаленным пользователем и офисом, который подключается к ресурсам предприятий домашнего ПК при помощи интернета. Такие системы являются максимально простыми в построении, но не такими безопасными, как большинство аналогов. Они используются компаниями, где большое количество удаленных сотрудников.

- Extranet – доступ к информации предоставляется клиенту или другим внешним пользователям. В это время их возможности по использованию системы являются заметно ограниченными. Не предназначенные для абонентов файлы надежно защищают специальные средства шифрования. Идеальный вариант для фирм, где нужно гарантировать клиенту доступ к определенным сведениям.

- Client/Server – такой вариант позволяет обмениваться данными между узлами внутри единого сегмента. Пользуется высоким уровнем популярности в организациях, где нужно в рамках одной сети создать несколько логических сетей. Чтобы защитить трафик от третьих лиц, используется шифрование.

Самыми известными алгоритмами кодирования считаются AES, DES и Triple DES. Беспрецедентную безопасность обеспечивают специальные проколы, которые группируют данные и создают туннель, шифруя данные внутри образного туннеля. Мы подробно рассмотрели виды протоколов в материале «Какие бывают типы VPN, и чем они отличаются?», а сейчас рассмотрим с вами наиболее широко используемые протоколы для корпоративных сетей на базе VPN:

- PPTP (Point-to-Point Tunneling Protocol) – это туннельный протокол, который обеспечивает сохранение подлинности, шифрование и сжатие информации. Корпорация Microsoft предлагает для протокола PPTP применять для шифрования метод MPPE. Помимо этого, информация может передавать в открытом, не зашифрованном виде. Инкапсуляция проводится посредством добавление заголовков IP и GRE.

- L2TP (Layer Two Tunneling Protocol) – этот протокол появился благодаря объединению L2F и PPTP. Может гарантировать максимальную защиту файлов. Шифрование осуществляется посредством протокола 3DES и IPSec. Максимальная безопасность данных гарантирует первым вариантом, но снижается скорость работы сети и повышается нагрузка на центральный процессор.

Подтверждение подлинности нужно для того, чтобы информация дошла к адресату в первоначальном виде. Операция выполняется посредством различных алгоритмов SHA1 и MD5, включая проверку целостности документов и идентификацию объектов. Идентификация проводится посредством традиционных операций введения логина и пароля, а при помощи более надежных и эффективных средств – серверы проверки и сертификаты.

Что необходимо для построения VPN?

Только профессионалы могут создать сеть, которая будет соответствовать всем потребностям предприятия, поэтому первое, что должен сделать потенциальный заказчик – подготовить ТЗ. В большинстве случаев провайдеры могут предоставить все необходимое оборудование на срок действия договора, но если есть желание, заказчику может купить технику и самостоятельно. В этом случае нужно купить стандартное сетевое оборудование и специально предназначенный шлюз Virtual Private Network Gateway. Именно этот шлюз необходим для защиты данных, формирования туннелей, контроля трафика, а в некоторых случаях и централизованного управления.

Выводы

Как видите, корпоративные сети на базе Virtual Private Network (VPN) – это оптимальное решение, которое актуально для компаний различного уровня, которые имеют в своем штате специалистов, работающих удаленно в других городах и странах. Помимо этого, такие системы являются просто незаменимым в организациях, где часто меняются круг лиц с доступом к конфиденциальной информации, есть абоненты, которым нужно предоставлять доступ различного уровня и есть необходимость создавать несколько логических сетей в рамках одной физической структуры. Но помните, что настройка должна осуществляться только профессионалом. Только в этом случае вы сможете гарантировать безопасность и защищенность всех данных.

Если у вас остались вопросы по тому какой сервис выбрать наша редакция подготовила топ 3 лучших VPN-сервиса

ExpressVPN

1 место. Лучшее предложение на рынке VPN Сервисов

- Скидка 49%

- 30 дней бесплатного периода

- Поддержка всех устройств и платформ

NordVPN

2 место в рейтинге VPNside

- Скидка 41%

- 30 дней бесплатного периода

- Поддержка всех устройств и платформ

PureVPN

3 место в рейтинге VPNside

- Скидка 70%

- 30 дней бесплатного периода

- Поддержка всех устройств и платформ

Вы так же можете ознакомиться со списком лучших VPN сервисах: 10 лучших VPN-сервисов на все случаи жизни

Была ли эта статья вам полезна?

5 из 10 пометили это полезным для себя

Данная статья является ознакомительной для понимания общих принципов построения защищеной корпоративной сети и будет интересна руководителям или сотрудникам перед кем стоит задача организовать такой доступ. Мы расскажем о настройке подключения удаленных сотрудников к корпоративной сети организации (client-to-site) используя оборудование фирмы микротик.

Наша ит-компания занимается построением корпоративных сетей для бизнеса. Основная потребность это организовать удаленный доступ сотрудникам к сервисам компании или объединить несколько офисов в единую сеть. Под сервисами мы понимаем: доступ к программам учета организации, ип-телефонию, доступ к общим файлам и т.д.

Варианты vpn сервера на микротике

Существует несколько реализации vpn на оборудовании микротик. Важно понимать какая задача стоит перед вами: объединить два и более офиса в одну сеть или организовать удаленный доступ сотрудникам организации и какие требования есть по безопасности к вашей сети.

Существуют два принципиально разных решения для организации соединений между двумя микротиками и внешними абонентами:

1. Создание туннеля типа site-to-site (сервер-сервер) с помощью протокола EOIP Tunnel. Это самый простой и быстрый способ объединить два офиса организации между собой. Если не использовать шифрование в таком соединение, то получится самый быстрый канал по передачи данных между двумя офисами. Для организации такого канала обмена необходимо чтобы провайдер выделил два «белых» ip-адреса.

2. VPN-соединение типа cliet-to-site (клиент-сервер), типа PPTP, L2TP, SSTP, OpenVPN. Такие соединения используются как для объединения офисов, так и для подключения удаленных сотрудников. Необходим только один белый ip-адрес на стороне сервера.

Существует несколько реализации vpn на оборудовании микротик. Важно понимать какая задача стоит перед вами: объединить два и более офиса в одну сеть или организовать удаленный доступ сотрудникам организации и какие требования есть по безопасности к вашей сети.

Отмечу два принципиально разных решения для организации соединений между двумя микротиками и внешними абонентами:

1. Создание туннеля типа site-to-site с помощью протокола EOIP Tunnel. Это самый простой и быстрый способ объединить два офиса организации между собой. Если не использовать шифрование в таком соединение, то получится самый быстрый канал по передачи данных между двумя офисами. Для организации такого канала обмена необходимо чтобы провайдер выделил два «белых» ip-адреса.

2. VPN соединения типа cliet—to—site (клиент-сервер), типа PPTP, L2TP, SSTP, OpenVPN. Такие соединения используются как для объединения офисов, так и для подключения удаленных сотрудников. Необходим только один белый ip-адрес на стороне сервера.

Если откинуть техническую часть и множество сетевых протоколов которые существуют для реализации виртуальной частной сети — мы получим, что лучше всего использовать на микротике vpn на базе l2tp + ipsec протоколов. Основные причины изложу по пунктам:

- простота и удобство настройки;

- надежное шифрование между абонентами;

- l2tp-протокол поддерживается всеми современными устройствами и системами. Нет необходимости ставить дополнительное программное обеспечение;

- возможность реализовать соединение как по паролю, так и по сертификату записанному на usb-ключ;

- подходит как для объединения офисов, так и для удаленных сотрудников — site-to-site или client-to-site подключения.

Как настроить VPN на оборудовании Микротик

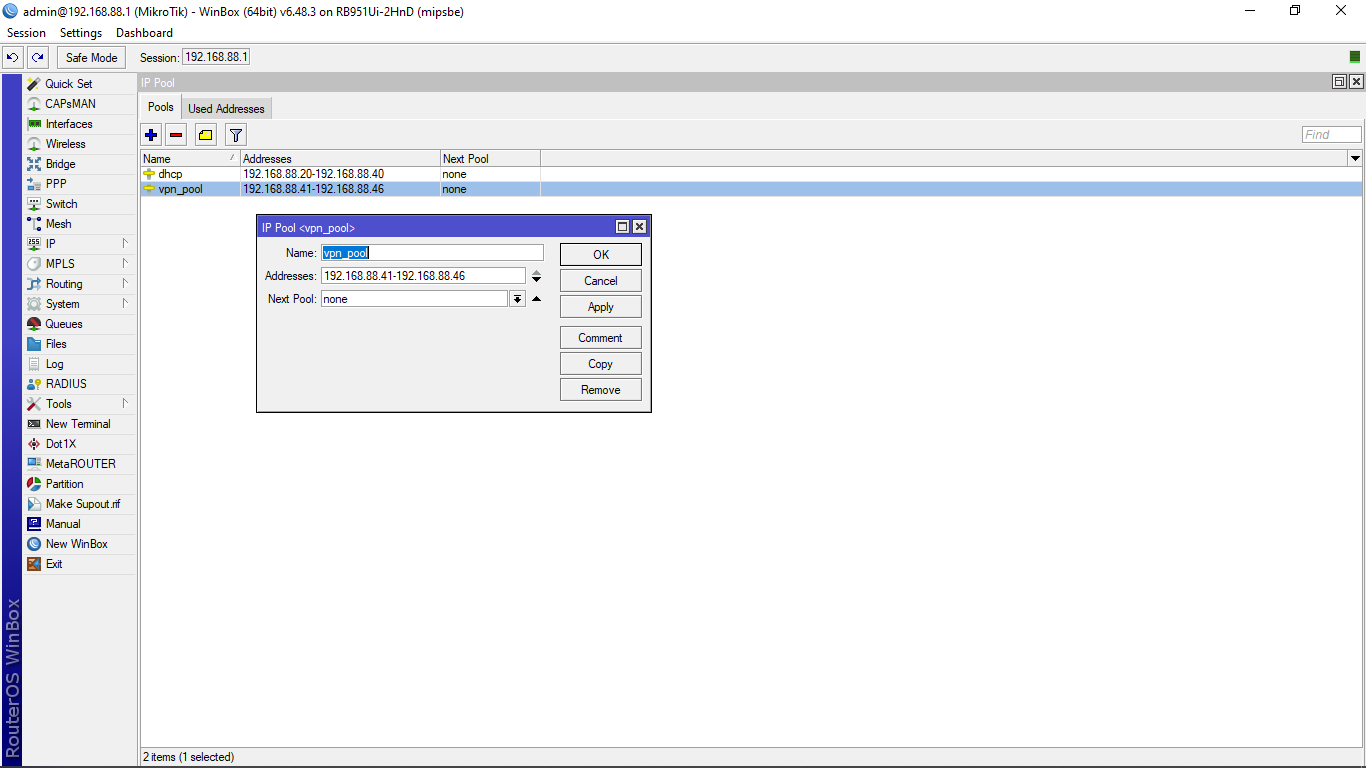

1. Переходим в раздел IP -> Pool и добавляем пул ip-адресов для vpn туннеля.

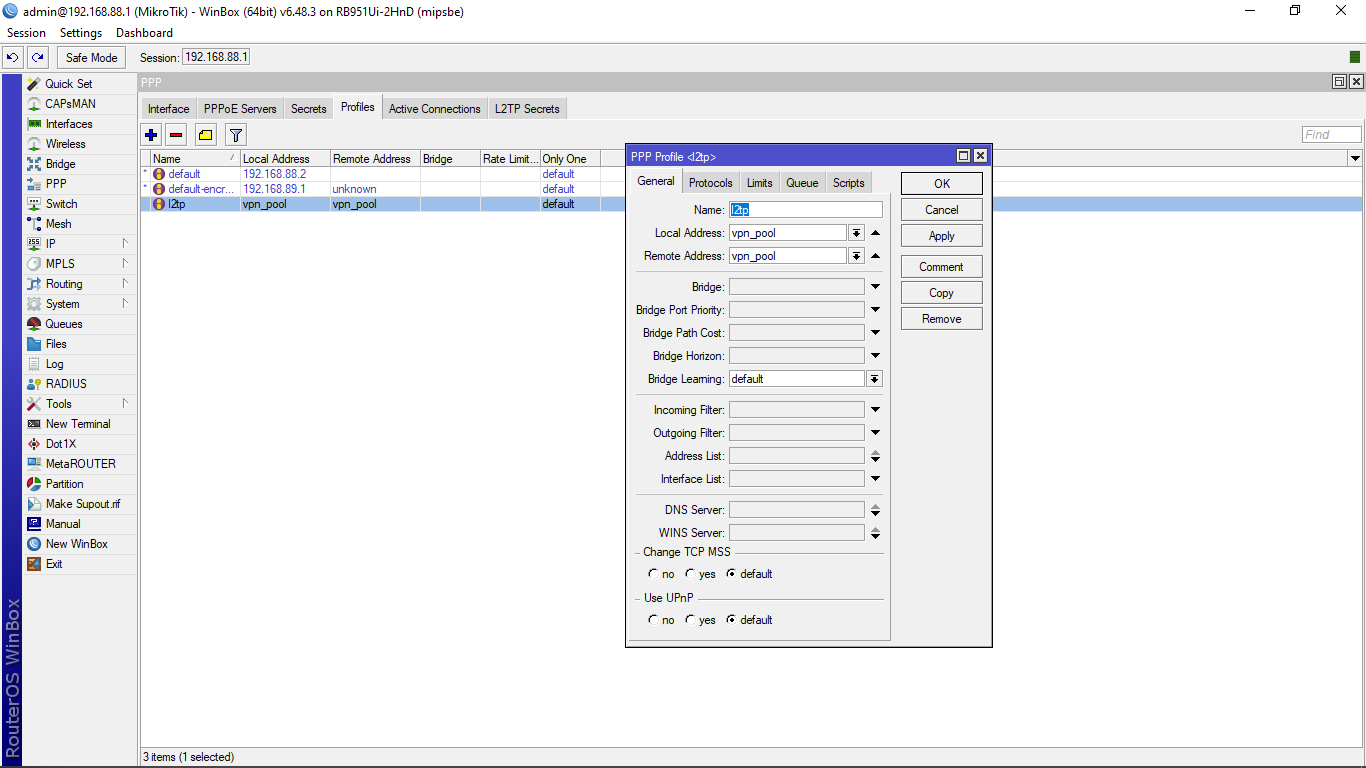

2. Создаем профиль для туннеля в PPP -> Profiles. При подключении к VPN клиенты будут получать те же ip-адреса, что и клиенты внутри локальной сети. На остальных вкладках настройки по умолчанию.

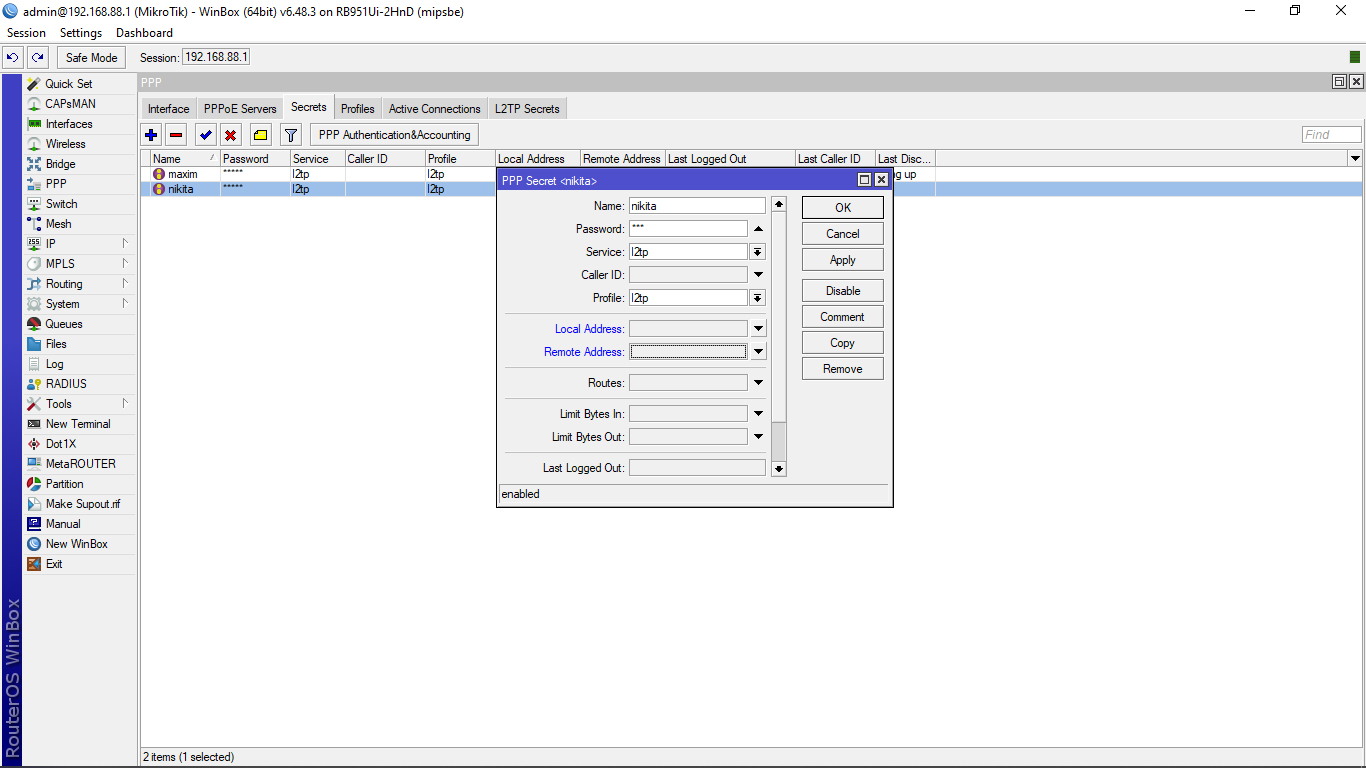

3. Далее создаем пользователей для подключения к сети, для этого переходим в PPP -> Secrets.

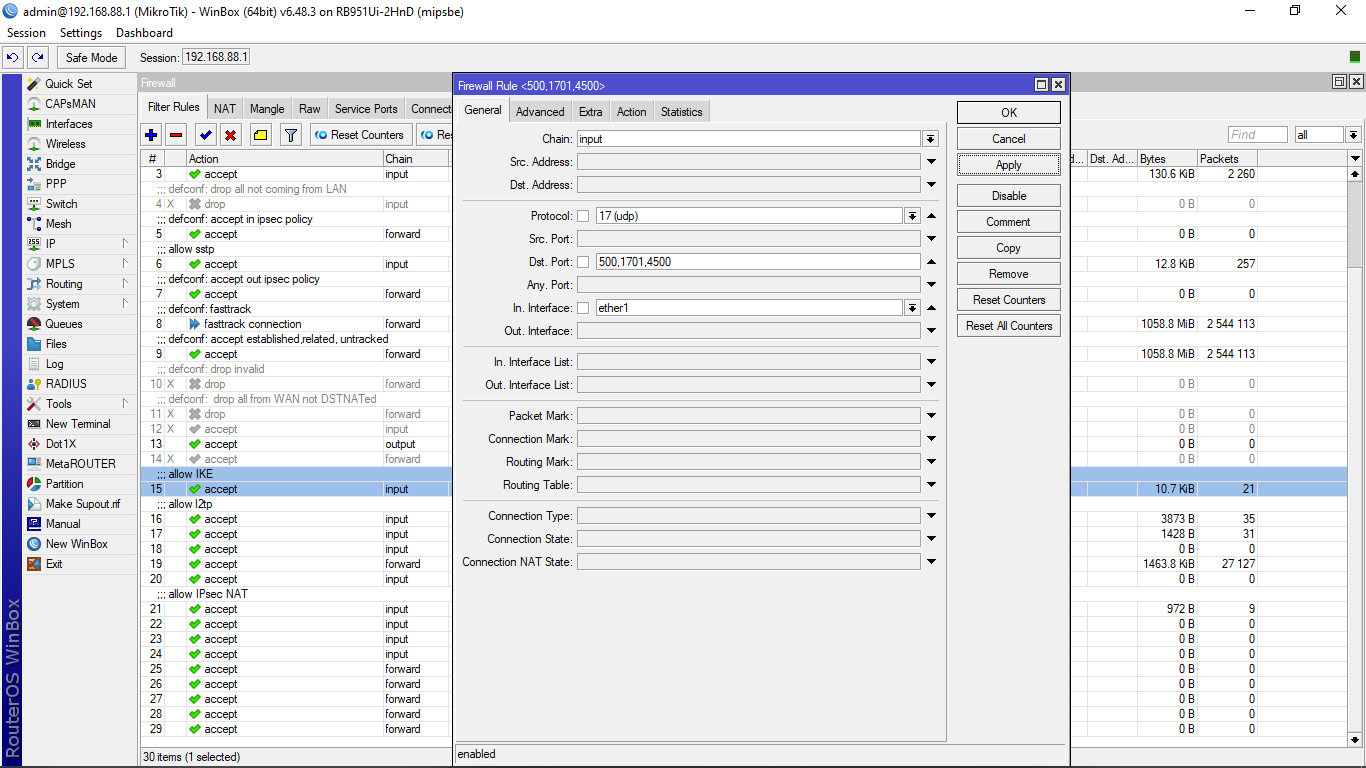

4. Переходим в IP -> Firewall -> Filter Rules, чтобы разрешить подключение к нашему VPN серверу. Создадим разрешающее правило в цепочке input для следующих портов: 500, 1701, 4500 и укажем интерфейс, через который будет проходить соединение.

5. Теперь необходимо запустить l2tp-сервер, для этого переходим в PPP и нажимаем кнопку L2TP Server. Выставляем настройки как указано на слайде 4. Мы используем mschap2 — протокол проверки подлинности соединений между сервером и клиентом без передачи пароля последнего. Здесь мы укажем, что используем IPSEC-протокол (набор протоколов для обеспечения защиты данных, передаваемых по межсетевому протоколу IP.) и ключ шифрования (пароль).

6. Теперь, когда VPN сервер настроен и запущен — создадим для него постоянный интерфейс, чтобы на его основе создавать статические маршруты. Идем в Interfaces и создаем L2tp Server Binding и указываем логин одного из наших пользователей. Идем в IP -> Routes и добавляем маршрут, с помощью которого абоненты локальной сети сервера смогут подключаться к абонентам локальной сети за удаленным роутером через vpn.

1. Добавляем пул ip-адресов для vpn туннеля

2. Создаем профиль для туннеля.

3. Создаем пользователей для подключения к сети.

4. Создадим разрешающее правило для портов на файрволле.

5. Создаем постоянный интерфейс для статической маршрутизации между подсетями.

На этом настройка vpn на базе l2tp + ipsec закончена. Можно переходить к настройкам подключения у клиента (удаленного пользователя).

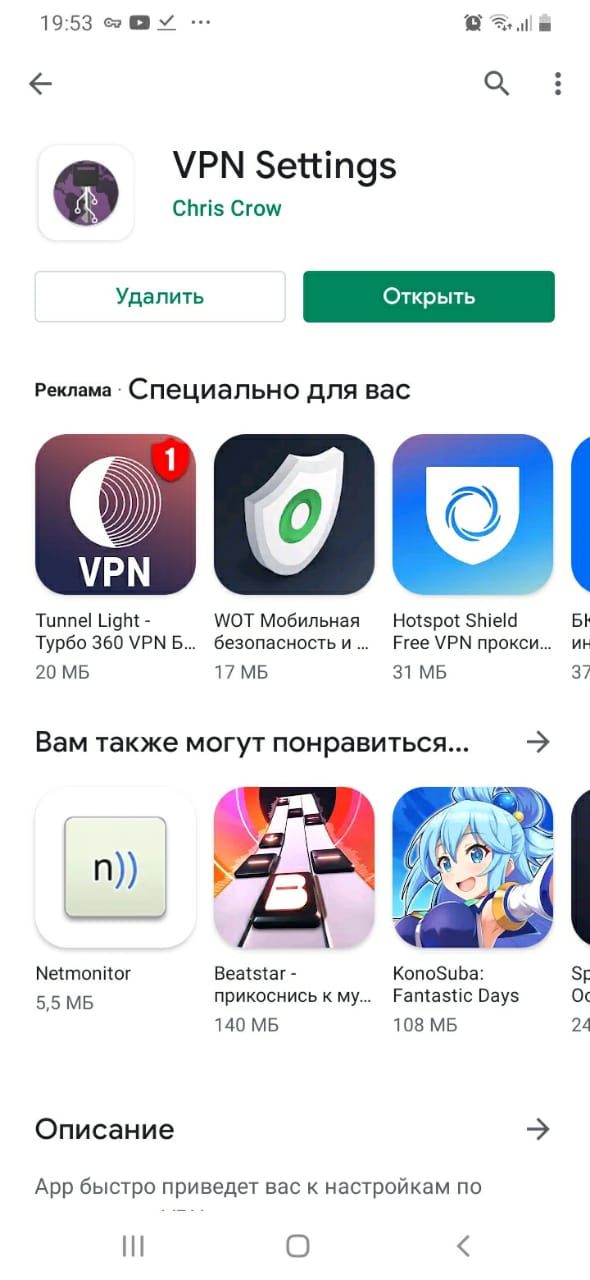

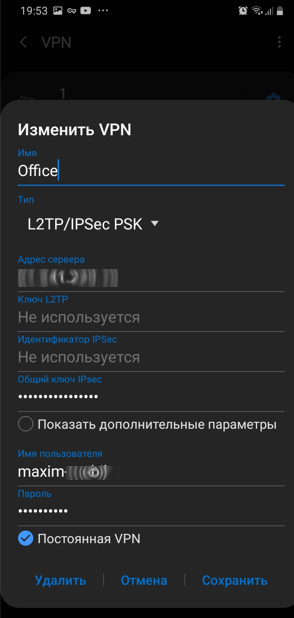

Настройка VPN-соединения на андроиде

Задача: обеспечить постоянное VPN-соединение на смартфоне для подключения к ip-телефонии. Подробнее информация представлена на слайде ниже.

1. Установка приложения на андроид для подключения к офисной vpn/

2. Установка настроек для l2tp-соединения.

3. Подключение к удаленному офису.

Если у вас остались вопросы по реализации удаленого доступа к вашему офису -звоните и мы ответим на Ваши вопросы.

Настало время разобраться с самым безопасным вариантом работы в удаленном режиме, это работа через VPN подключение. Тут уже не будет никаких пробросов портов, мы будем подключаться непосредственно к изолированной сети так, как будто наш компьютер подключен к этой сети физически. В результате чего, мы можем либо использовать нужные ресурсы локальной сети компании, либо подключаться к нашему рабочему месту через Удаленное подключение к рабочему столу.

Хотите получать свежие новости через ВК? Не вопрос, жми по ссылке: IT-Skills | Запишись в ИТ качалку

Технические требования

Все тоже самое, как в первом видео про аппаратный проброс портов, только тут добавляется сервер с установленной операционной системой Windows Server. Конечно, создать VPN сервер можно и другими средствами, но в данном видео речь пойдет именно про поднятие роли VPN сервера в Windows Server.

Аббревиатура VPN (Virtual Private Network) – расшифровывается как виртуальная частная сеть, которая используются для обеспечения защищенного подключения к сети. И подключаться к нашей сети мы будем через VPN подключение.

Как это выглядит на практике?

Рассмотрим схему сети, которую будем использовать в качестве примера для демонстрации работы VPN.

Есть офисная сеть, в которой есть один физический сервер Windows Server 2016, на котором поднят контроллер домена, DNS, DHCP, файловый сервер, а также там крутится виртуальный сервер, поднятый через Hyper-V. Плюс две рабочие станции на Windows 7 и Windows 10.

Собственно, такую сеть мы создавали в процессе прохождения комплексного обучения, несмотря на то, что она виртуальная, она ничем не отличается от функционирования реальной физической сети.

Так вот задача заключается в том, чтобы подключаться к данной сети через интернет и использовать все доступные ресурсы сети безопасно.

Что для этого мы сделаем? Мы поднимем и настроим роль VPN на контроллере домена, создадим VPN подключение на удаленной машине, через которое сможем подключаться к нашей сети удаленно. А далее либо использовать нужные файловые ресурсы, либо подключаться к нужной машине через удаленный рабочий стол.

Т.е. с точки зрения работы, все выглядит так, как будто к вашему компьютеру подключили сетевой кабель из сети компании, так как вам становятся доступны все ресурсы компании, как если бы вы были физически к ней подключены. Если не наложены определенные ограничения настройками системы.

Используя данный способ соединения, вы можете подключаться к вашему рабочему месту безопасно, даже из общедоступных сетей (Wi-Fi сеть торгового центра, кафе и другие) и ваши данные не будут перехвачены, так как они будут зашифрованы.

Устанавливаем роль VPN

Перейдем к практике и для начала нам нужно поднять роль VPN на сервере (Пуск Диспетчер серверов Управление Добавить роли и компоненты Далее Далее Далее Удаленный доступ Далее Далее DirectAccesss и VPN Добавить компоненты Далее Далее Установить)

Так как у меня роль Маршрутизации уже установлена, я её добавлял при подключении офисной сети к Интернет, то мне добавлять этот компонент не нужно.

Настройка VPN сервера

Выполним настройку службы удаленного доступа (Средства Маршрутизация и удаленный доступ Выбираем наш сервер ПКМ Свойства Общие Галочку: IPv4-сервер удаленного доступа IPv4 Протокол DHCP если у вас в сети его нет, то Статический полу адресов: 192.168.0.10-192.168.0.20 Если есть то, Протокол DHCP Адаптер, выбираем сеть, в которой крутится DHCP сервер Безопасность Разрешить пользовательские политики IPSec для L2TP и IKEVv2-подключения Вводим ключ безопасности Применить Перезапускаем службу Маршрутизации и удаленного доступа Диспетчер задач Службы Маршрутизация и удаленный доступ Перезапустить)

Проверить правила в файерволе

Настройка доступа для пользователей

Предоставляем доступ пользователям для подключения (Диспетчер серверов Пользователи и компьютеры Active Directory Users Главный бухгалтер Входящие звонки Права доступа к сети: Разрешить доступ)

Настройка VPN подключения

Выясняем какой у нас IP адрес на сервере, он опять же должен быть «белый» 192.168.1.167

Проверим, что этот IP-адрес вообще пингуется (cmd ping 192.168.1.167)

Настраиваем VPN подключение на клиентском компьютере (Центр управления сетями и общим доступом Создание и настройка нового подключения Подключение к рабочему месту Использовать мое подключение к интернету (VPN) IP адрес Свойства подключения Безопасность Протокол L2TP Дополнительные параметры Для проверки подлинности использовать общей ключ вводим ключ Шифрование данных Обязательное, отключить если нет шифрования)

Чтобы на клиенте не пропадал интернет при подключении к VPN, переходим в (Свойства сетевого VPN подключения Сеть IPv4 Свойства Дополнительно Использовать основной шлюз в удаленной сети Убираем галочку ОК)

Подключаемся к виртуальной сети

У меня выдается сообщение «Клиент удаленного доступа попытался подключится через порт, зарезервированный только для маршрутизаторов», так как я сначала настроил роль маршрутизации, так что нужно кое-что подправить на сервера (Диспетчер сервера Маршрутизация и удаленный доступ Порты ПКМ L2TP Настроить Подключение удаленного доступа (только входящие) ОК)

Выбираем VPN подключение (Подключиться Вводим имя пользователи и пароль)

Проверка работоспособности

Для проверки можем подключиться к нашему виртуальному серверу через IP адрес, открыть общий доступ к какой-нибудь папке и проверить работу локальной сети.

Для подключения к удаленному рабочему столу, нужно указать его IP адрес и ввести учетные данные пользователя, под которым работает сотрудник.

The ability to work remotely is one of the perks that many businesses offer employees to help sweeten the deal. The recent coronavirus outbreak has only exacerbated that, leading many more organizations to allow their employees to work remotely. While this is good news for employees, it could end up causing a great deal of disruption to organizations that aren’t prepared and one way to do so is to look into remote access VPN solutions.

In an effort to help ease this transition, a number of tech companies, including Google, Microsoft, LogMeIn, Cisco and others, have begun offering free or upgraded access to their online collaboration tools.

While having access to better video conferencing solutions and online collaboration tools is good start (with the likes of Google, Microsoft, LogMeIn, Cisco and others, beginning to offer free or upgraded access to their tools), there’s also the need for employees to stay secure while working remotely. Besides installing antivirus software on your computer, using a Virtual Private Network (VPN) can add an additional layer of security that helps protect you online.

- Our guide to the very best business VPNs

- Top VPN brands join security initiative

- Ethics and VPN: the industry needs to aim higher

While VPNs have grown increasingly popular among users looking to protect their data and privacy online, using the right type of VPN can make all the difference when working remotely. In this article, we’ll be taking a closer look at remote access VPNs, who offers them (like Perimeter 81 (opens in new tab), our top ranked business VPN) and the benefits they can bring to organizations looking to mobilize a remote workforce quickly.

What is a remote access VPN?

Businesses use remote access VPNs to establish a secure connection between their network and the devices used by remote workers. Once connected, employees are able to access the resources on the network just as if their devices were physically plugged in at the office.

A remote access VPN works by creating a virtual tunnel between an employee’s device and the company’s network. This tunnel goes through the public internet but the data sent back and forth through it is protected by encryption and security protocols to help keep it private and secure.

The two main components of this type of VPN are a network access server (often called a NAS but not to be confused with network-attached storage) and VPN client software.

A network access server could be a dedicated server or it might be a software application running on a shared server. Users connect to the NAS over the internet in order to use a remote access VPN. In order to sign in to the VPN, the NAS requires that users provide valid credentials. To authenticate these credentials, the NAS uses either its own authentication process or a separate authentication server running on the network.

Users must also install client software on their devices to establish and maintain a connection to the VPN. Today most operating systems ship with built-in software which can connect to a remote access VPN, though some VPN services may require users to install a specific application instead. The client software sets up the tunnelled connection to the NAS and manages the encryption required to keep the connection secure.

How would a remote access VPN be useful to me and my business?

Using a remote access VPN provides several advantages for businesses. The most important benefit though is data security. When an offsite employee sends data through a VPN, it is encrypted, so even if a hacker is able to intercept that data, they won’t be able to use it. This is particularly important if an employee accesses their companies’ network using public Wi-Fi while traveling because traffic sent over these networks is usually not encrypted.

Another advantage of remote access VPNs is that they provide companies with an affordable way to secure data sent by offsite employees. The initial investment needed to set up a remote access VPN is minimal and they can easily be scaled as a company grows and this is especially true if a VPN service provider is used.

Since remote access VPNs are affordable and secure, organizations can feel more comfortable with letting their employees work from home or while traveling. Employees who can work where and when they want also tend to be happier as well as more productive.

Which VPN providers offer remote access VPNs?

If you’re in the market for a remote access VPN, you may find it difficult to determine which providers offer them. From our own research, we found that many of the other providers on our list of the best business VPN services offer remote access VPNs.

Take Perimeter 81 (opens in new tab) (#1 in that list) by way of an example. It’s worked to build in super easy single-click access to remote in to local networks and cloud-based resources while its unified cloud management platform seeks to make it easy for IT to manage networks and permissions from remote locations. Unlike more consumer-focused VPNs you’ll have better luck finding a remote access VPN if you narrow down your search to business VPNs.

However, it is still recommended that you check with any providers you’re interested in to ensure that they do in fact offer remote access VPN services. Or head to the Perimeter 81 website (opens in new tab) to discover more about what its remote access VPN can offer you and your business.

Site-to-site VPN vs remote access VPN

A site-to-site VPN and a remote access VPN both offer similar benefits but they actually have different use cases.

A site-to-site VPN uses a secure gateway to connect a network at one location to one or more networks at another location. This type of VPN doesn’t require each device at the end location to have a VPN client installed because the gateway handles the traffic. A site-to-site VPN allows companies with multiple locations to use their resources more efficiently by allowing one location to share the resources of another through the encrypted VPN channel. For instance, a field office can connect directly to a company’s headquarters to allow employees to access the resources there and vice versa.

Instead of connecting whole locations through gateways, a remote access VPN connects individual computers or devices to a private network. With this type of VPN, every device needs to have the VPN client app installed.

Remote access VPNs use the public internet to provide remote users secure access to their company’s network. The main gateway then requires each device to authenticate a user’s identity to join.

Whether your company decides to opt for a remote access VPN or a site-to-site VPN depends on how many offices you have, though you can certainly use both types of VPN at the same time if you want to.

- Also check out our complete list of the best VPN services

Sign up to the TechRadar Pro newsletter to get all the top news, opinion, features and guidance your business needs to succeed!

Безопасный удаленный доступ к сервисам в локальной сети.

VPN (англ. Virtual Private Network, «виртуальная частная сеть») — обобщённое название технологий, позволяющих обеспечить одно или несколько сетевых соединений (логическую сеть) поверх другой сети (например Интернет).

Википедия

Наиболее популярные решения с открытым исходным кодом для построения виртуальных частных сетей — «OpenVPN» и «IPSec». В релиз ядра Linux 5.6, который состоялся 30 марта 2020 года, вошла еще одна реализация технологии VPN — «WireGuard». Это молодой набирающий популярность проект.

Основные преимущества «WireGuard»:

- Высокая производительность (бенчмарки можно посмотреть тут)

- Простая настройка

- Современная криптография

- Качественный код

В этой инструкции мы настроим VPN-туннель в локальную сеть с помощью «WireGuard» и обеспечим доступ из интернета к узлам LAN с различных устройств.

Адресация в LAN — 192.168.100.0/24, VPN-сети назначим диапазон 10.0.0.0/24.

Настройка сервера

Для размещения сервера потребуется VPS. При выборе необходимо обратить внимание на технологию виртуализации: предпочтительно KVM, можно XEN, а вот OpenVZ следует избегать. Дело в том, что в WireGuard реализован как модуль ядра, а в OpenVZ ядро очень старое. Я буду использовать самый дешевый виртуальный сервер c операционной системой Ubuntu 20.04 (KVM 512 МБ RAM 20 ГБ SSD 1 CPU — такая конфигурация вполне подойдет).

Залогинимся на сервер с правами пользователя root и выполним следующие команды:

# устанавливаем Wireguard

apt update && apt upgrade

apt install wireguard

# разрешаем проброс пакетов

echo «net.ipv4.ip_forward=1» >> /etc/sysctl.conf

sysctl -p

# генерируем ключи для сервера:

wg genkey | tee /etc/wireguard/privatekey | wg pubkey | tee /etc/wireguard/publickey

Создадим конфигурационный файл /etc/wireguard/wg0.conf со следующим содержимым:

[Interface]

Address = 10.0.0.1/24

PostUp = iptables -A FORWARD -i %i -j ACCEPT; iptables -t nat -A POSTROUTING -o eth0 -j MASQUERADE

PostDown = iptables -D FORWARD -i %i -j ACCEPT; iptables -t nat -D POSTROUTING -o eth0 -j MASQUERADE

ListenPort = 51820

PrivateKey = <SERVER_PRIVATE_KEY>

Параметры PostUp/PostDown содержат правила iptables, которые будут применены при запуске/остановке сервиса. Обратите внимание на название сетевого интерфейса — оно должно соответствовать общедоступному сетевому адаптеру, в моем случае это eth0. Вывести список адаптеров можно командой:

ip a

Выберите из списка тот, которому соответствует внешний IP-адрес. <SERVER_PRIVATE_KEY> — заменяем содержимым файла /etc/wireguard/privatekey.

Запустим VPN-сервис и добавим его в автозагрузку:

Убедимся, что служба запустилась корректно:

[email protected]:/etc/wireguard# wg show wg0

interface: wg0

public key: <SERVER_PUBLIC_KEY>

private key: (hidden)

listening port: 51820

Настройка клиента в LAN

Если ваш роутер поддерживает WireGuard (Zyxel KeeneticOS >=3.3, Mikrotik RouterOS >=7.1beta2, OpenWRT) — можно настроить VPN-клиент прямо на нем. Я буду использовать для этой цели сервер Ubuntu 20.04 (локальный адрес 192.168.100.7).

Первый этап настройки аналогичен конфигурации серверной части. Выполняем с правами root-пользователя:

# устанавливаем WireGuard

apt update && apt upgrade

apt install wireguard

# разрешаем проброс пакетов

echo «net.ipv4.ip_forward=1» >> /etc/sysctl.conf

sysctl -p

# генерируем ключи для клиента

wg genkey | tee /etc/wireguard/privatekey | wg pubkey | tee /etc/wireguard/publickey

Редактируем /etc/wireguard/wg0.conf:

[Interface]

PrivateKey = <PEER_LAN_PRIVATE_KEY>

Address = 10.0.0.2/32

PostUp = iptables -A FORWARD -i %i -j ACCEPT; iptables -t nat -A POSTROUTING -o wlp2s0 -j MASQUERADE

PostDown = iptables -D FORWARD -i %i -j ACCEPT; iptables -t nat -D POSTROUTING -o wlp2s0 -j MASQUERADE

[Peer]

PublicKey = <SERVER_PUBLIC_KEY>

Endpoint = <SERVER_IP>:51820

AllowedIPs = 10.0.0.0/24

PersistentKeepalive = 20

<PEER_LAN_PRIVATE_KEY> — заменяем содержимым /etc/wireguard/privatekey, <SERVER_PUBLIC_KEY> — /etc/wireguard/publickey с сервера, <SERVER_IP> — внешний IP-адрес сервера. Правила iptables в PostUp/PostDown необходимы для того, чтобы наш клиент выступал в роли шлюза в LAN. Указываем в правилах тот сетевой интерфейс, на который назначен локальный адрес (192.168.100.7, в моем случае это wlp2s0). Уточните его путем исполнения команды:

ip a

В параметре AllowedIPs задаются адреса, маршрутизация к которым будет осуществляться через VPN-интерфейс. В поле PersistentKeepalive — периодичность проверки доступности соединения в секундах. Запускаем службу и добавляем в автозагрузку:

На сервере добавляем в файл /etc/wireguard/wg0.conf блок:

…

[Peer]

# PEER_LAN

PublicKey = <PEER_LAN_PUBLIC_KEY>

AllowedIPs = 10.0.0.2/32, 192.168.100.0/24

Где <PEER_LAN_PUBLIC_KEY> — /etc/wireguard/publickey клиента. Перезапустим службу и убедимся, что все настроено корректно:

systemctl restart [email protected]

[email protected]:/etc/wireguard# wg show wg0

interface: wg0

public key: <SERVER_PUBLIC_KEY>

private key: (hidden)

listening port: 51820

peer: <CLIENT_PUBLIC_KEY>

endpoint: <CLIENT_IP>:42946

allowed ips: 10.0.0.2/32, 192.168.100.0/24

latest handshake: 2 minutes, 8 seconds ago

transfer: 3.24 KiB received, 828 B sent

[email protected]:/etc/wireguard# ping -c 3 10.0.0.2

PING 10.0.0.2 (10.0.0.2) 56(84) bytes of data.

64 bytes from 10.0.0.2: icmp_seq=1 ttl=64 time=31.1 ms

64 bytes from 10.0.0.2: icmp_seq=2 ttl=64 time=120 ms

64 bytes from 10.0.0.2: icmp_seq=3 ttl=64 time=40.9 ms

— 10.0.0.2 ping statistics —

3 packets transmitted, 3 received, 0% packet loss, time 2002ms

rtt min/avg/max/mdev = 31.093/63.987/119.950/39.774 ms

[email protected]:/etc/wireguard# ping -c 3 192.168.100.5

PING 192.168.100.5 (192.168.100.5) 56(84) bytes of data.

64 bytes from 192.168.100.5: icmp_seq=1 ttl=63 time=31.8 ms

64 bytes from 192.168.100.5: icmp_seq=2 ttl=63 time=119 ms

64 bytes from 192.168.100.5: icmp_seq=3 ttl=63 time=40.0 ms

— 192.168.100.5 ping statistics —

3 packets transmitted, 3 received, 0% packet loss, time 2002ms

rtt min/avg/max/mdev = 31.834/63.573/118.915/39.273 ms

Проверим теперь с клиента:

[email protected]:/etc/wireguard# wg show wg0

interface: wg0

public key: <CLIENT_PUBLIC_KEY>

private key: (hidden)

listening port: 42946

peer: <SERVER_PUBLIC_KEY>

endpoint: <SERVER_IP>:51820

allowed ips: 10.0.0.0/24

latest handshake: 8 seconds ago

transfer: 21.34 KiB received, 83.03 KiB sent

persistent keepalive: every 21 seconds

[email protected]:/etc/wireguard# ping -c 3 10.0.0.1

PING 10.0.0.1 (10.0.0.1) 56(84) bytes of data.

64 bytes from 10.0.0.1: icmp_seq=1 ttl=64 time=32.0 ms

64 bytes from 10.0.0.1: icmp_seq=2 ttl=64 time=32.6 ms

64 bytes from 10.0.0.1: icmp_seq=3 ttl=64 time=32.2 ms

— 10.0.0.1 ping statistics —

3 packets transmitted, 3 received, 0% packet loss, time 5ms

rtt min/avg/max/mdev = 32.013/32.265/32.586/0.316 ms

Настройка удаленных клиентов

Сборки WireGuard доступны для основных платформ: Linux, Windows, Mac, Android, FreeBSD, OpenWRT и др. Рассмотрим настройку VPN-клиента на десктопах под управлением Linux и Windows, а так же на Android-смартфоне.

Удаленный Linux клиент

На клиенте выполняем с правами root:

# устанавливаем Wireguard

apt update && apt upgrade

apt install wireguard

# генерируем ключи

wg genkey | tee /etc/wireguard/peer_1_privatekey | wg pubkey | tee /etc/wireguard/peer_1_publickey

Конфигурационный файл /etc/wireguard/wg0.conf:

[Interface]

PrivateKey = <PEER_1_PRIVATE_KEY>

Address = 10.0.0.3/32

DNS = 8.8.8.8

[Peer]

PublicKey = <SERVER_PUBLIC_KEY>

Endpoint = <SERVER_IP>:51820

AllowedIPs = 0.0.0.0/0

# AllowedIPs = 10.0.0.0/24, 192.168.100.0/24

PersistentKeepalive = 20

<PEER_1_PRIVATE_KEY> — заменяем содержимым /etc/wireguard/peer_1_privatekey, <SERVER_PUBLIC_KEY> — /etc/wireguard/publickey с сервера.

Обратите внимание на строку «AllowedIPs = 0.0.0.0/0» — в данной конфигурации весь трафик будет маршрутизироваться через VPN-адаптер. Это может понадобиться для сокрытия реального IP при работе в интернет или для защиты трафика при подключении к недоверенным сетям (например публичные Wi-Fi точки доступа). В этом случае указываем «DNS = 8.8.8.8» (8.8.8.8 — DNS-сервер Google), чтобы DNS-запросы выполнялись через защищенное VPN-соединение.

Если VPN-туннель необходим только для доступа к LAN 192.168.100.0/24 — убираем строчку «DNS = 8.8.8.8» и в параметре AllowedIPs меняем «0.0.0.0/0» на «10.0.0.0/24, 192.168.100.0/24».

# запускаем службу

wg-quick up wg0

# добавляем в автозапуск

systemctl enable [email protected]

На сервере в конфигурационный файл /etc/wireguard/wg0.conf добавляем блок:

…

[Peer]

PublicKey = <PEER_1_PUBLIC_KEY>

AllowedIPs = 10.0.0.3/32

Где <PEER_1_PUBLIC_KEY> — содержимое файла /etc/wireguard/peer_1_publickey клиента и перезапускаем службу:

Возвращаемся на клиент и проверяем доступность узлов в LAN через VPN-туннель:

[email protected]:/etc/wireguard# wg show wg0

interface: wg0

public key: <PEER_1_PUBLIC_KEY>

private key: (hidden)

listening port: 34022

peer: <SERVER_PUBLIC_KEY>

endpoint: <SERVER_IP>:51820

allowed ips: 10.0.0.0/24, 192.168.100.0/24

latest handshake: 44 seconds ago

transfer: 6.91 KiB received, 8.96 KiB sent

persistent keepalive: every 20 seconds

[email protected]:/etc/wireguard# ping -c 3 192.168.100.5

PING 192.168.100.5 (192.168.100.5) 56(84) bytes of data.

64 bytes from 192.168.100.5: icmp_seq=1 ttl=62 time=66.3 ms

64 bytes from 192.168.100.5: icmp_seq=2 ttl=62 time=65.7 ms

64 bytes from 192.168.100.5: icmp_seq=3 ttl=62 time=67.2 ms

— 192.168.100.5 ping statistics —

3 packets transmitted, 3 received, 0% packet loss, time 2003ms

rtt min/avg/max/mdev = 65.748/66.387/67.157/0.582 ms

Удаленный Windows клиент

На сервере сгенерируем ключи для Windows-клиента:

wg genkey | tee /etc/wireguard/peer_2_windows_privatekey | wg pubkey | tee /etc/wireguard/peer_2_windows_publickey

Добавим блок Peer в файл /etc/wireguard/wg0.conf:

…

[Peer]

PublicKey = <PEER_2_PUBLIC_KEY>

AllowedIPs = 10.0.0.4/32

Перезапустим сервер:

Конфигурационный файл windows.conf:

[Interface]

PrivateKey = <PEER_2_PRIVATE_KEY>

Address = 10.0.0.4/32

[Peer]

PublicKey = <SERVER_PUBLIC_KEY>

Endpoint = <SERVER_IP>:51820

AllowedIPs = 10.0.0.0/24, 192.168.100.0/24

PersistentKeepalive = 20

В приложении WireGuard открываем конфигурационный файл и нажимаем кнопку «подключение».

Конфигурационные файлы можно генерировать и на клиентах, а после отправлять открытые части ключей на сервер.

Удаленный Android клиент

Приложение для Android доступно в Google Play.

Генерируем ключи для клиента и добавляем Peer в конфигурационный файл сервера.

wg genkey | tee /etc/wireguard/peer_3_android_privatekey | wg pubkey | tee /etc/wireguard/peer_3_android_publickey

/etc/wireguard/wg0.conf:

…

[Peer]

PublicKey = <PEER_3_PUBLIC_KEY>

AllowedIPs = 10.0.0.5/32

Не забываем перезапускать сервер после каждого изменения конфигурации:

Создадим конфигурационный файл для Android клиента mobile.conf:

[Interface]

PrivateKey = <PEER_3_PRIVATE_KEY>

Address = 10.0.0.5/32

[Peer]

PublicKey = <SERVER_PUBLIC_KEY>

Endpoint = <SERVER_IP>:51820

AllowedIPs = 10.0.0.0/24, 192.168.100.0/24

PersistentKeepalive = 20

Устанавливаем пакет qrencode:

sudo apt install qrencode

И генерируем QR-код с конфигурацией для PEER_3:

В Android-приложении выбираем пункт меню «сканировать QR-код»:

И подключаемся к VPN-туннелю:

Распространенные проблемы

1. Соединение не устанавливается, «0 B received»

wg show wg0

interface: wg0

public key: <CLIENT_PRIVATE_KEY>

private key: (hidden)

listening port: 42658

peer: <SERVER_PUBLIC_KEY>

endpoint: 80.249.145.4:51821

allowed ips: 10.0.0.0/24

transfer: 0 B received, 1.16 KiB sent

persistent keepalive: every 20 second

Возможные причины и решения:

- Сетевое соединение блокируется межсетевым экраном — проверьте настройки iptables на сервере и Linux клиентах, брандмауэра Windows, межсетевого экрана маршрутизатора;

- UDP трафик блокируется интернет провайдером — WireGuard не поддерживает TCP, в этом случае стоит рассмотреть альтернативные решения, например openVPN в режиме TCP (либо туннелировать UDP, что не всегда целесообразно);

- Ошибка в IP-адресе или PORT сервера — проверьте значение параметра «Endpoint» в конфигурационном файле;

- Ошибка в ключах — проверьте ключи, в конфигурации сервера — открытые части ключей клиентов и приватная часть ключа сервера, в конфигурации клиентов — открытая часть ключа сервера, приватная часть ключа клиента.

2. При указании параметра DNS возникает ошибка «resolvconf: command not found»

[email protected]:/etc/wireguard# wg-quick up wg0

[#] ip link add wg0 type wireguard

[#] wg setconf wg0 /dev/fd/63

[#] ip -4 address add 10.0.0.2/32 dev wg0

[#] ip link set mtu 1420 up dev wg0

[#] resolvconf -a wg0 -m 0 -x

/usr/bin/wg-quick: line 32: resolvconf: command not found

[#] ip link delete dev wg0

Установите пакет openresolv:

apt install openresolv

WireGuard — оптимальное решение для организации удаленного доступа к сетям малых офисов и домашним сетям. Он прост в настройке, работает на всех распространенных платформах и обладает хорошей производительностью.

VPN — это не только возможность получить доступ к заблокированным ресурсам, но и технология, позволяющая повысить свою безопасность и конфиденциальность в интернете. Сегодня мы рассмотрим подключение VPN-соединения в Windows 10.

- 2 Как подключить VPN в Windows 10

2.1 Выбор сервера

- 3.1 Как подключиться к VPN

3.1.1 Настраиваем автоматическое подключение

Настройка через Панель управления

На Windows XP, Vista и более поздних версиях ОС создавать и подключаться к ВПН сети можно встроенным ПО. Рассмотрим поэтапно такое подключение:

- Вначале нужно перейти в «Центр управления сетями и общим доступом». Используйте поиск программ или перейдите через значок сети. Также можно использовать сочетание клавиш Win + R и ввести в строку control /name Microsoft.NetworkAndSharingCenter

- Нажмите на пункт «Настройка нового подключения или сети».

- Нажимайте на третий пункт «Подключение к рабочему месту».

- Теперь перед пользователем появится окно с выбором способа, как подключиться к серверу. Если в дальнейшем планируется использовать VPN-подключение для Windows 7 из удаленного места, например, из дома или кафе, то нужно создать защищенную сеть, проходящую через Интернет. Если же компьютер используется только на рабочем месте в локальной сети, то выбирайте второй пункт без Интернета. Для соединения потребуется подключать все устройства через LAN-кабели (оптоволоконные или телефонные). Лучше на Windows 7 и других ОС создавать частную защищенную сеть (VPN) с подключением через Интернет, это удобнее и практичнее в использовании.

- Теперь Windows XP, 7 и т. п. потребует от пользователя данные для соединения с сервером. Для этого нужно узнать IP или домен сервера у поставщика услуг. Их вписывают в первую строку. Вторая графа является названием для данного соединения, можно выбрать любое значение.

- Последним действием нужно указать данные для доступа к сети. Имя пользователя и пароль также выдается поставщиком src=»https://ustanovkaos.ru/wp-content/uploads/2017/02/06-imya-polzovatelya-i-parol.jpg» class=»aligncenter» width=»470″ height=»345″[/img]

- Далее производится подключение согласно введенным данным. На этом этапе может возникнуть ряд проблем и ошибок, вызванных неправильной работой или настройкой Виндовс. Об их исправлении будет описано позже.

Если удаленный VPN-сервер получит верные данные, то в течение нескольких минут компьютер подключится к новой частной сети. В дальнейшем не нужно каждый раз настраивать подключение, оно будет находиться в разделе быстрого выбора подключения.

Видео по теме

Виртуальная частная сеть (VPN) — это сетевая настройка, которая позволяет вам подключаться к частной сети.

Существует две основные причины использования VPN:

- Доступ к частной сети. Часто компания или организация поддерживает частную сеть с большим количеством внутренних серверов и файлов, к которым можно получить доступ только с компьютера компании в том же здании. VPN позволяет получить доступ к этим серверам и файлам с вашего домашнего компьютера или другого удаленного компьютера.

- Передача данных через частную сеть. Когда вы подключаетесь к VPN, вы фактически подключаетесь к определенному компьютеру в частной сети, который имеет открытый интерфейс. После подключения вся ваша интернет-активность проходит через этот компьютер, поэтому веб-службы рассматривают вас как этот компьютер вместо вашего домашнего компьютера.

Как настроить VPN в Windows 10?

- В этом примере мы будем настраивать VPN в Windows 10 с помощью частной VPN-сети Private Internet Access. Это, по сути, тот же процесс для любого другого VPN-соединения. К счастью, Windows 10 имеет встроенные настройки VPN, которые упрощают этот процесс.

- Еще один важным момент перед настройкой VPN: вам следует ознакомиться с основными в настоящее время протоколами VPN и определить какой из них подходит для вас. В этой статье будет рассмотрено процесс настройки самого популярного протокола L2TP. Избегайте PPTP любой ценой, потому что это небезопасно.

Настройка L2TP VPN в Windows 10

- В меню «Пуск» найдите VPNи выберите «Изменить виртуальные частные сети» (VPN). На странице VPN нажмите «Добавить» подключение VPN. Для поставщика VPN выберите Windows (встроенный).

- В поле «Имя подключения» введите имя для этого профиля VPN. Например, «Work VPN» или другое.

- Для имени или адреса сервера введите имя хоста или IP-адрес VPN-сервера. Эту информацию вы можете получить от ИТ-отдела или поставщика услуг. Например, список серверов Private Internet Access содержит имена хостов.

- Для типа VPN выберите L2TP / IPsec с предварительно разделяемым ключом и введите под ним общий ключ. ИТ-отдел или поставщик услуг должны дать эту информацию.

- Для информации о типе входа в систему оставьте это имя пользователя и пароль, затем введите свое имя пользователя и пароль VPN под ним. Нажмите «Сохранить».

Дополнительные свойства соединения

Чтобы соединение работало корректно, рекомендуется немного изменить его параметры. Для этого после нажатия кнопки Подключения в появившемся меню выберите кнопку Свойства. Также эти свойства можно открыть через раздел «Изменение параметров адаптера» из Панели управления.

Следуйте инструкции:

- Перейдите в раздел «Общие», уберите галочку с «Сначала набрать номер для этого подключения».

- В «Параметры» отключите пункт «Включать домен входа в Windows».

- В разделе «Безопасность» нужно установить «Туннельный протокол точка-точка (РРТР)». Из галочек о и следующим за ним «Протокол Microsoft CHAP версии 2 (MS-CHAP v2)».

- В разделе «Сеть» отмечаем только вторую галочку (TCP/IPv4). Можно также использовать IPv6.

Настройка VPN на Windows xp, 7, 8, 10 через Панель управления одинаковая по алгоритму исполнения. Исключением является слегка измененный дизайн в зависимости от версии операционной системы.

После того, как установка соединения окончена, нужно разобраться, как удалить VPN. Для этого достаточно перейти в раздел «Изменение параметров адаптера» из Панели управления. Далее правой кнопкой мыши наводим на ненужный элемент и в меню выбираем «Удалить».

После того, как вы подпишетесь на VPN – например, сервис NordVPN – вы должны иметь доступ к списку серверов, к которым вы можете подключиться. Вы также должны определить, какой протокол вы можете использовать для подключения. Если вы не используете Windows 10 в режиме S и можете загружать файлы из других мест, а не только из магазина, вы можете загрузить конфигурацию OpenVPN. Если нет, всегда старайтесь использовать самый безопасный из доступных протоколов. В большинстве случаев вы должны стараться избегать PPTP.

После того, как у вас есть необходимая информация, чтобы настроить соединение, вы можете перейти в настройки:

- Откройте приложение «Параметры» – Win + I или правой кнопкой мыши нажмите меню «Пуск».

- Зайдите в раздел Сеть и Интернет.

- Нажмите кнопку VPN.

- Нажмите Добавить VPN-подключение .

- Откройте выпадающее меню под Поставщик услуг VPN.

- Выберите вариант Windows (Встроенный).

- Щелкните по полю имя подключения.

- Введите имя для подключения VPN. (В этом случае я буду использовать имя моего поставщика и расположение сервера.)

- Щелкните поле имя или адрес сервера.

- Введите адрес сервера. (Вы, вероятно, можете найти это в своей учетной записи VPN.)

- Откройте выпадающее меню под Тип VPN.

- Выберите протокол подключения.

- Нажмите кнопку Сохранить .

- Щелкните VPN, который вы только что настроили. (Теперь он появится в списке VPN.)

- Нажмите кнопку Подключить . (В зависимости от метода входа, используемого вашим поставщиком, вам может потребоваться ввести свое имя пользователя и пароль.)

Откройте раскрывающееся меню для выбора Типа данных входа.

Настройка подключения Windows XP

Процесс установки соединения почти не отличается от версии в Windows 7.

- Вначале нужно перейти в раздел сетевых подключений, для этого необходимо выполнить такую последовательность: «Панель управления» — «Сеть» — «Подключения к Интернету» — «Сетевые подключения».

- В этом разделе нужно запустить «Мастер новых подключений». В его окне нужно о, после этого нажмите «Далее».

- В новом окне о через Интернет.

- Теперь нужно ввести имя для виртуальной сети, сюда можете вписывать любое название.

- В Windows XP поддерживалась функция предварительного подключения через телефонный номер. Здесь нужно отметить галочку с отменной предварительного подключения.

- Предпоследним пунктом нужно ввести адрес VPN-сервера и дать согласие на создание подключения.

Теперь подключение можно производить через меню сетей. Нужно лишь ввести пользователя и пароль для входа.

Рекомендуется, в заключение, провести такую же настройку свойств подключения, как на Windows 7.

Наш выбор лучшего VPN

Чтобы выполнить описанные выше шаги, вам нужно будет инвестировать в качественный VPN, таким можно назвать NordVPN. С твердокаменным шифрованием и множеством протоколов подключения, включая OpenVPN, – это одна из лучших услуг, работающих сегодня.

Посмотреть тарифы NordVPN

NordVPN осуществляет свою деятельность с территории Панамы, это означает, что он не несет никаких юридических обязательств по регистрации любой деятельности своих пользователей. Вы можете бесплатно подключиться к любому из 5000+ VPN серверов в 60 странах, и Вы можете использовать NordVPN на шести различных устройствах одновременно. Я присудил NordVPN почти идеальную оценку за большой набор дополнительных функций, таких как двойной VPN, P2P-выделенные серверы, обнаружение утечек DNS и выделенный IP-адрес.

Создание VPN-сервера

Данная инструкция действует на версиях от XP и выше. К сожалению, через стандартное средство создания виртуальных частных сетей можно подключить только одного пользователя в сессии.

- Откройте «Командную строку» через комбинацию клавиш Win + R.

- Введите ncpa.cpl и перейдите по команде.

- В открывшемся окне нужно нажать Alt, в верхнем левом углу выберите файл «Новое входящее подключение…».

- Теперь нужно добавить пользователя, которому разрешается подключаться к VPN. В небольшом окне нужно придумать логин и пароль для входа. После создания новой учетной записи нажмите «Далее», отмечайте подключаться через Интернет.

- Теперь надо настроить IPv4 протокол, выберите его в списке и перейдите в Свойства.

- В данном меню можно снять отметки со всех остальных функций. Также можно настроить диапазон IP-адресов, которые смогут подключаться к серверу. По умолчанию стоит настройка по DHСP.

- Теперь нужно настроить роутер, через который раздается Интернет на компьютер. В зависимости от производителя меню настроек будет отличаться. Более подробно о настройках определенного роутера можно узнать у производителя.

- Нужно перенаправить все подключения с порта 1723 на созданный VPN-сервер, ему также нужно задать постоянный IP или создать доменное имя через бесплатные сервисы (DynDNS, Free DNS и т. п.).

Если не создать постоянный IP или доменное имя, то для подключения пользователя каждый раз придется менять адрес сервера.

На этом создание сервера заканчивается, теперь к нему можно подключить одного пользователя. Для входа используется логин и пароль из созданной ранее учетной записи.

Возможные проблемы

Чаще всего встречаются следующие неполадки:

- «619: Не удаётся подключиться к удалённому компьютеру». Чаще всего эта проблема возникает, если у сервера отключено шифрование данных. Зайдите в свойства конфигурации (в параметрах VPN найдите нужный профиль). На вкладке «Безопасность» выберите «необязательное шифрование данных» из выпадающего списка. Впрочем, если вы пользуетесь VPN именно для повышенной безопасности, то стоит отказаться от такого сервера;

- «691: Доступ запрещён». Обычно это сигнал, что вы неправильно ввели данные для входа. Перепроверьте их. Учтите, что регистр и раскладка клавиатуры играют важную роль. Проверьте, не включён ли Caps Lock;

- «800: Не удалось подключиться к VPN». Ошибка указывает на неправильно введённые данные сервера. Перепроверьте конфигурацию. Возможно также, что сервер, к которому вы пытаетесь подключиться, уже недоступен.

Если вы брали данные сервера с открытого ресурса вроде VPNGate, то проблема часто бывает вызвана уже неактивным сервером. Большинство таких ситуаций легко исправляются простой сменой конфигурации на другой сервер из списка.

Если вы успешно подключаетесь к VPN, но интернет-соединение при этом пропадает, проверьте местоположение сервера, который вы выбрали. Скорее всего, данные передаются, но крайне медленно, и у браузера может срабатывать тайм-аут на загрузку страниц. Попробуйте сменить сервер на более быстрый и близкий к вам.

VPN-сервер на Windows XP

Данная инструкция актуальна для настройки Windows 7, 8 и 10. В XP для настроек используется мастер настроек.

- В нем после выбора пункта создания нового входящего подключения перед пользователем откроется мастер настроек. В нем нужно выбрать последний пункт «Установить прямое подключение к другому компьютеру» и далее следовать указаниям мастера.

- В окне «Дополнительные параметры подключения» необходимо выбрать разрешение подключения к серверу.

- На этапе выбора устройства для входящих подключений можно пропустить выбор устройства, если используется модем или LPT (параллельный порт).

- В следующем окне выбираем «Разрешить виртуальные частные подключения (VPN)».

- Далее переходим к настройке пользователей.

В дальнейшем настройки пользователя и протокола IPv4 производятся, как на остальных версиях Windows.

Что такое VPN-соединение и для чего оно нужно

VPN (англ. Virtual Private Network — виртуальная частная сеть) — обобщённое название технологий, позволяющих обеспечить одно или несколько сетевых соединений (логическую сеть) поверх другой сети (например, интернет). Несмотря на то, что коммуникации осуществляются по сетям с меньшим или неизвестным уровнем доверия (например, по публичным сетям), уровень доверия к построенной логической сети не зависит от уровня доверия к базовым сетям благодаря использованию средств криптографии (шифрования, аутентификации, инфраструктуры открытых ключей, средств для защиты от повторов и изменений передаваемых по логической сети сообщений).

Википедия

Настройка подключения через Windows 8 и 10

VPN-подключение на Windows 8 стало более простым в использовании и осуществляется через небольшую программу. Она располагается в разделе «Сеть» — «Подключения» — «VPN».

VPN-подключение на Windows 10 и 8 настраивается не только через «Панель управления», но и через встроенную программу. В ней нужно указать название подключения, адрес сервера и данные для входа в систему.

После ввода данных сеть можно запустить из меню подключений. На этом вопрос, как создать VPN-подключение можно считать разобранным.

Все о локальных сетях и сетевом оборудовании

В продолжение темы про безопасное впн-соединение, рассмотрим, как подключиться к сети на современной «десятке». Из других статей нашего сайта вы можете узнать виртуальная сеть vpn windows 10 что это, и как создать подключение через vpn windows 7.

Здесь же мы остановимся на том, как настроить vpn соединение на windows 10 и как отключить vpn, если клиент мешает нормальной работе.

Как создать сервер VPN, ошибки

Если у пользователя имеются какие-либо неполадки при подключении к VPN, то об этом сообщает выплывающее окно с номером и описанием проблемы.

809

Ошибка 809 является наиболее часто встречающейся, она возникает при подключении через MikkroTik шлюз с протоколом L2TP.

Чтобы ее исправить, нужно выполнить 3 этапа настройки:

- Первоначально нужно проверить модем, который используется для соединения компьютеров. Как правило, им является Wi-Fi роутер, который раздает Интернет в помещении. Для работы с протоколами L2TP устройство должно уметь его обрабатывать. Если этого не происходит, то появится ошибка 809.

- Вторым этапом настройки VPN в Windows 10 для устранения 809 ошибки нужно в брандамауэре разрешить передачу данных через порты 500, 1701, 4500. Они используются для передачи зашифрованных данных. Без дополнительного правила Windows блокирует данные соединения, воспринимая их за вредоносные. Перейдите в брандмауэр в раздел «Правила для входящих подключений».

- Далее выберите раздел «Для порта» и в свойствах выставите значения, как на фото ниже. Далее повторить данные настройки, но для исходящих соединений.

Если после этих настроек ошибка 809 не устраняется, то нужно изменять реестр. Для этого используйте комбинацию клавиш Win + R и введите regedit Далее перейдите в раздел HKEY_LOCAL_MACHINESystem CurrentControlSetServicesRasmanParameters. Далее создайте параметр DWORD с именем ProhibitIpSec и значением 1.

После этого перезагрузите ПК.

806

После настройки VPN Windows 8 может появиться ошибка 806. Она возникает при неправильной настройке сети или подключения сетевого кабеля.

Рассмотрим решение этих проблем:

- Перейдите в настройки изменения параметров адаптера.

- Далее создайте новое входящее подключение и в нем добавьте пользователя с подключением через Интернет.

- В свойствах подключения нужно выбрать протокол версии 4.

- Теперь нужно перейти в дополнительные настройки протокола TCP/IPv4 и снять галочку с «Использовать основной шлюз в удаленной сети».

- Теперь нужно в брандмауэре разрешить входящие соединения через порт TCP 1723 с разрешением протокола GRE.

- Также нужно на сервере установить постоянный IP и настроить передачу данных на порт 1723.

Таким образом, удаляемый сервер будет передавать все данный через этот порт и соединение не будет разрываться.

619

Ошибка 619 на Windows 7 возникает при неправильной настройки безопасности соединения VPN.

В большинстве случаев возникает при неправильном введении имени и пароля пользователя, но также может появиться при блокировки подключения фаерволом или при неправильной точки доступа. Если все введенные данные верны, то ошибка заключается в неправильной настройке безопасности. Их нужно сбросить:

- В свойствах VPN-подключения перейдите во вкладку безопасности и используйте рекомендуемые параметры.

- Также надо назначить пункт «требуется шифрование данных (иначе отключаться)». После этого требуется сохранить изменения и отключить компьютер для перезагрузки.

VPN-подключение позволяет надежно защищать все передаваемые данные. Благодаря дополнительным протоколам шифрования нежелательные лица не смогут просматривать информацию пересылаемую между пользователями и серверами. Главное правильно произвести настройку подключения к серверу.

Дополнительные параметры VPN

Обратите внимание, что Windows 10 позволяет наложить определенные ограничения на работу VPN, если вы используете нестандартное подключение к интернету.

- Разрешить VPN в сетях с лимитным тарифным планом – этот параметр надо отключить в том случае, если вы не хотите использовать VPN при ограниченном трафике. К примеру, ваш компьютер подключен к интернету через хотспот на вашем телефоне или используется сотовое подключение на ноутбуке или планшете.

- Разрешить VPN в роуминге – здесь все максимально понятно. Отключение этого параметра не даст VPN работать, если устройство в роуминге.

После успешной настройки и подключения к VPN вы сможете в полной мере воспользоваться преимуществами, которые открывает эта технология, вроде прватного веб-серфинга или доступа к регионально заблокированному контенту (например, вам нужен доступ к сервисам, не заявленным на территории Российской Федерации). От VPN есть еще много выгоды, но это уже тема для другой статьи.

Расскажите в комментариях о том, пользуетесь ли вы VPN и как именно настроена на вашем устройстве Virtual Private Network.

Введение

Современные компьютерные устройства, основное подавляющее большинство которых представлены в виде стационарных персональных компьютеров и ноутбуков различной конфигурации и формата исполнения, массово задействованы для решения многих трудоемких задач, и являются незаменимыми помощниками как для выполнения пользователями своих прямых профессиональных обязанностей, так и для непосредственного применения в личных индивидуальных целях каждым конкретным потребителем.

Использование для управления прогрессивного программного решения от доверенного производителя способствует значительному росту популярности и востребованности устройств. Наиболее распространенным инструментом контроля за работоспособностью и успешным функционированием компьютеров, из доступных вариантов различных разработчиков, безусловно является операционная система «Windows»

. Прошедшая множественные улучшения и усовершенствования, система представлена, на сегодняшний день, своей новейшей десятой версией, и дополнена многими востребованными инструментами и встроенными службами, среди которых можно выделить отдельную функцию настройки

«VPN»

.

Безусловно, пользователи могут воспользоваться сторонними «VPN-сервисами»

. Прелесть такого решения в том, подобные службы оснащены интуитивно понятным приложением для работы в операционной системе

«Windows 10»

, которое мгновенно обеспечивает настройку востребованного соединения. Однако, если пользователи используют

«Windows 10»

в режиме

«S»

и не имеют возможности устанавливать приложения из сторонних ресурсов кроме магазина

«Microsoft Store»

или применяют

«VPN»

без клиента, то потребуется настроить

«VPN»

вручную, что и позволяет сделать встроенная в

«Windows 10»

ответственная функция. Данная способность операционной системы особенно важна и востребована в связи с увеличившимся, в последнее время, количеством пользователей, работающих удаленно и испытывающих потребность в шифрованном соединении, способном обеспечить безопасную среду и приемлемый уровень конфиденциальности.

И далее мы подробнее рассмотрим, как в операционной системе «Windows 10»

настроить

«VPN»

, а также отключить и удалить, при соответствующей необходимости, созданный сервер.

Перейти к просмотру